RuNetでのフルディスク暗号化のベストガイド。

カウボーイ戦略:

[A] Windows 7インストール済みシステムのシステム暗号化をブロックします。

[B] GNU / Linux (Debian)ブロックされたインストール済みシステムのシステム暗号化(/ bootを含む) 。

[C] GRUB2セットアップ、デジタル署名付きブートローダー保護、認証保護。

[D]ストリッピング-暗号化されていないデータの破壊。

[E]暗号化されたOSのユニバーサルバックアップ。

[F]ブートローダーGRUB2に対する攻撃<on p。[C]>。

[G]便利なドキュメント。

╭───サーキット#ルーム40#<LVMなしのBIOS / MBR / 1HDD>:

╼──╼暗号化は隠されていません。

├──╼Windows 7のインストール-完全なシステム暗号化。

/──╼GNU / Linuxがインストールされている(Debianおよび派生ディストリビューション) -完全なシステム暗号化(/、/ boot、swapを含む) ;

╼──╼独立したブートローダー:MBRにインストールされたVeraCryptブートローダー、拡張パーティションにインストールされたGRUB2ブートローダー。

├──╼OSのインストール/再インストールは不要です。

└──╼使用されている暗号化ソフトウェア:VeraCrypt、Cryptsetup、GnuPG、Seahorse、GRUB2-無料/無料。

上記のスキームは、「フラッシュドライブへのリモートブート」の問題を部分的に解決し、暗号化されたWindows / Linuxを楽しみ、「暗号化されたチャネル」を介してOS間でデータを交換できます。

PCの起動順序:

- マシンの電源を入れます。

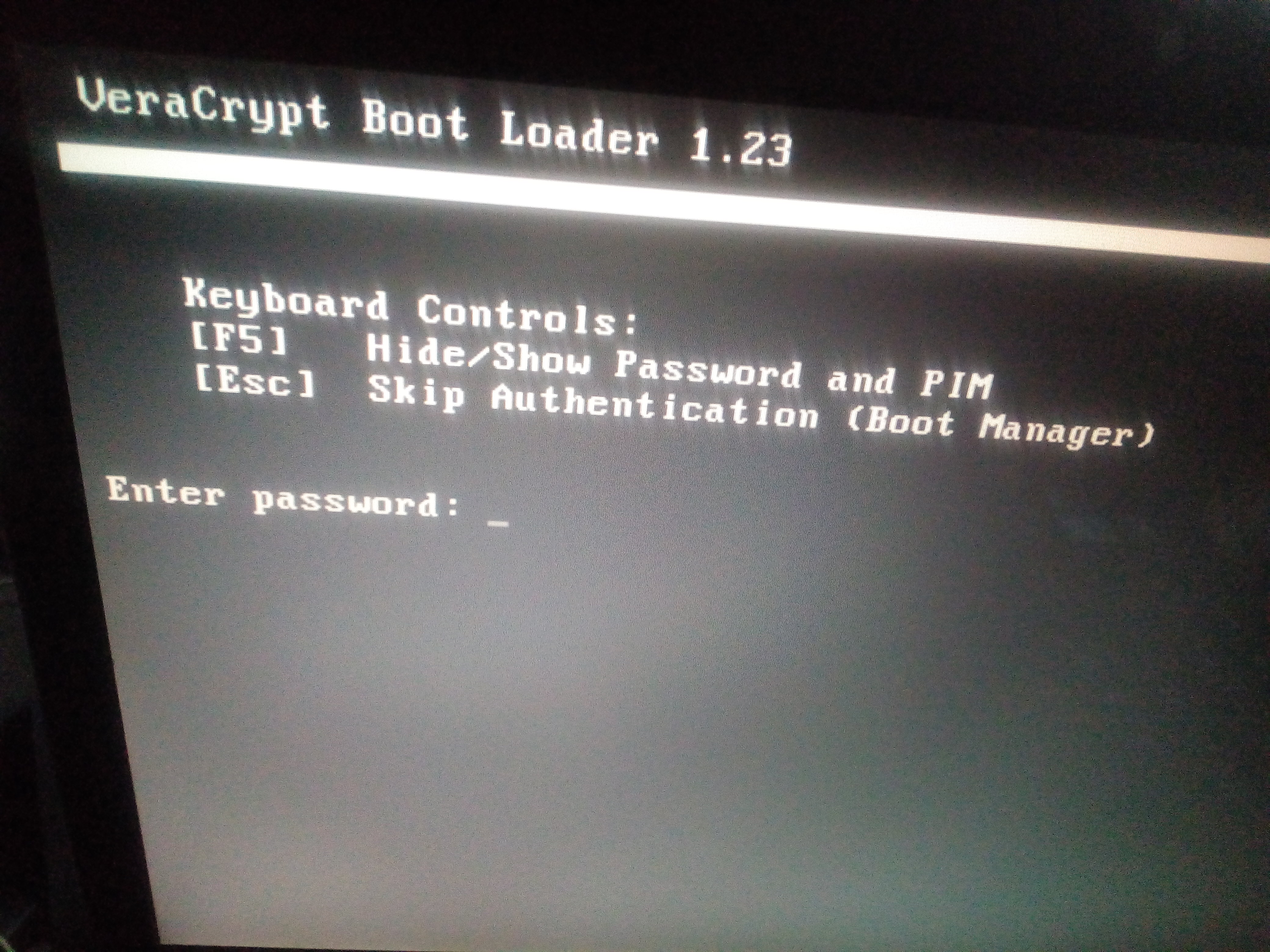

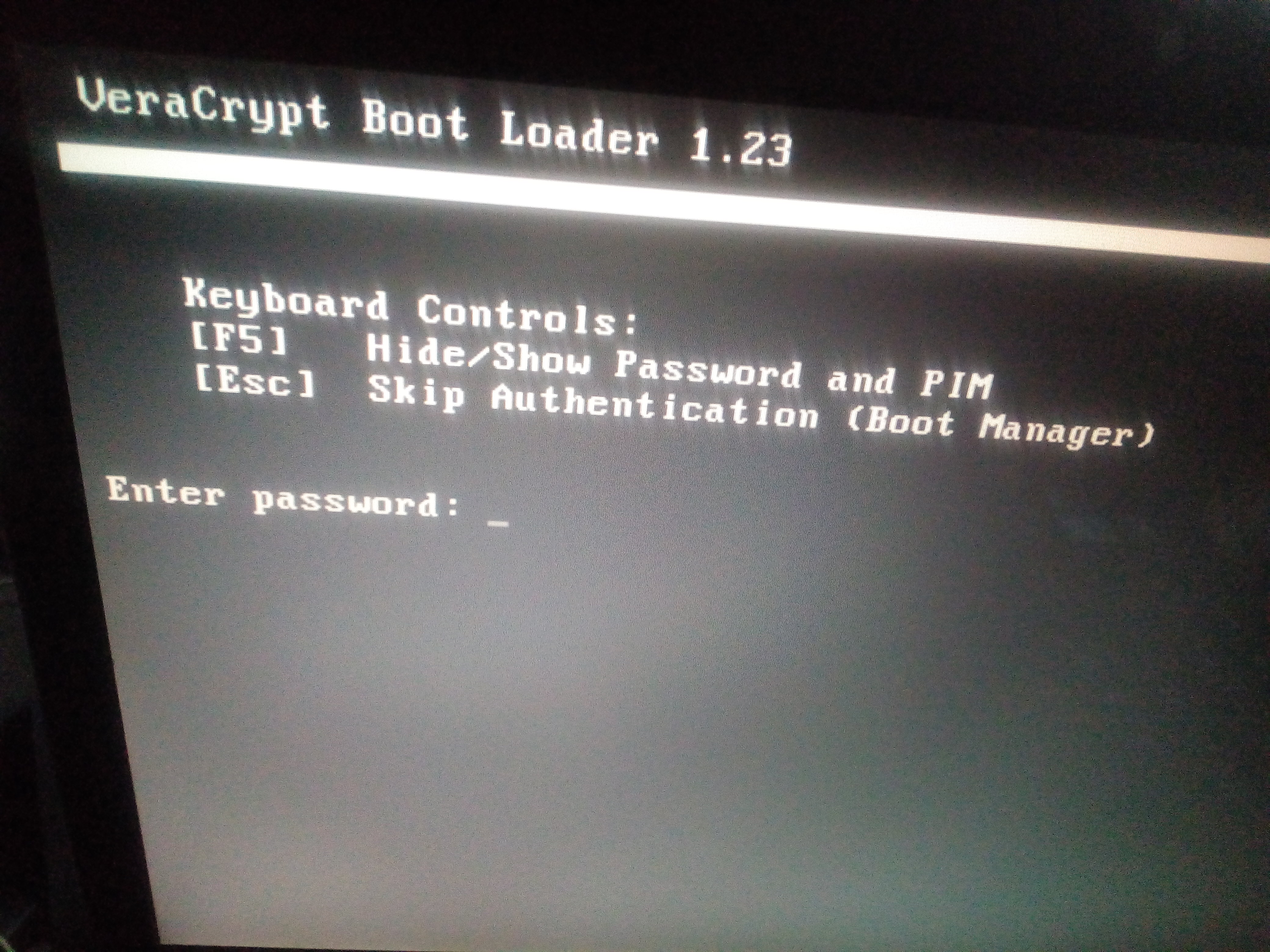

- VeraCryptブートローダーのロード(正しいパスワードを入力すると、Windows 7のロードが続行されます) ;

- Escキーを押すと、GRUB2ブートローダーがロードされます。

- ブートローダーGRUB2 (ディストリビューションの選択/ GNU / Linux / CLI)には、GRUB2スーパーユーザー<ログイン/パスワード>の認証が必要です。

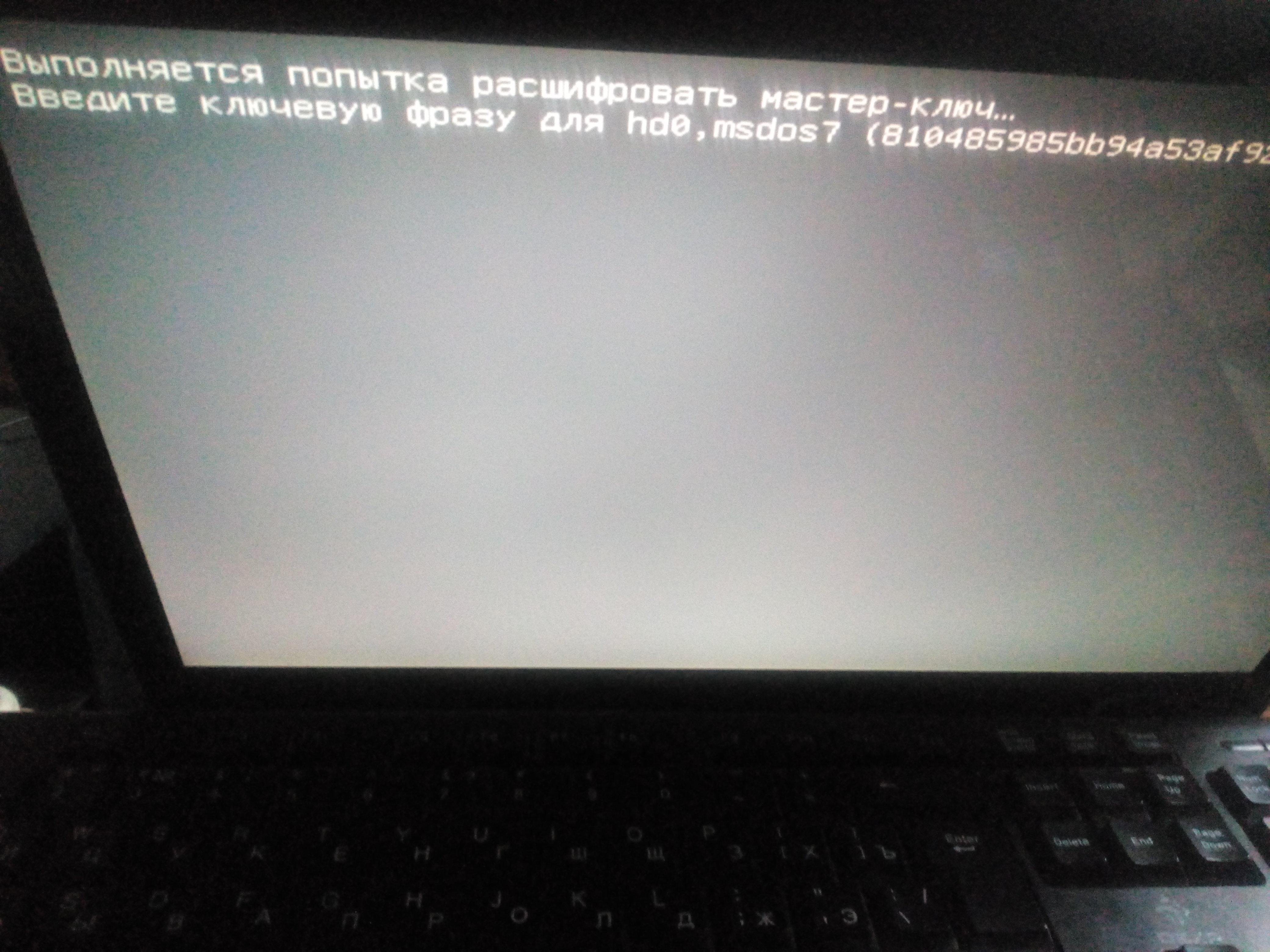

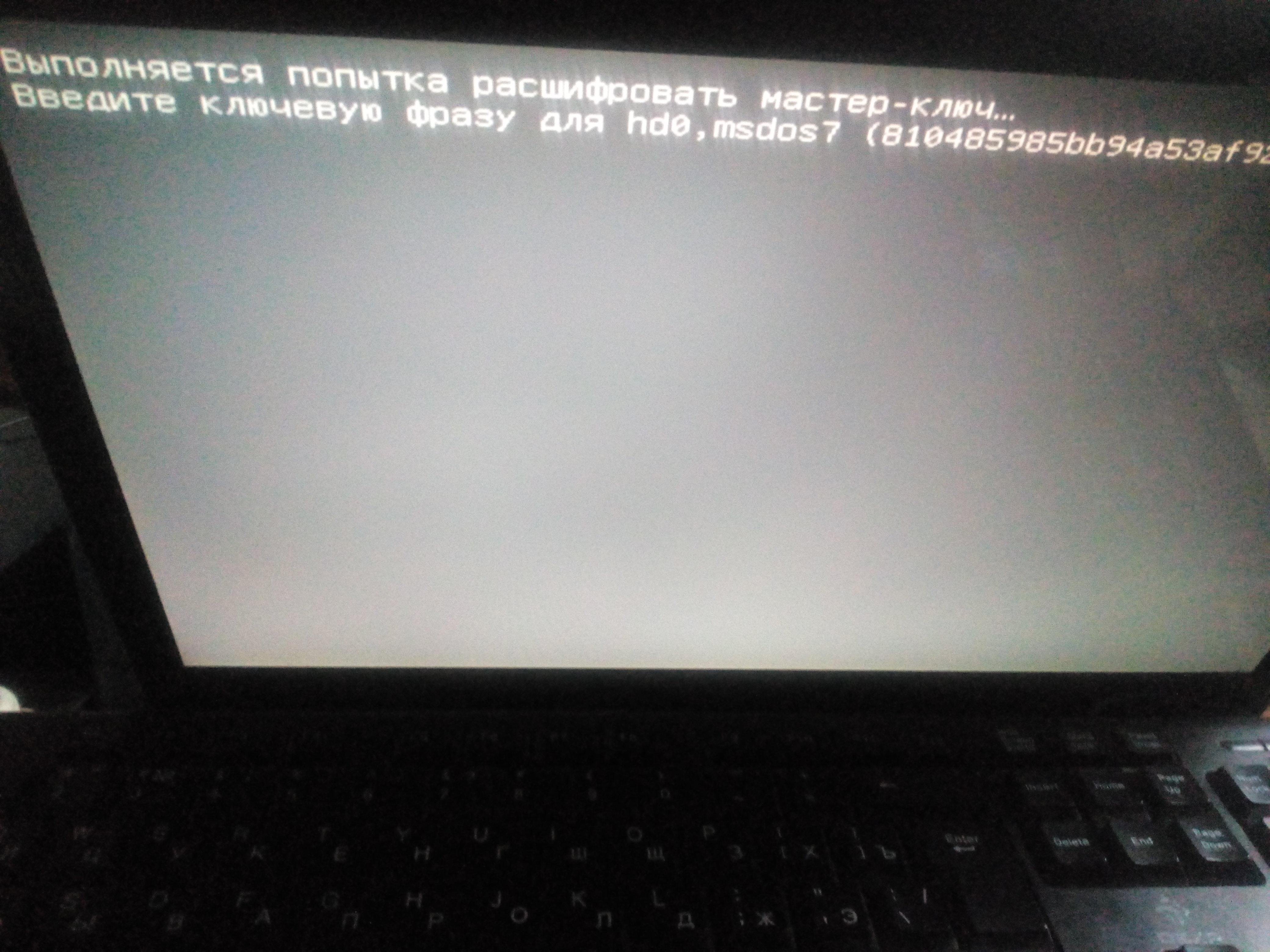

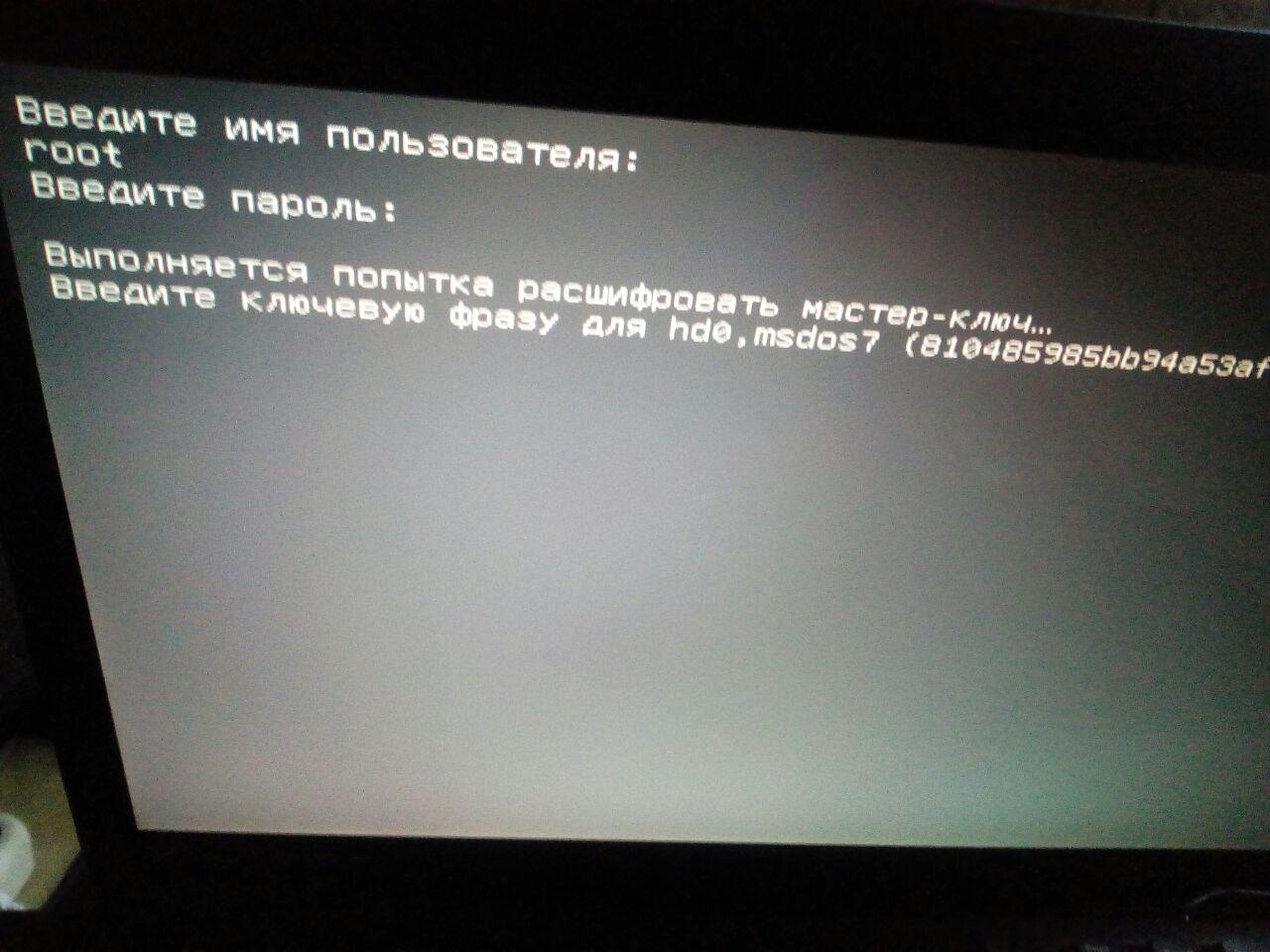

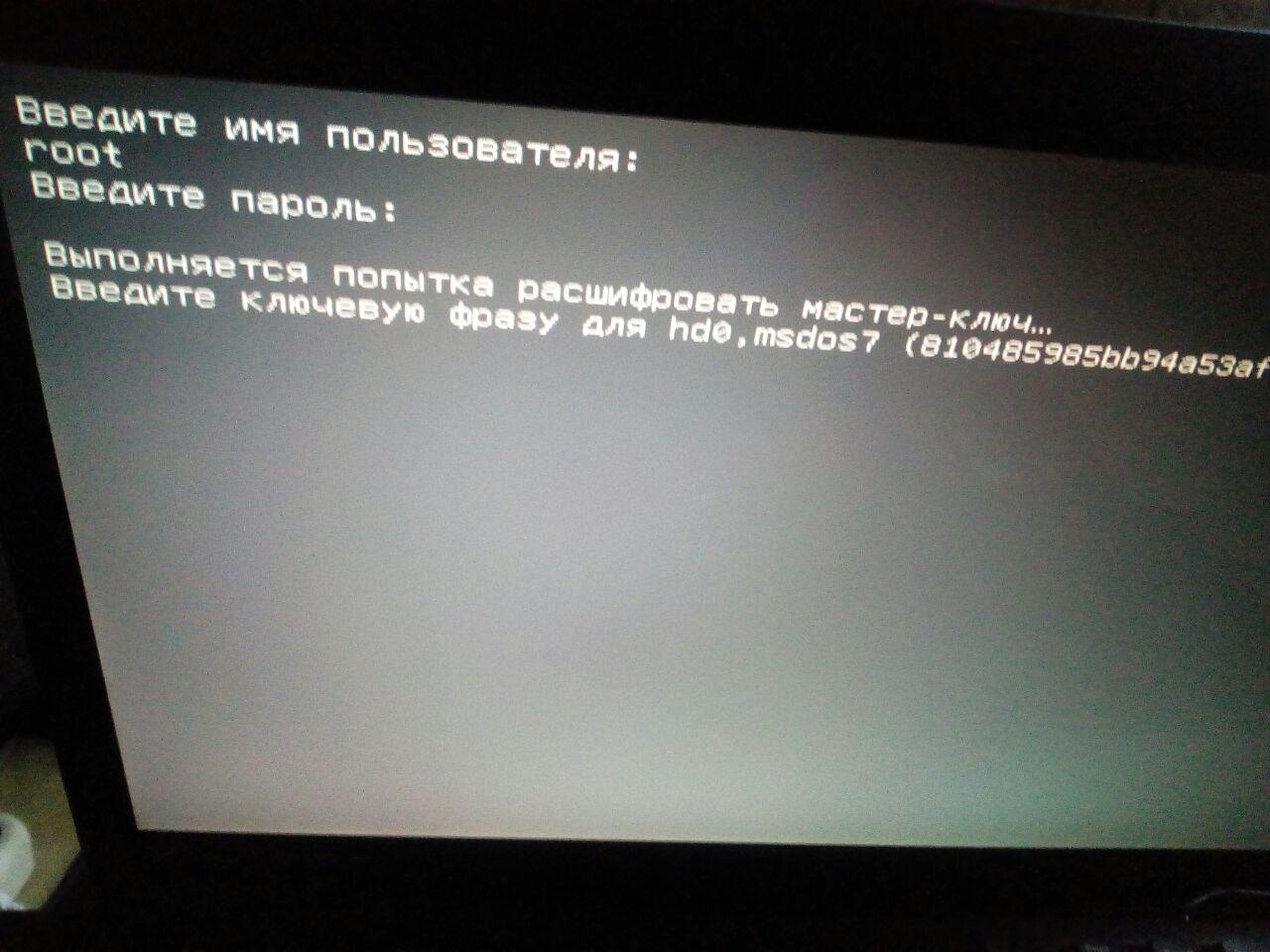

- 認証と配布キットの選択に成功したら、パスフレーズを入力して「/boot/initrd.img」のロックを解除する必要があります。

- GRUB2にエラーのないパスワードを入力した後、GNU / Linux OSのロックを解除して起動するか、秘密キー(2つのパスワード+キー)を自動的に置き換えるには、パスワード(3番目、BIOSパスワードまたはGNU / Linuxユーザーアカウントパスワード-考慮しない)を入力する必要があります;

- GRUB2構成に外部から侵入すると、GNU / Linuxブートプロセスがフリーズします。

ハードディスク(MBRテーブル)をマークアップする場合、 PCには4つのメインパーティション、または3つのメインパーティションと1つの拡張パーティション、および未割り当て領域を含めることができます。 メインパーティションとは異なり、拡張パーティションにはサブセクションを含めることができます(論理ドライブ=拡張パーティション) 。 つまり、HDDの「拡張パーティション」は、現在のタスクであるシステム全体の暗号化のLVMを置き換えます。 ディスクが4つのメインパーティションに分割されている場合、lvmを使用して、パーティションをメインから拡張に変換(フォーマット)するか、4つのパーティションすべてを賢明に使用してすべてをそのままにして、目的の結果を得る必要があります。 ディスク上にパーティションが1つある場合でも、Gpartedは、データを損失することなくHDDを(追加のパーティションに)パーティション化するのに役立ちますが、そのようなアクションの価格はわずかです。

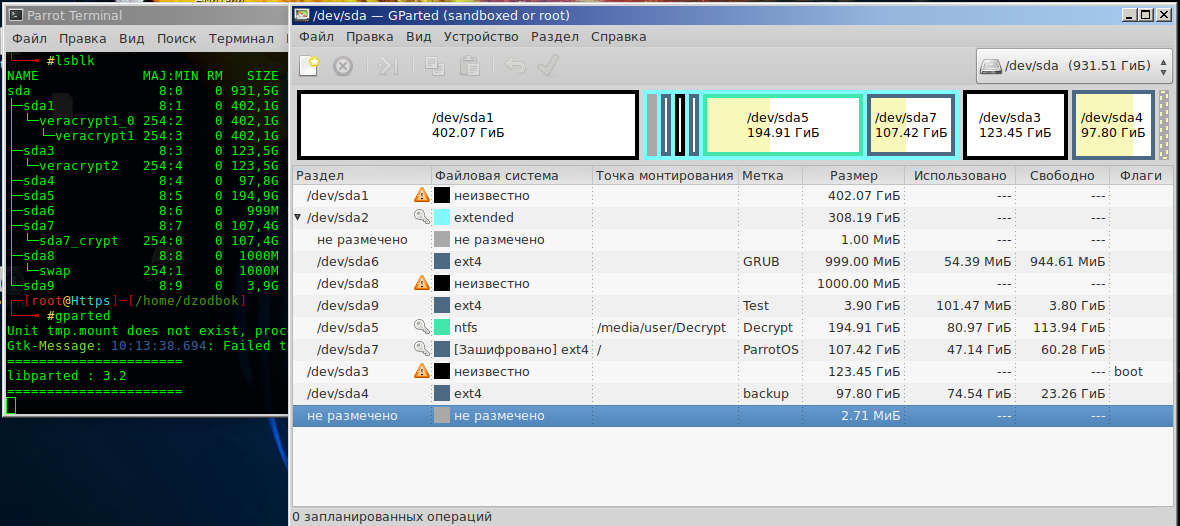

記事全体が言語化されるハードディスクレイアウトのレイアウトを以下の表に示します。

1Tbセクションの表(No. 1)。

同様の何かがあなたと一緒にあるはずです。

sda1-メインパーティション№1NTFS (暗号化) 。

sda2-拡張マーカーセクション。

sda6-論理ドライブ(GRUB2ブートローダーがインストールされています);

sda8-スワップ(暗号化されたスワップファイル);

sda9-論理ドライブのテスト。

sda5-好奇心の強い人のための論理ドライブ。

sda7-GNU / Linux OS(暗号化された論理ドライブに移植されたOS);

sda3-Windows 7 (暗号化)のメインセクション番号2。

sda4-メインセクション番号3 (バックアップに使用される暗号化されていないGNU / Linuxを収容) 。

[A] Windows 7 Block System Encryption

A1。 ベラクリプト

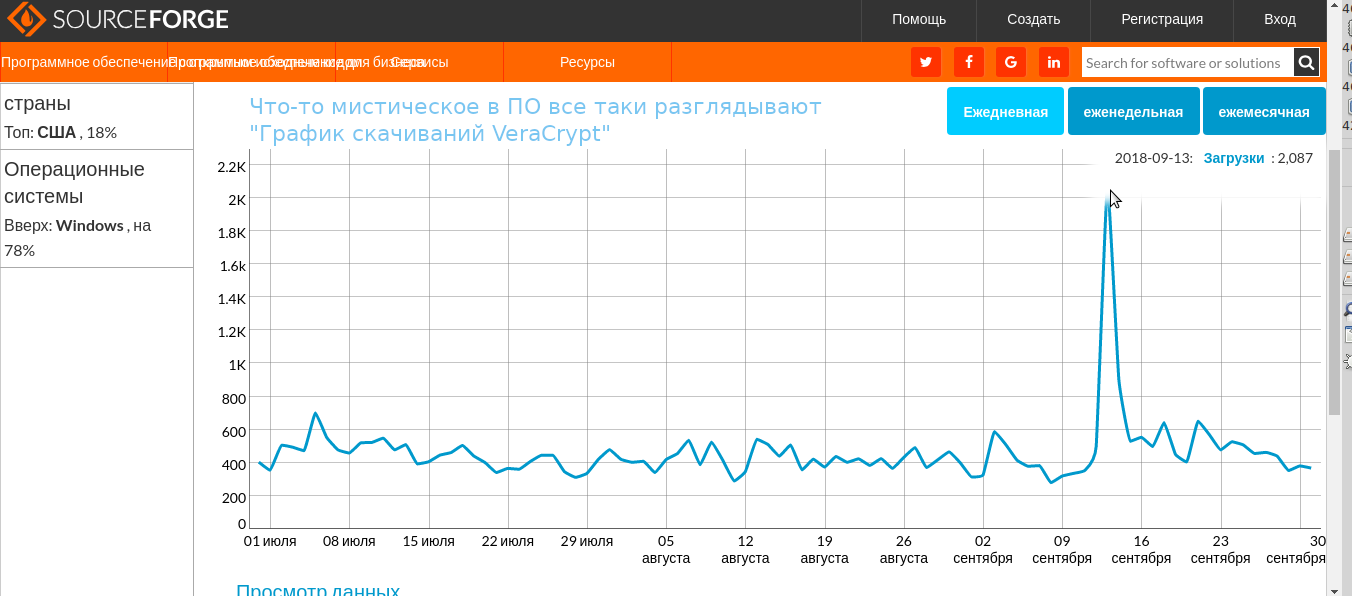

VeraCrypt暗号化ソフトウェアのインストールバージョンをミラーリングする公式ウェブサイトまたはsourceforgeからダウンロードします(記事v1.23の公開時点では、VeraCryptのポータブルバージョンはシステム暗号化に適していません) 。 ダウンロードしたソフトウェアのチェックサムを確認する

VeraCrypt開発者のWebサイトに投稿された CSと結果を比較します。

HashTabソフトウェアがインストールされている場合は、さらに簡単です:RMB (VeraCrypt Setup 1.23.exe) -ファイルの合計のハッシュプロパティ 。

プログラムの署名を確認するには、 gnuPGソフトウェアをシステムにインストールする必要があります。 gpg4win

VeraCrypt暗号化ソフトウェアのインストールバージョンをミラーリングする公式ウェブサイトまたはsourceforgeからダウンロードします(記事v1.23の公開時点では、VeraCryptのポータブルバージョンはシステム暗号化に適していません) 。 ダウンロードしたソフトウェアのチェックサムを確認する

$ Certutil -hashfile "C:\VeraCrypt Setup 1.23.exe" SHA256

VeraCrypt開発者のWebサイトに投稿された CSと結果を比較します。

HashTabソフトウェアがインストールされている場合は、さらに簡単です:RMB (VeraCrypt Setup 1.23.exe) -ファイルの合計のハッシュプロパティ 。

プログラムの署名を確認するには、 gnuPGソフトウェアをシステムにインストールする必要があります。 gpg4win

A2。 管理者権限でVeraCryptをインストール/実行する

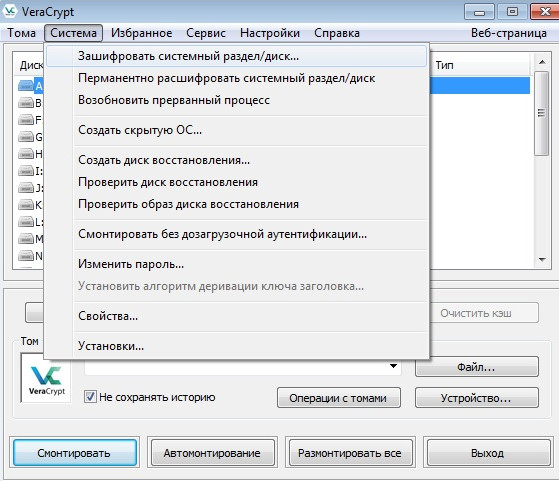

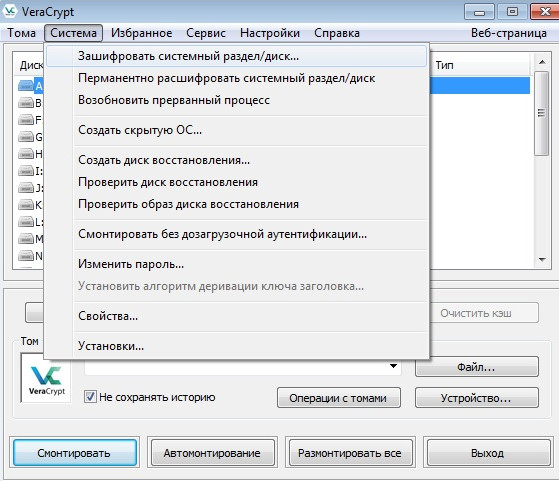

A3。 アクティブなパーティションのシステム暗号化オプションの選択

VeraCrypt-システム-システムパーティション/ディスクを暗号化-通常-Windowsシステムパーティションを暗号化-マルチブート- (警告:「経験の浅いユーザーはこの方法を使用することはお勧めできません」。これは事実です。「はい」に同意します) -ブートディスク(「はい」の場合でも)そうではない、とにかく「はい」) -システムディスクの数「2以上」 -1つのディスク上の複数のシステム「はい」 -Windowsブートローダーではない 「いいえ」 (実際は「はい」ですが、VeraCrypt / GRUB2ブートローダーはMBRを共有しませんそれ自体、より正確には、MBR /ブートトラックには、ブートローダーコードの最小部分のみが保存されます。 ナヤ一部)を、ファイルシステム内に配置されている -マルチブート-設定の暗号化オプション...

上記のステップ( ブロックシステム暗号化スキーム)から逸脱すると、VeraCryptは警告をロールアウトし、パーティションの暗号化を許可しません。

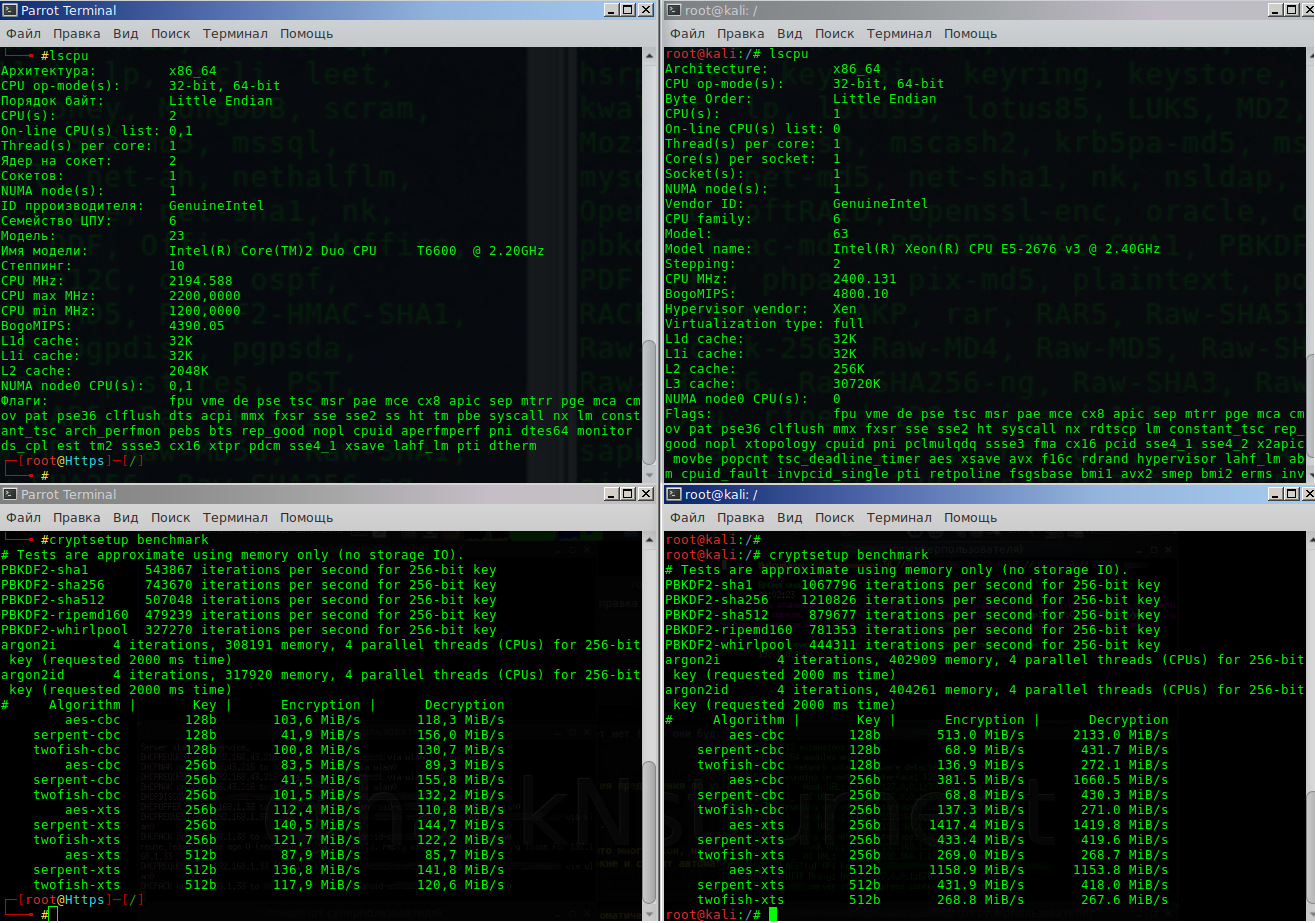

次のステップでは、ターゲットのデータ保護のために「テスト」を実施し、暗号化アルゴリズムを選択します。 非最新のCPUを使用している場合、Twofish暗号化アルゴリズムが最も高速である可能性が高くなります。 CPUが強力な場合、違いに注意してください。AES-テスト結果に応じた暗号化は、暗号の競合他社よりも数倍高速です。 AESは一般的な暗号化アルゴリズムであり、最新のCPUのハードウェアは「秘密」と「ハッキング 」用に特別に最適化されています。

VeraCryptは、AES (Twofish) /およびその他の組み合わせでドライブを暗号化する機能をサポートしています。 10年前の2コアIntel CPU 2.20 GHz (AESのハードウェアサポートなし、A / Tカスケードによる暗号化)では、パフォーマンスの低下は基本的には感知できません。 (〜パラメーターの同じ時代のAMD CPUの場合、パフォーマンスはわずかに低下します) 。 OSは動的であり、透過的な暗号化のリソース消費は見えません。 対照的に、例えば、GNU / Linuxでインストールされたテスト不安定なデスクトップ環境Mate v1.20.1 (または正確には覚えていないv1.20.2) 、またはWindows7でのテレメトリルーチンの操作↑によるパフォーマンスの顕著な低下。 通常、高度なユーザーは、暗号化の前にハードウェアのパフォーマンスをテストします。 たとえば、Aida64 / Sysbench / systemd-analyzeでは、システムを暗号化した後、同じテストの結果と比較され、「システムの暗号化は有害である」という神話に反論します。 「システムデータのバックアップ」操作自体はミリ秒単位で測定されず、同じものが「オンザフライで復号化/暗号化」されるため、暗号化されたデータのバックアップ/復元時にマシンの速度が遅くなり不便になります。 最終的に、各ユーザーは、目的とパラノイアの程度に応じて暗号化アルゴリズムを選択します。

OSをロードするたびに反復の正確な値を入力しないように、デフォルトでPIMパラメーターを残すことをお勧めします。 VeraCryptは膨大な数の反復を使用して、真に「遅いハッシュ」を作成します。 ブルートフォース/レインボーテーブル方式を使用したこのような「暗号カタツムリ」への攻撃は、短い 「単純な」パスフレーズと個人的な被害者の文字セットリストでのみ意味があります。 パスワードの強度に対する支払い-OSの起動時にパスワードを正しく入力する際の遅延(GNU / LinuxでのVeraCryptボリュームのマウントははるかに高速です)。

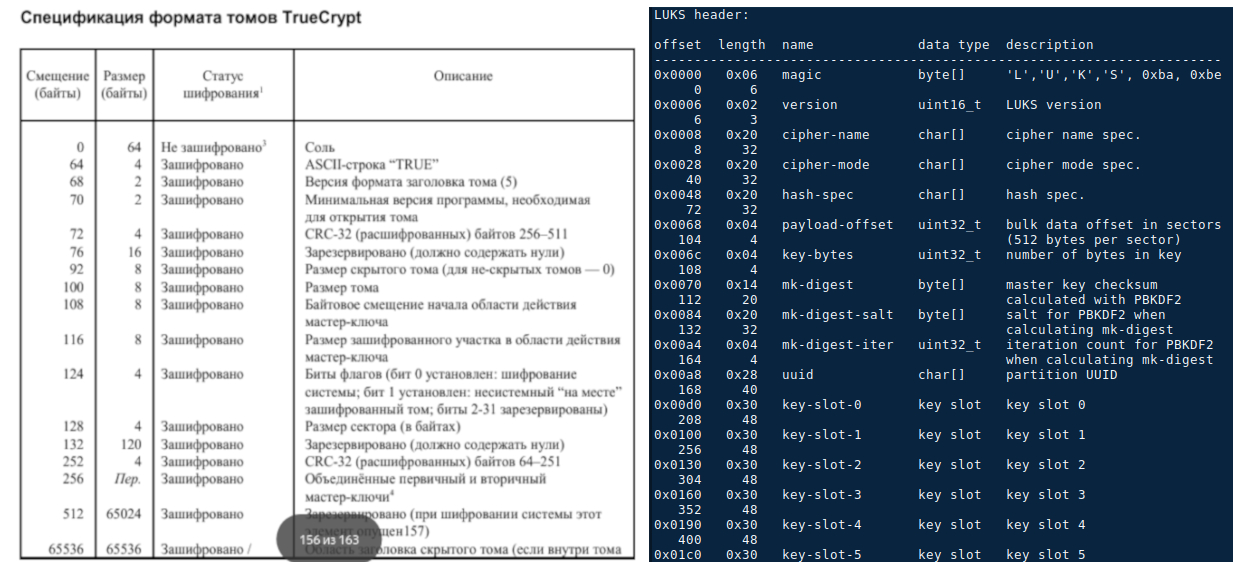

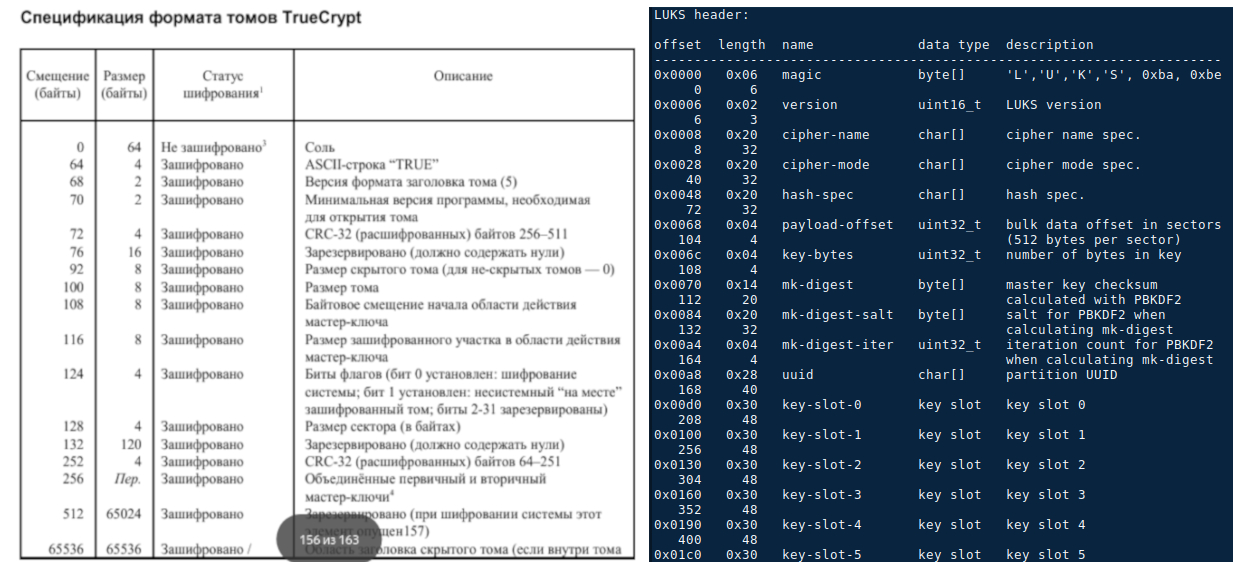

総当たり攻撃(VeraCrypt / LUKSディスクヘッダーからパスフレーズを抽出する) Hashcatを実装するための無料ソフトウェア。 John the RipperはVeracryptを破る方法を知らず、LUKSではTwofishアルゴリズムを理解していません。

暗号化アルゴリズムの暗号強度により、止められない暗号バンクは、異なる攻撃ベクトルでソフトウェアを開発します。 たとえば、RAMからメタデータ/キーを抽出する(コールドブート攻撃/ダイレクトメモリアクセス)ために、これらの目的に特化した無料および非無料のソフトウェアがあります。

暗号化されたアクティブパーティションの「一意のメタデータ」の構成/生成が完了すると、VeraCryptはPCを再起動し、ブートローダーのパフォーマンスをテストすることを提案します。 Windowsの再起動/開始後、VeraCryptはスタンバイモードでロードされ、暗号化プロセスを確認するためにのみ残ります-Y。

システム暗号化の最後のステップで、VeraCryptはアクティブな暗号化されたパーティションのヘッダーのバックアップコピーを「veracrypt rescue disk.iso」の形式で作成することを提案します。 ドキュメント内) 。 レスキューディスクは、すべての人にとって、また誰かにとっても便利です。 ヘッダーのバックアップを失う(ヘッダー/ MBRを上書きする)と、 Windows OSで復号化されたパーティションへのアクセスが永久に奪われます。

上記のステップ( ブロックシステム暗号化スキーム)から逸脱すると、VeraCryptは警告をロールアウトし、パーティションの暗号化を許可しません。

次のステップでは、ターゲットのデータ保護のために「テスト」を実施し、暗号化アルゴリズムを選択します。 非最新のCPUを使用している場合、Twofish暗号化アルゴリズムが最も高速である可能性が高くなります。 CPUが強力な場合、違いに注意してください。AES-テスト結果に応じた暗号化は、暗号の競合他社よりも数倍高速です。 AESは一般的な暗号化アルゴリズムであり、最新のCPUのハードウェアは「秘密」

VeraCryptは、AES (Twofish) /およびその他の組み合わせでドライブを暗号化する機能をサポートしています。 10年前の2コアIntel CPU 2.20 GHz (AESのハードウェアサポートなし、A / Tカスケードによる暗号化)では、パフォーマンスの低下は基本的には感知できません。 (〜パラメーターの同じ時代のAMD CPUの場合、パフォーマンスはわずかに低下します) 。 OSは動的であり、透過的な暗号化のリソース消費は見えません。 対照的に、例えば、GNU / Linuxでインストールされたテスト不安定なデスクトップ環境Mate v1.20.1 (または正確には覚えていないv1.20.2) 、またはWindows7でのテレメトリルーチンの操作↑によるパフォーマンスの顕著な低下。 通常、高度なユーザーは、暗号化の前にハードウェアのパフォーマンスをテストします。 たとえば、Aida64 / Sysbench / systemd-analyzeでは、システムを暗号化した後、同じテストの結果と比較され、「システムの暗号化は有害である」という神話に反論します。 「システムデータのバックアップ」操作自体はミリ秒単位で測定されず、同じものが「オンザフライで復号化/暗号化」されるため、暗号化されたデータのバックアップ/復元時にマシンの速度が遅くなり不便になります。 最終的に、各ユーザーは、目的とパラノイアの程度に応じて暗号化アルゴリズムを選択します。

OSをロードするたびに反復の正確な値を入力しないように、デフォルトでPIMパラメーターを残すことをお勧めします。 VeraCryptは膨大な数の反復を使用して、真に「遅いハッシュ」を作成します。 ブルートフォース/レインボーテーブル方式を使用したこのような「暗号カタツムリ」への攻撃は、

総当たり攻撃(VeraCrypt / LUKSディスクヘッダーからパスフレーズを抽出する) Hashcatを実装するための無料ソフトウェア。 John the RipperはVeracryptを破る方法を知らず、LUKSではTwofishアルゴリズムを理解していません。

暗号化アルゴリズムの暗号強度により、止められない暗号バンクは、異なる攻撃ベクトルでソフトウェアを開発します。 たとえば、RAMからメタデータ/キーを抽出する(コールドブート攻撃/ダイレクトメモリアクセス)ために、これらの目的に特化した無料および非無料のソフトウェアがあります。

暗号化されたアクティブパーティションの「一意のメタデータ」の構成/生成が完了すると、VeraCryptはPCを再起動し、ブートローダーのパフォーマンスをテストすることを提案します。 Windowsの再起動/開始後、VeraCryptはスタンバイモードでロードされ、暗号化プロセスを確認するためにのみ残ります-Y。

システム暗号化の最後のステップで、VeraCryptはアクティブな暗号化されたパーティションのヘッダーのバックアップコピーを「veracrypt rescue disk.iso」の形式で作成することを提案します。 ドキュメント内) 。 レスキューディスクは、すべての人にとって、また誰かにとっても便利です。 ヘッダーのバックアップを失う(ヘッダー/ MBRを上書きする)と、 Windows OSで復号化されたパーティションへのアクセスが永久に奪われます。

A4。 VeraCrypt USB /ドライブレスキューの作成

デフォルトでは、VeraCryptは「〜2〜3mBのメタデータ」をCDに書き込むことを提案していますが、すべての人がドライブまたはDWD-ROMドライブを持っているわけではなく、誰かのためのブート可能な「VeraCrypt Rescueディスク」を作成することは技術的な驚きであることがわかります:Rufus / GUIdd-ROSA ImageWriterおよび他の同様のソフトウェア-シフトされたメタデータを起動可能なUSBフラッシュドライブにコピーすることに加えて、USBドライブのファイルシステム外のイメージからコピー/貼り付けを行う必要があるため、タスクに対処できませんキーチェーン。 GNU / Linuxから、「dd」ユーティリティを使用してこのプレートを見て、起動可能なフラッシュドライブを作成できます。

Windows環境でのレスキューディスクの作成は異なります。 VeraCrypt開発者は、「rescue disk」の公式ドキュメントにこの問題の解決策を含めませんでしたが、別の方法で解決策を提案しました。VeraCryptフォーラムに無料でアクセスできる「usb rescue disk」を作成するための追加ソフトウェアを投稿しました。 このWindowsソフトウェアのアーキビストは、「 USB veracryptレスキューディスクの作成 」です。 レスキューdisk.isoを保存すると、アクティブパーティションのブロックシステム暗号化プロセスが開始されます。 暗号化中、OSは停止せず、PCを再起動する必要はありません。 暗号化操作が完了すると、アクティブパーティションは完全に暗号化され、使用できるようになります。 PCの起動時にVeraCryptブートローダーが表示されず、ヘッダーリカバリ操作が役に立たない場合、「ブート」フラグを確認し、Windowsが存在するパーティションにインストールする必要があります(暗号化やその他のOSに関係なく、表1を参照)。

これで、Windowsでのブロックシステム暗号化の説明が完了しました。

Windows環境でのレスキューディスクの作成は異なります。 VeraCrypt開発者は、「rescue disk」の公式ドキュメントにこの問題の解決策を含めませんでしたが、別の方法で解決策を提案しました。VeraCryptフォーラムに無料でアクセスできる「usb rescue disk」を作成するための追加ソフトウェアを投稿しました。 このWindowsソフトウェアのアーキビストは、「 USB veracryptレスキューディスクの作成 」です。 レスキューdisk.isoを保存すると、アクティブパーティションのブロックシステム暗号化プロセスが開始されます。 暗号化中、OSは停止せず、PCを再起動する必要はありません。 暗号化操作が完了すると、アクティブパーティションは完全に暗号化され、使用できるようになります。 PCの起動時にVeraCryptブートローダーが表示されず、ヘッダーリカバリ操作が役に立たない場合、「ブート」フラグを確認し、Windowsが存在するパーティションにインストールする必要があります(暗号化やその他のOSに関係なく、表1を参照)。

これで、Windowsでのブロックシステム暗号化の説明が完了しました。

[B] LUKS。 GNU / Linux (〜Debian)インストール済みOSの暗号化。 アルゴリズムと手順

インストールされたDebian /派生ディストリビューションを暗号化するには、準備されたパーティションを仮想ブロックデバイスにマッピングし、マッピングされたGNU / Linuxドライブに転送し、GRUB2をインストール/設定する必要があります。 ベアサーバーがなく、時間を重視する場合は、GUIを使用する必要があります。以下で説明するほとんどのターミナルコマンドは、「チャックノリスモード」で実行することを目的としています。

B1。 ライブUSB GNU / LinuxからPCをダウンロード

「鉄の性能に関する暗号テストを実施する」

lscpu && ryptsetup benchmark

あなたがAESのハードウェアサポートを備えたパワフルな車の幸せな所有者であれば、あなたが満足していれば、数字はターミナルの右側のように見えますが、左側にはアンティークの鉄があります。

B2。 ディスクのパーティション分割。 Ext4の論理ドライブHDDのマウント/フォーマット(Gparted)

B2.1。 暗号化されたsda7パーティションヘッダーを作成する

上記のセクションテーブルに従って、以下でセクションの名前を説明します。 ディスクレイアウトに応じて、パーティション名を置き換える必要があります。

論理ディスク暗号化マッピング(/ dev / sda7> / dev / mapper / sda7_crypt)。

#「LUKS-AES-XTSパーティション」の簡単な作成

オプション:

* luksFormat-LUKSヘッダーの初期化。

* -yはパスフレーズです(キー/ファイルではありません)。

* -v -verbalization(端末での情報出力);

* / dev / sda7-拡張パーティションからの論理ドライブ(GNU / Linux転送/暗号化が計画されている場所) 。

デフォルトでは、暗号化アルゴリズムは<L UKS1:aes-xts-plain64、キー:256ビット、LUKSヘッダーハッシュ:sha256、RNG:/ dev / urandom > (cryptsetupバージョンに依存)です。

CPUでAESのハードウェアサポートがない場合、最適な選択は、拡張された「LUKS-Twofish-XTSパーティション」を作成することです。

論理ディスク暗号化マッピング(/ dev / sda7> / dev / mapper / sda7_crypt)。

#「LUKS-AES-XTSパーティション」の簡単な作成

cryptsetup -v -y luksFormat /dev/sda7

オプション:

* luksFormat-LUKSヘッダーの初期化。

* -yはパスフレーズです(キー/ファイルではありません)。

* -v -verbalization(端末での情報出力);

* / dev / sda7-拡張パーティションからの論理ドライブ(GNU / Linux転送/暗号化が計画されている場所) 。

デフォルトでは、暗号化アルゴリズムは<L UKS1:aes-xts-plain64、キー:256ビット、LUKSヘッダーハッシュ:sha256、RNG:/ dev / urandom > (cryptsetupバージョンに依存)です。

# default- cryptsetup --help # .

CPUでAESのハードウェアサポートがない場合、最適な選択は、拡張された「LUKS-Twofish-XTSパーティション」を作成することです。

B2.2。 「LUKS-Twofish-XTSパーティション」の高度な作成

オプション:

* luksFormat-LUKSヘッダーの初期化。

* / dev / sda7将来の暗号化された論理ドライブ。

* -v言語化;

* -yパスワードフレーズ。

* -cデータ暗号化アルゴリズムの選択。

* -s暗号化キーサイズ。

* -hハッシュアルゴリズム/暗号関数。RNG (-- use -urandom)が論理ドライブヘッダー、セカンダリヘッダーキー(XTS)の一意の暗号化/復号化キーを生成するために使用します。 ディスクの暗号化されたヘッダーに保存されている一意のマスターキー、セカンダリXTSキー、このすべてのメタデータおよび暗号化ルーチンは、マスターキーとセカンダリXTSキーを使用してパーティションのデータを暗号化/復号化します(パーティションヘッダーを除く)は、選択したハードパーティションの〜3mbに保存されますドライブ。

*「数量」ではなく、ミリ秒単位の-i反復(パスフレーズを処理する際の時間遅延は、OSのロードとキーの暗号強度に影響します)。 「ロシア語」のような単純なパスワードで暗号強度のバランスを維持するには、値を増やす必要があります-(i)、「?8dƱob/øfh」のような複雑なパスワードでは値を減らすことができます。

* --use-urandom乱数ジェネレーター。キーとソルトを生成します。

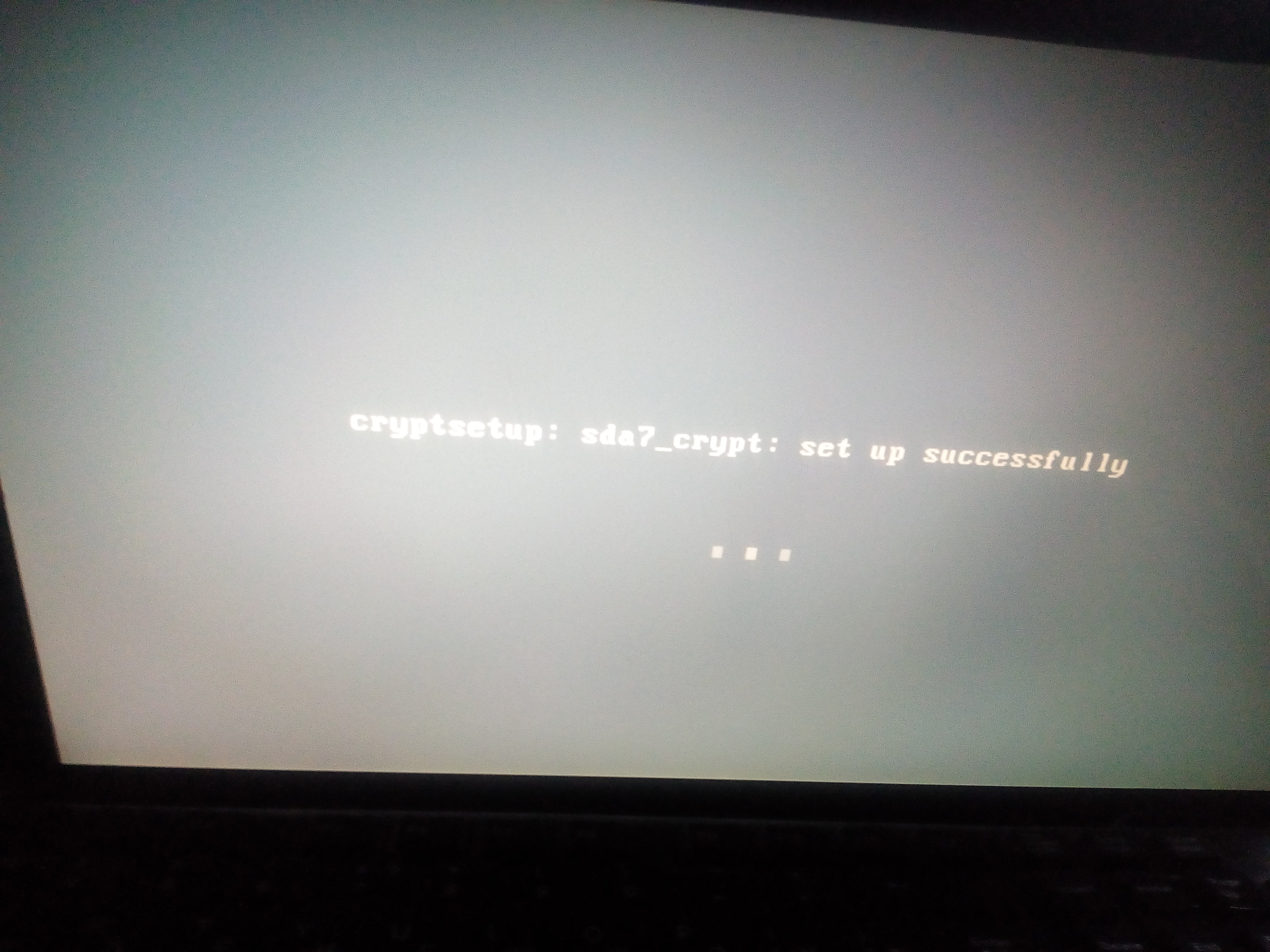

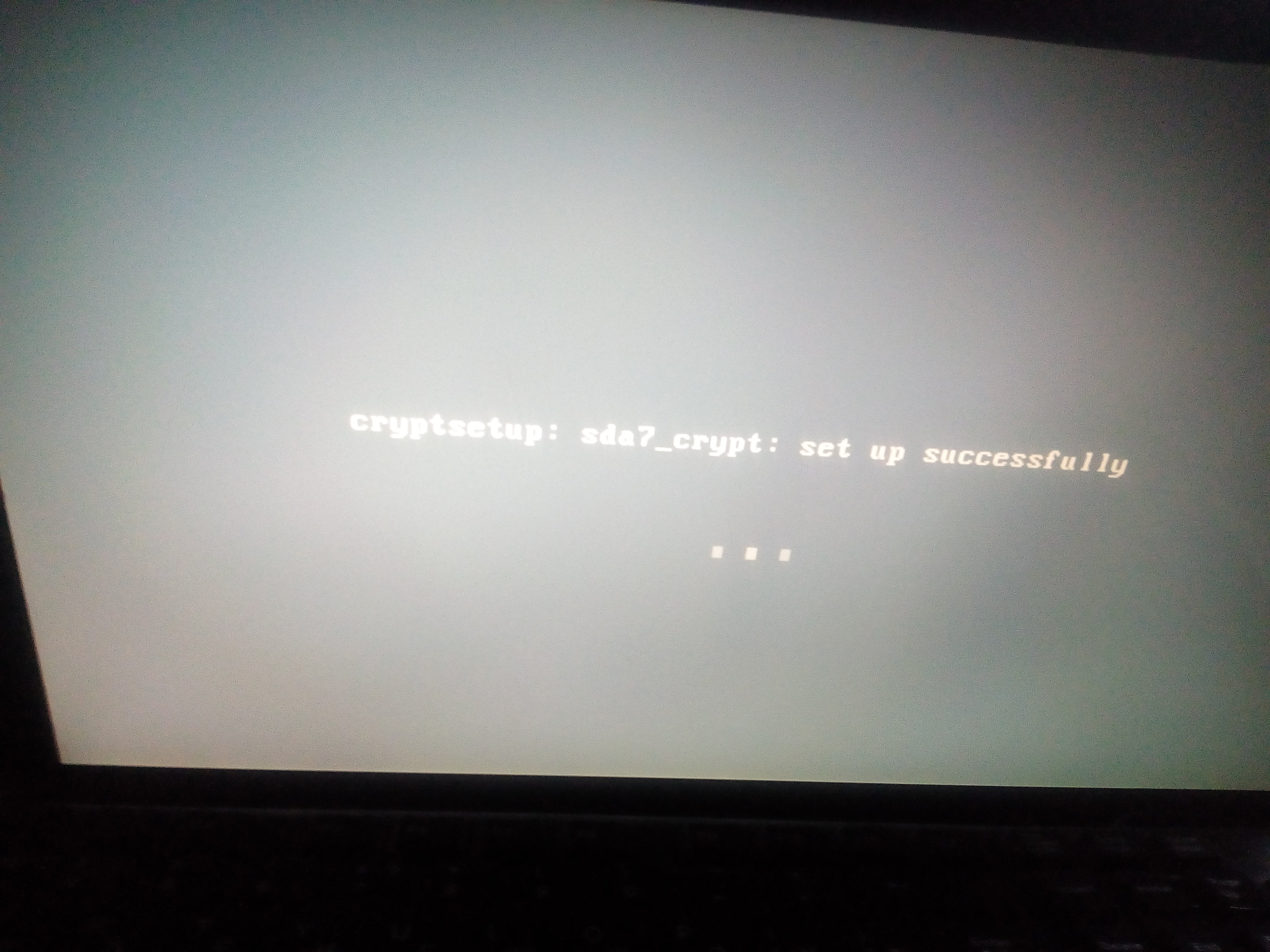

セクションsda7> sda7_cryptを照合した後(メタデータ〜3 MBの暗号化されたヘッダーが作成されるため、操作は高速です) 、sda7_cryptファイルシステムをフォーマットしてマウントする必要があります。

cryptsetup luksFormat /dev/sda7 -v -y -c twofish-xts-plain64 -s 512 -h sha512 -i 1500 --use-urandom

オプション:

* luksFormat-LUKSヘッダーの初期化。

* / dev / sda7将来の暗号化された論理ドライブ。

* -v言語化;

* -yパスワードフレーズ。

* -cデータ暗号化アルゴリズムの選択。

* -s暗号化キーサイズ。

* -hハッシュアルゴリズム/暗号関数。RNG (-- use -urandom)が論理ドライブヘッダー、セカンダリヘッダーキー(XTS)の一意の暗号化/復号化キーを生成するために使用します。 ディスクの暗号化されたヘッダーに保存されている一意のマスターキー、セカンダリXTSキー、このすべてのメタデータおよび暗号化ルーチンは、マスターキーとセカンダリXTSキーを使用してパーティションのデータを暗号化/復号化します(パーティションヘッダーを除く)は、選択したハードパーティションの〜3mbに保存されますドライブ。

*「数量」ではなく、ミリ秒単位の-i反復(パスフレーズを処理する際の時間遅延は、OSのロードとキーの暗号強度に影響します)。 「ロシア語」のような単純なパスワードで暗号強度のバランスを維持するには、値を増やす必要があります-(i)、「?8dƱob/øfh」のような複雑なパスワードでは値を減らすことができます。

* --use-urandom乱数ジェネレーター。キーとソルトを生成します。

セクションsda7> sda7_cryptを照合した後(メタデータ〜3 MBの暗号化されたヘッダーが作成されるため、操作は高速です) 、sda7_cryptファイルシステムをフォーマットしてマウントする必要があります。

B2.3。 マッピング

オプション:

*オープン-「名前付き」セクションをマップします。

* / dev / sda7-論理ドライブ;

* sda7_cryptは、OSの起動時に暗号化されたパーティションをマウントまたは初期化するために使用される名前マッピングです。

cryptsetup open /dev/sda7 sda7_crypt # .

オプション:

*オープン-「名前付き」セクションをマップします。

* / dev / sda7-論理ドライブ;

* sda7_cryptは、OSの起動時に暗号化されたパーティションをマウントまたは初期化するために使用される名前マッピングです。

B2.4。 ext4でのsda7_cryptファイルシステムのフォーマット。 OSマウント

(注:暗号化されたパーティションではGpartedは動作しません)

オプション:

* -v-言語化;

* -L -disk label(他のディスクの中でエクスプローラーに表示されます)。

次に、仮想暗号化ブロックデバイス/ dev / sda7_cryptをシステムにマウントします

/ mntフォルダー内のファイルを操作すると、sda7のデータが自動的に暗号化/復号化されます。

エクスプローラー(nautilus / caja GUI)でパーティションをマップおよびマウントする方が便利です。パーティションは既にディスク選択リストにあります。ディスクを開く/復号化するためのパスフレーズを入力するだけです。 一致する名前は自動的に選択され、「sda7_crypt」ではなく、/ dev / mapper / Luks-xx-xxなどが選択されます...

# mkfs.ext4 -v -L DebSHIFR /dev/mapper/sda7_crypt

オプション:

* -v-言語化;

* -L -disk label(他のディスクの中でエクスプローラーに表示されます)。

次に、仮想暗号化ブロックデバイス/ dev / sda7_cryptをシステムにマウントします

mount /dev/mapper/sda7_crypt /mnt

/ mntフォルダー内のファイルを操作すると、sda7のデータが自動的に暗号化/復号化されます。

エクスプローラー(nautilus / caja GUI)でパーティションをマップおよびマウントする方が便利です。パーティションは既にディスク選択リストにあります。ディスクを開く/復号化するためのパスフレーズを入力するだけです。 一致する名前は自動的に選択され、「sda7_crypt」ではなく、/ dev / mapper / Luks-xx-xxなどが選択されます...

B2.5。 バックアップディスクヘッダー(〜3MBメタデータ)

遅滞なく実行する必要がある最も重要な操作の1つは、sda7_cryptヘッダーのバックアップです。 ヘッダーを上書き/破損した場合(たとえば、sda7パーティションにGRUB2をインストールするなど) 、暗号化されたデータは復元できずに永久に失われます。同じキーを再生成することはできないため、キーは一意に作成されます。

オプション:

* luksHeaderBackup --header-backup-file-backupコマンド;

* luksHeaderRestore --header-backup-file-restoreコマンド;

*〜/ Backup_DebSHIFR-バックアップファイル。

* / dev / sda7は、暗号化されたディスクヘッダーのバックアップコピーが保存されるパーティションです。

このステップで、<暗号化されたパーティションの作成と編集>が完了します。

# cryptsetup luksHeaderBackup --header-backup-file ~/_DebSHIFR /dev/sda7

# cryptsetup luksHeaderRestore --header-backup-file <file> <device>

オプション:

* luksHeaderBackup --header-backup-file-backupコマンド;

* luksHeaderRestore --header-backup-file-restoreコマンド;

*〜/ Backup_DebSHIFR-バックアップファイル。

* / dev / sda7は、暗号化されたディスクヘッダーのバックアップコピーが保存されるパーティションです。

このステップで、<暗号化されたパーティションの作成と編集>が完了します。

B3 GNU / Linux OS (sda4)から暗号化されたパーティション(sda7)への移行

/ mnt2フォルダーを作成し(注-まだライブusbを使用しています。sda7_cryptは/ mntポイントにマウントされます) 、GNU / Linuxを/ mnt2にマウントします。これは暗号化する必要があります。

mkdir /mnt2 mount /dev/sda4 /mnt2

Rsyncソフトウェアを使用して正しいOS移行を実行します

rsync -avlxhHX --progress /mnt2/ /mnt

Rsyncオプションについては、P。E1で説明しています。

次に、論理ドライブのパーティションを最適化する必要があります

e4defrag -c /mnt/ # , e4defrag , ~"0", , ! e4defrag /mnt/ # GNU/Linux

このステップの移行と同期[GNU / Linux> GNU / Linux暗号化]は完了しました。

B4。 sda7暗号化パーティションでのGNU / Linuxの構成

OS / dev / sda4> / dev / sda7を正常に転送した後、暗号化されたパーティションでGNU / Linuxにログインし、暗号化されたシステムに関する追加設定(PCを再起動せずに)を実行する必要があります。 つまり、ライブusbで実行されますが、実行するコマンドは「暗号化されたOSのルートに対して」です。 同様の状況をシミュレートするには、「chroot」になります。 現在作業しているOS (sda4とsda7のデータが同期されているため、暗号化されているかどうか)から情報をすばやく受信するには、OSの同期を解除します。 ルートディレクトリ(sda4 / sda7_crypt)に空のトークンファイル(たとえば、/ mnt / encrypted OSおよび/ mnt2 / decrypted OS)を作成します。 現在のOSのクイックチェック(将来を含む):

ls /<Tab-Tab>

B4.1。 「暗号化されたOSへのエントリのシミュレーション」

mount --bind /dev /mnt/dev mount --bind /proc /mnt/proc mount --bind /sys /mnt/sys chroot /mnt

B4.2。 暗号化されたシステムで作業が実行されていることを確認する

ls /mnt<Tab-Tab> # "/"

history # su .

B4.3。 暗号化スワップの作成/設定(スワップセクション)、crypttab / fstabの編集

スワップファイルは各OS起動時にフォーマットされるため、セクションB2.2のように、スワップを作成して論理ドライブにマップし、コマンドを入力することは意味がありません。 スワップの場合、起動するたびに一時的な暗号化キーが自動的に生成されます。 スワップAキーのライフサイクル:スワップパーティションのアンマウント/無効化(+ RAMクリーニング) ; またはOSを再起動します。 スワップを構成するには、ブロック暗号化デバイスの構成を担当するファイルを開きます(fstabファイルの類似物ですが、暗号化を担当します)。

ルール

オプション

* swapは、/ dev / mapper / swapのマッピングされた暗号化名です。

* / dev / sda8-スワップの下で論理パーティションを使用します。

* / dev / urandom-スワップ用のランダム暗号化キージェネレーター( 新しいキーは新しいOSブートごとに作成されます)。 / dev / urandomジェネレーターは、/ dev / randomよりもランダムではありません。結局、/ dev / randomは、危険な妄想的な状況で作業するときに使用されます。 OSをロードするとき、/ dev / randomは数分間±ロードを遅くします(systemd-analyzeを参照) 。

* swap、cipher = twofish-xts-plain64、size = 512、hash = sha512:-セクションはそれがスワップであることを認識し、「したがって」フォーマットされています。 暗号化アルゴリズム。

ルール

/ dev / mapper / swapは、crypttabで設定された名前です。

何らかの理由でスワップファイルにセクション全体を含めたくない場合は、別の方法を使用できます。OSを使用して、暗号化されたパーティション上のファイルにスワップファイルを作成します。

スワップパーティションのセットアップが完了しました。

nano /etc/crypttab

ルール

#「ターゲット名」「ソースデバイス」「キーファイル」「オプション」

スワップ/ dev / sda8 / dev / urandomスワップ、暗号= twofish-xts-plain64、サイズ= 512、ハッシュ= sha512

オプション

* swapは、/ dev / mapper / swapのマッピングされた暗号化名です。

* / dev / sda8-スワップの下で論理パーティションを使用します。

* / dev / urandom-スワップ用のランダム暗号化キージェネレーター( 新しいキーは新しいOSブートごとに作成されます)。 / dev / urandomジェネレーターは、/ dev / randomよりもランダムではありません。結局、/ dev / randomは、危険な妄想的な状況で作業するときに使用されます。 OSをロードするとき、/ dev / randomは数分間±ロードを遅くします(systemd-analyzeを参照) 。

* swap、cipher = twofish-xts-plain64、size = 512、hash = sha512:-セクションはそれがスワップであることを認識し、「したがって」フォーマットされています。 暗号化アルゴリズム。

# fstab nano /etc/fstab

ルール

#インストール時にスワップが/ dev / sda8にあった

/ dev / mapper / swap none swap sw 0 0

/ dev / mapper / swapは、crypttabで設定された名前です。

何らかの理由でスワップファイルにセクション全体を含めたくない場合は、別の方法を使用できます。OSを使用して、暗号化されたパーティション上のファイルにスワップファイルを作成します。

fallocate -l 3G /swap # 3 ( ) chmod 600 /swap # mkswap /swap # wapon /swap # swap free -m #, printf "/swap none swap sw 0 0" >> /etc/fstab # swap

スワップパーティションのセットアップが完了しました。

B4.4。 暗号化されたGNU / Linuxの構成(crypttab / fstabファイルの編集)

上記のファイル/ etc / crypttabは、システム起動中に設定される暗号化されたブロックデバイスを記述します。

セクションB2.1のようにsda7> sda7_cryptセクションを比較した場合

B2.2のようにsda7> sda7_cryptセクションをマッピングした場合

B2.1またはB2.2のようにsda7> sda7_cryptセクションを比較したが、パスワードを再入力してOSのロックを解除して起動したくない場合は、パスワードをシークレットキー/ランダムファイルに置き換えることができます。

説明

* none-OSの起動時に、ルートのロックを解除するために秘密のパスワードフレーズが必要であることを報告します。

* UUID-セクション識別子。 識別子を確認するには、ターミナルに入力します(これ以降、別のライブusbターミナルではなく、chroot環境のターミナルで作業することに注意してください)。

この行は、sda7_cryptがマウントされたライブusb端末からblkidが要求されたときに表示されます)。

sdaXからUUIDを取得します(sdaX_cryptではなく、UUID sdaX_crypt-grub.cfg構成を生成すると自動的に消えます)。

* cipher = twofish-xts-plain64、size = 512、hash = sha512 -luksアドバンストモード暗号化。

* / etc / skey- (3番目のパスワードを入力する代わりに) OSブートのロックを解除するために自動的に置き換えられる秘密鍵ファイル。 最大8MBのファイルを指定できますが、データは1MB未満で読み込まれます。

次のようになります。

/ etc / fstabには、さまざまなファイルシステムに関する説明情報が含まれています。

オプション

* / dev / mapper / sda7_crypt-sda7> sda7_cryptマッピング名。これは/ etc / crypttabファイルで指定されます。

crypttab / fstabの構成が完了しました。

# /etc/crypttab nano /etc/crypttab

セクションB2.1のようにsda7> sda7_cryptセクションを比較した場合

#「ターゲット名」「ソースデバイス」「キーファイル」「オプション」

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 none luks

B2.2のようにsda7> sda7_cryptセクションをマッピングした場合

#「ターゲット名」「ソースデバイス」「キーファイル」「オプション」

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 none cipher = twofish-xts-plain64、サイズ= 512、ハッシュ= sha512

B2.1またはB2.2のようにsda7> sda7_cryptセクションを比較したが、パスワードを再入力してOSのロックを解除して起動したくない場合は、パスワードをシークレットキー/ランダムファイルに置き換えることができます。

#「ターゲット名」「ソースデバイス」「キーファイル」「オプション」

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 / etc / skey luks

説明

* none-OSの起動時に、ルートのロックを解除するために秘密のパスワードフレーズが必要であることを報告します。

* UUID-セクション識別子。 識別子を確認するには、ターミナルに入力します(これ以降、別のライブusbターミナルではなく、chroot環境のターミナルで作業することに注意してください)。

fdisk -l # blkid # -

/ dev / sda7:UUID = "81048598-5bb9-4a53-af92-f3f9e709e2f2" TYPE = "crypto_LUKS" PARTUUID = "0332d73c-07"

/ dev / mapper / sda7_crypt:LABEL = "DebSHIFR" UUID = "382111a2-f993-403c-aa2e-292b5eac4780" TYPE = "ext4"

この行は、sda7_cryptがマウントされたライブusb端末からblkidが要求されたときに表示されます)。

sdaXからUUIDを取得します(sdaX_cryptではなく、UUID sdaX_crypt-grub.cfg構成を生成すると自動的に消えます)。

* cipher = twofish-xts-plain64、size = 512、hash = sha512 -luksアドバンストモード暗号化。

* / etc / skey- (3番目のパスワードを入力する代わりに) OSブートのロックを解除するために自動的に置き換えられる秘密鍵ファイル。 最大8MBのファイルを指定できますが、データは1MB未満で読み込まれます。

# "" < > 691. head -c 691 /dev/urandom > /etc/skey

# (691) 7- luks cryptsetup luksAddKey --key-slot 7 /dev/sda7 /etc/skey

# "/ luks-" cryptsetup luksDump /dev/sda7

次のようになります。

(自分でやってみて、自分で確かめてください)。

cryptsetup luksKillSlot /dev/sda7 7 # / 7

/ etc / fstabには、さまざまなファイルシステムに関する説明情報が含まれています。

# /etc/fstab nano /etc/fstab

#「ファイルシステム」「マウントポイント」「タイプ」「オプション」「ダンプ」「パス」

#/インストール中/ dev / sda7

/ dev / mapper / sda7_crypt / ext4 errors = remount-ro 0 1

オプション

* / dev / mapper / sda7_crypt-sda7> sda7_cryptマッピング名。これは/ etc / crypttabファイルで指定されます。

crypttab / fstabの構成が完了しました。

B4.5。 構成ファイルの編集。 重要な瞬間

B4.5.1。 構成の編集/etc/initramfs-tools/conf.d/resume

「#」行「resume」をコメントアウトします(存在する場合) 。 ファイルは完全に空でなければなりません。

B4.5.2。 構成の編集/etc/initramfs-tools/conf.d/cryptsetup

従わなければならない

B4.5.3。 config / etc / default / grubの編集(この特定の構成は、暗号化された/ bootで作業するときにgrub.cfgを生成する機能を担います)

«GRUB_ENABLE_CRYPTODISK=y»

'y', grub-mkconfig grub-install , (insmod- <cryptomount/set root>) .

B4.5.4. /etc/cryptsetup-initramfs/conf-hook

, <CRYPTSETUP=y> <#>.

( , , initrd.img).

B4.5.5. /etc/cryptsetup-initramfs/conf-hook

«skey» initrd.img, ( , «skey»).

# swap , . nano /etc/initramfs-tools/conf.d/resume

「#」行「resume」をコメントアウトします(存在する場合) 。 ファイルは完全に空でなければなりません。

B4.5.2。 構成の編集/etc/initramfs-tools/conf.d/cryptsetup

nano /etc/initramfs-tools/conf.d/cryptsetup

従わなければならない

#/etc/initramfs-tools/conf.d/cryptsetup

CRYPTSETUP =はい

CRYPTSETUPのエクスポート

B4.5.3。 config / etc / default / grubの編集(この特定の構成は、暗号化された/ bootで作業するときにgrub.cfgを生成する機能を担います)

nano /etc/default/grub

«GRUB_ENABLE_CRYPTODISK=y»

'y', grub-mkconfig grub-install , (insmod- <cryptomount/set root>) .

GRUB_DEFAULT=0

GRUB_TIMEOUT=10

GRUB_DISTRIBUTOR=`lsb_release -i -s 2> /dev/null || echo Debian`

GRUB_CMDLINE_LINUX_DEFAULT=«acpi_backlight=vendor»

GRUB_CMDLINE_LINUX=«quiet splash noautomount»

GRUB_ENABLE_CRYPTODISK=y

B4.5.4. /etc/cryptsetup-initramfs/conf-hook

nano /etc/cryptsetup-initramfs/conf-hook

, <CRYPTSETUP=y> <#>.

( , , initrd.img).

B4.5.5. /etc/cryptsetup-initramfs/conf-hook

nano /etc/cryptsetup-initramfs/conf-hook

KEYFILE_PATTERN="/etc/skey"

UMASK=0077

«skey» initrd.img, ( , «skey»).

B4.6. /boot/initrd.img [version]

initrd.img cryptsetup,

initrd.img ( «, ») , cryptsetup, , , Nvidia — . , , . ( chroot ./boot/initrd.img). 注意! [update-initramfs -u -k all] , cryptsetup open /dev/sda7 sda7_crypt — , /etc/crypttab, reboot-a busybox)

.

update-initramfs -u -k all

initrd.img ( «, ») , cryptsetup, , , Nvidia — . , , . ( chroot ./boot/initrd.img). 注意! [update-initramfs -u -k all] , cryptsetup open /dev/sda7 sda7_crypt — , /etc/crypttab, reboot-a busybox)

.

[] GRUB2

C1. ( 20)

mkfs.ext4 -v -L GRUB2 /dev/sda6

C2. /dev/sda6 /mnt

chroot, /mnt2, /mnt — .

GRUB2

GRUB2, /mnt/boot/grub/i-386-pc ( , , «i386-pc») (, , .mod: cryptodisk; luks; gcry_twofish; gcry_sha512; signature_test.mod), GRUB2 .

重要! GRUB2 , « » – ( — GRUB2 — «MBR» live usb) . / VeraCrypt. GRUB2, , , «MBR». GRUB2, – ( GRUB 2.02 ~BetaX).

GRUB2

mount /dev/sda6 /mnt

GRUB2, /mnt/boot/grub/i-386-pc ( , , «i386-pc») (, , .mod: cryptodisk; luks; gcry_twofish; gcry_sha512; signature_test.mod), GRUB2 .

apt-get update apt-get install grub2

重要! GRUB2 , « » – ( — GRUB2 — «MBR» live usb) . / VeraCrypt. GRUB2, , , «MBR». GRUB2, – ( GRUB 2.02 ~BetaX).

C3. GRUB2 [sda6]

[.C.2]

* --force - , , ( ).

* --root-directory - <boot/grub> sda6.

* /dev/sda6 - sda ( <> /mnt /dev/sda6).

grub-install --force --root-directory=/mnt /dev/sda6

* --force - , , ( ).

* --root-directory - <boot/grub> sda6.

* /dev/sda6 - sda ( <> /mnt /dev/sda6).

C4. [grub.cfg]

«update-grub2»,

/ grub.cfg, () («grub-mkconfig» live usb, Windows 10 — ). «», «grub.cfg» , , GRUB ( ), GRUB2 .

« » GRUB2 .

grub-mkconfig -o /mnt/boot/grub/grub.cfg

/ grub.cfg, () («grub-mkconfig» live usb, Windows 10 — ). «», «grub.cfg» , , GRUB ( ), GRUB2 .

« » GRUB2 .

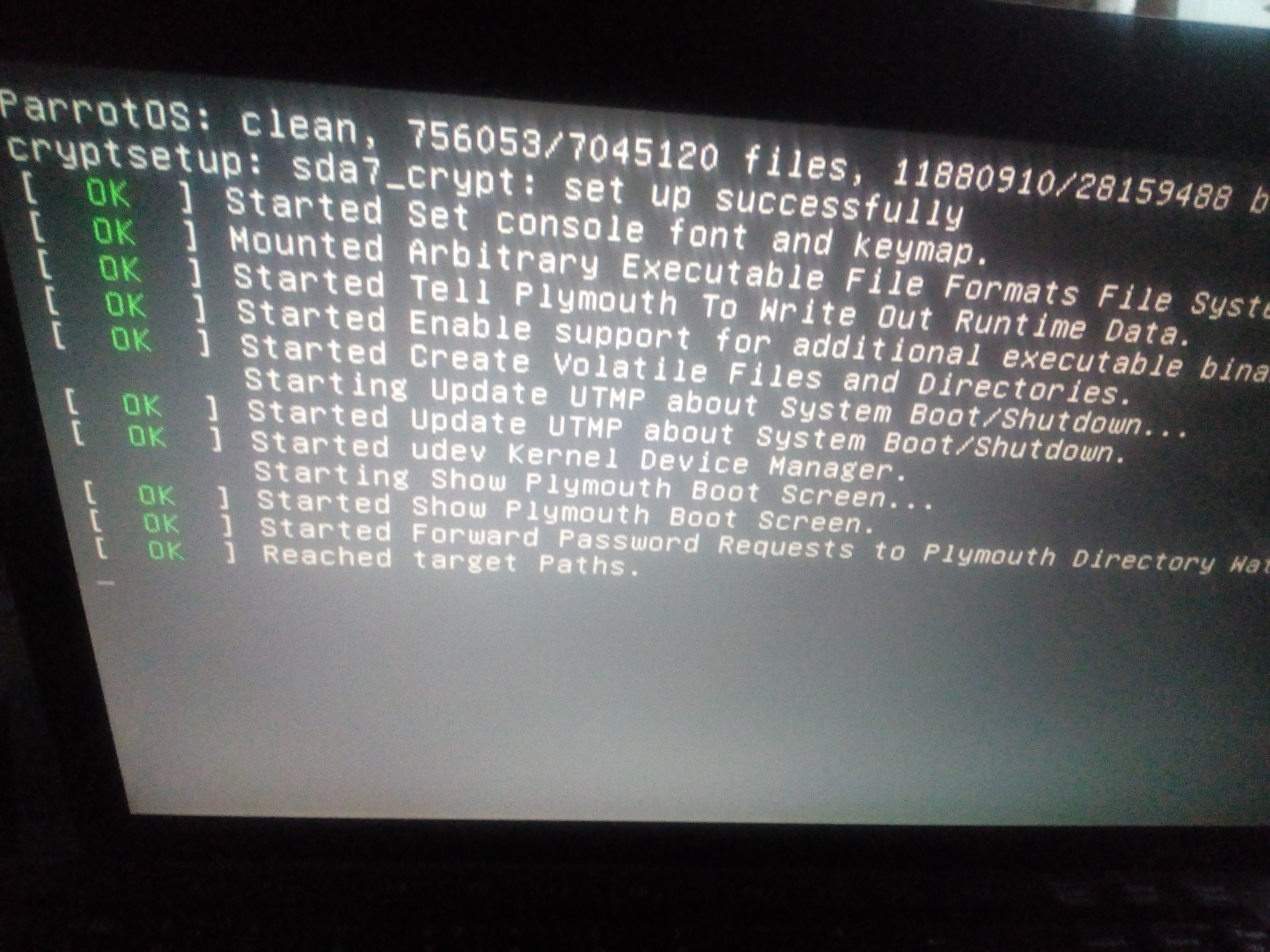

C5. Proof-test GNU/Linux

. GNU/Linux ( chroot).

VeraCrypt.

* — Windows.

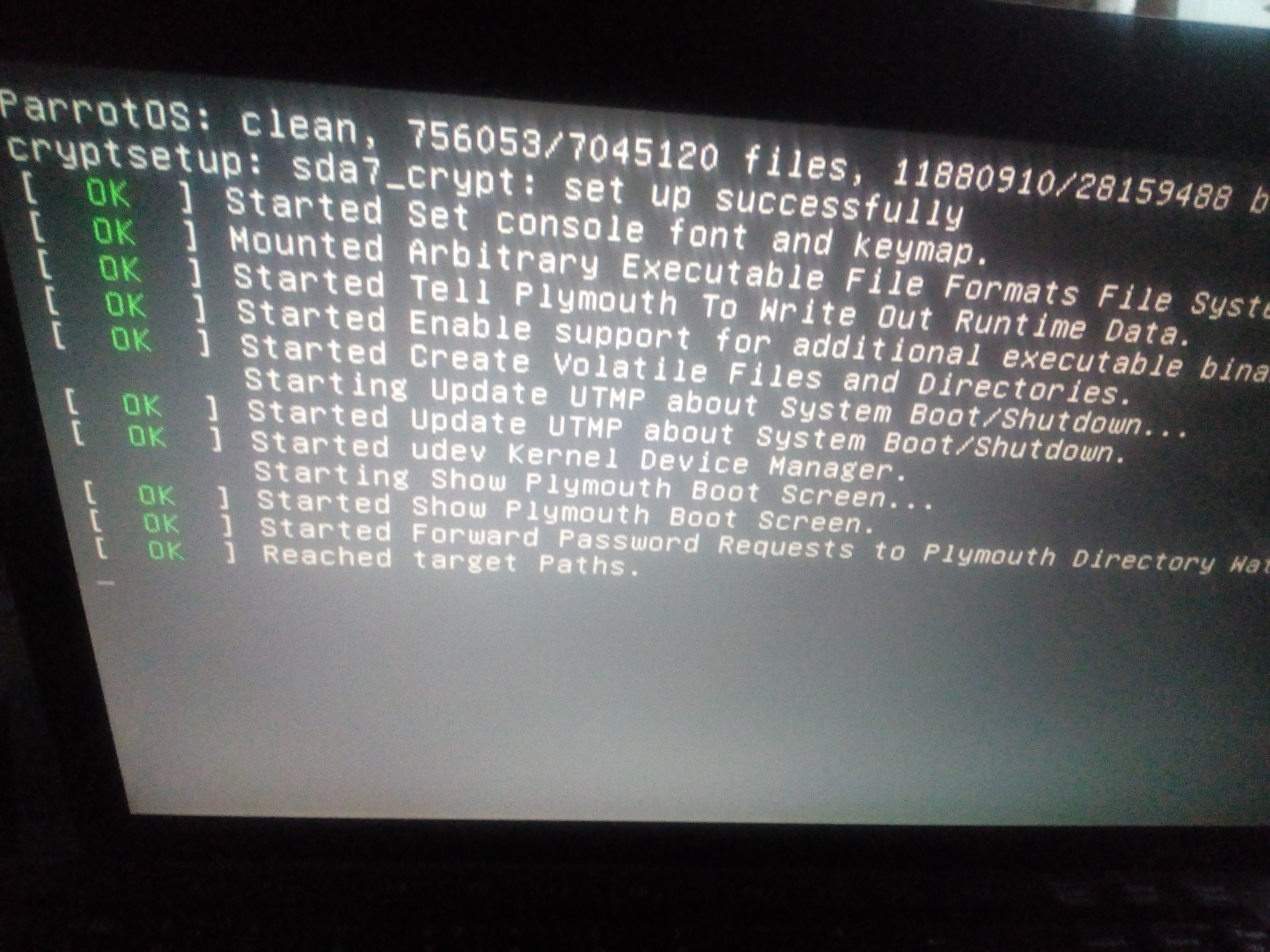

* «Esc» GRUB2, GNU/Linux – (sda7_crypt) /boot/initrd.img ( grub2 uuid « » — grub2, , , / ).

* , (. .B4.4/4.5) /boot/initrd.img, / , «skey», .

( « »).

* GNU/Linux .

* , /boot/initrd.img ( 4.6).

GRUB2 ( - live usb)

GNU/Linux:

« GRUB2» .

umount -a # GNU/Linux Ctrl+d # chroot umount /mnt/dev umount /mnt/proc umount /mnt/sys umount -a # live usb reboot

VeraCrypt.

* — Windows.

* «Esc» GRUB2, GNU/Linux – (sda7_crypt) /boot/initrd.img ( grub2 uuid « » — grub2, , , / ).

* , (. .B4.4/4.5) /boot/initrd.img, / , «skey», .

( « »).

* GNU/Linux .

* , /boot/initrd.img ( 4.6).

update-initramfs -u -k all

GRUB2 ( - live usb)

mount /dev/sda6 /mnt grub-mkconfig -o /mnt/boot/grub/grub.cfg

GNU/Linux:

- GNU/Linuxinux , /boot/kernel and initrd;

- initrd.img;

- ( initrd; / ; Linux) .

« GRUB2» .

6. GRUB2. +

GNU/Linux , – BIOS. GRUB2 , / , – [. . F].

«» GRUB2 «/».

«» GRUB2 «/».

- « » , – .

- - , CLI, -GRUB2.

6.1.

,

GRUB2

. -

GRUB

, «grub.cfg» - (" --unrestricted" "--user",

( ### END /etc/grub.d/41_custom ###)

«set superusers=»root"

password_pbkdf2 root ".

«grub-mkconfig -o /mnt/boot/grub/grub.cfg» grub.cfg, (/) GRUB-

«grub-mkconfig -o /mnt/boot/grub/grub.cfg», , , grub.cfg.

GRUB2 .

ls /<Tab-Tab> # -

GRUB2

grub-mkpasswd-pbkdf2 #/ .

. -

grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

GRUB

mount /dev/sda6 /mnt

nano -$ /mnt/boot/grub/grub.cfg

, «grub.cfg» - (" --unrestricted" "--user",

( ### END /etc/grub.d/41_custom ###)

«set superusers=»root"

password_pbkdf2 root ".

# This file provides an easy way to add custom menu entries. Simply type the

# menu entries you want to add after this comment. Be careful not to change

# the 'exec tail' line above.

### END /etc/grub.d/40_custom ###

### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; それから

source ${config_directory}/custom.cfg

elif [ -z "${config_directory}" -a -f $prefix/custom.cfg ]; それから

source $prefix/custom.cfg;

fi

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

«grub-mkconfig -o /mnt/boot/grub/grub.cfg» grub.cfg, (/) GRUB-

nano /etc/grub.d/41_custom

cat << EOF

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

EOF

«grub-mkconfig -o /mnt/boot/grub/grub.cfg», , , grub.cfg.

GRUB2 .

6.2.

, pgp- ( ). : gnuPG; kleopatra/GPA; Seahorse. - . Seahorse — 3.14.0 ( , , V3.20 – ).

PGP- // su!

GRUB2

GRUB2 sda6, GRUB «core.img»

* --force - , , ( ).

* --modules=«gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa» - GRUB2 .

* -k ~/perskey - «PGP-» ( , ).

* --root-directory - boot sda6

/dev/sda6 - sda .

/ grub.cfg

«grub.cfg» «trust /boot/grub/perskey» ( pgp-.) GRUB2 , «signature_test.mod», «set check_signatures=enforce».

( grub.cfg)

"/boot/grub/perskey" , hd0,6, «» , GRUB2 (. set rot=..).

GRUB2 ( /GRUB) «perskey».

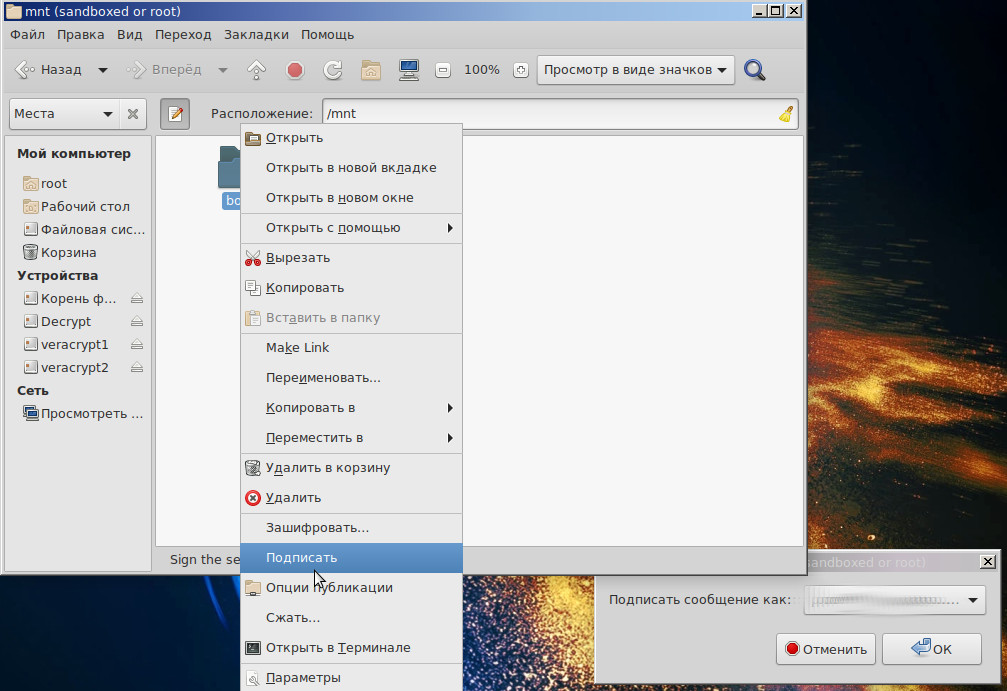

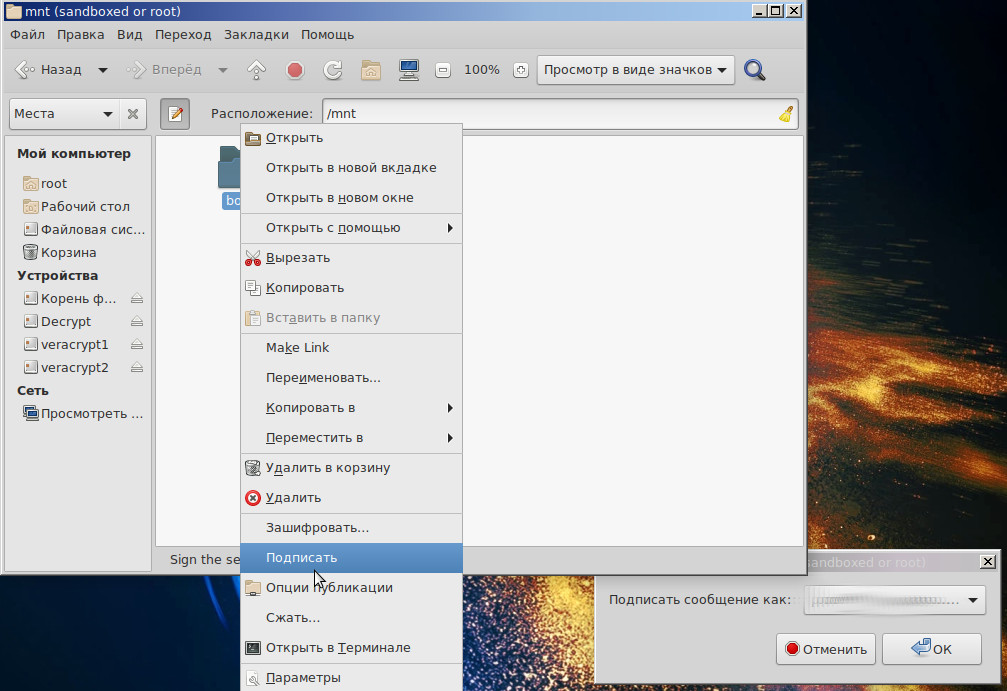

, ( nautilus/caja): «seahorse» . su.

sudo "/mnt/boot" – – .

"/mnt/boot/grub/perskey" ( grub) . , / [*.sig].

"/boot" ( kernel, initrd). - , bash- « ».

( - )

, , GRUB2.

< > GRUB2 .

PGP- // su!

gpg - -gen-key

gpg --export -o ~/perskey

mount /dev/sda6 /mnt #sda6 – GRUB2

GRUB2

rm -rf /mnt/

GRUB2 sda6, GRUB «core.img»

grub-install --force --modules="gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa" -k ~/perskey --root-directory=/mnt /dev/sda6

* --force - , , ( ).

* --modules=«gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa» - GRUB2 .

* -k ~/perskey - «PGP-» ( , ).

* --root-directory - boot sda6

/dev/sda6 - sda .

/ grub.cfg

grub-mkconfig -o /mnt/boot/grub/grub.cfg

«grub.cfg» «trust /boot/grub/perskey» ( pgp-.) GRUB2 , «signature_test.mod», «set check_signatures=enforce».

( grub.cfg)

### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; それから

source ${config_directory}/custom.cfg

elif [ -z "${config_directory}" -a -f $prefix/custom.cfg ]; それから

source $prefix/custom.cfg;

fi

trust /boot/grub/perskey

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

"/boot/grub/perskey" , hd0,6, «» , GRUB2 (. set rot=..).

GRUB2 ( /GRUB) «perskey».

, ( nautilus/caja): «seahorse» . su.

sudo "/mnt/boot" – – .

"/mnt/boot/grub/perskey" ( grub) . , / [*.sig].

"/boot" ( kernel, initrd). - , bash- « ».

( - )

rm -f $(find /mnt/boot/grub -type f -name '*.sig')

, , GRUB2.

apt-mark hold grub-common grub-pc grub-pc-bin grub2 grub2-common

< > GRUB2 .

C6.3. Proof-test GRUB2,

GRUB2. - GNU/Linux CLI ( ) . / initrd

, GRUB2-.

- GRUB2/ grub.cfg, /, .mod, . GRUB2 .

, GRUB2 « ».

«» « », «0». ( « » «0» — ).

?

: / GRUB2 , , luks.mod.sig .

: CLI

«perskey», «0», , .C6.2.

« GRUB2 » .

, GRUB2-.

- GRUB2/ grub.cfg, /, .mod, . GRUB2 .

, GRUB2 « ».

«» « », «0». ( « » «0» — ).

?

: / GRUB2 , , luks.mod.sig .

: CLI

trust_list

«perskey», «0», , .C6.2.

« GRUB2 » .

[D] —

, « », .

いつものように、データがハードドライブから削除された後のデータの回復については、さまざまな「神話と伝説」があります。あなたがサイバー保有を信じているか、Dr Webコミュニティのメンバーであり、データを削除/上書きした後にデータを復元しようとしたことがない場合(たとえば、R-studio recoveryを使用)、提案された方法はあなたに適していない可能性があり、あなたに近いものを使用してください。

GNU / Linuxを暗号化されたパーティションに正常に移行した後、データリカバリの可能性なしに古いコピーを削除する必要があります。ユニバーサルクリーニング方法:Windowsの/ LinuxのフリーソフトウェアのGUIのためのソフトウェアBleachBit。データを破棄するパーティションを

すばやくフォーマットします(Gpartedを使用)。BleachBitを起動し、「空き領域のクリア」を選択します-パーティション(GNU / Linuxの以前のコピーを含むsdaX)を選択し、クリーニングプロセスが開始されます。BleachBit-1回のパスでディスクを消去します-これが「必要」なことです、しかし!これは、ディスクをフォーマットしてBB v2.0ソフトウェアでクリーニングした場合にのみ理論的に機能します。

注意!BBはディスクを消去してメタデータを残し、データが削除されるとファイル名が保存されます(Ccleaner-メタデータは残しません)。

そして、データ回復の神話は、まったく神話ではありません。

Bleachbit V2.0-2 unstable OS Debian ( : sfill; wipe-Nautilus - ) : « » HDD/ (ntfs/ext4) . , . () / / «» . , , , « » 3+ .

GNU/Linux Bleachbit 2.0-2 , . : Windows CCleaner « ntfs» , .

, , Bleachbit , , « / ».

« » Windows CCleaner/BB «». GNU/Linux ( ) ( + ( , )) , .

GNU/Linux Bleachbit 2.0-2 , . : Windows CCleaner « ntfs» , .

, , Bleachbit , , « / ».

« » Windows CCleaner/BB «». GNU/Linux ( ) ( + ( , )) , .

このステップで、「ディスククリーンアップ」が完了します。

[E]暗号化されたOSのユニバーサルバックアップ

各ユーザーには独自のデータバックアップ方法がありますが、「システムOS」の暗号化されたデータでは、タスクに対して少し異なるアプローチが必要です。Clonezillaなどの統合ソフトウェアや同様のソフトウェアは、暗号化されたデータを直接扱うことはできません。

暗号化されたブロックデバイスのバックアップタスクの設定:

- 普遍性-Windows / Linux用の同じバックアップアルゴリズム/ソフトウェア。

- 追加のソフトウェアのダウンロードを必要とせずに、ライブusb GNU / Linuxを使用してコンソールで作業する機能(ただし、GUIを推奨) ;

- バックアップセキュリティ-保存された「画像」は暗号化/パスワード保護する必要があります。

- 暗号化されたデータのサイズは、コピーされる実際のデータのサイズと一致する必要があります。

- バックアップコピーから必要なファイルを簡単に抽出します(最初にパーティション全体を復号化する必要はありません)。

たとえば、「dd」ユーティリティによるバックアップ/復元

dd if=/dev/sda7 of=//sda7.img bs=7M conv=sync,noerror dd if=//sda7.img of=/dev/sda7 bs=7M conv=sync,noerror

タスクのほぼすべてのポイントに対応しますが、請求項4によれば、空き領域を含むディスクパーティション全体をコピーするため、批判に耐えることはできません。

たとえば、アーカイバ[tar»|を介したGNU / Linuxのバックアップ gpg]は便利ですが、Windowsバックアップの場合は別のソリューションを探す必要があります-面白くないです。

E1。Windows / Linuxのユニバーサルバックアップ。バンドルrsync(Grsync)+ VeraCryptボリューム

:

VeraCrypt :

( Windows, GNU/Linux) ;

, « » ( ) – .

Windows, GNU/Linux > VeraCrypt , .

Twofish 70 ( , ) HDD ~ ( , ). VeraCrypt Windows/Linux , « », .

VeraCrypt ( /ntfs) , .

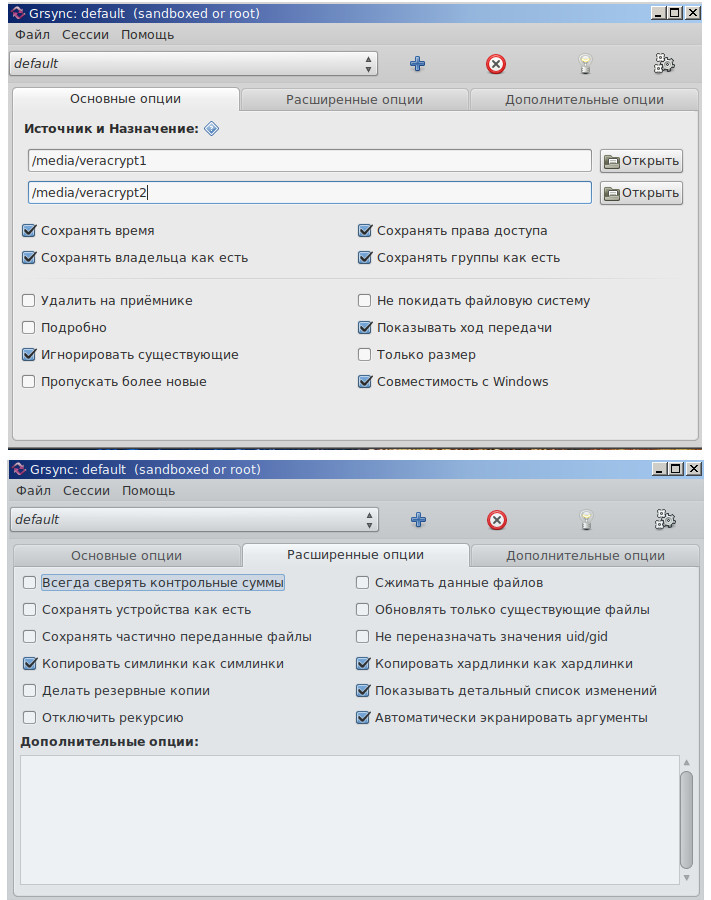

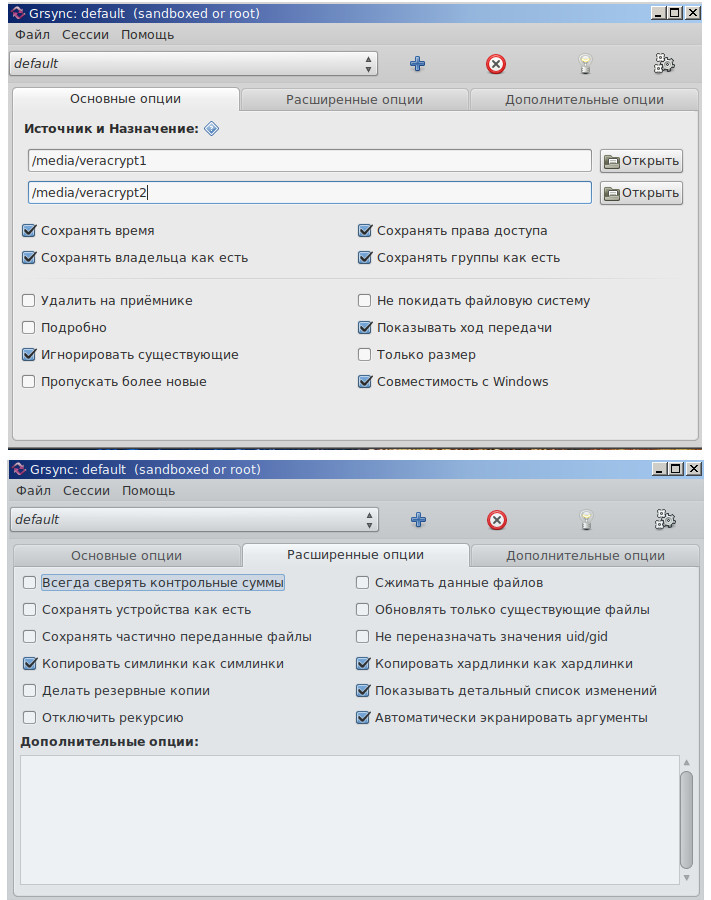

// VeraCrypt GUI> GNU/Linux live usb ( /media/veracrypt2, Windows /media/veracrypt1). Windows GUI rsync (grsync) , .

. , .

GNU/Linux, GUI rsync « Windows».

! Veracrypt « GNU/Linux» ext4. ntfs, / .

. rsync:

* -g - ;

* -P --progress — ;

* -H - , ;

* - - ( rlptgoD) ;

* -v -.

« Windows VeraCrypt» cryptsetup, alias (su)

«veramountpictures » , - , Windows.

/ VeraCrypt cryptsetup

/ / VeraCrypt cryptsetup

alias- ( ) Windows ntfs GNU/Linux

~/VeraOpen.sh

«» :

( !) /etc/rc.local ~/etc/init.d/rc.local

«» :

, GNU/Linux ntfs, .

,

1) ext4 > 4gb ( ) Linux Veracrypt [].

1) Reboot live usb.

3) cryptsetup open /dev/sda7 Lunux # .

4) mount /dev/mapper/Linux /mnt # /mnt.

5) mkdir mnt2 # .

6) cryptsetup open --veracrypt --type tcrypt ~/ && mount /dev/mapper/ /mnt2 # Veracrypt «» /mnt2.

7) rsync -avlxhHX --progress /mnt /mnt2/ # Veracrypt.

(p/s/ ! GNU/Linux / , , Intel > AMD ( Intel > AMD), , . ~/etc/skey — , «cryptsetup luksAddKey» chroot — , ~/etc/crypttab "/etc/skey" «none»).

Windows/Linux.

.

- (/) VeraCrypt ;

- / Rsync VeraCrypt;

- VeraCrypt www.

VeraCrypt :

( Windows, GNU/Linux) ;

, « » ( ) – .

Windows, GNU/Linux > VeraCrypt , .

Twofish 70 ( , ) HDD ~ ( , ). VeraCrypt Windows/Linux , « », .

VeraCrypt ( /ntfs) , .

// VeraCrypt GUI> GNU/Linux live usb ( /media/veracrypt2, Windows /media/veracrypt1). Windows GUI rsync (grsync) , .

. , .

GNU/Linux, GUI rsync « Windows».

! Veracrypt « GNU/Linux» ext4. ntfs, / .

. rsync:

* -g - ;

* -P --progress — ;

* -H - , ;

* - - ( rlptgoD) ;

* -v -.

« Windows VeraCrypt» cryptsetup, alias (su)

echo "alias veramount='cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt && mount /dev/mapper/ Windows_crypt /media/veracrypt1'" >> .bashrc && bash

«veramount

/ VeraCrypt cryptsetup

cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt mount /dev/mapper/Windows_crypt /mnt

/ / VeraCrypt cryptsetup

cryptsetup open --veracrypt --type tcrypt /dev/sdaY test_crypt mount /dev/mapper/test_crypt /mnt

alias- ( ) Windows ntfs GNU/Linux

~/VeraOpen.sh

printf 'Ym9i' | base64 -d | cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sda3 Windows_crypt && mount /dev/mapper/Windows_crypt /media/Winda7 # base64 (bob) Windows. printf 'Ym9i' | base64 -d | cryptsetup open --veracrypt --type tcrypt /dev/sda1 ntfscrypt && mount /dev/mapper/ntfscrypt /media/ #, ntfs.

«» :

sudo chmod 100 /VeraOpen.sh

( !) /etc/rc.local ~/etc/init.d/rc.local

#!/bin/sh -e # # rc.local # # This script is executed at the end of each multiuser runlevel. # Make sure that the script will «exit 0» on success or any other # value on error. # # In order to enable or disable this script just change the execution # bits. # # By default this script does nothing. sh -c "sleep 1 && '/VeraOpen.sh'" # , ~ 1 . exit 0

«» :

sudo chmod 100 /etc/rc.local && sudo chmod 100 /etc/init.d/rc.local

, GNU/Linux ntfs, .

,

1) ext4 > 4gb ( ) Linux Veracrypt [].

1) Reboot live usb.

3) cryptsetup open /dev/sda7 Lunux # .

4) mount /dev/mapper/Linux /mnt # /mnt.

5) mkdir mnt2 # .

6) cryptsetup open --veracrypt --type tcrypt ~/ && mount /dev/mapper/ /mnt2 # Veracrypt «» /mnt2.

7) rsync -avlxhHX --progress /mnt /mnt2/ # Veracrypt.

(p/s/ ! GNU/Linux / , , Intel > AMD ( Intel > AMD), , . ~/etc/skey — , «cryptsetup luksAddKey» chroot — , ~/etc/crypttab "/etc/skey" «none»).

Windows/Linux.

.

[F] GRUB2ブートローダーに対する攻撃

ブートローダーをデジタル署名および/または認証(p。C6を参照)で保護した場合、物理アクセスから保護されません。暗号化されたデータは引き続きアクセスできませんが、GRUB2 バイパス保護(デジタル署名保護のリセット)により、サイバー悪役は疑いを引き起こすことなくコードをブートローダーに挿入できます(ユーザーが手動でブートローダーの状態を監視したり、 grub.cfg)。

攻撃アルゴリズム。攻撃者

*ライブUSBからPCを起動します。ファイルの(侵入者による)変更は、ブートローダーの侵入に関する実際のPCホストへの通知につながります。ただし、grub.cfgを保存してGRUB2を再インストールするだけです(およびその後の編集の可能性)攻撃者は任意のファイルを編集できます(このシナリオでは、GRUB2がロードされると、実ユーザーへの通知は続きません。ステータスは同じ<0>です)

*暗号化されていないパーティションをマウントし、「/ mnt / boot / grub / grub.cfg "。

*ブートローダーを再インストールします(core.imgイメージから「perskey」をイジェクトします)

grub-install --force --root-directory=/mnt /dev/sda6

*「grub.cfg」>「/mnt/boot/grub/grub.cfg」を返し、必要に応じて編集します。たとえば、ブートローダーモジュールを含むフォルダーに「grub.cfg」>行にモジュール「keylogger.mod」を追加します。 「Insmodキーロガー」。または、たとえば、敵が潜伏している場合、GRUB2を再インストールした後(すべての署名が所定の位置に残る)、「grub-mkimage with option(-)」を使用してメインGRUB2イメージを収集します。オプション「-c」 「Grub.cfg」。構成は1行のみで構成できます。たとえば、〜400個のファイル(モジュール+署名)が混在する「modern.cfg」へのリダイレクトフォルダ「/ boot / grub / i386-pc」。この場合、ユーザーがファイルに「ハッシュサム」を適用して一時的に画面に表示した場合でも、侵入者は「/boot/grub/grub.cfg」に影響を与えることなく、任意のコードを入力してモジュールをロードできます。

攻撃者はGRUB2スーパーユーザーのログイン/パスワードを解読する必要はありません。(認証に責任がある)行/boot/grub/grub.cfgを「modern.cfg」にコピーするだけです。

スーパーユーザ=セット«ルート»

password_pbkdf2ルートgrub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

また、PCホストの場合、GRUB2スーパーユーザー認証は引き続き有効です。上記で書いたように、

チェーンローディング(ブートローダーは別のブートローダーをロードします)は意味がありません(別の目的を意図しています)。 BIOSのためには、暗号化されたブートローダーをアップロードすることはできません(ロードチェーンの再起動GRUB2>暗号化されたGRUB2、間違い!のため)。ただし、チェーンロードの考え方を引き続き使用する場合は、暗号化された(アップグレードされていない) “ grub.cfg”が暗号化されたパーティションからロードされていることを確認できます。また、これは、暗号化された「grub.cfg」で指定されているすべてのものであるため、セキュリティの誤った感覚でもあります。(モジュールのロード)は、暗号化されていないGRUB2からロードされるモジュールに追加されます。

これを確認する場合は、別のsdaYパーティションを選択/暗号化してGRUB2をコピーし(暗号化されたパーティションでgrub-install操作はできません)、これらの行を「grub.cfg」(暗号化されていない構成)に変更します

menuentry 'GRUBx2' --class parrot --class gnu-linux --class gnu --class os $ menuentry_id_option 'gnulinux-simple-382111a2-f993-403c-aa2e-292b5eac4780' {

load_video

insmod gzio

if [x x gx_platform ]; その後、inszio xzio; insmod lzopio; fi

insmod part_msdos

insmod cryptodisk

insmod luks

insmod gcry_twofish

insmod gcry_twofish

insmod gcry_sha512

insmod ext2

cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838

set root='cryptouuid/15c47d1c4bd34e5289df77bcf60ee838'

normal /boot/grub/grub.cfg

}

行

* insmod-暗号化されたディスクを操作するために必要なモジュールをロードします。

* GRUBx2-ブートメニューGRUB2の出力行の名前。

* cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838 -cm。 fdisk -l(sda9);

* set root-ルートのインストール。

*通常の/boot/grub/grub.cfg-暗号化されたパーティション上の実行可能構成ファイル。

暗号化された「grub.cfg」がロードされているという確信は、GRUBメニューで「GRUBx2」行を選択したときに、パスワードの入力/「sdaY」のロック解除に対する肯定的な応答です。

CLIで作業する場合、混乱しないように(および環境変数「set root」が機能するかどうかを確認してください)、たとえば、暗号化された「/ shifr_grub」セクション、暗号化されていない「/ noshifr_grub」セクションに空のマーカーファイルを作成します。CLIでの検証

cat /Tab-Tab

前述のように、悪意のあるモジュールがPCに表示された場合、このようなモジュールをダウンロードしても役に立ちません。たとえば、キーストロークをファイルに保存し、PCに物理的にアクセスできる攻撃者によってダウンロードされるまで「〜/ i386」の他のファイルと混合できるキーロガー。

デジタル署名保護がアクティブに機能していること(リセットではない)を確認する最も簡単な方法で、CLIで次のコマンドを入力して、ブートローダーに侵入した人がいないことを確認します。

list_trusted

それに応じて、「パースキー」のスナップショットを取得するか、攻撃を受けても何も取得しません(「set check_signatures =実施」をチェックする必要もあります)。

このような手順の大きなマイナス点は、コマンドを手動で入力することです。このコマンドを「grub.cfg」に追加し、構成をデジタル署名で保護すると、画面へのキースナップショットの予備出力のタイミングが短すぎて、GRUB2ロードを受信した後に出力を実行する時間がありません。

特に主張する人はいません。開発者は自分の文書で公式に宣言しています。

«Note that even with GRUB password protection, GRUB itself cannot prevent someone with physical access to the machine from altering that machine's firmware (eg, Coreboot or BIOS) configuration to cause the machine to boot from a different (attacker-controlled) device. GRUB is at best only one link in a secure boot chain».

GRUB2-誤ったセキュリティの感覚を与える可能性のある機能が多すぎるため、その開発はすでにMS-DOS OSの機能を上回っています。これは単なるブートローダーです。GRUB2-「明日」がOSになり、そのためのブート可能なGNU / Linux仮想マシンになるのは面白いことです。

デジタル署名GRUB2を使用して保護を解除し、侵入を実際のユーザーに通知した方法に関する短いビデオ(怖いですが、ビデオに表示されているものの代わりに、無害な任意のコード/ .modを書くことはできません)。

結論:

1)Windowsのブロックシステム暗号化は実装が容易であり、1つのパスワードによる保護は、GNU / Linuxブロックシステム暗号化による複数のパスワードによる保護よりも便利です。

2)この記事は、Windows / GNU / Linuxのフルディスク暗号化の関連する詳細かつシンプルなガイドとして書かれたものであり、ネットワーク上では出会えません。したがって、マニュアルでは> 50k文字、いくつかの興味深い章はここでは考慮されませんでした。 GNU / Linuxのさまざまな本では暗号化について書いていない。ロシア連邦憲法第51条について。 「ルート/ブート」を暗号化する必要がある理由について。マニュアルはすでにかなり重要であることが判明しましたが、詳細(単純な手順も記述)であるため、「実際の暗号化」を行う際に多くの時間と神経を節約できます。

3)Windows 7 64で実行されるフルディスク暗号化。GNU / Linux Parrot 4x; GNU / Debian 9.0 / 9.5。

4)ブートローダーGRUB2に成功した攻撃を実装しました。

5)すべての偏執的なCISを支援するRunetフルディスク暗号化のベストガイドとしてチュートリアルが作成されました。

[G]便利なドキュメント

- TrueCryptユーザーガイド (2012年2月7日RU)

- VeraCryptドキュメント

- / usr / share / doc / cryptsetup(-run)[ローカルリソース] (cryptsetupを使用したGNU / Linux暗号化の設定に関する公式の詳細ドキュメント)

- 公式cryptsetup FAQ (cryptsetup を使用したGNU / Linux暗号化の構成に関する簡単なドキュメント)

- LUKSデバイス暗号化 (archlinux-documentation)

- Cryptsetup構文の詳細な説明 (archマニュアルページ)

- crypttabの詳細な説明 (archマニュアルページ)

- 公式ドキュメントのGRUB2。

タグ:フルディスク暗号化、パーティション暗号化、フルディスク暗号化Linux、フルシステム暗号化。