thehackernews.comのイラスト

エドワード・スノーデンの 「お気に入りのメッセンジャー」として知られるようになった後、シグナルは人気を得ました。 2015年、彼はレポーターと毎日通信するためにSignalアプリを使用していると言いました。

Signalメッセンジャーは、エンドツーエンド暗号化を使用する情報交換の特別に保護された手段として位置付けられており、通信内容へのサードパーティのアクセスを除外する必要があります。 しかし、判明したように、Signal情報を暗号化するすべての努力が無駄になっている状況があります。

Signalは当初、携帯電話アプリケーションとしてのみ利用可能でしたが、利便性にはデスクトップバージョンが必要であり、結果としてChromeの拡張機能として登場しました。 2017年10月末から、ブラウザに依存しないスタンドアロンアプリケーションの新しいバージョンがユーザーに利用可能になりました 。 その時点から、Chromeの拡張機能はサポート終了のステータスを受け取り、この記事の公開時点で、そのサポートは1か月以内に期限切れになります。 これが悲しい物語の始まりです。

一度やる

情報セキュリティ研究者のMatthew Sueishは、最も安全な暗号メッセンジャーの1人が印象的なブタをユーザーに「植え付けた」という発見を共有しました。 Chrome拡張機能から本格的なデスクトップクライアントに移行するプロセスのシグナルメッセンジャーは、ユーザーメッセージを暗号化されていないテキストファイルにエクスポートします。

Matthew Sewishは、Signalの更新時にmacOSで作業しているときにこの危険なバグを発見しました。 BleepingComputerのジャーナリストはさらに一歩進んで、まったく同じ問題がLinux Mintに現れることを発見しました。

ダイアログをディスクにエクスポートすると、Signalは名前と連絡先の電話番号で名前が付けられた個別のフォルダーを作成します。 すべてのダイアログコンテンツは、クリアなJSON形式で保存されます。 プログラムは、情報が復号化されてディスクに保存されるという警告を表示しません。 この瞬間は、機密データの漏洩の脅威の鍵です。

この状況で最悪なのは、アップグレードが完了した後でも暗号化されていないメッセージがディスク上に残ることであり、もちろんユーザーが推測した場合でも手動で削除する必要があります...

二回

しかし、それだけでは十分ではありませんでした! Signal Desktopの2番目の問題は、別の研究者Nathan Socheによって明らかにされました。

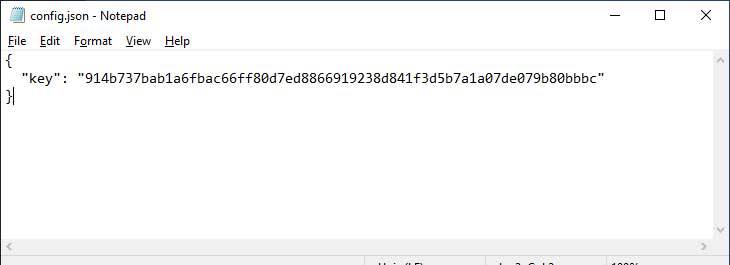

Nathan Sochechiは、Signal Desktopのインストール中に、暗号化されたdb.sqliteデータベースがユーザーメッセージのアーカイブで作成されることを学びました 。 データベースの暗号化キーは、ユーザーの操作なしでメッセンジャーによって生成され、メッセージアーカイブでデータベースを読み取る必要があるたびに使用されます。 キーがローカルおよびプレーンテキストで保存されていると誰が考えたでしょうか? このキーは、PCの%AppData%\ Signal \ config.jsonファイル 、およびMacの〜/ Library / Application Support / Signal / config.jsonにあります。

3つ、青い炎を燃やしてください!

どうやら、Signalの問題はそこで終わりません。 たとえば、もう1人の専門家であるキース・マッカムモンは、Signal Desktopが「消える」メッセージから添付ファイルを削除する仕事が不十分だと指摘しています。

「消える」メッセージ機能は、シグナル開発者が追加のセキュリティレイヤーとして意図したものですが、実際にはあまり信頼性の低い動作をしません。 McCammonによると、すべての添付ファイルは、削除する必要がある場合でもSignalユーザーのディスクに残ります。