Windows 10では、Controlled Folder Accessと呼ばれるランサムウェア保護メカニズムが導入されました。 未知のプログラムが指定された保護フォルダー内のファイルを変更するのを防ぎます。 富士通システムインテグレーション研究所の情報セキュリティ研究員 DLLインジェクションでこの保護を回避する方法を見つけました 。

問題は何ですか

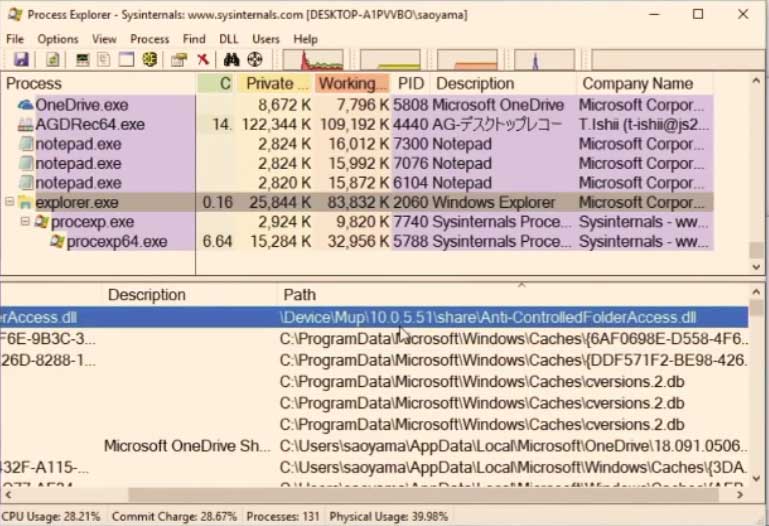

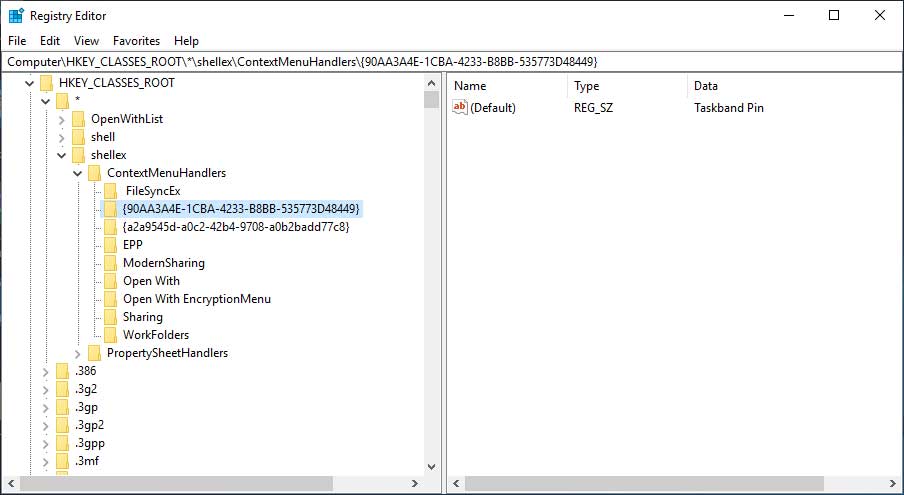

青山宗也は、悪意のあるDLLをWindowsエクスプローラーに挿入することができました。また、explorer.exeは、制御フォルダーアクセスプログラムの信頼できるリストに含まれています。 研究者は、計画を実行するために、explorer.exeの起動時にレジストリキーHKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlersにあるDLLをロードするという事実を使用しました。

HKEY_CLASSES_ROOTツリーは、HKEY_LOCAL_MACHINEおよびHKEY_CURRENT_USERにあるレジスタ情報の「マージ」です。 このような「マージ」を実装する場合、WindowsはHKCU優先度から情報を割り当てます。 つまり、HKCUにキーが存在する場合、HKLMの同じキーよりも優先され、このデータはHKEY_CLASSES_ROOTツリーに注がれます。

explorer.exeを起動すると、デフォルトでShell32.dllがロードされ、キーHKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32にあります。 悪意のあるDLLをエクスプローラーに読み込むために、青山は単にキーHKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32を作成し、その値を必要なライブラリに設定しました。

その後、Shell32.dllの代わりにexplorer.exeプロセスが完了して再起動した後、プログラムはハッカーによって作成されたDLLを開始しました。

青山はダービーコン会議で研究の結果を共有しました:

自分を守る方法

また、研究者は、Windows Defender、Avast、ESET、Malwarebytes Premium、McAfeeなどの多くのウイルス対策ソフトが、発見した攻撃パターンを認識しなかったことも発見しました。

同時に、青山によると、マイクロソフトの代表者は、彼がこの脆弱性を発見したとは信じていません。 研究者は彼の調査結果に関する情報を会社に送信しましたが、そこで攻撃者は被害者のコンピューターにアクセスする必要があり、実行時にアクセス権を超えなかったため、報酬を受け取る資格がなく、パッチをリリースしないと言われました。

ただし、他の脆弱性と組み合わせて、青山が発見した攻撃ベクトルは攻撃者にとって興味深いものになる可能性があります。 基本的に、大企業のインフラストラクチャはWindows上に構築されています。 これを知って、攻撃者はこのオペレーティングシステムでの攻撃用の特別なツールを開発します。

明日、 10月18日14:00に、PT Expert Security Centerの専門家が、Windowsインフラストラクチャで攻撃を迅速に開発できる3つのハッキングツール、impacket、CrackMapExec、Koadicを分析します。 学生は、自分がどのように機能するか、ネットワークトラフィックでどのようなアクティビティを作成するか、そして最も重要なことに、時間内にアプリケーションを検出する方法を学びます。 このウェビナーは、SOC、ブルーチーム、およびIT部門の従業員にとって興味深いものになります。

参加するには、 登録する必要があります 。