Kryptos Logicの新しいレポートでは、発生の2週間後に暗号化ワームWannaCry(WannaCrypt)の分布が要約されました。 ちなみに、 Kryptos Vantage早期検出システムの新しいボットネットに気づいたMalwareTechハッカーが働いているのはKryptos Logicであり、WannaCryが接続しているドメインをすぐに登録して、ウイルスの拡散を誤って停止させました 。

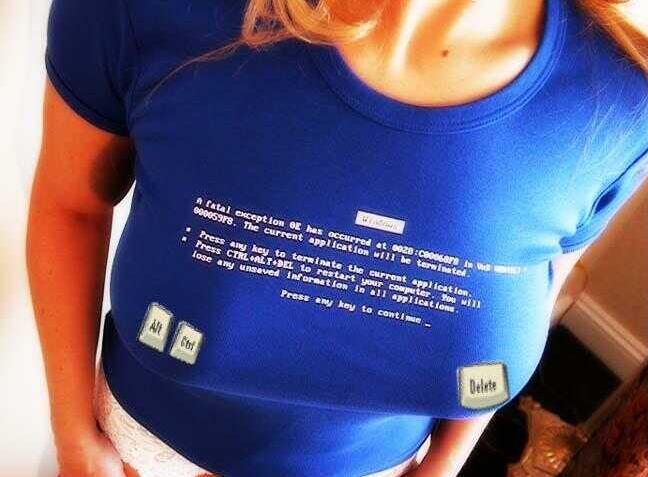

専門家の興味深い結論の1つ:多くの人が考えているように、Windows XPオペレーティングシステムはウイルスから保護された鉄筋コンクリートであることがわかりました。 WannaCryの最も一般的なバージョンに感染すると、Windows XP SP3を実行しているコンピューターがハングアップし、「死のブルースクリーン」が表示された後、再起動しました。 暗号化されたファイルはありません。 このような状況では、暗号ランサムウェアは機能しませんでした。

WannaCry配布の開始後最初の数日間、多くのメディアは、感染の主な障害がWindows XPにあるという情報を広めました。 この誤解の原因として考えられるのは、英国公衆衛生局のコンピューターの大規模な感染でした。 彼らは、古いオペレーティングシステムを搭載した多くの古代のPCがこの組織で機能していると言います。 ヘルスサービスはこの申し立てを強く否定しました 。攻撃時には、Windows XPを実行しているコンピューターはわずか5%でした。

同時に、Microsoftは批判され、2014年にWindows XPのセキュリティ更新プログラムのリリースを停止しました。 マイクロソフトの専門家は、古いシステムに必要なパッチを主張せず、すぐにリリースしました。

Kryptos Logicのラボでの2週間のテストでは、WannaCryがWindows XPを実行しているパッチ未適用のコンピューターに実際に感染できるが、その後DoublePulsarペイロードをロードしようとするとシステムがフリーズすることが示されました。

DoublePulsarの負荷分散がEternalBlueを悪用してテストされたとき、最初は実際のモードに近いモードでテストが行われました。 第二段階では、DoublePulsarはコンピューターに手動でインストールされました。 暗号化はWindows 7 64ビットSP1マシンで正常に起動されましたが、Windows XPマシンはBSODに継続的にクラッシュしたため、感染はありませんでした。

研究者は、「WannaCryでのエクスプロイトの実装ではDoublePulsarを確実に実行できず、正しいRCEを達成できなかった」ため、Windows XPマシンが感染拡大の主な手段になり得ないと結論付けています。 したがって、このようなコンピューターは、SMBの脆弱性を使用して、悪意のあるコードをネットワーク上にさらに拡散することはできませんでした。 これらの調査結果は、初期にカスペルスキーの専門家が到達した調査結果と一致しています。 彼らは、すべての感染の98%がWindows 7を搭載したコンピューターによって引き起こされ、感染したWindows XPの割合は「重要ではない」ことを発見しました。

「最悪の場合、これが最も可能性が高い」とKryptosのレポートは言います、「WannaCryは死のブルースクリーンで多くの予期しないグリッチを引き起こしました。」

おそらく、歴史上初めて、BSODは有用で便利な何かをしました-コンピューターを保護しました。

同時に、Windows 7のコンピューターは非常に深刻な被害を受けました。 Kryptos Vantageシステムのデータに基づいて、専門家は感染数を1400万から1600万と推定し、ストップバルブがトリガーされる前に暗号化ツールがユーザーファイルを操作および暗号化したシステムの総数は数十万と推定されます。

合計で、WannaCryは、90か国の8900の都市で、インターネットサービスプロバイダーおよび/または組織の9,500を超えるIP範囲のネットワークにヒットしました。 最も影響を受けたのは、中国、米国、ロシアです。

Kryptos Sinkholeサーバーは、新しいIPアドレスからのコールを含む、多数のストップカウントコールを引き続き記録します。 これは、(主に中国で)ワームが広がり続けていることを示唆しています。 つまり、何百万人ものユーザーがまだパッチをインストールしておらず、Windowsの脆弱性を閉じておらず、ウイルス対策ソフトウェアもインストールされていません。 この事実は、ワームの新しいバージョンで使用される可能性があり、新しい感染が発生する可能性があります。

Kryptosの専門家は、ハナッカーNeil Metaの仮定を調べました(覚えているなら、彼はHeartbleedを発見しました)。 SWIFT)。 このグループは北朝鮮に関連しています。

Neil Metaは、WannaCryとマルウェアグループLazarusのコードの同じセクションを指しています。

static const uint16_t ciphersuites[] = { 0x0003,0x0004,0x0005,0x0006,0x0008,0x0009,0x000A,0x000D, 0x0010,0x0011,0x0012,0x0013,0x0014,0x0015,0x0016,0x002F, 0x0030,0x0031,0x0032,0x0033,0x0034,0x0035,0x0036,0x0037, 0x0038,0x0039,0x003C,0x003D,0x003E,0x003F,0x0040,0x0041, 0x0044,0x0045,0x0046,0x0062,0x0063,0x0064,0x0066,0x0067, 0x0068,0x0069,0x006A,0x006B,0x0084,0x0087,0x0088,0x0096, 0x00FF,0xC001,0xC002,0xC003,0xC004,0xC005,0xC006,0xC007, 0xC008,0xC009,0xC00A,0xC00B,0xC00C,0xC00D,0xC00E,0xC00F, 0xC010,0xC011,0xC012,0xC013,0xC014,0xC023,0xC024,0xC027, 0xC02B,0xC02C,0xFEFF }; template<typename T> void store_be(void * p, T x) { // store T in p, in big-endian byte order } template<typename T> void store_le(void * p, T x) { // store T in p, in little-endian byte order } bool find(const unsigned char * list, size_t n, uint16_t x) { for(size_t i = 0; i < n; ++i) { uint16_t t = (list[2*i + 0] << 8) | packet[2*i + 1]; if(t == x) return true; } return false; } void make_client_hello(unsigned char * packet) { uint32_t timestamp = time(NULL); packet[ 0] = 0x01; // handshake type: CLIENT_HELLO packet[ 4] = 0x03; // TLS v1.0 packet[ 5] = 0x01; // TLS v1.0 random_bytes(&packet[6], 32); // random_bytes store_be(&packet[6], timestamp); // gmt_unix_time packet[38] = 0x00; // session id length const size_t cipher_num = 6*(2 + rand() % 5); store_be(&packet[39], cipher_num * 2); // ciphersuite length for(size_t i = 0; i < cipher_num;) { const size_t index = rand() % 75; // Avoid collisions if(find(&packet[41], i, ciphersuites[index])) { continue; } else { store_be(&packet[41 + 2*i], ciphersuites[index]); i += 1; } } store_be(&packet[41 + cipher_num * 2], 0x01); // compression_method_len store_be(&packet[42 + cipher_num * 2], 0x00); // compression_method store_le(&packet[0], 0x01 | ((43 + cipher_num * 2) << 8)); // handshake size }

これは、TLSの下のトラフィックをマスクするためのTLS 1.0のダミー実装です。 実際、この実装のいくつかの機能は、偶然に正確に繰り返すことができないようなものです。 これは、同じハッカーグループか、Sonyへの攻撃に関する分析レポート(pdf)の結論を慎重に分析した誰かで、トラフィックをマスキングするまったく同じ方法を試すことにしました。 実際、それは誰でも可能です。

私たちの時代には、世界のどの国からでも誰でも絶対にそのような攻撃を実行できるという事実があります-NSAやCIAやその他のソースからのリークのおかげで、ハッカーは今や世界規模で良質の攻撃を行うための強力なツールを持っています。