1週間前、独立したセキュリティの専門家であるMark Burnettが、Windows 10 Enterpriseのセキュリティ設定に関する小さな誤った調査の結果を公開しました。 このシステムは、Linuxの仮想マシンに研究目的のみでインストールされ、最小限のソフトウェアセットとすべてのデフォルトのWindowsストアアプリケーションが削除されました。

これらの結果は、OSがユーザーによって設定された一部の設定を無視しているように見えることを明らかにし、さまざまな監視サーバーに接続してそこにデータを送信するため、Twitterで活発な議論を引き起こしました。 結果をTwitterで公開したBurnettの最初のテストは、エラーで実行されました。 実際には、テレメトリーを制限するより良い方法があります。 しかし、Windows 10でのデータ収集を完全になくすことは一般的に不可能です。

Mark Burnettは、Microsoftシステムエンジニアではなく、ハッカーであり研究者です。ASP.NETセキュリティブックを執筆し、MicrosoftからMost Valuable Professional(MVP)というタイトルを7回受け取り、Windowsのテクニカルサポートに従事し、デスクトップでこのOSを約25 Windows 10がユーザーの個人データの大量収集に関するMicrosoftのポリシーに大きな変化をもたらすまで、

Windows 10での接続の管理については、 Microsoftの公式マニュアルを参照できますが、やはり同じように、Burnettの意見は無条件とは言えません。 実際、Windows 10のグループポリシーはそれほど単純ではありません。

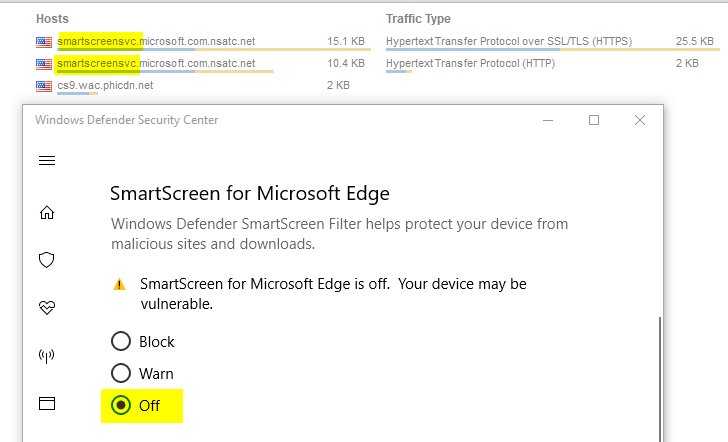

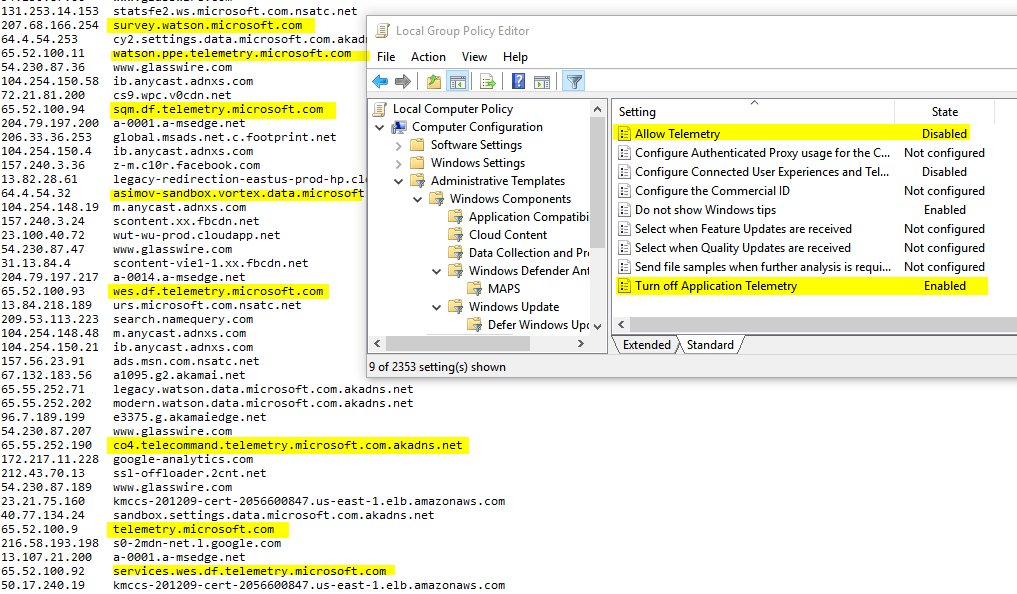

最初のスクリーンショットは、システムでSmartScreenが無効になっていることを示していますが、Windows 10は引き続きMicrosoftのSmartScreenサーバーに接続します。 Windows 10でテレメトリを無効にすることもそれほど簡単ではありません。 2つのグループポリシーを変更するだけでは不十分です。 スクリーンショットは、グループポリシーとレジストリのいくつかの変更でこれを行うべきではないという明確な2つの指示にもかかわらず、OSが引き続きMicrosoftにデータを送信することを示しています。

すべての接続はルーターのファイアウォールによってブロックされました。スクリーンショットは、Windows 10による異なるホストへの接続のブロックされた試行のみを示しています。 したがって、どのパケットをそこで送信できるかは不明です。 たとえば、テレメトリなどの場合

同じことが、Microsoftサーバーへの接続を含む同期設定にも当てはまります。 グループポリシーでは、これに関連付けられたすべてのポリシーが無効になりますが、Windows 10は引き続き接続します。 同じことは、エラーメッセージの設定、キー管理サービス(KMS)クライアントのオンラインアカウント検証(AVS)ポリシーにも当てはまります。

スペシャリストは、更新の受信を除き、Microsoftサーバーとの接続をすべてブロックするようにすべてのシステム設定を変更しようとしましたが、広告と追跡の目的が明確にあるサーバーとの多くの接続を登録しました。

Glasswireファイアウォールによれば、これらの広告ホストはすべてMicrosoftシステムプロセスに属しているため、一般的なものであるため、サードパーティのソフトウェアに書き込むことはできません(ちなみに、これはWindowsおよびAndroid向けの優れたファイアウォールで、無料で使いやすいです)。

Mark Burnettは、Windows 10は独自のグループポリシーを尊重していないようだと結論付けています。 おそらく、一部の種類の接続はレジストリの変更によってブロックされる可能性があります-もちろん、これらはレジストリ内の文書化されていないキーです。 つまり、必要なすべてのキーが例外なく見つかることを保証できません。

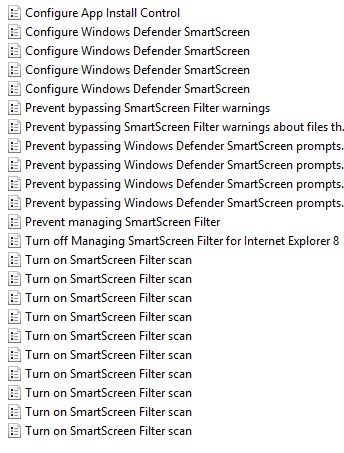

バーネット自身は、最初のテストが完全にクリーンではなかったことを認めています。 その後のブログ投稿で、彼はより徹底的なテストについて語り、テスト方法を説明しました。 2番目のテストでは、Windows 10で不快なアクティビティが示されましたが、少量ではありました。 たとえば、SmartScreenをブロックするには、Burnettが行ったように2つの設定ではなく、さらに多くの設定を変更する必要があることが判明しました。

Microsoftによるスパイ行為に対処し、Windows 10がシステム設定をバイパスしてリモートサーバーと確立する接続をブロックし、他の方法ではブロックできない、または非常に困難な接続をブロックするのに役立つ多くのアプリケーションがあります。 実際、そのようなアプリケーションが存在するという事実は、すでに問題の存在を示しています。 Windows 10の監視が簡単な方法でオフになっている場合、人々はそのようなプログラムを作成せず、それらを使用しません。 Windows 10で不要な接続をシャットダウンするスパイウェア対策プログラムの例として、 ShutUp 10をお勧めします。 バーネット自身もテスト機でそれを使用しました。 しかし、ご覧のとおり、スパイウェア対策ソフトウェアでさえ助けにはなりません。

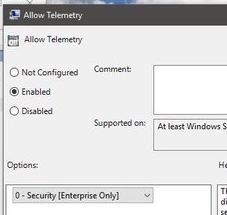

PS一部の専門家は、グループポリシーでテレメトリを無効にすることをお勧めします。Burnettのようにサービスを停止せずに、次のようにパラメーター0でサービスを開始します。

これは直観に反するように思えるかもしれませんが、実際には、テレメトリサービスの通常の停止中にブロックされていないMicrosoft監視サーバーとの接続をブロックできる可能性があります。

Burnettは、監視用のさまざまなWindows 10グループポリシーのいくつかはさまざまな方法で実装され、さまざまな方法で無効にされると考えています。 偶然または意図的に、しかしこれはそれらをオフにすることを困難にします。 Windows Restricted Traffic Limited Functionality Baselineを使用してテレメトリーを無効にするマイクロソフトの推奨方法は、多くの問題を引き起こします。 さらに、テレメトリは.NET、Office、Windowsエラー報告、Windows DRM、その他のアプリケーションおよびコンポーネントによって収集されます。 また、多くのユーザーにとって、Microsoftのデフォルトのデータ収集設定は最大レベルに設定されています。