マイクロソフトは、脆弱性を修正するためのパッチを迅速にリリースしました(パッチは海賊版Windowsを破壊する可能性があります)。

- マイクロソフトセキュリティ情報MS17-010

- 古いシステム用のパッチ (Windows XP、Winows Server 2003R2)

SMBv1サポートを完全に無効にすることにより、Windows 8.1以前のバージョンでもこの脆弱性を解決できます。

dism /online /norestart /disable-feature /featurename:SMB1Protocol

最新の情報によると、暗号ランサムウェアは、少なくとも99か国で75,000台を超えるWindowsコンピューターにヒットしました。 しかし、WannaCryptの配布規模は、 MalwareTech Blogの著者であるセキュリティスペシャリストの行動がなければ、桁違いに大きくなる可能性があります。 彼はすべてがどうだったか教えてくれます。

このヒーローは22歳のイギリス出身のハッカー兼ブロガーであり、その名前はまだ公表されていません。 彼は金曜日に休みがあると書いている。 彼は10:00頃に目を覚まし、全国のサイバー脅威追跡システムにログインして、最近の最も重要なイベントであるバンキングマルウェアEmotetの拡散を監視しました。 私は珍しいことに気づかず、朝食に行きました。 14:30頃に家に帰ると、さまざまな病院や医療システムに暗号ランサムウェアが感染しているというメッセージがたくさんありました。 そのような感染は以前に発生しましたが、ここでは規模が以前よりも大きかったように見えます。

Kafeineというニックネームのハッカーである友人の助けを借りて、この男はすぐにマルウェアのサンプルを入手し、仮想マシンで実行して、未登録のドメインにリクエストを送信していることを確認しました。 面白かった。

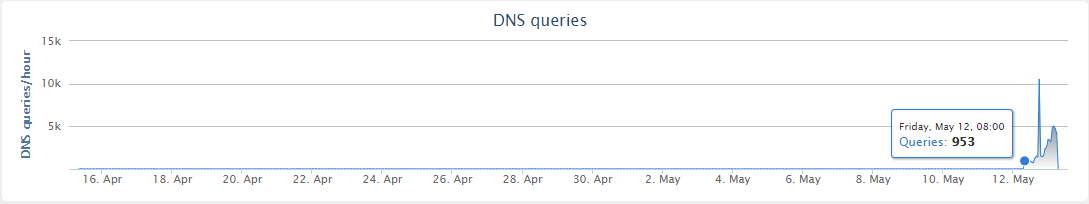

Cisco Umbrellaの統計によると、このドメインへのリクエストは金曜日の午前8時に始まり、雪崩のように成長しました。

ブロガーは、8ポンド($ 10.69)で自分のドメインを登録しました。 これは標準的な方法です、と彼は言います。 多くの場合、ボットネットは独自のアルゴリズムに従ってコマンドサーバー(C2C)のドメイン名を生成します。 アルゴリズムは攻撃者に知られているため、事前にこのドメインを登録できます。 ときどき研究者やウイルス対策企業が彼らの先を行くことができ、その後、彼らは内部からボットネットコマンドセンターの作業を調査し、ボットの地理的分布に関するデータを収集し、ソフトウェアをリバースエンジニアリングする機会を得ます。 したがって、これらのドメインの登録は正常です。 MalwareTechブログの著者は、過去1年間で数千のドメインを登録したと述べています。

登録後、DNSシステムのレコードが更新されましたが、仮想マシンでのマルウェアの動作を調査しました。 ファイルを暗号化した後、ポート445でランダムなIPアドレスのスキャンを開始することが判明しました(SMBを使用)。 これはすでに、WannaCryptがSMBのNSAエクスプロイトと何らかの形で接続されている可能性を示唆しています。これは 、1か月前にハッカーグループShadowBrokersによるNSAサーバーのハッキングが原因で発生しました 。

すべての感染者がこのドメインをノックし、それを制御できるようになったため、ログ研究者はIPアドレスのリストと感染マップを作成することができました。

昨日のおよそ18:23(BST)に、ハッカーは従業員に新しいドメイン名の生成のためにマルウェアコードを調べるように依頼しました。通信用のドメインが変更されないことを確認する必要がありました。 5分後、従業員はパニック状態になりました。 彼は、ドメイン登録はファイルの暗号化に関連付けられている、つまり、すべてのコンピューター上のファイルを暗号化する責任があると言いました(後でそうではないことが判明しました)。 彼らはすぐにKafeineハッカーに連絡し、リバースエンジニアリング後にマルウェアコードをより慎重に解析したProofPointの研究者であるDarien Hussからの新しいツイートを見せました。 反対のことが真実であることが判明しました-暗号化ランサムウェアのさらなる拡散を阻止したのはドメイン登録でした。

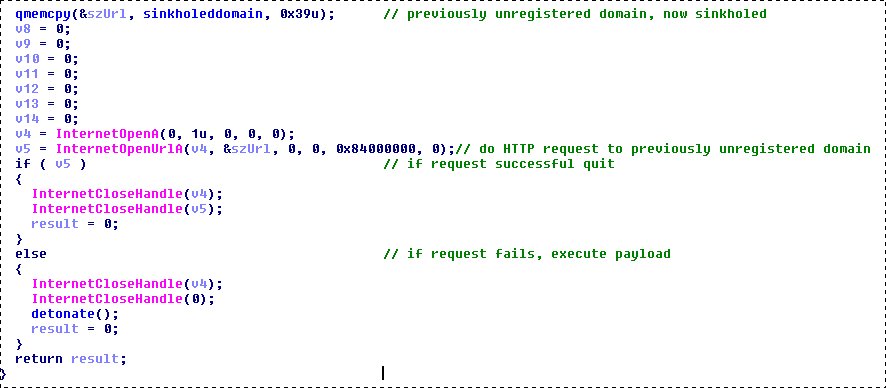

コードのスクリーンショットでわかるように、マルウェアは未登録のドメインにHTTPリクエストを送信します。 要求が成功すると、動作を停止します。 要求が失敗した場合、プログラムコードが実行され、ファイルの暗号化が開始されます。

ツイートは5月12日20時29分に公開されました。

この情報を武器に、男は再び仮想環境をロードし、マルウェアを起動しましたが、何も起こりませんでした。

最初に考えたのは、このドメインへの要求が一種の「緊急停止クレーン」として使用され、何か問題が発生した場合に機能するはずだということでした。 しかし、マルウェアの作成者は、プログラムの分析に対する保護(仮想環境からの保護)を単に誤って実装した可能性が高いです。 おそらく、仮想環境で起動する場合、そのようなドメインへのリクエストは肯定的な答えを与えるはずです。エミュレータは、仮想環境が正常であり、すべてが正常に機能することをマルウェアに確信させようとします。 したがって、これらの要求をすべて傍受し、サンドボックスのIPアドレスを返します。 仮想環境から保護するための同様の手法は、Necursトロイの木馬を使用します。

したがって、ドメインへの要求が成功した応答を返す場合、マルウェアはそれがサンドボックスにあると判断し、クラッシュします。

そのため、偶然にも、1人の研究者が世界的なウイルス感染の拡大を止めることができました。これは現在、すべてのニュースで話題になっています。

しかし、リラックスしないでください。 今回は、攻撃者がコード内の1つの関数でミスを犯したというだけで幸運でしたが、次回はエラーが発生せず、「サイバー黙示録」が現実のものになることがあります。 これはテストチェックであると想定しています。 新しいバージョンは今後数日のうちに登場する可能性があります。

UPD。 2番目と3番目のWannaCryバリアントが見つかりました。