5月3日、Twitterはすべてのユーザーにパスワード( news )の変更を求めました。 この理由は、通常発生するハッカー攻撃ではなく、イベント登録システムの一種の不具合です。 パスワードは外部から見えませんでしたが、ログの設定が間違っていたため、平文で記録されました。

5月3日、Twitterはすべてのユーザーにパスワード( news )の変更を求めました。 この理由は、通常発生するハッカー攻撃ではなく、イベント登録システムの一種の不具合です。 パスワードは外部から見えませんでしたが、ログの設定が間違っていたため、平文で記録されました。

会社による内部調査は、誰かが公然と保存したパスワードを違法に使用する可能性を排除しました-会社の従業員または第三者は関係ありません。 ロイターによると 、3億3千万人以上のユーザーが数か月間、内部ログにパスワードを書き込むことができました。

CTOのTwitter Parag Agrawalは、彼のブログでもう少し詳細を明らかにしました。 Twitterパスワードは、 bcryptアルゴリズムを使用してハッシュされます。 エラーが原因で、ハッシュプロセスが完了するまでパスワードがログに記録され、クリアテキストで保存されました。 問題が発見された後(数週間前)、ログは失われました。 さらに、ツイッターは「将来そのような事件を防ぐための対策を導入します。」

まあ、誰も起こらない! 各開発チームには、クローゼット内に同様のスケルトンがあり、さらに悪いことです。 「Twitterログ」がどのように見え、そこに(パスワードに加えて)何が保存されているかを正確に確認するのは興味深いでしょうが、そのような詳細を公開する人はいません。 Twitterの積極的なスタンス-「何が起こったらどうなるか」を黙って待つのではなく、すべてのユーザーがパスワードを変更することを推奨することは称賛に値します。 しかし、それは妨害なしではありませんでした。

ユーザーに自分でパスワードを変更した後、なぜパスワードを変更したのかを尋ねることは、少なくとも奇妙です。 しかし、それだけではありません。

同じCTOのTwitterは、彼の会社がユーザーに情報に基づいた決定をする機会を提供してくれたと書いた:パスワードを変更するかどうか。 そして、そのTwitterは問題に関する情報を開示する必要はありませんでした。

アグラワルはすぐに尊大な慢にさらされたので、真実は謝罪しなければなりませんでした:彼らは貴族に知らせた、あなたが見える! 法律で義務付けられていない可能性があります。 さて、すべてが順調に進んだわけではありません。 ここで別のことが重要です。情報セキュリティの観点からリスクが現れたらすぐに開示する方が良いです。 これを行うには、尊敬されている大衆がそのようなメッセージに少し違った反応をするのがいいでしょう。 「最愛、それはすべて、彼らができる限りなくなった」というスタイルではありません。 カルマー:発見、修理。 よくできました。

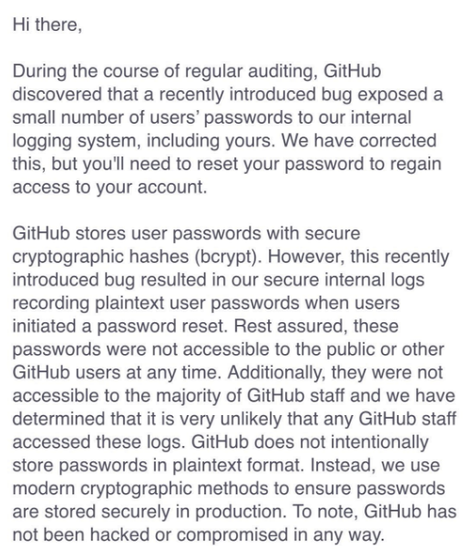

偶然にも、今週はパスワードに関する他の多くのニュースがありました。 Twitterの前日、私はGitHubユーザーにパスワードを変更するよう勧めを送信しました。

さらに、両社のメッセージ内の単語のセットはほぼ完全に一致していました。 また、GitHubにはbcryptがあり、ログにもクリアテキストのパスワードがあり、誰も傷つきませんでした。 新しい処方を導入する必要さえありました。 「パスワードを平文で保存しない」の代わりに、「 意図的にパスワードを平文で保存しない」と言うようになりました。

そうそう、5月3日はWorld Password Dayでした。 その後、すべてが明確です。 レジスターは皮肉なことに「ひどいアドバイスの日」と改名したが、それには十分な理由がある。 たとえば、Twitterの標準的に有害なヒントとNutellaに対する反応を次に示します。

Nutellaパスワード、MDAを持つ2万人のユーザー。 よくマークされた休日! LogMeinは調査を実施し、ユーザーの59%が異なるサービスで同じパスワードを長時間使用していることを発見しました。 残りの41%はパスワードを変更しますが、ケースの半数では1年に1回未満です。 リークに関するTwitterの推奨事項は非常に合理的です。強力なパスワードを使用し、同じパスワードを何度も使用せず、多要素認証を有効にし、パスワードマネージャーを使用します。 しかし、多くの人がこれらの推奨事項に従うべきだとは言えません。

一行で

私たちのお気に入りのシリーズ、Latey SpectreとMeltdownは続きます。 CrowdstrikeのエキスパートであるAlex Ionescuが知ったように、Microsoftが1月にリリースしたMicrosoftのMeltdownに対するパッチは簡単に回避できます。 ところで、数人の研究者が、Spectreに類似した8つの新しい脆弱性を明らかにする準備をしています。 技術的な詳細はまだありませんが、 楽しみにしています。

2014年、研究所はラップトップ用の盗難防止ソフトウェアおよびハードウェアシステムComputraceの脆弱性に関する調査を公開しました 。 先週、Arbor Networksは、Fancy Bear APTグループによって配信されたとされる悪意のある変更を含むLoJackプログラム(Computraceの一部)のライブサンプルを発見しました 。

そしてデザート用。 BitDefenderの研究者は、準備されたフラッシュドライブをコンピューターに接続することにより、Windows 10上のシステムを停止する方法を発見しました 。 マイクロソフトはこの脆弱性の修復を拒否し、重大ではないと判断しました(物理アクセスが必要なため)。

免責事項。 このダイジェストで表明された意見は、カスペルスキーの公式見解と必ずしも一致しない場合があります。 親愛なる編集者は一般に、意見を健全な懐疑心を持って扱うことを推奨しています。