Terracota VPNサーバーのカバレッジ

珍しいビジネススキームが中国の VPN サービスプロバイダーによって選択され、中国のいくつかの異なるブランドでそれらを宣伝しています。 プロバイダーは、暗号化されたインターネットアクセスを提供するサービスを非常に低価格で提供し、ハッキングされて静かに働いていた彼のネットワーク上の他の人のコンピューターを使用して、月額3ドルでした。

RSA Securityの研究者はこのシステムに出会い、中国のハッカーを非難した米国政府当局者に関する最近の膨大な情報漏洩を調査しました。 RSAはこのVPNネットワークをTerracota VPNと呼び、「 Terracotta Army 」を暗示しており、彼らはこのネットワークのユーザーであると考えています。 VPNサービスは、政府によるインターネット検閲への包括的なアプローチにより、中国で非常に人気があります。

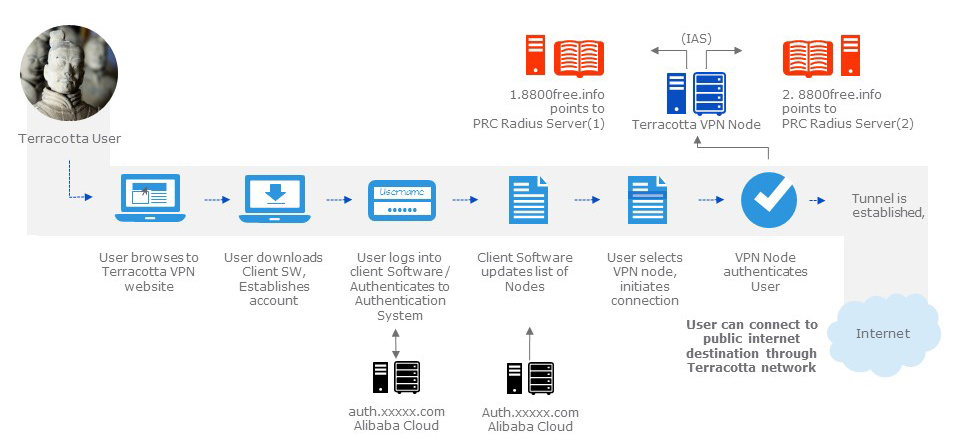

ネットワーク図

RSAによると 、Terracota VPNは常に脆弱なWindowsベースのコンピューターを公開し、それらをハッキングし、それらのVPNサービスを拡張し、ネットワークに接続してサーバーのプールを拡張します。 研究者は、制御されたサーバーの中に、図書館、大学、ホテル、およびさまざまな米国政府機関に属するサーバーを見つけました。

どうやら、Windowsを実行しているコンピューターは、ハッキングの影響を受けやすく、そのようなコンピューターをVPNホストとしてセットアップすることが、他のオペレーティングシステムを実行しているコンピューターよりもはるかに簡単であるために選択されたようです。 ハッカーはブルートフォース方式を使用して、管理者パスワードを選択し、コンピューター保護をオフにして、有効なVPNホストに変えます。 これを行うには、コンピューターに個別のユーザーアカウントを作成し、Gh0st RATコンピューターのリモートコントロールシステムをインストールします。

さらに、研究者は、プロバイダーが使用する他の悪質なプラクティスを発見しました。たとえば、数十個のIPアドレスを1つの物理デバイスに割り当てて、実際よりもはるかに大きなネットワークの印象を与えます。

サーバーハッキングスキーム

RSAレポートは、Terracota VPNがハッカーグループDeep Pandaと接続できたと主張しています。DeepPandaは、個人情報の大規模な漏洩を組織している疑いがあります。 ハッカーと会社が直接協力しているという証拠はありません。おそらく、ハッカーはこのネットワークのサービスを単に使用しただけで、組織のシステムのために痕跡を隠すのは簡単でした。

RSA Securityは1982年に独立企業として設立され、2006年に情報の保存と管理のための製品、サービス、ソリューションの市場で世界最大の企業の1つであるEMC Corporationに買収されました。 EMCは、米国マサチューセッツ州ホプキントンに本社を置いています。