Tor仮想トンネルの匿名暗号化ネットワークには、多くの利点があります。 Torは接続アドレスを簡単に変更し、出力ノードの1つのIPを使用して通常のインターネットに入ることができます。 また、物理的な場所に設定できない隠しWebサイトをTorネットワーク上でホストすることもできます(少なくとも理論上は )。 これにより、Torは政治活動家、麻薬の売人、ジャーナリスト、および通常のWebユーザー向けのツールになります。 盗聴と追跡によるすべての魅力とセキュリティについて、Torには重大な欠点があります。動作が遅すぎるということです。 チューリッヒのスイス高等技術学校の研究者は、より高速に動作するトロイドのような匿名ネットワークの概念を作成しました。

Tor仮想トンネルの匿名暗号化ネットワークには、多くの利点があります。 Torは接続アドレスを簡単に変更し、出力ノードの1つのIPを使用して通常のインターネットに入ることができます。 また、物理的な場所に設定できない隠しWebサイトをTorネットワーク上でホストすることもできます(少なくとも理論上は )。 これにより、Torは政治活動家、麻薬の売人、ジャーナリスト、および通常のWebユーザー向けのツールになります。 盗聴と追跡によるすべての魅力とセキュリティについて、Torには重大な欠点があります。動作が遅すぎるということです。 チューリッヒのスイス高等技術学校の研究者は、より高速に動作するトロイドのような匿名ネットワークの概念を作成しました。

チームは、作成の名前をネットワーク層またはHORNETで高速オニオンルーティングと名付けました。 先週公開された論文で、彼らは提案されたコンセプトの原理を説明しました。それは理論的には次世代のTorかもしれません。 すでに要約では、最大93 Gbit / sの個別のノードを介したトラフィック伝送速度を約束しています。 研究者は、新しいユーザーをネットワークにすばやく追加できると言います。

Torと同様に、HORNETは多層オニオンネットワーク構造を使用します。 各ノードは、「オニオン」レイヤーを復号化して、データの一部を転送する場所に関するデータを取得します。 次に、パケットは次のノードに渡されます。 HORNETは、匿名性を保護するために2つのバージョンのオニオンプロトコルを使用します。1つはパブリックインターネットへのアクセス用で、もう1つはTorネットワークの「ミーティングポイント」プロトコルの修正バージョンを使用して非表示のWebサイトにアクセスします。

外部ネットワーク上の安全でないサイトにアクセスするために、HORNETはSphinxトーラスのようなタマネギルーティングプロトコルを使用します。 ソースは、各ノードに対して、Diffie-Hellmanプロトコルを使用して対称キーのペアを作成します。 このキーは、いわゆるフォワーディングセグメント(フォワーディングセグメント)を暗号化するために使用されます。フォワーディングセグメントは、転送ステータス、希望、後続のデータパケットに関する情報などを含むフラグメントです。

実際のデータを転送するために、チェーン内の各ノードから研究者が匿名ヘッダー(AHDR、匿名ヘッダー)と呼んだものに転送セグメントが収集されます。 各ノードは、過去および次のノードのデータを除き、パス情報を公開せずに独自の転送セグメントにアクセスします。 データは各ノードのキーを使用して暗号化され、送信中に暗号化層が削除されます。 研究者によると、この方式の利点は、各パケットを送信するための計算負荷と、接続に関する送信されたサービスデータの量が大幅に削減されることです。

HORNETパッケージタイプの比較

しかし、Torには、匿名ネットワーク内でのみアクセスできる.onionサイトもあります。 クライアントとサイトサーバーの両方を隠すために、ミーティングポイントのシステムが使用されます。これにより、トラフィックを盗聴する可能性がなくなります。 非表示のサイトがミーティングポイントを選択すると、暗号化キーで署名された接続に関する情報が分散データベースに公開されます-非表示のサービスのハンドル。 後で、要求を作成するときに、クライアントはミーティングポイントに関するデータを見つけ、そこから接続を開始します。 HORNETでは、一般的な方法は似ていますが、詳細と用語がわずかに異なります。 たとえば、ここでの非表示のサービス記述子はAHDRと呼ばれます。 多くの便利な改善点があります。 ミーティングポイントが廃止されると、クライアントと非表示のサービスは新しいミーティングポイントを選択でき、これにより接続が高速になります。 隠されたサービスは、自身の存在を発表するときに、複数のミーティングポイントを選択でき、クライアントは自分にとって最適なチャネルを持つものを選択できます。 Torの欠点は、ヘッダーサイズが2倍になることです。

また、研究者は、HORNETホストをソフトウェアルーターに埋め込む機能をテストしました。 HORNETコードは、Data Plane Development Kit(DPDK)バージョン1.7を使用してIntelソフトウェアルーターに挿入されました。 HORNETクライアントはPythonで作成されました。 研究者によると、他の匿名ネットワークはルーターSDKレベルで作成されていません。

レポートの別の章は、安全性の研究に専念しています。 Torと同様、HORNETは脆弱です。 政府機関や他の攻撃者がデータパス上の複数のノードを制御している場合、トラフィックの識別に対して攻撃を試みることができます。 これには、タイミングとトラフィックパス、パケットラベル、およびいくつかの研究がTorに対して有効であることが示されている他の方法の分析が必要になります。 HORNETは、個々のユーザーを対象としたこのような攻撃から保護することはできません、と研究者は認めています。

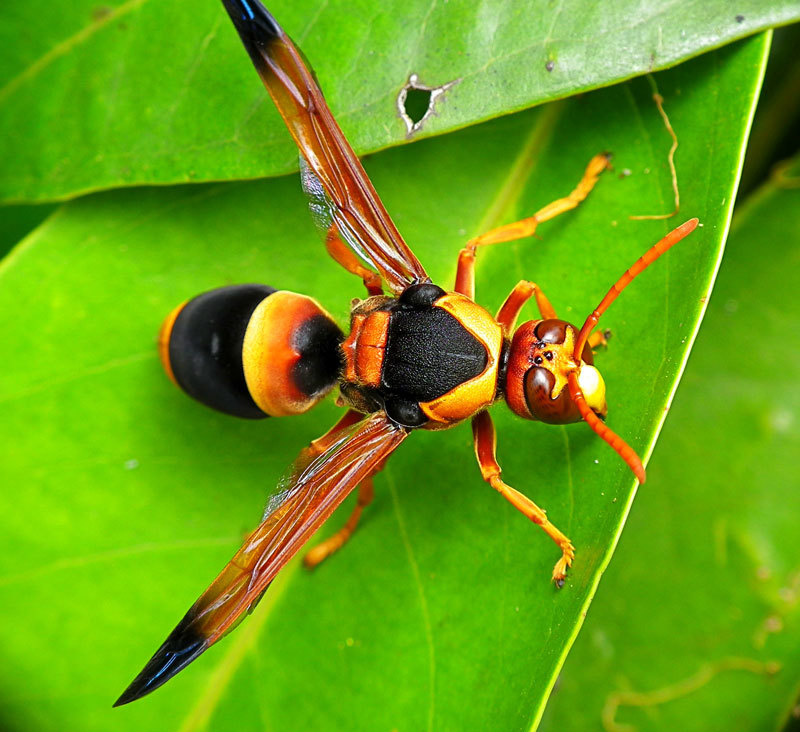

Ars Technicaの資料に基づきます。 arXiv:1507.05724 [cs.CR]。 Abispa ephippiumの写真 、James Nyland、CC BY 2.0。