なぜこれが重要なのですか? 外部セキュリティ分析(手動または自動)は通常、SSL構成チェックで始まります。 SSL構成は通常、データ保護システム全体のセキュリティの全体的なレベルを示します。 そのため、上級ユーザーは「SSL v3が有効な場合でも個人データをどのように保護できますか」などのリクエストを送信し始めます。 GDPRの一部として、信頼できるSSL設定は、個人データを保護するための技術的手段の1つです。

SSL構成テスト

SSLプロトコルバージョンの問題:

- SSL v2は安全ではなく、時代遅れであり、使用を推奨していません。 このプロトコルのDROWN攻撃をご覧ください。

- SSL v3は安全ではなく、時代遅れのツールです。 POODLE攻撃をご覧ください。

- TLS v1.0も廃止されたプロトコルですが、実際にはまだ必要です。 その主な弱点( BEAST )は、最新のブラウザーで緩和されました。

- TLS v1.1とTLS v1.2の両方に既知のセキュリティ問題はありませんが、v1.2のみが高度な暗号化アルゴリズムを提供します。

SSL 2.0、SSL 3.0、およびTLS 1.0を無効にすることを強くお勧めします。これは、ほとんどのセキュリティ標準で長い間サポートされていないためです(たとえば、PCI DSS 3.1)。

推奨されるプロトコルは、最新の暗号化およびハッシュ削除アルゴリズムを備えたTLS v1.1およびTLS v1.2です。

SSL構成分析

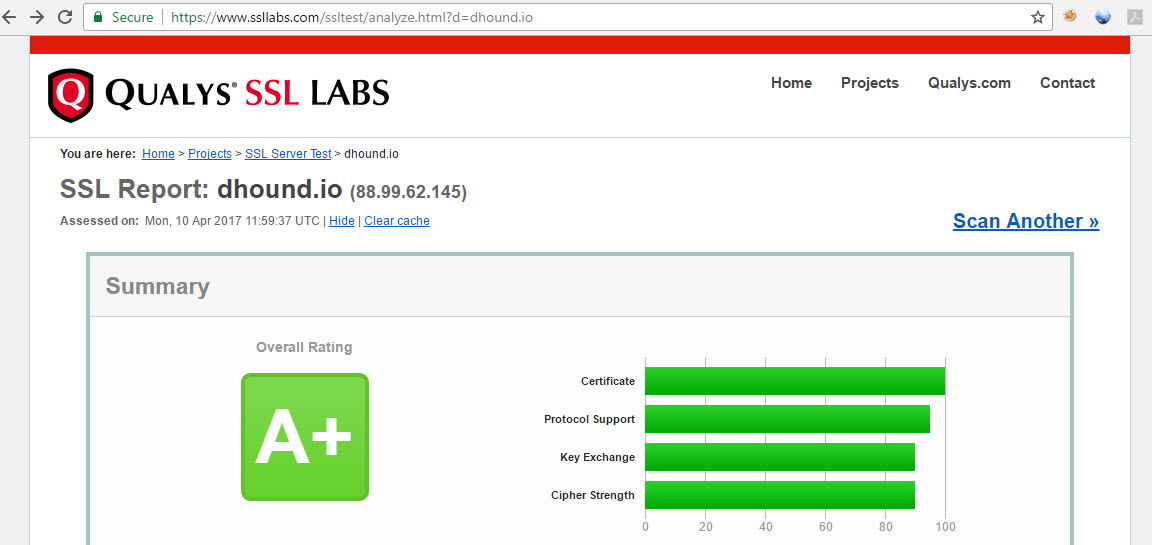

SSL構成の信頼性テストをテストするための優れたSSLLabsテストツールがあります。

A +およびAは、SSL構成の最良の指標です。 Fは最悪のレベルです。

製品サイトの1つのSSLテスト例

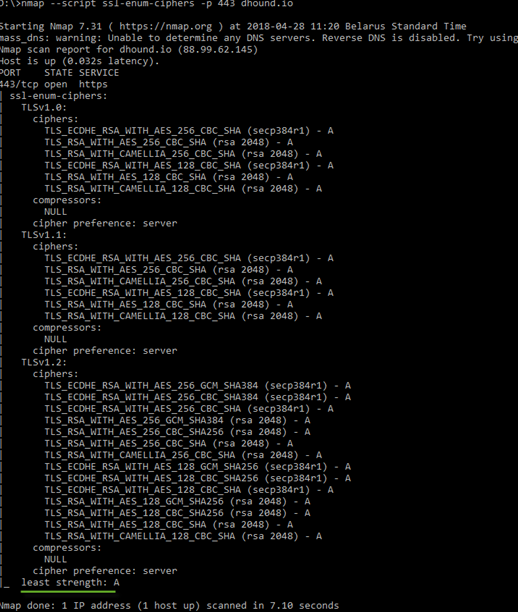

nmapツールを使用してSSL構成レベルをすばやく確認する方法の別の例を次に示します。

強力な暗号

ほとんどの場合、SSL構成の低レベルは、古くて弱い暗号化アルゴリズムの使用に関連しています。

このリソースは、Apache、nginx、HAProxyなどで適切なSSLアルゴリズムを構成する方法に関する情報を提供します。

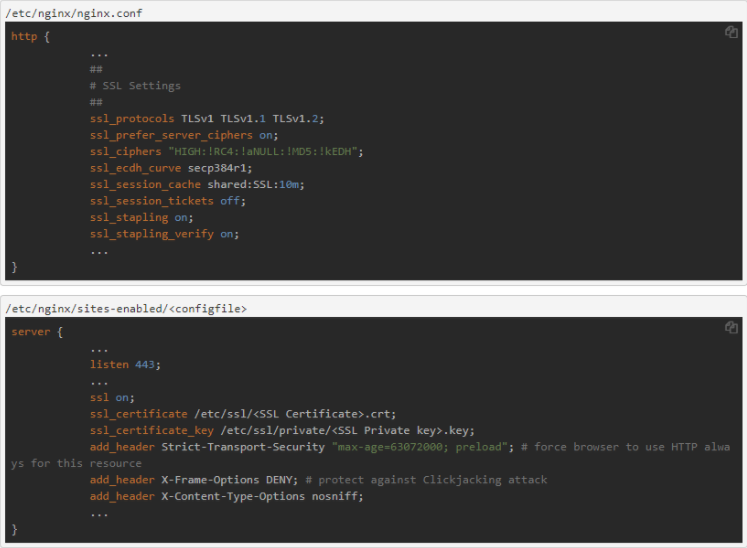

Nginxでの構成

以下は、SSL構成をレベルBからA +にアップグレードし、システムセキュリティを強化したnginx Webサーバーの構成例です。

Windowsの構成

Windows Server 2016以降には、現在のセキュリティ規制に準拠したSSL構成が既にあります(たとえば、SSL v2とSSL v3は無効になっています)。

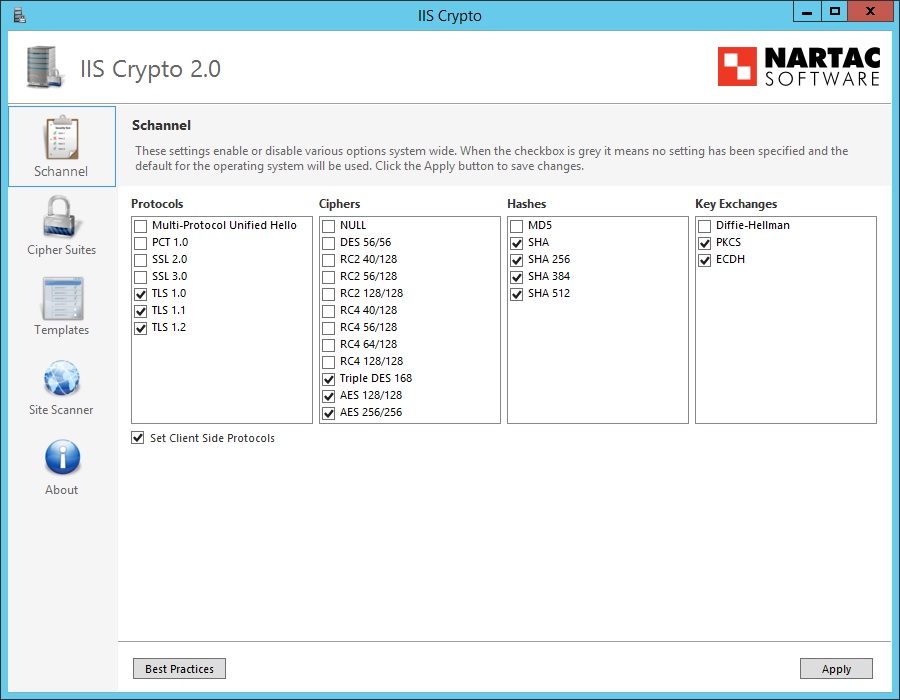

以前のバージョンのWindowsサーバー(2008、2012)では、SSL v3は引き続き有効です。つまり、レガシープロトコルを手動で無効にする必要があります。 Microsoftの推奨事項を参照してください: PCT 1.0、SSL 2.0、SSL 3.0、またはTLS 1.0を無効にする方法

IIS Cryptoツールを使用します 。これは、弱い暗号とレガシープロトコルを無効にするグラフィカルインターフェイスを提供します。 これにより、Windowsレジストリの危険な手動操作が回避されます。

SSLLabs Test Toolのヒントと機能を使用すると、WindowsでSSL / TLSをすばやく保護できます。

Windows Server 2012 R2の実際のSSL構成の例

投稿者:デニス・コロシュコ、CISSP