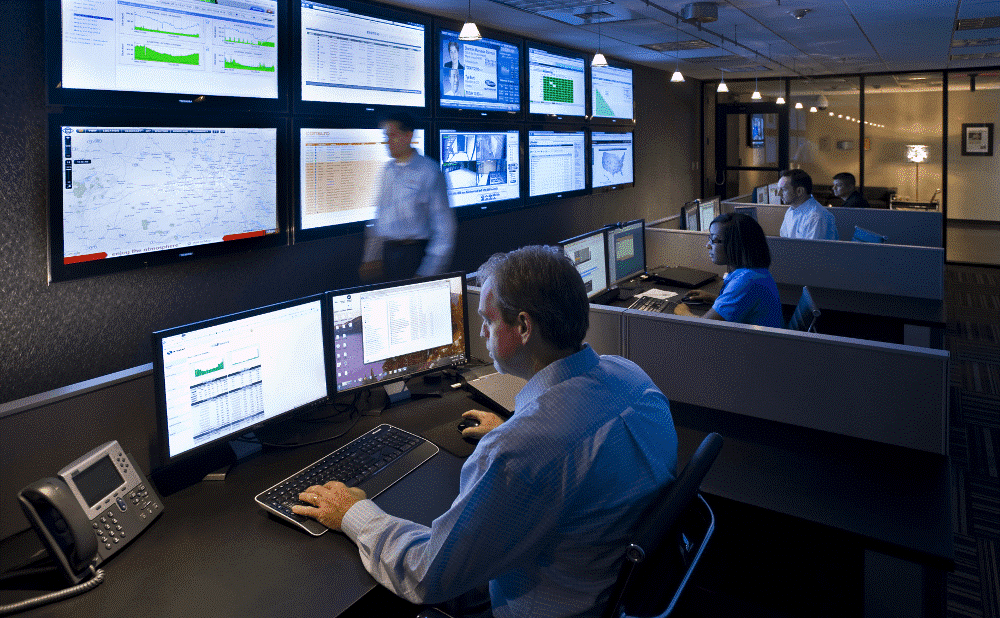

ほとんどの場合、SOCセンターのオペレーターはSIEMを使用します。 SIEMシステムは、ネットワーク全体のさまざまなソースからデータを収集し、他のソリューションと一緒に、イベントを比較して脅威を評価します(ユーザーとサービスごと、およびユーザーとネットワークノード全体の両方)。 誰かが疑わしく振る舞い始めるとすぐに、SOCセンターのオペレーターは通知を受け取ります。 疑いのレベルを超えた場合、最初の疑わしいプロセスまたは職場は隔離され、その後通知が届きます。 インシデントのさらなる調査が開始されます。

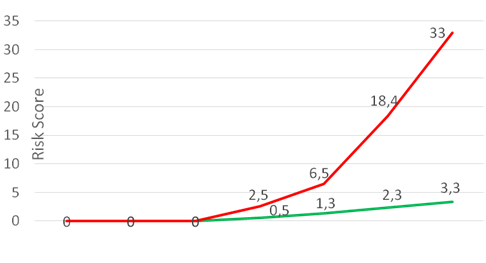

非常に単純化され、疑わしいアクションごとにユーザーがペナルティポイントを受け取ります。 アクションが彼または彼の同僚の特徴である場合、いくつかのポイントがあります。 アクションが典型的でない場合、多くのポイントがあります。

UBAシステム(ユーザー行動分析)の場合、アクションのシーケンスも重要です。 それとは別に、トラフィック量の急激な増加、新しいIPへの接続、またはファイルサーバーからのデータのコピーが時々発生します。 しかし、ユーザーが最初に手紙を開いてから、新しく登録されたドメインへの呼び出しがあった場合、彼は近隣のマシンを探し回って、奇妙な暗号化されたトラフィックをインターネットに送信し始めました-これは攻撃の疑いです。

彼らは通常、情報セキュリティとどのように連携しますか?

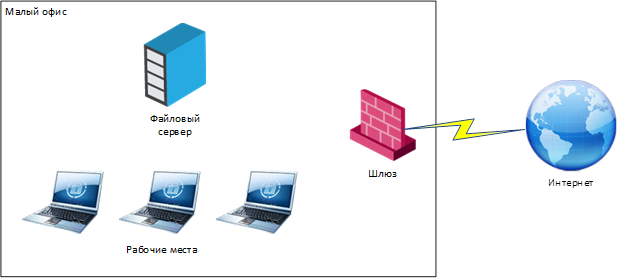

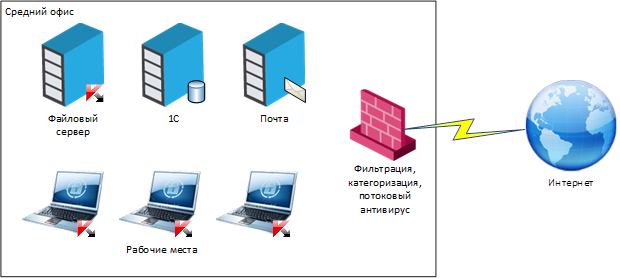

通常、IS部門の開発の平均レベルでは、一般的な企業はファイアウォール(多くの場合NGFW)、ストリーミングウイルス対策、DDoS保護システム、ワークステーション上のエージェントを備えたDLPシステムなどの保護システムのセットを持っています。 しかし、これらすべてが、イベントを比較して明白でない相関を見つける単一の情報ネットワークにリンクされることはめったにありません。

「まだ経験の浅い」と「経験の浅い」とは、絶えず変化する会社のインフラストラクチャーで確立された作業プロセスによって区別されます。 つまり、システムは動的であり、インフラストラクチャ全体が、成長し、継続的に開発されている生物と見なされます。 このパラダイムに基づいて、既存のエコシステム内での相互作用に関するすべての作業ルール、手順、および規制が設定されます。

そのようなアプローチがない場合、データが何らかの形で収集され、インシデントが何らかの形で修正されたとしても、責任者は特定の状況への対応方法を知らないことがよくあります。 あなたは私を信じない準備ができていることを知っています。 しかし最近、顕著な例がありました。 機器を交換する際、国営企業は正しい構成を時間内にロールアップすることができず、暗号化ウイルスをキャッチしました。 「今何をすべきか」と電話して尋ねます。ITは、完全にブロックし、ネットワークセグメントをクリーンアップし、すべてのOSを再インストールしたいと考えています。 時間がなくなっています。

ファイアウォールでセグメントを分離し、セグメントのすべてのワークステーションの完全なスナップショットを作成し、フォレンジックでそれを渡すことをお勧めします。 分析の実行中に、暗号化されたステーションのOSを最初から再インストールします。残りは、LiveCDからウイルス対策を実行してルートキットを確認します。 その後、ステーションをネットワークに戻しますが、感染の拡大についてプロキシおよびNGFWへのトラフィックを引き続き監視し、主要なシステムのセキュリティ監査を実施します。

その結果、顧客は、ワークステーション、サーバー、およびネットワーク機器の設定を集中管理し、アプリケーションを実行するための集中管理システム、キーシステムの整合性管理、および情報セキュリティのより厳しい設定により、情報セキュリティのリスクを修正し、すべての保護を通常に戻しました。

SOCセンターの構築は、SIEMシステムの実装とどのように異なりますか?

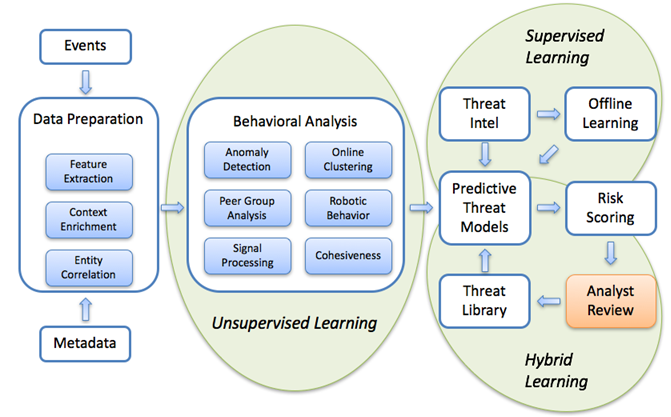

それは、主にSIEMシステムが本質的にリアクティブであるためです。 これらには大きな利点があります-さまざまなベンダーの多数のシステムを接続して統合します。 つまり、インフラストラクチャ全体を最初から変更してやり直す必要はありません。既存の保護コンポーネントを取り、その上にSIEMシステムを配置します。 問題は、攻撃者がすでにインフラストラクチャに侵入した場合にのみ、SIEMシステムが機能し始めることです。 したがって、効果的なSOCセンターを実現するには、従来のSIEMシステムを、攻撃の初期段階、理想的にはハッキングの準備段階でも攻撃者を検出できるUBAクラスのシステムと脅威インテリジェンスデータで補完する必要があります。

UBAシステムを数週間トレーニングし、インシデントとは何か、通常の繰り返しルーチンを何日か訓練した後、1日あたり約12個のメジャーアラームが残っています。 それらの8つが迅速な分析を必要とするが、つまらない方法で終わると仮定します-これらはバグ、ハードウェア障害、非定型ですが、ユーザーアクティビティを許可します。 もう1つは、児童スクリプトが保護を突破しようとする状況です。 そして最後は、実際のデータリークまたは標的型攻撃です。 そのような場合は、約数か月の深さまでの大量のデータの遡及的分析を含む、より詳細な調査が必要です。 ここで、SOCセンターは、ビッグデータクラスのテクノロジーに基づいて構築されたデータ分析システムによって十分に支援されています。

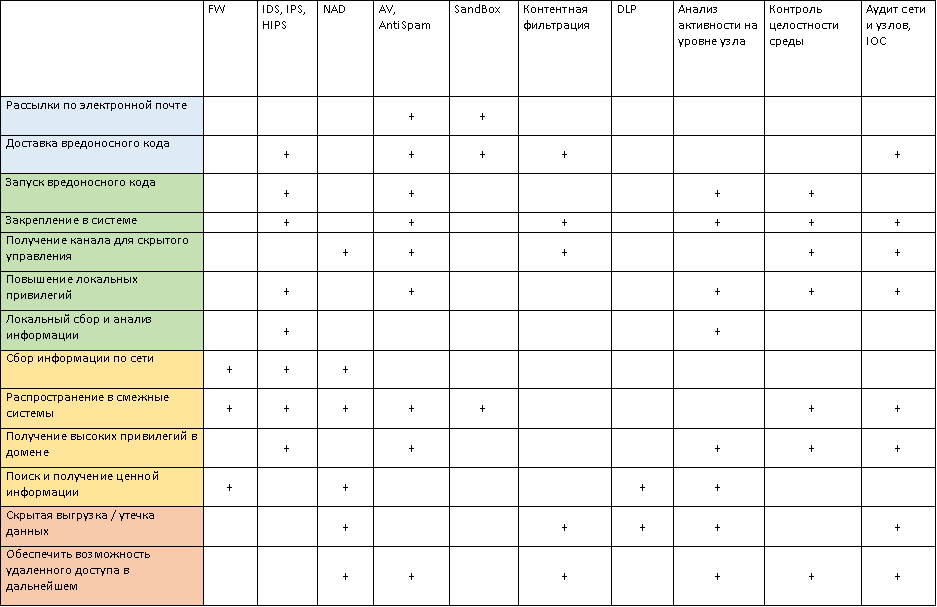

図1.典型的なAPT攻撃シナリオ

SIEMとUBAは、誰が何を変更し、何を変更し、ノードまたは従業員が侵害されているかどうかを理解する方法を検討します。

第二に、情報セキュリティインシデントの検出と調査に関与する人々が必要です。 つまり、彼らのタスクはインフラストラクチャサポートではなく、情報セキュリティインシデントに対する運用上の対応への積極的な参加です。 大規模な小売ネットワークで1日間、100件の潜在的なISインシデントが発生する可能性があります。 それらのほとんどは、Webリソースへの自動攻撃または外部システムとの不明なやり取りですが、一部は非常に現実的な外部APT攻撃および内部詐欺です。

第三に、攻撃時のさまざまなユニットの相互作用に関する規制と手順、いわゆるPlay Bookを作成する必要があります。これに従って、ISインシデントがローカライズおよび調査されます。 多くの場合、SOC従業員には高い権限が必要です。 たとえば、大規模なデータリークが発生した場合、すぐに運用を中断する権利が必要です。 銀行では、このような状況で食べ物を断ち切ることは勇気の限界です。 しかし、事前にすべてを熟考し、規制のアクションプランを修正すれば、特定の状況ごとにより小さい悪を選択できます。 これらはすべて、インシデントをできるだけ早く検出し、潜在的な損害を最小限に抑えるために行われます。

練習する

私たちは独自のSOCセンターを実装し、インフラストラクチャと多くの顧客の両方に接続しています。 これは、異常およびAPT攻撃を検出するための機械学習を備えたビッグデータに基づく独自の開発で補完されたSIEMシステムに基づいています。 最初の行には、専用のヘルプデスクグループがあります。基本的なトラブルシューティングを実行する「ユニバーサルソルジャー」で、簡単なインシデントは終了できます。 2行目はアナリスト、情報セキュリティの専門家で、複雑な事件と深い法医学の調査に関与しています。 また、ペンテスターのチームもあり、ネットワーク境界の強度を時々チェックします。 すべてのチームは、単一の知識ベースの利便性とサポートのためにHPSMを介して互いに通信します。

SOCセンターのフレームワーク内で展開される行動分析システムの最も重要な機能の1つは、トレーニングとキャリブレーションです。 つまり、リアルタイムで形成される潜在的な危険の規模でのユーザーおよびノードのアクションの評価そのものです。 ユーザーのワークステーションが危険にさらされた場合、システム内でのユーザーの動作は同僚とはまったく異なります。

典型的な動作に基づいてローカライズすることが重要です。 たとえば、ある人が大企業でネットワーク担当者として働いて、奇妙なツールをたくさん起動すると、SIEMはさらに5人の同じ人が近くで働いていることを確認します。つまり、すべてが正常です。 しかし、会計士がエンジニアのトリックに似た何かを始めた場合-アラームはすぐになります。

図2.異常なネットワークアクティビティを検出するための機械学習モデル

実際には、キャリブレーション中の実装中に、次のことがわかりました。

- 暗号通貨をマイニングすることに決めた人。

- 個人のメールにファイルを送信する無数の人々を見つけました。 自動ブロックフィルタを設定します-そのようなファイルが多数ある場合、メールはブロックされます。

- 彼らは報告書の潜在的な漏洩について2、3人の人々を言ったが、それは簿記が完全に動き始めて、システムが学ぶ時間がないことだけである。

- 顧客は何らかの形で最初の「戦闘」アラームを自分で燃やしました。httpsトラフィックは奇妙なIPを介してラップされました。 財務部門は、ブラウザのセキュリティ侵害を評価するためにページを外部リソースにリダイレクトする銀行のクライアントと協力し、そこからトラフィックが銀行に送られることが判明しました。 それは本当に奇妙に見えましたが、銀行と話しました、これは標準です。

- 大企業の支店の1つで、彼らは「左」ソフトウェアをワークステーションに置き、それ以前の情報セキュリティシステムの半分を無効にしていた管理者を見つけました。 そして、彼らは彼がウイルスで別の亀裂をダウンロードし、ネットワークの内部セグメントに沿ってそれを広め始めたという事実で彼を燃やしました。 顧客がセグメントを分離し、フォレンジックを行いました。

- 仕事のためにotchetkiの同僚を使用する2人の同志を捕まえました。 イルクーツクの同僚、ここではホップ-オフィスから彼の車で働いています。 混乱。 または、アカウントは数分で突然1万回のログイン試行を生成しました-ロボットを書いた人もいましたが、パスワードを変更すると新しいアカウントを入力するのを忘れました。

- まあ、彼らはいくつかの攻撃を発見しました。 典型的な例は次のようになります。最初に、スパムの疑いが高い手紙が来ました。 その後、ユーザーは新しいドメイン登録でWebサイトにアクセスしました。 その後、一時停止があり、すべてが穏やかです。 夜の2週間後、誰かがリモートで接続し、ファイルサーバーからデータのダウンロードを開始しました。 この時点で、手動処理用のインシデントが作成され、4分後に「ホワイトシート」フィルタリングのみがオンになり、午前中に完全なデブリーフィングが行われました。 完全自動化は使用されませんでした-すべてをブロックするシステムがある場合、攻撃自体がそれに進むことができるため、注意が必要です。

さらに2つのチップ

非常に良いことは、モデルを評価し、インシデントのヒープを根本原因に折りたたむことです。 たとえば、データセンター間のアップリンク障害は1つの大きな問題であり、ワークステーション、サーバー、ネットワーク機器の何百もの小さな障害ではありません。 オペレーターは理解する必要があるため、ほとんどの場合、次のようなことを行います。

- 主要なビジネスプロセスは事前定義されています。

- ビジネスプロセスの作業を確保するために、ITサービスのカタログが作成されています。

- 各ITサービスについて、その主要コンポーネントが決定されます。サーバー、ネットワーク機器、アプリケーションソフトウェアのセット。

- リソースサービスモデルが構築されます。これは階層グラフであり、ノードはキーコンポーネントであり、エッジはそれらの間のリンクです。

図3.リソースサービスモデルの形成

非常に良いことは、異なるインシデントを単一のキルチェーンに結合することです。 インフラストラクチャをハッキングするときに、スキャンの準備からデータ盗難、ログの破壊まで、ハッカーが経験する多くの段階があります。 そのような活動の兆候は数か月間監視され、ユーザーの「カード」に入力されるため、オペレーターは「ゼロ患者」をすばやく特定できます。

図4.キルチェーンの例

セキュリティの進化

最終的に、すべては次のようになります。

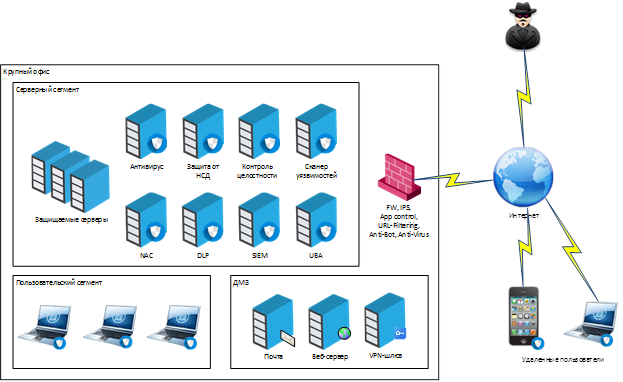

これは、SOCのフレームワーク内で相互接続され、SIEMを介してデータを交換する一連のセキュリティシステムの例です。

ところで、あなたが初心者の専門家であり、情報セキュリティの分野で長く働きたいと思っているなら、私たちはあなたのために何かを持っています。 情報セキュリティソリューションを促進するためのジュニアマネージャーを募集しています。 現在のソリューションと、ベンダーとその製品の両方を理解する必要があります。 顧客とのコミュニケーション、商業的なオファーなどを行います。 一般的に、それは退屈ではありません。 詳細については、メールで私に書いてください。