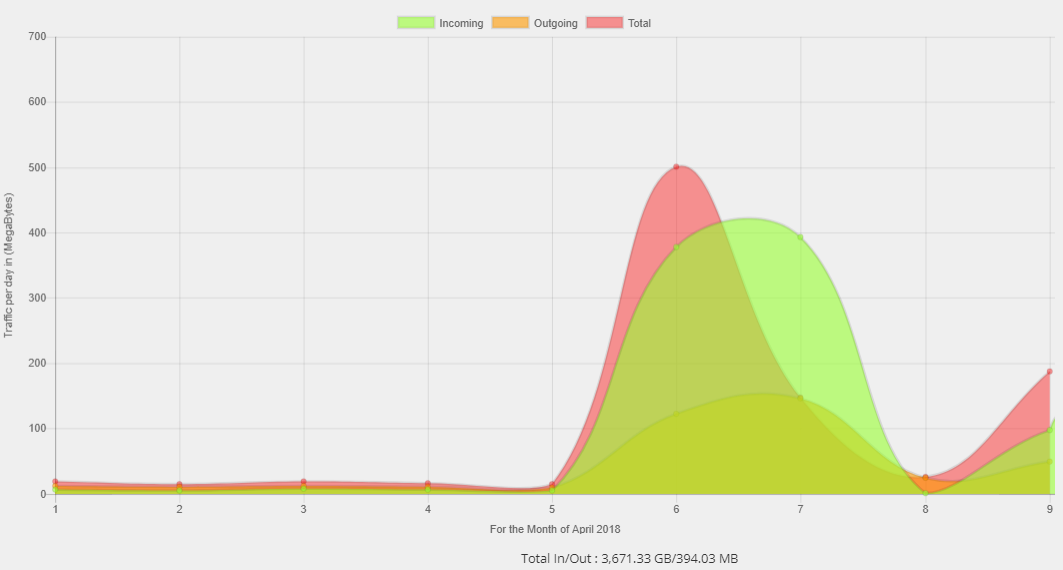

Vesta 0.9.8-19の脆弱性の可能性に関する最初の通知は、4月7日に英語とロシアのパネルフォーラムブランチに掲載されました。 症状は誰でも似ていました。トラフィックの急激な増加とサーバーの寄生負荷です。 また、多くのクライアントサーバーにサービスを提供している人々によると、共通するものはVesta CPだけでした。

すぐに、個々のプロバイダーが予防策を講じました。プロバイダーのネットワークレベルでVestaの標準ポート(8083)をブロックし、犯罪者をオフにしました。 一方、パネル自体の開発者は、ハッキングと製品を結び付けようとしました。 そして、あなたはそれをうまく言うことはできません。

開発者自身によると、攻撃ベクトルを確実に確立して再現することはできませんでしたが、理由として役立つ可能性のあるギャップを埋める修正プログラムをリリースしました。 つまり、承認を修正し、パスワード検証をより厳格にしました。 これまでのところ、更新されたVesta 0.9.8-20のハッキングの成功に関する情報はありませんでしたが、開発者が攻撃ベクトル自体を確実に確立できなかったという事実により、ユーザーは緊張状態に陥ります。 以下に、ハッキングを防ぎ、その結果と戦うためのネットワークからのいくつかの推奨事項を示します。

サーバーがまだハッキングされていない場合はどうすればよいですか?

以下の推奨事項のほとんどは、Vesta CPを搭載したサーバーだけでなく、他のLinuxサーバーにも適用されます。

- まず、次のコマンドを実行してパネルを更新します。

v-update-sys-vesta-all

- /usr/local/vesta/nginx/conf/nginx.confで、標準ポート8083を任意の他のポートに変更します。

- カスタムSSHポートを使用します。 可能であれば、キー入力を使用します。

また、世界中のルートログインを無効にすることをお勧めします。 - Linux Environment Securityをダウンロードして実行します。

- Linuxマルウェア検出をダウンロードしてインストールします 。 インストール後、既存の問題についてシステムの初期分析を実行します: maldet -a / (およびレポートを分析します)。 すべてが正常な場合、監視を開始します: maldet --monitor / 。 /usr/local/maldet.confにレポート用のメールを必ず含めてください。

- インストールするもう1つの非常に便利なツールは、 Config Server Firewallです。 構成ファイルを慎重に検討し、ディレクトリとファイルへの変更の追跡を有効にしてください。

- 中国からのユーザー、顧客、または訪問者を期待しない場合は、ファイアウォールレベルですべてブロックします。

- トラフィックを監視するアプリケーションをインストールします。 たとえば、 ntopng 。

そして、すでにハッキングされている場合はどうなりますか?

すべてを再インストールできない場合は、次を試してください。

- Trojan.DDoS_XOR感染症状を確認します。 H8wuaqwiu、S01wefiouh8などの形式のランダムな名前のファイルとして、 上部の出力に表示されます。 または、システムコマンドとして、場合によっては長時間実行しなくても:ls、ifconfig、pwd、ping、awk、telnet ...

2番目の症状は、時間ごとのkroneフォルダーに.shファイルが存在することです。 コマンドls -la /etc/cron.hourly/で確認できます。 このファイルはしばしばgcc.sh 、 cron.shと呼ばれますが、他の名前も可能です。 - .shファイルの内容を表示します。 たとえば、コマンドcat /etc/cron.hourly/gcc.sh 。 このファイルの特徴は次のとおりです。

#!/ bin / sh

PATH = / bin:/ sbin:/ usr / bin:/ usr / sbin:/ usr / local / bin:/ usr / local / sbin:/ usr / X11R6 / bin

for iの `cat / proc / net / dev | grep:| awk -F:{'print $ 1'} `; ifconfig $ i up&done

cp /lib/libudev.so /lib/libudev.so.6

/lib/libudev.so.6 - 酔ってますか? 急いで大騒ぎしないでください。トロイの木馬は、ファイルをすべて削除するよりも速くファイルを回復します。 しかし、彼は同じファイル名を使用しようとするので、ロックが役立つはずです:

chmod 0 /etc/cron.hourly/gcc.sh; chattr +ia /etc/cron.hourly/gcc.sh; chattr + i /etc/crontab

- また、完全に殺すプロセスも役に立たないので、最初に停止することをお勧めします。

そのため、トロイの木馬は再起動を試みません。 topコマンドの出力で、疑いの原因となったプロセス(S01wefiouh8など)を見つけて、次の操作を行います。

kill -STOP 16621

- 実行可能ファイルを見つけてロックします。 find / etc -name '* S01wefiouh8 *'コマンドを使用して検索します。 見つかったファイルについては、 chmod 0 / filename /を実行します。 chattr + ia / name / file 。

- / usr / binにある実行可能ファイルを削除します( ls -lt / usr / bin | headを使用すると、他の疑わしいものを検索できます):

rm -f /usr/bin/S01wefiouh8

- これで、停止したプロセスを終了できます。

pkill mtyxkeaofa

- 最後に、ウイルスの本体を削除します。

rm -f /lib/libudev*.so

あなたがホスティング事業者またはシステム管理者であり、クライアントに証拠を残す必要がある場合は、残りのファイルをそのままにしておくことができます。 そうでない場合、他のすべての凍結ファイルを削除します。 また、悪意のあるファイルを自分で判別できなかった場合は、ClamAVまたはRKHunterを使用して、それらのレポートを確認してください。

この問題に関する追加情報がある場合は、コメントを記入してください。 私たちのチャンネルとこのトピックを購読して、イベントの進行を監視し、この記事で重要な更新を公開します。

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推奨することで、私たちをサポートします。Habrユーザーが独自に発明したエントリーレベルサーバーのユニークな類似品で30%割引: VPS(KVM)E5-2650 v4(6コア)10GB DDR4 240GB SSD 1Gbps 20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

Dell R730xdは2倍安いですか? オランダとアメリカで249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?