それがすべて始まった方法

この会社の経営陣は、コンピューターとパートナーオフィスでの暗号化の勝利の行列に非常に困惑していました。 そして、そのような不名誉に対する必要な保護レベルを提供するために、タスクは非常に正しく設定されました。 もちろん、冗長性を必要とする人はいませんが、偶発的な感染症はないはずです。

詳細にこだわる場合、会社は小さく、ビジネスは順調に進んでいますが、余分なお金を費やすつもりはなく、あらゆる金額を交渉する準備ができています。

このシリーズの簡単な対策は、「ネジを締める」ということです。ユーザーの権利を切るなどです。これは既に行われています。

ITインフラストラクチャを保護するための追加要素の導入など、より深刻な変更が行われました。

信頼できる保護の原則

ITシステムの構築作業には、アーキテクトに技術的なスキルだけでなく、戦略的思考も必要です。 国家の支配者のように、敵の軍隊がどこから来て、スパイや破壊工作員が情報を盗んだり損害を与えようとする方法を予測する必要があります。

地元の境内または保安官の人の中で、1人の警察のみが敵エージェントの捜索と除去に従事している状況を想像することは不可能です。

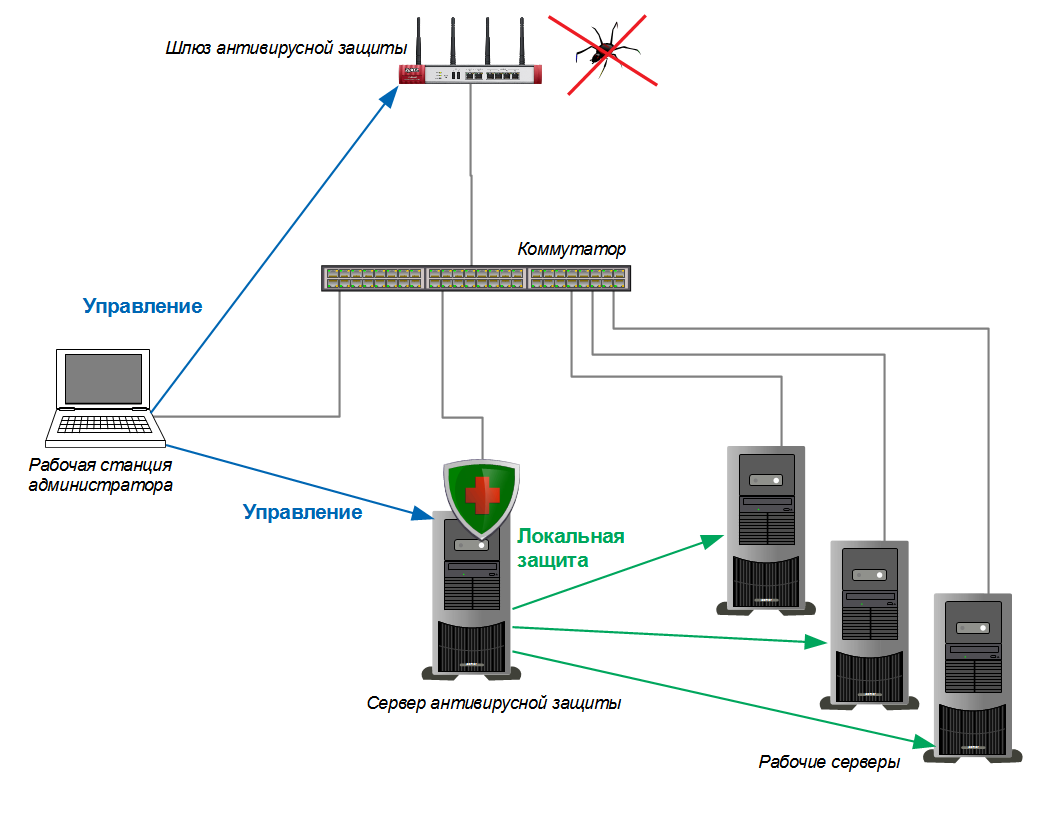

州の保護スキームをITインフラストラクチャと関連付けると、いくつかの類推が示唆されます。 そのため、保護機能が組み込まれたインターネットゲートウェイは、国境警備隊、通常のウイルス対策モニター(警察)、および送信トラフィックの暗号化と検証(宅配便)と見なすことができます。

重要な点に注意する価値があります。ウイルス対策モニターが検出された脅威を報告するとき、これは悪意のあるコードがすでにシステムに侵入していることを意味します。 どの段階で彼が気づかれ、彼がそうすることでどれほど害を及ぼすことができたか-それが問題です...

図1.インターネットゲートウェイを使用したアンチウイルス保護スキーム。

ランサムウェアウイルスの最近の流行は、「信頼性が高ければ1つのアンチウイルスで十分です」という神話を完全に覆しました。

マルチレベル保護の組織

したがって、適切な保護にはいくつかのレベルが必要であるという結論に達しました。

内部保護システムですべてが多かれ少なかれ明確な場合は、優れたウイルス対策を購入する必要があります。 そして、この問題では、その作成者の評判に依存する必要があります。

周囲の保護はそれほど単純ではありません。

コンピューターと境界のローカル保護は、異なる製品とプラットフォームに基づいていることが不可欠です。 そうしないと、悪意のあるプログラムが両方の保護システムをバイパスするか、逆に感染する可能性があります。 理想的には、これらは異なるアーキテクチャのデバイスであり、ウイルス作成者がアクセスするのが難しい別のオペレーティングシステムを実行する必要があります。

アンチウイルスゲートウェイの一連の基本要件を定義します。

1)シグネチャデータベースの更新を含むウイルス対策エンジン

ここでは、彼らが言うように、追加も取得もしません。 この機能がなければ、他のすべては意味がありません。

2)包括的なテクニカルサポートの提供

これは、忘れられがちな、興味深い重要なポイントです。 ITインフラストラクチャは比較的小規模ですが、社内のITスタッフはそのサポートに簡単に対応できます。 ただし、組織の成長と発展に伴い、可用性とフォールトトレランスの要件が増加します。 同時に、障害点の数が増えています。 既存のITプロフェッショナルは不足しています。 統合プロジェクトを最初から参照する多くの企業は、前提条件としてベンダーからのサポートが必要です。

3)グラフィカルWebインターフェイスを備えた便利な制御システム

この機能について長い間コメントするのは意味がありません。 明確なインターフェイス-デバイスとのやり取りを簡素化するだけでなく、休暇や病気などの特別な問題なく特定の権限を委任することも可能です。

4)適切なドキュメントの作成

長い間、これについて書面を書く意味はありません。 ドキュメントはシステム開発者だけでなく理解できるものでなければならないことに注意してください。

セキュリティシステムを手動で作成する

最初に思い浮かぶのは、小さなサーバーを購入し、その上にオープンオペレーティングシステムをインストールし、適切なソフトウェアをインストールして、すべてを自分で構成することです。

アンチウイルスシステムの多くのメーカーは、Linux(または別のUnixライクなOS)を実行しているインターネットゲートウェイにインストールできる独自のソフトウェアソリューションを提供しており、ある程度保護されていると考えています。

同時に、このアプローチには欠点がないわけではありません。

包括的なサポートはありません。 つまり、保護ソフトウェアのサポートについては、オペレーティングシステムの問題(2番目はハードウェアの問題を解決するとき)は3番目に、あるメーカーに問い合わせる必要があります。

そして、確立された悲しい伝統によれば、この三位一体のそれぞれは、「これは私の問題ではありません、...に向いている」と言うことができ、それによって地元のITスタッフを一人で戦わせます。

別の欠点は、異なるコンポーネントを個別に更新および構成する必要があることですが、それらの相互作用を妨げることはありません。 ウイルス対策がプロキシサーバーと連携して動作するとします。 最終的に作業を妨げないように、オペレーティングシステム、プロキシサーバーソフトウェア、およびウイルス対策自体を更新する必要があります。

たとえば、侵入防御システムが追加で存在する場合、サービスコンポーネントの別のセットがこれに追加されます。 VPNが別の場合...結果として、ローカルのシステム管理者は、この困難なファームだけをすべてサポートするために、高度な資格を取得する必要があります。

同様に重要な問題は、システム管理です。 アンチウイルス製品が通常見栄えの良いインターフェースを備えている場合、システムの残りの部分(プロキシサーバーなど)に対して同じ機能を約束する人はいません。 管理、権限の委任のために自分で製品を選択する必要があります。その後、すべてのセットアップ、更新などが行われます。

その結果、このような自家製の独立した「ブリック」システムを作成、構成、および維持するのはかなり難しいタスクになります。

ドキュメンテーションについて話すと、ほとんどの場合、原則が機能します:「時間が来たら書き込みます...」。 コメントは冗長です。

既製のソリューションを使用する

上記のすべての問題は興味深い考えにつながります:誰もが最終的に境界コストを保護するために自家製のソリューションがいくらを計算しようとしたのでしょうか?

しかし、「ソフト+鉄」の式に従ってではなく、賃金基金からの控除を考慮に入れて、スタッフの給与と合わせてカウントする必要があります。 そして、その量は非常にかなり多くなります。

2番目の質問:システムの作成者が利用できない場合はどうなりますか? 誰もが病気になったり、やめたりすることができます。

そして、周辺地域を含め、これまでのところ上記の分野で高度な資格を持つ専門家を見つけることができない中小企業は何をすべきでしょうか?

結論はそれ自体を示唆しています-上記のすべての機能を備えた安価な(!)既製のデバイスを市場で検索すること。 ロシア連邦で購入できます。

売り手の在庫があることに加えて、製造業者がロシアに対する経済制裁を支持しているかどうかを考慮する必要があります。 テクニカルサポートがないだけでなく、ウイルス対策データベースを更新せずに放置される可能性は、どういうわけか満足できません。

アンチウイルス製品のメーカーからそのようなものを探してみることができます。 ただし、検索では、コンピューターにインストールするソフトウェアへのリンクのみが提供されました。 境界保護のための完成したハードウェアおよびソフトウェアシステムは、ここでは見つかりませんでした。

しかし、ネットワーク機器の中に望ましいオプションが見つかりました。 何らかの形で多くのメーカーがネットワーク境界を保護するソリューションを持っています。 ネットワーク機器のベンダーの多くは、反ロシア制裁をサポートする必要のあるアメリカ企業であることは注目に値します。 おそらく、この種のトラブルの予想される構造を保存しようとする「猫とネズミの遊び」の見通しに喜んでいる人はほとんどいないでしょう。

したがって、選択は、Zyxel製品という形のニュートラルオプションに基づいています。 台湾の会社と台湾の本社は制裁を支持していません。 台湾企業のもう1つの利点は、この装置は台湾で製造されているため、「近く」と呼ばれるため、物流や税関やその他の手数料がないことによる価格が低くなることです。 少なくとも、ロシアの議会の場合のように、海外から部品を持ち込む必要がないからです。

同時に、Zyxelは評判の良い有名な会社であるため、痕跡もなく消えてしまうことを恐れる必要はなく、顧客をサポートしません。

すべての長所と短所をまとめると、USG / ZyWALLファミリーのデバイスであるUSG60WとUSG40Wを選択することは変わりません

この場合、組み込みのウイルス対策、スパム対策、コンテンツフィルタリング、およびボーナスとして検出と侵入に対する保護(IDP)が提供されます。

図2.次世代USG USG60Wユニファイドセキュリティゲートウェイ。

インターネットゲートウェイの「紳士用セット」の機能のいくつかにまだ興味があります。

- ファイアウォール

- 仮想プライベートネットワーク(VPN);

- 帯域幅管理。

- イベントログと監視。

- 統合セキュリティポリシー。

委任の問題を思い出すと、非常に単純な状況のために、簡易構成オプション-Easy Modeが提供されます。 これは、「センターアンドブランチ」タイプのインフラストラクチャを作成するときに役立ちます。また、場合によっては、高度な資格を持つIT専門家を見つける問題がブランチに現れます。

前半のまとめ

この記事では、ITインフラストラクチャを保護するためのスキームを決定しました。ローカルのウイルス対策エージェントと連携して境界を保護し、両方向は異なるベンダーの製品に基づいている必要があります。

包括的なソフトウェアおよびハードウェアソリューションには、主にすべてのコンポーネントの内部統合により、さらなる利点があることがわかりました。

反ロシア制裁のないデバイスを選択しました。

次のパートでは、選択したUSG / ZyWALLファミリーを例として使用した統合保護の構築を検討します。

ソース :