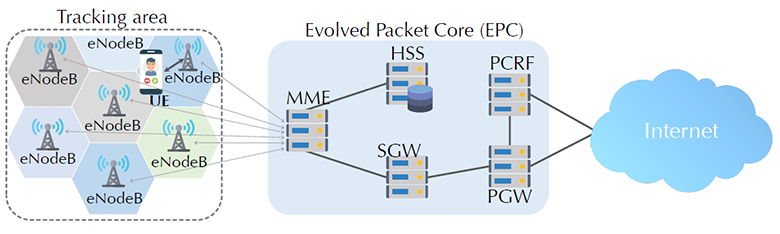

LTEネットワークアーキテクチャ

サンディエゴNDSS 2018でのネットワークおよび分散システムセキュリティに関する前回の会議では、多くの関心が寄せられましたが、第4世代通信ネットワーク(4G)の脆弱性に関するアイオワ大学およびパデュー大学のアメリカ人研究者の報告に最も注目されました: LTEInspector:A Systematic Approach for 4G LTEの敵対テスト (pdf) この注意は、4G LTEネットワークが広く使用されていることを考えると理解できます。

研究者は、プロトコルで使用される3つの重要な手順の分析に焦点を合わせました。

- 接続 -加入者デバイスをネットワークに接続する手順(たとえば、電話をオンにするとき)。

- デタッチ -デバイスの電源がオフになったとき、またはネットワークがオフになったときに実行されます(たとえば、信号品質が低いため、または電話がネットワークで認証できない場合)。

- ページング -このプロトコルは、システムがシステム情報と緊急メッセージを再受信することを強制するコール設定の一部です。

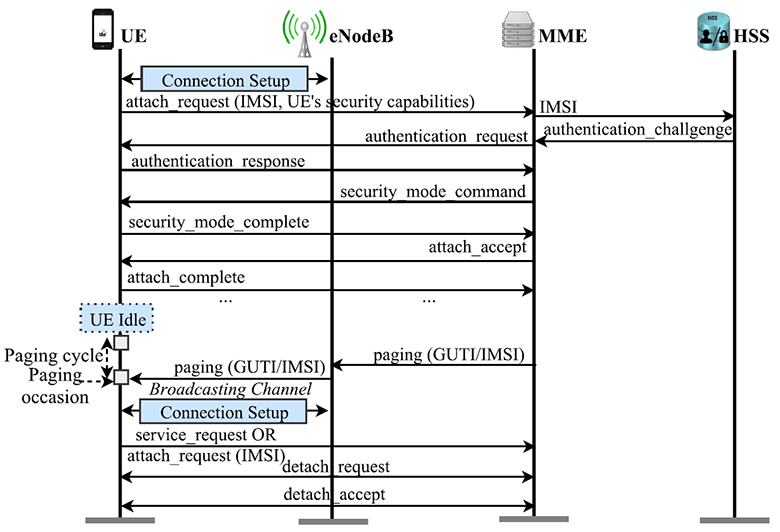

ルーチンのアタッチ、ページング、デタッチ

これらの手順は、他の人がスムーズに機能するために重要です。 たとえば、Attachプロシージャを正しく実行しないと、後続のセキュリティチェーン全体が機能せず、MiTM攻撃のような深刻な結果が発生します。

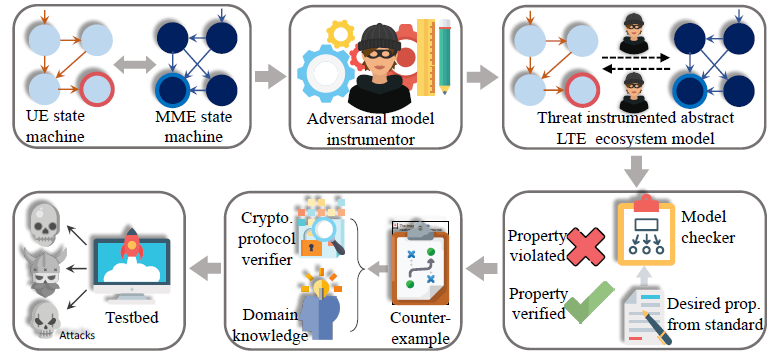

LTEネットワークをテストするために、研究者はLTEInspectorと呼ばれるツールを作成し、関連するモデル( GitHubのコード )で起動しました。

LTEInspectorのアーキテクチャ

標準に従って14のプロトコルプロパティをチェックした後、LTEの簡易エコシステムモデルに脆弱性が見つかりました。 モデルは抽象的で単純化されていますが、研究者は、新しい攻撃のほとんど(10のうち8)が、米国の電気通信事業者のSIMカードで実際に実行可能であることを検証しました。 法律上の結果を無視すれば、このような攻撃は比較的安価です(機器のコストは1300ドルから3900ドルです)。 ほとんどの場合、実際の条件でのこのようなテストは法律違反となります。

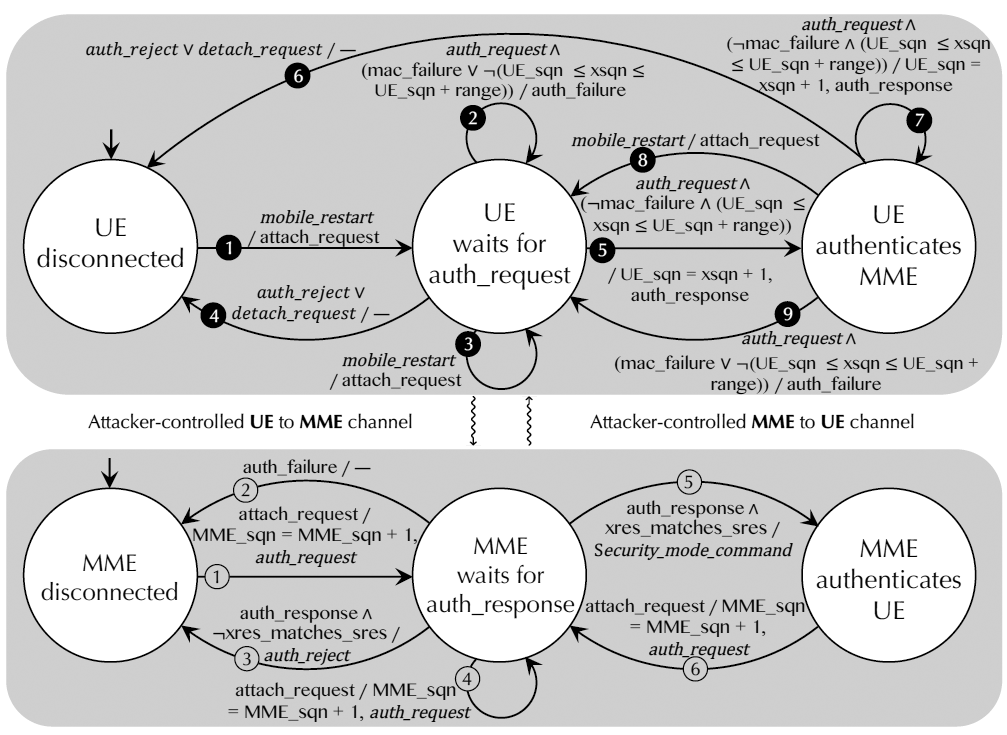

簡易LTEエコシステムモデル

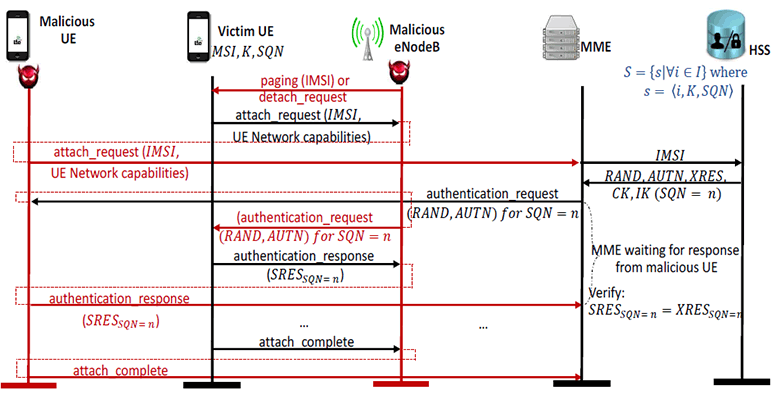

テスト結果に基づいて、LTEInspectorを使用して、10個の新しい攻撃を実行するために使用できる新しい脆弱性を検出することができました。 その中には、認証リレー攻撃があります。これは、攻撃者が自分の端末を被害者のデバイスとして渡すことにより、メインネットワークに接続することを可能にします。 このようにして、ネットワーク上でデバイスを登録する座標を変更できます。たとえば、これを使用して「偽のアリバイ」を作成したり、逆に犯罪犯罪の調査で証拠を作成したりできます。 犯罪時の被害者の電話が犯罪現場のエリアにあった場合、この情報は捜査当局に知らされ、無実の人物が疑われる可能性があります。

発見された脆弱性を使用する他のオプションは、ユーザーの実際の場所に関するおおよその情報の取得、サービス拒否(DoS)攻撃、およびページングチャネルへのオペレーターの導入です。 後者の場合、被害者が電話やSMSを受信するのをブロックするだけでなく、セルラー通信のサービスチャネルを介して偽造された「緊急」メッセージを送信することもできます。

たとえば、認証転送による攻撃は、接続手順に対する攻撃のクラスに属しています(次の表の攻撃A-4)。 ここで、攻撃者は中間セルラー通信ノード(eNodeB)を確立し、被害者のデバイスのIMSIを知る必要があります。 偽のセルラーノードを正しく機能させるには、まずSIMカードを使用してオペレーターのネットワークに接続し、オペレーターが

system_info_block

メッセージで送信するパラメーターを見つける

system_info_block

ます。 着信および発信LTEメッセージをインターセプトしてリッスンするには、スニファーおよびQXDMプログラム(Qualcomm Extensible Diagnostic-Monitor)が使用されます。 次の構成パラメーターは、オペレーターsystem_info_blockメッセージからインターセプトされます:band、dl_earfcn、mcc、mnc、p0_nominal_pucch、p0_nominal_pusch、q_rx_lev_min、q_hyst、DRXサイクル。

攻撃者は、eNodeBに接続するときに、サブスクライバデバイスのIMSI番号を見つけることができます。 次に、

identity_request

要求がデバイスに送信されます。応答は

identity_response

です。

認証転送攻撃

これは、最も「高価な」攻撃です。これを検証するには、それぞれ約1300ドルのコストで3つのUSRPデバイスをインストールする必要があるためです。 これは、オペレータの実際のネットワークと同様に、独自のダミーネットワークを作成し、法律に違反することなく検証するために必要です。

USRPは、ソフトウェア無線システム(SDR)用の周辺機器ハードウェアプラットフォームです。 フィールドテストで、研究者はsrsLTEの一部であるsrsUEプログラムでUSRP B210ボード ($ 1315)を使用しました (ソースコードはGitHubのリポジトリで公開されています)。

表には、調査中に発見されたすべての新しい攻撃がリストされています。 それらのうち7つは実際に完全に確認され、1つは部分的に(P-4)、2つは確認されていません(P-3およびP-5)。 攻撃検証のコストは、必要なUSRPボードの数に応じて、1300ドルから3900ドルまで変化します。 実際、これは攻撃する機器の最大コストであり、端末デバイス(UE)のコストはカウントしません。 実際には、USRPの方が安価であり、場合によっては、実際の攻撃のためにUSRPの検証ほど多くのUSRPは必要ありません。

| ID | 攻撃名 | 条件 | 標準/件名 | 結果 |

|---|---|---|---|---|

| A-1 | 認証同期エラー | 有名なIMSI、悪意のあるUE | 3GPP | 接続拒否、サービス拒否 |

| A-2 | トレーサビリティ | 有効なsecurity_modeコマンド、悪意のあるeNodeB | オペレータネットワーク、モバイルデバイス | サンプルの場所情報 |

| A-3 | auth_rejectによる無効化 | 悪意のあるeNodeB | 3GPP | すべてのセルラーサービスの拒否 |

| A-4 | 認証転送 | 既知のIMSI、悪意のあるeNodeB | 3GPP、ネットワーク事業者 | 被害者の着信/発信メッセージを読み取り、すべてまたは特定のサービスを密かに無効にし、ロケーション履歴を置き換えます |

| P-1 | ページングチャネルキャプチャ | 既知のIMSI、悪意のあるeNodeB | 3GPP | インバウンドサービスを密かに無効にする |

| P-2 | 慎重な排出 | 既知のIMSI、悪意のあるeNodeB | 3GPP | 被害者がネットワークから切断する前例のない |

| P-3 | パニック | 悪意のあるeNodeB | 3GPP | 生命を脅かす緊急警告の大量メール送信:たとえば、テロ活動が発生した場合の人工的な混乱 |

| P-4 | エネルギー枯渇 | 既知のIMSI、GUTI、悪意のあるeNodeB | 3GPP | バッテリー切れ |

| P-5 | 接続性 | 既知のIMSIまたは古い擬似IMSI | 3GPP拡張5G AKA | サンプルの場所情報 |

| D-1 | ミュート/ローワー | IMSIが知っている悪意のあるeNodeB(ターゲットバージョン用) | 3GPP | サービス拒否、2G / 3Gへのダウングレード |

「パニック」のような攻撃は、人口を混乱させる可能性があることに注意してください。 2018年1月、ハワイの緊急事態管理局は、弾道ミサイルが爆弾シェルターに大量に行った恐ろしい地元住民に近づいているという誤った緊急メッセージを送信しました 。

この研究の著者は、既存のプロトコルで特定された脆弱性を閉じる能力について懐疑的です。 彼らによると、後方互換性に違反せずに既存のプロトコルに遡及的にセキュリティ対策を追加すると、「パッチ」などの信頼性の低いソリューションにつながることがよくあります。 したがって、通信プロトコルを使用する前に、最初にそれらを徹底的にテストすることが重要です。