についての研究は何ですか

研究の他の部分へのリンク

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート1-経済の基礎。

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート2-銀行の典型的なITインフラストラクチャ。

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート3-保護システムの要件の形成。

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート4-脅威モデリング標準の概要。 ( あなたはここにいます )

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート5-ハッキング銀行に関する100以上のテーマリンク。

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート6-銀行犯罪の分析。

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート7-基本的な脅威モデル。

- 銀行のキャッシュレス支払いの情報セキュリティ。 パート8-典型的な脅威モデル。

サイクルの以前の公開で、非現金支払いの情報セキュリティシステムの基本要件を作成し、保護対策の具体的な内容は脅威モデルに依存すると述べました。

脅威の定性的モデルを作成するには、この問題に関する既存の開発と慣行を考慮する必要があります。

この記事では、脅威のモデリングと情報セキュリティリスク管理のプロセスを説明する約40のソースの明示的なレビューを実施します。 GOSTとロシアの規制当局(ロシアのFSTEC、ロシアのFSB、ロシア連邦中央銀行)の文書、および国際慣行の両方を検討してください。

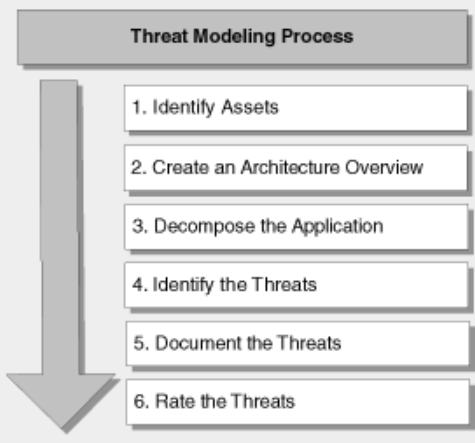

脅威モデリングプロセスの簡単な説明

脅威のモデル化プロセスの最終結果は、ドキュメント(保護オブジェクトの情報セキュリティに対する重要な(関連する)脅威のリストを含む脅威モデル )になります。

脅威をモデル化する場合、通常、次のものが保護オブジェクトと見なされます。

- 情報システム;

- 自動化システム;

- 情報化のオブジェクト。

- ビジネスプロセス。

概して、脅威モデルはリストの形で提示する必要はありません。 ツリー(グラフ)、 マインドマップ、またはスペシャリストが便利に作業できるようにするその他の形式の記録にすることができます。

脅威の具体的な構成は、保護されたオブジェクトのプロパティと、その支援によって実装されるビジネスプロセスに依存します。 したがって、モデリングの初期データの1つは、保護されたオブジェクト自体の記述になります。

仮想オブジェクトを考慮すると、 典型的な(基本的な)脅威モデルが形成されます。 実際のオブジェクトが考慮される場合、 プライベート脅威モデルが形成されます。

脅威をモデル化する場合、保護対象の記述に加えて、専門家は脅威自体についての知識が必要です。

実際には、この知識は以下から収集できます。

- 脅威の実装に使用できる検出された脆弱性に関する研究者の報告。

- 実際のコンピューター攻撃の調査に関するコンピューターフォレンジックレポート。

- 情報セキュリティの分野に特化した企業の報告書。コンピュータセキュリティの分野における現在の状況の分析に専念しています。

- コンピューター犯罪に関するメディア出版物。

- 1つまたは別の原則によってグループ化された脅威をリストするデータバンクまたは脅威カタログ 。

モデリングプロセスの最初の段階は、 脅威の識別 、つまり、保護対象オブジェクトに理論的に影響を与える可能性のある脅威の可能な限り最大のリストの選択です。

この段階の実装において、自然は情報セキュリティの専門家を欺きます。 問題は、人間の記憶は連想的であり、すべての可能性のある脅威を思い出すなど、すべてのコンテンツを取り出して抽出することはできないということです。

考えられるすべての脅威のリストを作成するために、専門家が特定の質問をしたり、脅威をメモリから抽出して記録したりする原則を使用できるようにするさまざまなトリックが使用されます。 このような手法の例には、 脅威分類子、脅威 ツリー、または典型的なコンピューター攻撃のパターンが含まれます 。 これらの方法について以下に説明します。

考えられるすべての脅威のリストを作成した後、フィルタリングを開始し、最終的に組織にとって重要な(関連する)脅威のみが残るようにします。 通常、フィルタリングプロセスは複数の反復で実行され、それぞれの脅威は1つまたは別の兆候で拒否されます。

それらは、違反者が脅威を実装する機会 (リソース)の可用性の兆候から始まります。 それを決定するために、最初に特別な文書が作成されます- 違反者のモデルで、違反者の可能性が識別され、その能力が決定されます。 次に、以前に受け取った脅威は侵入者のモデルと相関し、すべての脅威を破棄します。その実装は潜在的な違反者の能力を超えています。

脅威をフィルタリングするための次の兆候は、 リスクの重要性の兆候です 。 最初に、組織は重要でないとみなすリスクのレベルを決定します。 次に、各脅威の実装によるリスクを評価し、所定のレベル以下の場合、脅威は破棄されます。

したがって、フィルタリングが完了すると、情報セキュリティ組織に対する重大な(関連する)脅威を含む脅威モデルが取得されます。

脅威の特定方法論-「脅威分類子」

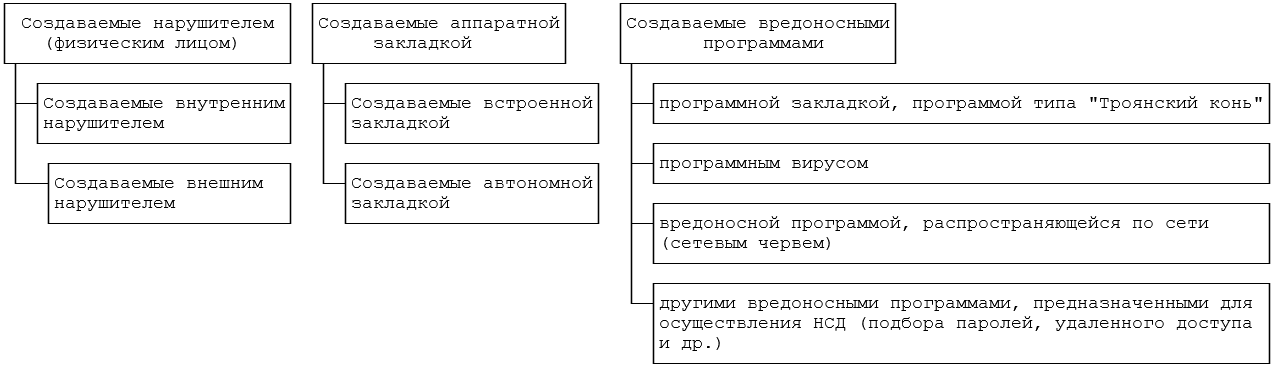

情報セキュリティに対するほとんどの脅威は、1つまたは別の属性によってグループ化(分類)できます。 結果として得られる分類スキームは、専門家が脅威を抽出するメモリのアンケートとして使用できます。

たとえば、個人データ情報システム(ISPD)で処理される個人データ(PD)のセキュリティに対する脅威をモデル化するタスクを考えてみましょう。

2008年、ロシアのFSTECは、この目的のための方法論文書-PD脅威の基本モデルを発行しました。この文書には、多くの分類スキームが含まれています。

プライベートな脅威モデルを構築する専門家は、このスキームを使用して、「個人データに対するどのような脅威が内部侵入者の行動に起因するのか」と自問し、これらの脅威を記録できます。 次に、次の質問をします。「そして、外部の侵入者はどのように個人データを攻撃することができますか?」など。

脅威識別手法-「脅威ツリー」

この技術を使用して、情報セキュリティの専門家は侵入者の立場に立ち、保護されたオブジェクトをどのように攻撃するかを考え始めます。

最初は、将来のツリーのルートとなる高レベルの脅威が定式化されます。

その後、スペシャリストはこの脅威を低レベルの脅威に分解し始め、その実装により問題の脅威が実装される可能性があります。 これを行うために、彼は調査中の脅威をどのように、またはどういう意味で実現できるかを尋ねることがあります。

結果として生じる脅威は、検討中の脅威と関係があり、その子孫としてツリーに記録されます。 次に、必要な詳細レベルが達成されるまで、それらも順番に分解されます。

同様のアプローチが当技術分野で長い間知られており、 GOST R 51901.13-2005(IEC 61025:1990)リスク管理で標準化されたフォールトツリーの構築に使用されています。 フォールトツリー分析 。

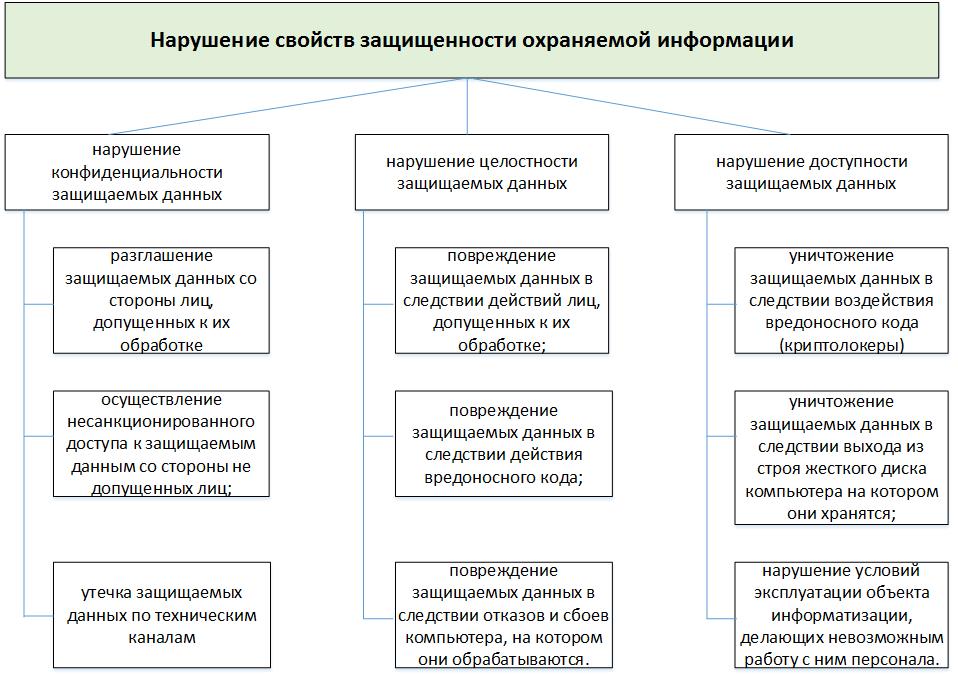

「脅威の木」の使用を説明するために、情報化オブジェクトの脅威モデルの形成を検討します。情報化オブジェクトは、コンピューターネットワークに接続されていない孤立したコンピューターです。 重要な情報がこの施設で処理されており、セキュリティを確保する必要があるとします。

高レベルの脅威として、次のことを定義します。保護された情報のセキュリティプロパティの違反。

一般的なセキュリティ機能は、機密性、整合性、アクセシビリティです。 したがって、子どもの脅威は次のようになります。

- 保護されたデータの機密性の違反。

- 保護されたデータの整合性の違反。

- 保護されたデータの可用性の違反。

「保護されたデータの機密性の侵害」の脅威を分解します。

「この脅威をどのように実現できるか」という質問を自問します。そして、答えとして次のオプションを書き留めます。

- 処理を許可された人による保護されたデータの開示。

- 権限のない人による保護されたデータへの権限のないアクセス。

- 技術チャネルを介した保護されたデータの漏洩。

同様に、私たちは「保護されたデータの整合性の侵害」という脅威に対処します。 次のように分解できます。

- 処理を許可された人の行動による保護されたデータの損傷。

- 悪意のあるコードによる保護されたデータの損傷。

- 保護されたデータが処理されるコンピューターの障害および誤動作による保護されたデータの損傷。

「保護されたデータの可用性の侵害」という脅威の分解は、次の脅威によって表されます。

- 悪意のあるコード(暗号化ロッカー)への露出による保護されたデータの破壊。

- 保管されているコンピューターのハードドライブの障害による保護されたデータの破壊。

- 情報化の対象の動作条件に違反しているため、担当者が情報化することができません。

その結果、次のツリーが得られます。

ご覧のように、構築したばかりのこのような原始的なモデルでさえ、グラフィカルに表示するとかなり面倒です。 したがって、「脅威ツリー」は主に階層リストの形式で文書化されます。

脅威識別手法「典型的な攻撃パターン」

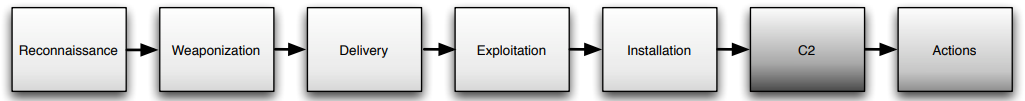

この手法の基礎は、コンピューター攻撃を実行するときに、攻撃者が毎回特定の同様の一連のアクションを実行するという考え方にあります。これは、典型的な攻撃パターンと呼ばれます。

現時点で最もよく知られているコンピューター攻撃のパターンの1つは、ロッキードマーティンが説明するキルチェーンテンプレートです。

ステージ1 偵察-攻撃されたオブジェクトに関するデータの収集。

ステージ2 。 武器化-攻撃のためのツール(悪意のあるコード)の開発。

ステージ3 。 配信-攻撃されたオブジェクトへの悪意のあるコードの配信。

ステージ4 。 侵入(悪用)-悪意のあるコードを実行するために、攻撃されたオブジェクトのノードの脆弱性を使用します。

ステージ5 。 インストール-隠されたリモートアクセスのシステムの侵害されたノードへのインストール。

ステージ6 。 制御の獲得(C2)-侵害されたノードへの攻撃者のためのリモートアクセスチャネルの組織。

ステージ7 。 アクション-攻撃が行われたアクション。

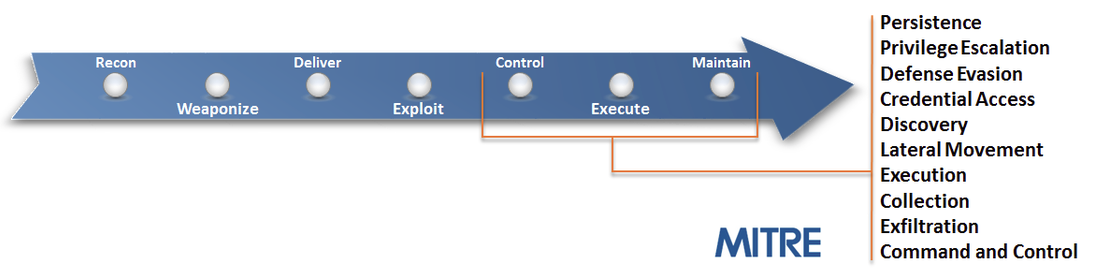

研究組織MITERは、ステージの名前をわずかに変更し、このテンプレートをCyber Attack Lifecycleと呼びました。

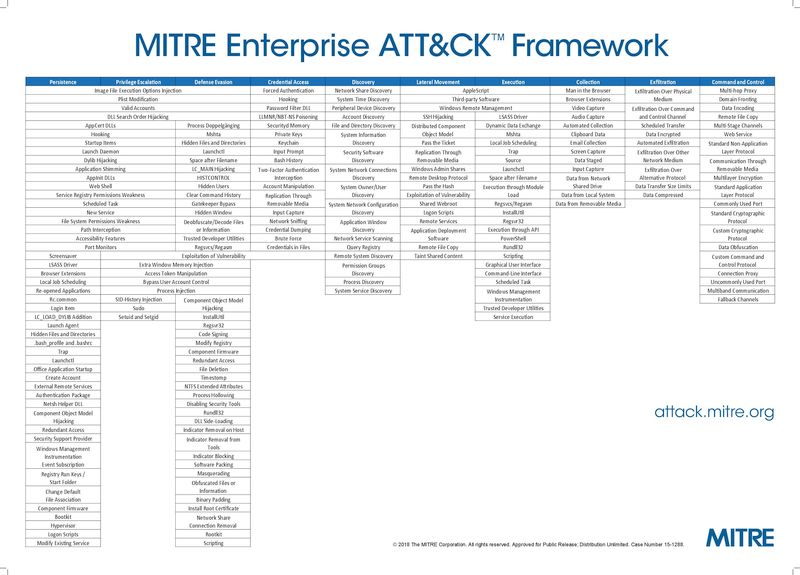

さらに、MITREはさまざまな段階の説明を拡張し、各段階での攻撃者の典型的な戦術のマトリックスを形成しました。 このマトリックスはATT&CKと呼ばれます。

(クリック可能)

上記のマトリックスは普遍的ではありませんが、多数の実際の攻撃の委託で攻撃者が行ったアクションを記述することができます。

脅威モデリングの観点から、典型的な攻撃パターンは脅威の分類子と見なすことができ、典型的な戦術のマトリックスは脅威モデルの重要な断片と見なすことができます。

テンプレートの最後のステージでのみ明確にする必要があります-「アクション」。その後、攻撃が実行されたために、ステージ自体は考慮されていない戦術によって補完されます。

2008年の個人データに対する脅威のモデリングに関するロシアのFSTECの文書。

両方の文書は方法論的であり、使用は任意ですが、ロシアのFSTECの意見では、PDのセキュリティリスクをモデル化するタスクを解決する方法を開示しています。

FSTEC 2008のPDN脅威の基本モデルには、ISPDで処理されるPDNのセキュリティ脅威に関する統一された初期データが含まれています。

- コピーまたは違法な配布を目的とした技術チャネルでのPDの傍受(削除)

- PDを変更、コピー、違法に配布するためのISPDnへの無許可のアクセス、またはPDを破壊またはブロックするためにソフトウェアおよびハードウェアソフトウェアツールを使用して処理されるISPD要素およびPDに対する破壊効果

脅威の正式な説明を定義します。

- 技術チャネルを介した漏洩の脅威:= <脅威の発生源>、<個人データおよび影響の配信環境/情報の受信機/信号の送信機>、<メディアデータ>

- NSD脅威:= <脅威のソース>、<ソフトウェアまたはハードウェアの脆弱性>、<脅威の実装方法>、<影響のターゲット>、<不正アクセス>。

- ISDNのISD脅威:= <脅威のソース>、<ISDNの脆弱性>、<脅威の実装方法>、<ターゲット(プログラム、プロトコル、データなど)>、<破壊アクション>。

- サービス拒否の脅威:= <脅威のソース>、<ISPDの脆弱性>、<脅威の実装方法>、<インパクトオブジェクト(PDキャリア)>、<即時の脅威の実装結果(バッファオーバーフロー、処理手順のブロック、処理ループ)など)>;

- ISDNのPMV脅威:= <悪意のあるプログラムのクラス(指定された環境)>、<脅威のソース(マルウェアキャリア)>、<感染方法>、<攻撃のターゲット(ブートセクター、ファイルなど)>、<考えられる破壊的なアクションの説明>、<脅威に関する追加情報(居住、伝播速度、多型など)>。

脅威を正式に説明する場合、次の略語が使用されました。

ISPDn-個人データ情報システム。

不正アクセス-不正アクセス。

PMV-ソフトウェアと数学的な影響(マルウェアの導入)。

この文書は、脅威と脆弱性、マルウェアの分類記号を示しています。 技術チャネルを介したリークと不正アクセスに関連する典型的な脅威の小さなカタログが提供されます。 違反者の典型的なモデルが与えられ、その能力が決定されます。

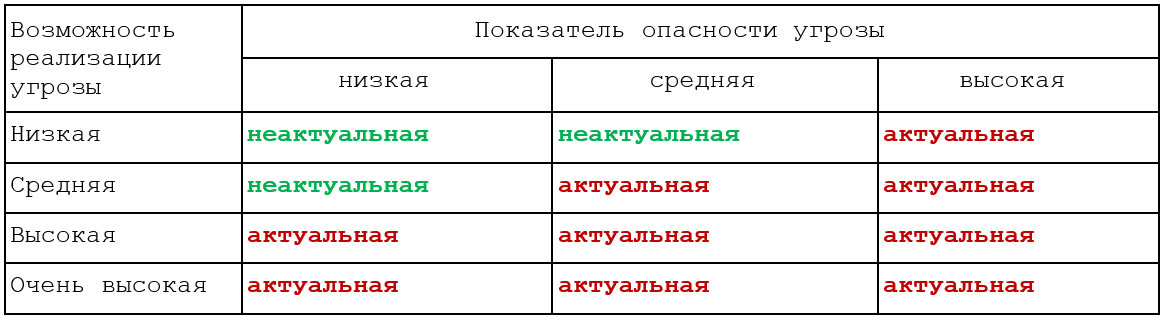

PD 2008の現在の脅威を判断する方法論は 、リスクの重要性に基づいて脅威をフィルタリングできるアルゴリズムを定義しています。 この目的のために、この方法論は、脅威を実現する可能性(確率)、脅威の危険性の指標(損傷)、およびセキュリティの脅威を無関係(わずかなリスク)として分類するためのルールを決定する方法を提示します。

国家情報システム(GIS)の脅威モデリングに関するロシアのFSTECの文書とロシアのFSTECの脅威データベース。

- ロシアのFSTECの体系的な文書。 国家情報システムの情報セキュリティ対策(2014年2月11日にロシアのFSTECにより承認)

- ロシアのFSTECの方法論文書の草案。 情報システムの情報セキュリティに対する脅威を特定する方法

- ロシアのFSTECの脅威データベース(bdu.fstec.ru) 。

ロシアのFSTECの体系的な文書。 国家情報システムの情報セキュリティ対策(2014年2月11日にロシアのFSTECにより承認) 。 情報セキュリティ(UBI)に対する脅威は、外部および内部の違反者の能力(潜在的、機器、および動機)を評価し、情報システムの潜在的な脆弱性、情報セキュリティに対する脅威を実装するための可能な方法、および情報セキュリティプロパティ(機密性、整合性、アクセシビリティ)の結果を分析することによって決定されます。

情報セキュリティの脅威の正式な説明:

KILL:= [悪用者の能力。 情報システムの脆弱性。 脅威を実装する方法。 脅威の実装の結果]。

違反者の機会(可能性)は3つのグループに分けられます。

- 基本的な可能性を持つ侵入者。

- ベース侵入者侵入者

- 潜在的な侵入者

違反者の能力の説明は、 ロシアのFSTECの方法論文書の草案に記載されています。 情報システムの情報セキュリティに対する脅威を特定する方法 。

脆弱性の説明と分類は、国家標準を使用して発生します。

- GOST R 56545-2015情報セキュリティ。 情報システムの脆弱性。 脆弱性記述ルール

- GOST R 56546-2015情報セキュリティ。 情報システムの脆弱性。 情報システムの脆弱性の分類

脆弱性自体、脅威の実装方法、および考えられる損害は、ロシアのFSTECのこれらの脅威のデータベースにリストされています 。

個人データのセキュリティに対する脅威のモデリングに関するロシアのFSBの方法論的推奨事項

方法論的な推奨事項は、PDに対する主な脅威を決定します。これは、暗号情報保護の助けを借りてのみ中和できます。 これらには以下が含まれます。

- 送信された情報の違反者による傍受またはこの情報への不正な影響から保護されていない通信チャネルを介した個人データの転送(たとえば、個人情報を公共情報および通信ネットワークを介して送信する場合)。

- 情報キャリアへの個人データの保存、非暗号化の方法と方法を使用して違反者による不正アクセスを排除することはできません。

このドキュメントでは、違反者の能力の分類も定義しています。

| N | 一般化された攻撃ソース機能 |

|---|---|

| 1 | 制御されたゾーンの外部でのみ、攻撃方法の作成、攻撃の準備および実行を独立して実行する機能

|

| 2 | CPSおよびその機能環境を実装するハードウェア(以降ASと呼びます)への物理的アクセスなしで、制御されたゾーン内で攻撃の方法を独立して作成し、攻撃を準備および実行する機能 |

| 3 | 暗号化情報保護システムとその機能環境を実装したスピーカーへの物理アクセスを使用して、制御されたゾーン内で攻撃方法を独立して作成し、攻撃を準備および実行する機能 |

| 4 | CIPFの開発と分析の経験を持つ専門家を誘致する能力(線形伝送信号および二次電磁放射とクロストーク干渉の信号の分析の分野の専門家を含む) |

| 5 | 暗号化情報保護ツールの開発と分析の経験を持つ専門家を引き付ける能力(アプリケーションソフトウェアの文書化されていない機能を使用して攻撃を実装する分野の専門家を含む) |

| 6 | CIPFの開発と分析の経験を持つ専門家を引き付ける能力(CIPFオペレーティング環境のハードウェアおよびソフトウェアコンポーネントの文書化されていない機能を攻撃の実装に使用する分野の専門家を含む) |

ロシア銀行の情報セキュリティリスクに関する文書

- 2007年12月7日付ロシア連邦中央銀行からの手紙第197-T号「リモートバンキングのリスクについて」

- ロシア銀行条例第3889-U、2015年12月10日付、「個人データ情報システムでの個人データの処理における実際の個人データのセキュリティに対する脅威の特定について」

- ロシア銀行RS BR IBBS-2.2-2009の標準化分野における推奨事項。 「情報セキュリティ侵害のリスクを評価するための方法論」

2007年12月7日付けロシア連邦中央銀行の手紙197-T「リモートバンキングサービスのリスクについて」には、リモートバンキングシステムとその顧客に対する典型的な脅威のリストが含まれています。

- RBSサーバーに対するDoS / DDoS攻撃。

- 電子メールによるフィッシングによる銀行顧客の個人情報の盗難。

- スキミング攻撃と偽のATMを使用した支払いカードの詳細の盗難。

- ソーシャルエンジニアリングと電話詐欺を使用したリモートバンキングシステムへの顧客アクセスの詳細の盗難。

2015年12月10日付のロシア銀行条例第3889-U号、「個人データ情報システムにおける個人データの処理に関連する個人データセキュリティの脅威の特定」には、以下の脅威を含む業界固有の個人データセキュリティの脅威のリストが含まれています。

- 個人データ情報システムの作成、運用、保守、および(または)修理、近代化、廃炉時を含む、個人データ情報システムで許可された人物による個人データへの不正アクセスの脅威。

- 個人データ情報システムの外部にある悪意のあるコードにさらされる脅威。

- 個人データ情報システムの権限を持つ人に対するソーシャルエンジニアリング手法の使用の脅威。

- 疎外された個人データキャリアへの不正アクセスの脅威。

- 個人データ情報システムのユーザーのポータブルパーソナルコンピューターを含む、個人データストレージメディアの損失(損失)の脅威。

- 個人データ保護組織の脆弱性を利用した、個人データ情報システムに権限を持たない人による個人データへの不正アクセスの脅威。

- 個人データ情報システムのソフトウェアの脆弱性を使用して、個人データ情報システムに権限を持たない人による個人データへの不正アクセスの脅威。

- ネットワーク相互作用およびデータ伝送チャネルを保護する脆弱性を使用して、個人データ情報システムに権限を持たない人による個人データへの不正アクセスの脅威。

- 個人データ情報システムのコンピューターネットワークを保護する脆弱性を使用して、個人データ情報システムの権限を持たない人による個人データへの不正アクセスの脅威。

- 暗号情報保護手段の運用要件への違反により引き起こされた脆弱性を使用した、個人データ情報システムの権限を持たない人による個人データへの不正アクセスの脅威。

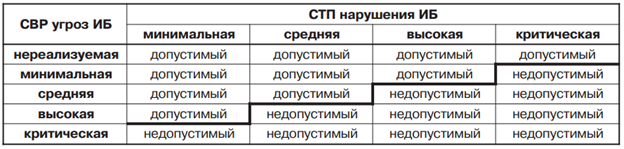

ロシア銀行RS BR IBBS-2.2-2009の標準化分野における推奨事項。 「情報セキュリティ侵害のリスクを評価するための方法論」

このドキュメントでは、次のリスク評価手順を提供しています。

手順1. IS違反のリスクを評価するための手順が実行される情報資産のタイプのリストを決定します(以下-IS違反のリスクを評価する領域)。

手順2. IS違反リスク評価領域の情報資産の各タイプに対応する環境オブジェクトのタイプのリストを決定します。

手順3.手順2の一部として定義された環境オブジェクトの種類ごとに脅威の原因を特定します。

手順4.手順2.3の一部として定義されている種類の環境オブジェクトに適用されるIS脅威のISSの決定。

手順5. IS違反のリスク評価の領域の情報資産の種類に対するSTF IS違反の判定。

手順6.情報セキュリティ侵害のリスク評価。

リスク許容度は、確率と可能性のある損害を考慮して、リスク評価の「クラシック」テーブルを使用して評価することを提案します。

ここで、SVRは脅威を実現できる程度であり、STPは結果の重大度です

推奨事項には、クラスごとに分類された脅威の小さなカタログも含まれています。

クラス1.自然、技術的、社会的性質の有害事象に関連するIS脅威のソース

クラス2のテロ活動に関連する情報セキュリティの脅威の源と犯罪をしている人犯罪

クラス3.納入業者/プロバイダ/パートナーの活動に関連する情報セキュリティの脅威の源

クラス4.誤動作、故障、破壊/損傷政策に関連する情報セキュリティの脅威の源そして手段の

クラス5.ソースは、関連するインサイダーIBのある脅威IS

6.クラス外部の脅威活動の違反IB IBのに関連した情報源

7.クラスのソースが不一致TREBに関連した脅威IS 監督機関および規制機関の要件、適用法。

ロシア連邦の国家基準(GOST)

- 51275-2006. . . , .

- / 13569-2007. .

- 56545-2015 . .

- 56546-2015 . .

- 53113.1-2008 (). , . 1.

- 52448-2005 . .

- GOST R ISO / IEC 27005-2010。情報技術。セキュリティ方法とツール。情報セキュリティリスク管理

GOST R 51275-2006。情報保護。情報化の対象。情報に影響を与える要因。一般条項

このGOSTは、イデオロギー的にGOST R 50922-2006情報セキュリティに関連しています。主な用語と定義、方法論文書「機密情報の保護に関する特別な要件と推奨事項(STR-K)」(CPD)、および情報化対象の認証に関する既存の文書。この文書には、情報セキュリティに対する脅威と解釈される可能性のある情報に影響を与える要因の分類が含まれています。

GOST R ISO / 13569-2007まで。金融サービス。情報セキュリティに関する推奨事項

この規格の付録Cには、金融機関の情報セキュリティリスク評価の例が含まれています。この目的のため、人員、機器、ビジネスアプリケーション、通信システム、ソフトウェア、オペレーティングシステムなど、有害な影響の主なオブジェクト間で分析を行うことが提案されています。リスクによる損害は、金銭的損失、生産性の低下、評判への損害、および結果として生じる損害の形で評価されます。

GOST R 56545-2015情報セキュリティ。情報システムの脆弱性。脆弱性記述ルールとGOST R 56546-2015情報保護。情報システムの脆弱性。情報システムの脆弱性の分類は、情報システムの脆弱性を記述するのに役立ちます。基準は、基本と併せて適用されますGOST R 50922-2006情報セキュリティ。主要な用語と定義。

この規格は、3つの分類属性を含む情報システムの脆弱性の分類を提供します。

- 原産地別

- IP欠陥の種類別。

- 発生場所(症状)。

次のセクションを含むパスポートの形式で脆弱性自体を記述することが提案されています。

- 脆弱性の名前。

- 脆弱性ID

- 他の脆弱性記述システムの識別子。

- 脆弱性の簡単な説明。

- 脆弱性クラス。

- ソフトウェアの名前とそのバージョン。

- ソフトウェアの機能に使用されるサービス(ポート)。

- ソフトウェアプログラミング言語。

- 欠陥のタイプ。

- 脆弱性の発生場所(症状)。

- 欠陥タイプ識別子。

- オペレーティングシステムの名前とハードウェアプラットフォームの種類。

- .

- , .

- () .

脆弱性を検出するための規則の言語として、標準はOVALの使用を提案しています。

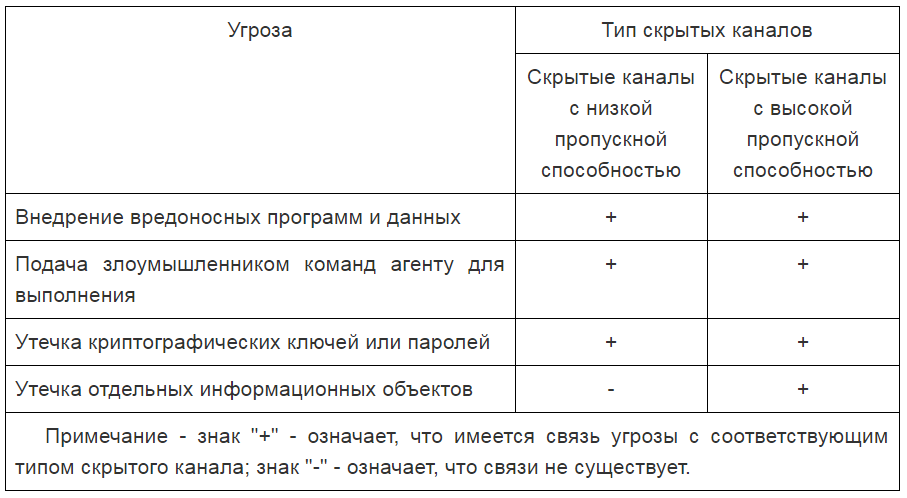

GOST R 53113.1-2008情報技術(IT)。秘密チャネルを使用して実装された情報セキュリティの脅威からの情報技術および自動システムの保護。第1部一般規定

この規格は、情報技術システムおよび自動化システムの開発者によって提供されていないセキュリティポリシーに違反するために使用できる通信チャネルとして定義される、隠れチャネルに関連する脅威について説明します。

GOST R 52448-2005情報セキュリティ。通信ネットワークの保護。一般規定

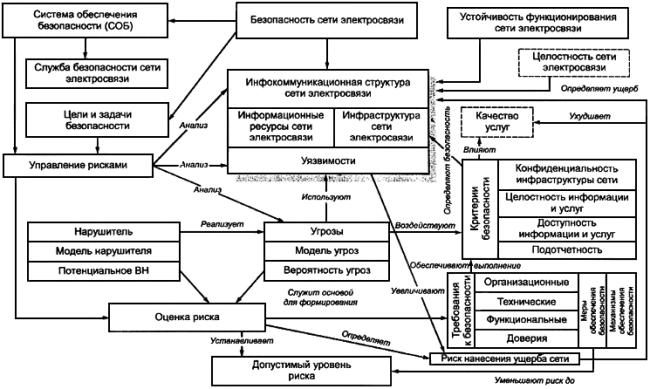

この文書は、通信事業者向けの方法論文書であり、通信ネットワークを保護するための一般的なアクションスキームが含ま

れています。GOSTR 51275-2006を脅威モデリングプロセスの基盤として使用することを提案します。情報保護。情報化の対象。情報に影響を与える要因。一般規定。この標準は、違反者のモデルを提供します。

このドキュメントの特徴は、機密性、完全性、アクセシビリティなどの情報セキュリティの古典的な特性に加えて、規格が説明責任も考慮することです。

説明責任の下で、標準は、オブジェクトのネットワーク内のアクションの明確な追跡を提供するプロパティを定義します。説明責任の違反-ネットワーク上のアクションの拒否(完全な通信セッションへの参加など)または偽造(たとえば、別のオブジェクトから受信または送信されたとされる情報およびクレームの作成)。

GOST R ISO / IEC 27005-2010。情報技術。セキュリティ方法とツール。情報セキュリティリスク管理

この標準は、多くの場合ISO 27Kと呼ばれる情報セキュリティ標準のグループの一部です。このドキュメントは、情報セキュリティリスクを管理するための管理手順に焦点を当てています。

付録Cは典型的な脅威の例を示し、付録Dは典型的な脆弱性を示しています。

NIST特別出版物

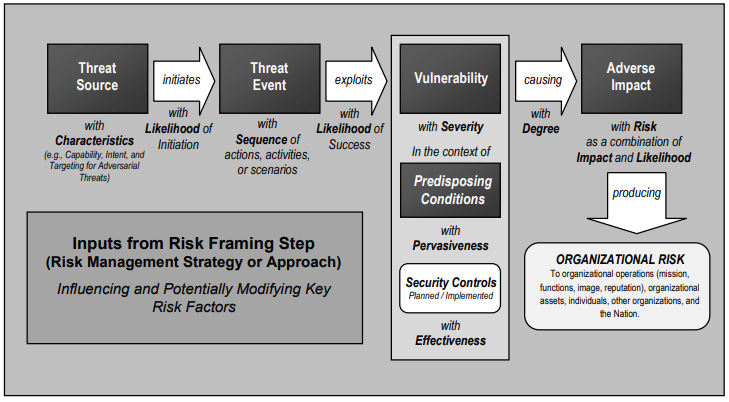

NIST SP 800-30。リスク評価を実施するためのガイドこの

ドキュメントは、組織の管理レベルでのリスク管理の問題に焦点を当てています。

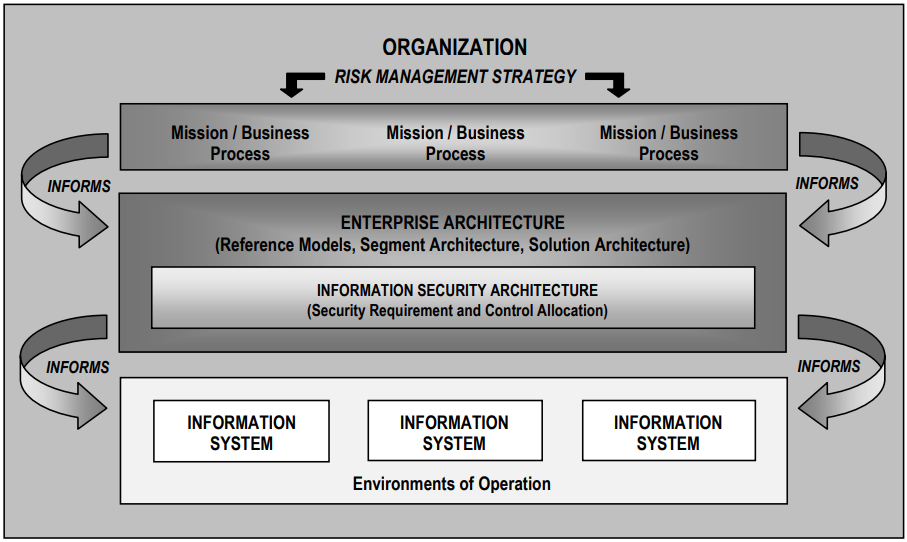

NIST SP 800-39。情報セキュリティリスクの管理この

ドキュメントでは、エンタープライズレベルの情報セキュリティリスク管理方法について説明します。方法論の主な目標は、情報セキュリティシステムを組織のミッションと目標に結び付けることです。

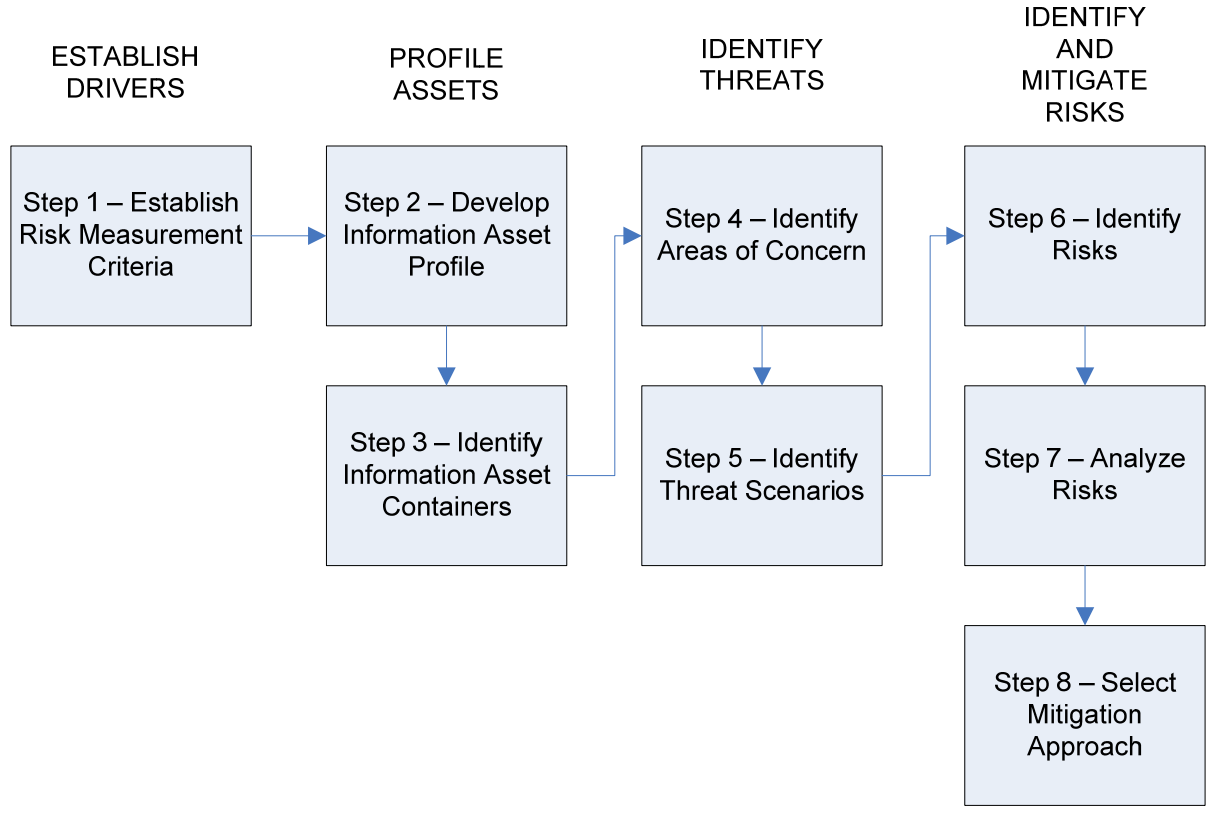

OCTAVE(運用上重大な脅威、資産、および脆弱性の評価)

OCTAVEは情報セキュリティリスク管理方法論であり、その主な目標は、情報保護プロセスの目標が組織の目標と目標と一致するようにすることです。方法論は8つの主要なステップで構成されます。

- リスク測定基準の定義(リスク測定基準の確立)。

- 情報資産のプロファイルの開発(情報資産プロファイルの開発)。

- 情報資産の保管/処理/転送の場所の識別(情報資産コンテナの識別)。

- 情報セキュリティに対する高レベルの脅威のグループの特定(懸念領域の特定)

- 脅威シナリオを特定する

- 情報セキュリティリスクの特定(リスクの特定)

- 情報セキュリティリスク分析(リスク分析)

- 軽減アプローチを選択する

手順5で脅威を特定するには、脅威ツリーの方法論を使用します。

トライク方法論

Trikeは、情報セキュリティを構築するためのリスクベースのアプローチに基づいており、情報セキュリティ監査を実施し、脅威モデルを構築するように設計されています。

この方法の特徴は次のとおりです。

- 脅威モデルを構築するための特別なソフトウェアの使用に最初に焦点を当てた

- セキュリティの脅威を説明するための「攻撃ツリー」の使用。

- 典型的な攻撃ライブラリの使用。

マイクロソフトの脅威モデリング技術と出版物

マイクロソフトは、セキュリティ開発ライフサイクル手法を使用して安全なソフトウェアを開発しています。この方法論は、セキュリティに関連する追加のステップを導入する「クラシック」- ソフトウェア開発のカスケードモデル(「ウォーターフォール」)の拡張です。「設計」段階では、脅威のモデリングを行うことが提案されています。

いくつかのアプローチを使用して脅威を識別することが提案されています。

- STRIDE方法論;

- 脅威分類子の使用。

- 脅威ツリーと攻撃パターンを使用します。

STRIDE方法論は、攻撃を実装するために使用されるエクスプロイトのタイプまたは攻撃者の動機に応じて、攻撃を記述するための分類スキームです。

STRIDEは、最初の文字の頭字語です。

- Sアイデンティティpoofing - 。«個人情報の盗難を」侵入者は正当なユーザーのふりをして(たとえば、ユーザー名/パスワードを盗んだ)、彼に代わって悪意のあるアクションを実行します。

- Tのデータを使用したampering - «偽のデータ「。侵入者は、Webアプリケーションの実行時にアクセス可能なデータを改ざんします。これらは、Cookie、HTTP要求要素などです。

- Rの epudiation - «取引の拒絶「。侵入者は、Webアプリケーション側でユーザーアクションの十分な監査が行われていない場合、トランザクションを拒否できます。

- I nformation開示- 。«機密情報の開示」違反者は、他のユーザーの個人データ、認証情報などを開示しようとします。

- D enialサービスの- «サービス拒否」。

- Eの特権のlevation - «特権の昇格「。

脅威を特定した後、SDLはそれらが生成するリスクの評価を提案します。これには、DREAD テクニックを使用できます。DREAD

方法論の名前は、リスクを評価するカテゴリの最初の文字の頭字語でもあります。

- D脅威が実現されている場合、原因となりますどのくらいの被害- Amageの可能性?

- Rの eproducibility -それは脅威を実現することがいかに簡単ですか?

- Eの xploitability -攻撃を行う必要がありますか?

- オフラインffectedユーザー-攻撃の影響を受けることができますどのように多くの人々 ?

- Dの iscoverability -ちょうどアタッカーとしては脅威を検出することができますか?

リスク自体は次の式で評価されます:

Risk_DREAD =(DAMAGE + REPRODUCIBILITY + EXPLOITABILITY + AFFECTED USERS + DISCOVERABILITY)/ 5、

構成要素の値は0から10まで変化します。たとえば、潜在的な損傷値は次のように定義できます:

- 0 =損傷なし。

- 5 =損傷はシステムの一部または限られた量のデータにのみ発生します。

- 10 =システム全体が影響を受けるか、すべてのデータが破壊されます。

脅威カタログ

- OWASP Top10

Webアプリケーションに対する主な脅威について説明します。

- OWASP Testing project

Web-. - WASC Threat Classification

, Web-.

- Bluetooth Threat Taxonomy

Bluetooth.

- ENISA Threat Landscape

, .

- ENISA Threat Taxonomy

, . - BSI Threat catalogue

, (, , . .).

- Open Threat Taxonomy

, JSON , .

- US DoD Comprehensive Military Unmanned Aerial Vehicle smart device ground control station threat model

, .

- VoIP Security and Privacy Threat Taxonomy

, VoIP.

- Mobile Threat Catalogue

NIST, , . - ATT&CK

, .

- -2.2-2009. « »

, .

-

. .

- GOST R 51275-2006。情報保護。情報化の対象。情報に影響を与える要因。

情報セキュリティに対する典型的な脅威を記述する標準の一般規定。技術チャネルを介した情報漏洩に関連する脅威には、多くの注意が払われています。

- 脅威の基本モデルPDN FSTEC、2008。

個人データのセキュリティに対する典型的な脅威の分類スキームと、最も可能性の高い少数の脅威の説明を含むロシアのFSTECのドキュメント。