ずっと前に、Brian Ackerが遠いgitリポジトリでコミットを行い、デフォルトのmemcachedインストールでUDPトラフィックをリッスンする素晴らしい機能を導入しました。

また、2018年2月23日から27日の間に、memcachedで増幅されたDDoS攻撃の波がヨーロッパ全体に広がりました。

memcachedのセキュリティ問題は、少なくとも2014年にWallarmのディレクター兼創設者であるIvan Novikovが米国のBlack Hatシーンからの「 memcachedインジェクション 」について語ったときから知られています。

インジェクションによって攻撃者はさまざまな目標を達成できる可能性がありますが、昨夜、ロシア最大のネットワークリソースを含むインターネット全体で増幅されたDDoS攻撃の波を見ました。 先週末のすべての攻撃は、この属性によってmemcached-amplifiedとして正確に識別されます。 2017年、中国のOKeeチームの研究者グループは、潜在的に破壊的な力を指摘して、そのような攻撃を組織化する可能性について話しました。

過去数日間、多くのソースが、memcachedリソースからの増幅された応答で攻撃を確認しており、DNSとNTPのわずかなスプラッシュがありました。 これらの攻撃の仲介者は、大規模なOVHプロバイダーと、多数の小規模なインターネットプロバイダーおよびホスティング業者でした。

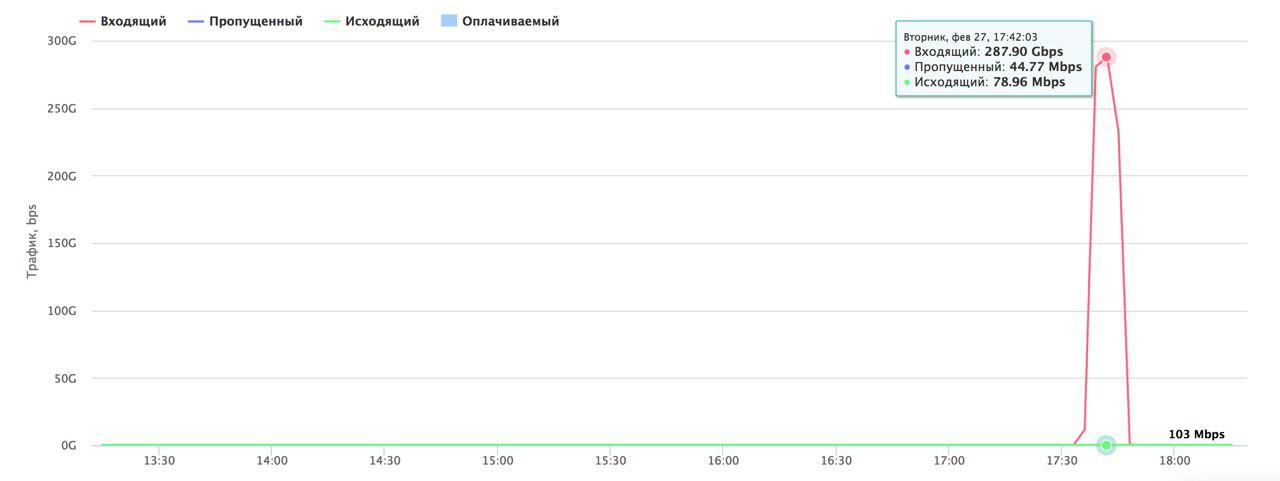

多くの場合、Qrator Labsの専門家は、ネットワークでは、一般的な数の減少にもかかわらず、まだ多くのアンプがあると述べています。 昨年、研究者たちは私たちに語り、先週末はそのような攻撃がいかに素晴らしい強さに達することができるかを明確に示しました。 Qrator Labsの顧客の1つであるQIWI支払いシステムは、侵害されたmemcached増幅器から自身のリソースへの480 GbpsのUDPトラフィックの帯域幅による無力化された攻撃の事実を確認します。

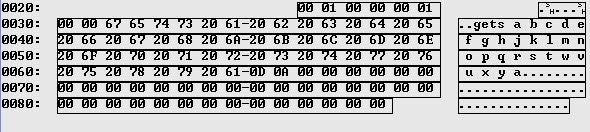

デフォルトでは、 memcacheは最新バージョンのポート11211ですべてのUDPトラフィックをリッスンします。 デフォルト設定のUbuntu 16.04は、デフォルトでmemcachedがすべてのインターフェースでUDPリクエストをリッスンするCentOS 7.4とは異なり、localhostでのみmemcachedを実行します。

インターネットには、同様の脆弱なmemcachedリソースがたくさんあります。 正しく構成されている場合、これは発生しませんが、正しいセットアップはまだまれなケースです。 技術専門家はmemcachedをインストールし、そのデフォルト設定を忘れ、サーバーに送信されるすべてのUDPトラフィックをリッスンし、平均して9000-10000倍に増幅された応答で応答することを忘れます。

このような攻撃の無効化は、いくつかの方法で実現できますが、最も簡単な方法は、ポート11211からのudpトラフィックにファイアウォールをインストールする(このポートからの正当なトラフィックが表示される可能性は低い)か、着信レート制限を設定することです。 これは、ファイアウォールの前でこのような攻撃を処理するのに十分な帯域幅があることを意味します。 大規模なプロバイダーには、次の2つの既知のオプションがあります。

1. flowspecによるフィルタリング。

2.拡張コミュニティを使用します。

ポート11211に注意してください。

更新 :

このメモの公開後、すでに、彼らはHabrahabraにほぼ300 Gbpsのmemcached増幅UDPをアップロードしようとしました。