今日、私は真実がどこにあり、どこに必死のマーケティングがあるのかを知りたいと同時に、人工知能の能力に関するいくつかの神話を暴露したいと思います。 興味を持って議論したい-猫へようこそ。

「ハッカーは単純に攻撃しません!」

神話1:「基本的なインシデントの分析は20世紀です。非常に複雑な攻撃を制御する必要があります。 キルチェーンのみ、ハードコアのみ!」

SOCの負荷を軽減し、そのアクションを「ターゲット」にする最も簡単な方法の1つは、基本または「アトミック」ISインシデントの処理を停止し、複雑なチェーンのみを制御して攻撃を展開するか、非常にファッショナブルなキルチェーンであるという意見があります。 「一度限りのウイルス感染や、境界上のサーバーの脆弱性を悪用しようとする試みに誰も関心がありません。そのような事件は数百件あり、それらに対処する必要はありません」とコミュニティから時々聞きます。 そして、ここでは利益があるように思われます:インシデントの減少、SOCスペシャリストへの負荷の軽減、より少ない人員の採用と日常業務の最小化。

しかし、何らかの理由で、彼らはいくつかの事実を忘れています:

1.これまでのところ、キルチェーンを検出する方法はすべて無効であり、攻撃者はそれをバイパスできます。

攻撃の各段階で、攻撃者はインフラストラクチャのさらなる開発と統合のための数十および数百の機会を持ちます:新しいポイントを探してネットワークをスキャンし、ホストの特権を増やし、プログラムで、または構成ファイルを分析して、特殊なマルウェアを使用して、パスワードを取得し、彼の行動を保護やジャーナリングから隠すことも含まれます。

攻撃者の位置は常に望ましいものです。攻撃者は事前に攻撃について考え、ステップを計算できます。 ディフェンダーの位置は明らかに弱いです。 このような状況では、攻撃者の1つのミスを無視することでインシデントを確認できますが、これは敵を過小評価し、攻撃を仕掛けて勝利する機会を与えることを意味します。

2.ブロックされていない調査されていない攻撃には脅威が伴います。

ネットワークに感染したコンピューターが存在する場合、それを安全と見なすことができますか? さらに、攻撃者が次のステップでマシンをハイジャックすること、ウイルスの機能によりホストロギング設定の変更や変更が許可されないこと、またはウイルス対策ソフトウェアが削除されてコントロールセンターと通信するための「ダミー」に置き換えられないことの保証は何ですか?

同様に、脆弱性のあるサーバーでシグネチャを使用しようとすると、内部ログを分析し、攻撃者によるさらなるアクションの痕跡を見つけることなく、境界がまだハッキングされていないことを確認できません。

3.「真空中の球形馬」の世界でのみ、SOCはネットワーク内のあらゆるアクティビティとイベントを制御できます。

おそらく、彼の人生で少なくとも一度はすべての警備員が、会社全体でSIEM / Sandbox / EDRを購入し、各イベントを見て分析するために、マウンテンイーグルまたは全能のサウロンのように感じたかったのでしょう。 しかし、そのような欲求は非常に理解しやすい地上の問題に分割されます。インフラストラクチャ全体を監視に接続するのに十分な予算がありません.ITサービスは生産性の高いセグメントでのセキュリティポリシーの適用に抵抗し、プラットフォームはそのような多数のイベントを「消化」できません、などです。

その結果、SOCの作業は、すべてのネットワークセグメントを完全にカバーする単一のWebではなく、重要な場所に配置された地雷トラップのシステムに似ています。 同時に、SOCは他のすべてのセグメントで「異常」と奇妙さをブロードキャストします。

このような制限があるため、マジックキルチェーンの実際の範囲を慎重に検討する価値があります。攻撃者が「キラーチェーン」を実装できたとしても、必要な情報/システムは単にコントロールゾーンに存在せず、「ストリートマジック」は完全に目的に従って機能しないことが判明する可能性があります理由。

その結果、攻撃チェーンを特定し、関連するインシデントに対処することのすべての利点があるため、重要な安全性の問題は、ターゲットを絞った環境およびインフラストラクチャの衛生の提供のままです。

各アラートを個別に操作することを学ぶ必要があると考えています。 アナリストが特定の各アクティビティを手動で解析する方法を理解した後にのみ、アラートにキルチェーンスキームを課し、アトミックインシデントを収集することができます。 この場合、追加のトリガーまたはフィルターとして役立ちます。

このアプローチは、SOCオペレーターとエンジニアの負荷を大幅に増加させるという事実にもかかわらず、そうでなければ、複雑な攻撃を含め、あらゆるものに対する効果的な対抗策を当てにすることは非常に困難です。

ホストが何であるか教えてください、そして私はあなたに何をすべきかを教えます。

神話2:「エキスパートシステムには、意思決定と誤検知のフィルタリングに必要なホスト、環境、その他のすべてのデータに関する情報が自動的に追加されます。」

今では膨大な数のベンダーが、ホストの情報を自動的に収集する製品とテクノロジーを使用して達成される自動化の魔法について語り、Asset Management、Inventoryなどの用語を使用しています。 収集した情報を見て、インシデントを適切に分析するのに十分かどうかを一緒に考えましょう。

- 脆弱性などのインベントリ/スキャンシステムは、ホストに関する膨大な量の技術情報を収集します。

- ハードウェアの仕様(プロセッサ、メモリ、ディスクなど)。

- OSおよびインストールされているすべてのパッチに関する情報(および、幸運な場合は、それらに関連する脆弱性がある場合でも)。

- バージョン管理付きのインストール済みソフトウェアのリスト。

- スキャン時に実行中のプロセスのリスト。

- 多くの追加情報(MD5ライブラリなど)。

- この図に、ネットワーク機器の構成および/または監視用のシステムを重ねると、一見不可欠で普遍的な図になります。

- ホストが利用可能なセグメントを理解しています。

- 脆弱性の境界と、攻撃者が脆弱性を解読する能力を理解しています。

したがって、特定のマシンに対する攻撃がどこから来てどこで実現できないのかがわかります。 これは助けですか? もちろん。

しかし、私たちがまだ明らかに欠けているのは、情報セキュリティの観点から、このホストが会社で何を意味するかに関する情報です。 このマシンのブルートフォース試行、リモート管理ツールが実行されているかどうか、そしてこのホストで問題が発生した場合にどの程度のペースで「実行」するかを心配する価値があります。

このデータの一部はCMDB(存在する場合)から収集され、仮想化プラットフォームからアップロードされます(通常はコメントで最も重要です)が、重要な情報-どんな種類のマシンであり、情報セキュリティにとって何を意味するか-把握するまではどこにもわからない所有者および会社のセキュリティと話すことにより、この資産。

2つのイベントを比較します。

「RATユーティリティAmmyAdminは、モスクワ中央オフィスの金融部門にあるホスト172.16.13.2で起動されました。」

そして

「RATユーティリティAmmyAdminはホスト172.16.13.2で起動されました。IvanovPetr Mikhailovichのマシン、コミュニケーションセンターの副部長、MDCのフライトの機能処理、CBDのAWSとの連携、リモート管理者の作業は禁止されています。」

私たちの実践では、ホストの「IS値」を評価するためにいくつかのメトリックを使用します:攻撃を収益化するためにそれを使用する可能性(ビットコインのマイニングはカウントしません。 出力では、これにより、攻撃の種類に応じたホストの重要度の統合されたバランスのとれた評価につながります。 また、同じ推定値により、特定の状況および特定のインシデントごとに「実行のペース」が決定されます。 しかし、この知識への道は、インフラストラクチャと組織構造の両方の詳細な監査にあります。

「ビジネスプロセスの違反を自動化します」

神話3:「自動化されたインシデントレスポンスは、検出された異常とインシデントを検出するだけでなく、自動的に保護手段に信号を送信してブロックするため、システムを24時間監視する必要はありません。」

また、コミュニティでよく見られる「ストリート」マジックへのもう1つのアプローチは、ブロックモードで保護ツールのポリシーを自動的にブロック/適用する機能です。 アプローチ自体は新しいものではなく、古い編成のセキュリティガードはこの方向の最初のステップを覚えています。多くの場合、多くの場合、IPSに新しい発信署名を自動的に組み込み、すぐにブロッキングモードにしようとしました。

自動システムにアクセスできないコンテキストなしで最終決定を下すという困難を省いたとしても、特定のシステムだけでなくすべてのセキュリティツールやビジネスプロセスに非常に悪影響を及ぼす可能性のある自動化またはベンダーエラーの非常に高いリスクが残っています。

練習からのいくつかの例はここにあります:

- サンドボックス。ウイルス対策と自動的に統合され、カスタムブロックポリシーを作成できます。 ある時点で、開発部門は、xmlファイルを結合および分析するためのユーティリティの試用版をテストすることを決定します。これにより、ソフトウェア構成での作業を最適化できます。 次の(最初ではない)ダウンロードのプロセスで、サンドボックスはユーティリティが疑わしい動作をしており、トロイの木馬として分類されるべきであると判断しました。 15分間の自動応答の後、開発はインストールされていたユーティリティを失いました。

- 脅威インテリジェンスを使用する場合、一部の企業は、アクティブな保護ツールのブラックリストにインジケーター(ドメイン、IPアドレス、DNS)の自動追加を構成します。 そして、ある晴れた日、別のアドレスがTIに到着し、すぐにブラックリストに登録されました。 すべては問題ありませんが、それは最大の国際ホスティング会社の1つの住所であり、その後約300のIPサイトが存在しました。

- 最後の例として、仮想パッチテクノロジーを使用してアクティブな保護ツールと統合されたコード分析システムは、eコマースプラットフォームの新しいバージョンで理解できない、潜在的に脆弱なフォームを見ました。 そして、問題を回避するために、彼女は新しい機能にアクセスできる仮想パッチを閉じました。実際には、新しいバージョンが生産的に表示されました。

私は、すべての警備員に12個または2個の同様の物語が見つかると思います。

これは、私たちの意見では、ISがビジネスプロセスに影響を与えたり、ビジネス開発を妨害したりしないという非常に重要な原則を意味します。 そしてさらにそう、彼女は他人のために、そして特に彼女自身のために自発的かつ予測不可能にそれをするべきではありません。 したがって、自動応答タスクへのアプローチは非常に狭いケースとタスクの領域でのみ可能であり、独自のコンピテンスセンターを置き換えることも、ISサービスによるインシデントへの迅速な手動応答の必要性をなくすこともできません(私たちは毎年、睡眠時間を減らしています)。

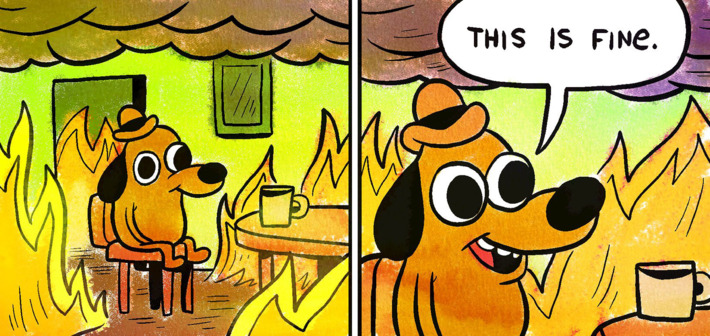

これにより、記事「SOC for ...」の著者は、Yellow Earth Dogの年が成功し、サイバースペースが落ち着くことを願っています。

これらの論文を信じるかどうか、またはトピックについて議論し、議論と議論したい場合は、コメントを書いてください。