ブロックチェーン技術のファンの世界では、すべてが非常にシンプルで安全です。 実際、ブロックチェーンはそれ自体が非常に信頼性が高いため、金融取引を保証するために、州、銀行、またはその他のアドオンの規制当局を必要としません。 この技術には、旧世界の多くの欠点や脆弱性がないとは言いません。 しかし、これは彼女が彼女自身の弱点を持っていないことを意味するものではなく、以前は想像もできなかった。 一般的に、これは事実です:人気のあるパリティイーサリアムウォレットに見られる脆弱性により、暗号通貨の資金は凍結されたことが判明しました。

ブロックチェーン技術のファンの世界では、すべてが非常にシンプルで安全です。 実際、ブロックチェーンはそれ自体が非常に信頼性が高いため、金融取引を保証するために、州、銀行、またはその他のアドオンの規制当局を必要としません。 この技術には、旧世界の多くの欠点や脆弱性がないとは言いません。 しかし、これは彼女が彼女自身の弱点を持っていないことを意味するものではなく、以前は想像もできなかった。 一般的に、これは事実です:人気のあるパリティイーサリアムウォレットに見られる脆弱性により、暗号通貨の資金は凍結されたことが判明しました。

これはどのように起こりましたか? ユーザーdevops199 は、Parity Walletライブラリを破壊する可能性を発表しました 。これにより、それを使用するすべてのマルチシグウォレットにアクセスできなくなりました。 イーサリアムの観点から見ると、アカウント、ライブラリ、または契約に違いはありません(これらはすべてプログラムです)。 パリティライブラリには所有者がいませんでした。 devops199はそれを財布に変え、所有者になってから削除しました。 伝えられるところでは偶然(信じている)。 その後、このライブラリに関連付けられたすべてのマルチ署名ウォレットにアクセスできなくなりました。

最も興味深いのは、最近、7月19日にパリティウォレットで脆弱性が発見され、約3,000万ドルを盗むことができたことです。 その後、3つのウォレットのみが侵害され、会社はすぐに新しいバージョンのライブラリをリリースし、すべてを修正したようです。 ご覧のとおり、すべてではありません。 現在の問題が資金の損失につながることはありませんが、資金に対する支配権の喪失という事実自体も喜ばれません。 そのため、被害者の1人はPolkadotのスタートアップで、10月中旬にICOを実施し、1億4500万ドルを調達しました。 それらの98個は、パリティウォレットで凍結されています。

イーサリアムの開発者は、検出された問題はネットワーク全体に関係するものではなく、ブロックチェーンの上に書かれた「唯一の」スマートコントラクトコードであると全員を安心させました。 ただし、Ethereumスマートコントラクトはアクティベーション後に変更できません。 一般的に。 絶対に。 これがブロックチェーンのルート機能です。 もしそうなら、それらに含まれるバグを変更することはできません。 したがって、ほとんどの場合、問題を解決するには、イーサリアムネットワーク全体のハードフォークが必要になります。

ハードフォークの問題は、常にコミュニティ全体がそれを受け入れることに同意することではありません。 ご存知のように、この結果、すでにイーサリアムとイーサリアムクラシックがあり、その後の粉砕から誰も安全ではありません。 また、 ThreatPostの投稿の読者が述べたように 、だから彼はソフトウォレットよりも物理的なウォレットを使用することを好みます。

ミリオンフェイクWhatsApps

人気のあるアプリケーションのデザインと名前に共通するものをGoogle Playに置いた場合、誤って多くのインストールを安全に当てることができます。 時には数百、時には数千。 そして、実際のヒットの下で巧みに模倣すれば、より多くの収穫を集めることができます。 そのため、今週、WhatsApp MessengerのアップデートアプリケーションがGoogle Playから削除され、何百万もの(!)ダウンロードが収集されました 。

人気のあるアプリケーションのデザインと名前に共通するものをGoogle Playに置いた場合、誤って多くのインストールを安全に当てることができます。 時には数百、時には数千。 そして、実際のヒットの下で巧みに模倣すれば、より多くの収穫を集めることができます。 そのため、今週、WhatsApp MessengerのアップデートアプリケーションがGoogle Playから削除され、何百万もの(!)ダウンロードが収集されました 。

このアプリケーション自体にはスキルがほとんどなく、最小限の権限(インターネットアクセスのみ)がありましたが、ショートリンクを使用してどこかからwhatsapp.apkアプリケーションをダウンロードしました。 その後、Update WhatsApp Messengerは、デスクトップの名前とアイコンがなくても、再度フラッシュしないようにしました。

Googleが奇妙なアプリケーションについて警告された後、後者はPlayから削除され、その開発者アカウントはブロックされました。 しかし、ここでもう1つのわかりにくい詳細が明らかになりました。このまさに開発者によってリストされました... 「。 違いに気づきましたか? はい、確かに-名前の後に余分なスペースがあります。 開発者は、Googleの自動フィルターで識別されなかった、コードC2A0、いわゆる不可解なスペースを使用しました。

2017年5月、Play Protectシステムが発売されました。これは、ストア内のアプリケーションでマルウェアを定期的にスキャンし、1日あたり500億のアプリケーションのピークパフォーマンスを実現します。 理論的には、どこからでもAPKをダウンロードするGoogle Playでの「ラッパー」の出現を防ぐ必要があります。 しかし、人間はロボットよりもcであるようです。

悪徳開発者がGoogleをだましてUnicode文字を使用するのはこれが初めてではないことに注意してください。 わずか3週間前、同様の方法で、偽のAdBlock Plusプラグインがストアにスローされました。これは、検出されて削除される前に、37千回ダウンロードする必要がありました。 そこでは、バターを貫く赤熱したナイフのように、Googleフィルターを通過したキリル文字が使用されていました。 PlayのUnicodeは原則として禁止されていません。 罪から離れて...

私たちの秘密へようこそ!

米国国土安全保障省が警鐘を鳴らしています。 学術調査によると、ソフトウェアおよびハードウェア製品の著作権を保護するために米国電気電子技術者協会によって開発されたP1735規格は、以前ほど信頼性が低くなっています。

IEEE P1735を使用すると、さまざまなメーカーが製品や技術のすべての詳細を互いに明らかにすることなく、共同製品を作成できます。 したがって、リバースエンジニアリングと盗難から自分の開発を保護してください。 IEEE P1735のおかげで、さまざまな会社のコードが暗号化されたままで機能します。

US-CERT(United States Computer Emergency Preparedness Team)は、標準で使用されている暗号化方式は理想的ではなく、好ましくない状況では、暗号化されていない形式の知的財産へのアクセスを可能にする攻撃ベクトルを作成すると報告しています。 IEEE P1735の実装は、暗号化攻撃に対して不安定になる可能性があります。これは、とりわけ、暗号化キーなしで知的財産へのアクセスを提供します。

フロリダ大学の科学者は、防衛の穴に最初に気づいた。 彼らはそれについて詳しく記事「不正暗号化手法の標準化」(不正暗号化手法の標準化、 慎重にPDF )に書いた。 合計で7つの脆弱性が見つかり、CVSS(Common Vulnerability Scoring System)スケールの評価は、可能な10のうち5.7から6.3ポイントです。

それらの中には:

- Cipherブロックチェーンモードでのパディングの誤った説明。これにより、復号化の神託としてElectronics Design Automation(CAD)を使用できます。

- ハードウェア記述言語(HDL)の構文が正しくないため、CADをOracle復号化として使用できます。

- ハードウェアトロイの木馬を導入するための暗号化された知的財産データの変更。

- ライセンス交付に対するライセンス拒否応答の代替。

- その他( 参照による完全なリスト)。

IEEE P1735規格は、Synplify Premierの開発およびデバッグ環境でSynopsys CADシステムの開発者によって実装されています。 しかし、他のベンダーの製品、特にCadence Design Systems、Mentor Graphics、Xilinx、および図研の製品で問題が明らかになる場合があります。

現代のソフトウェアおよび電子製品は非常に複雑であるため、多くの場合、それらを単独で実行することはできません。 協力する必要がありますが、信頼できるパートナーとさえ秘密を共有する気はありません。 IEEE P1735規格は万能薬と見なされていましたが、ご覧のとおり、穴が開いています。 さらに、研究者によると、単純なパッチでは治療できない全身性の穴。 反体制派コンテストで優勝した配管工は、「ここにはガスケットは必要ありません。システム全体を変更する必要があります!」と言いました。

古物

終わり

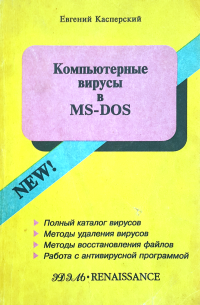

常駐の無害なウイルスは、DOS ChDir関数が呼び出されると、通常、現在のディレクトリの.COMファイルに書き込まれます。 感染したファイルの最後に、「end-of」という行があります。 TSRコピーを初期化するとき、ZhMOBディレクトリに移動しようとします。 int 21hをフックします。

常駐の無害なウイルスは、DOS ChDir関数が呼び出されると、通常、現在のディレクトリの.COMファイルに書き込まれます。 感染したファイルの最後に、「end-of」という行があります。 TSRコピーを初期化するとき、ZhMOBディレクトリに移動しようとします。 int 21hをフックします。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。