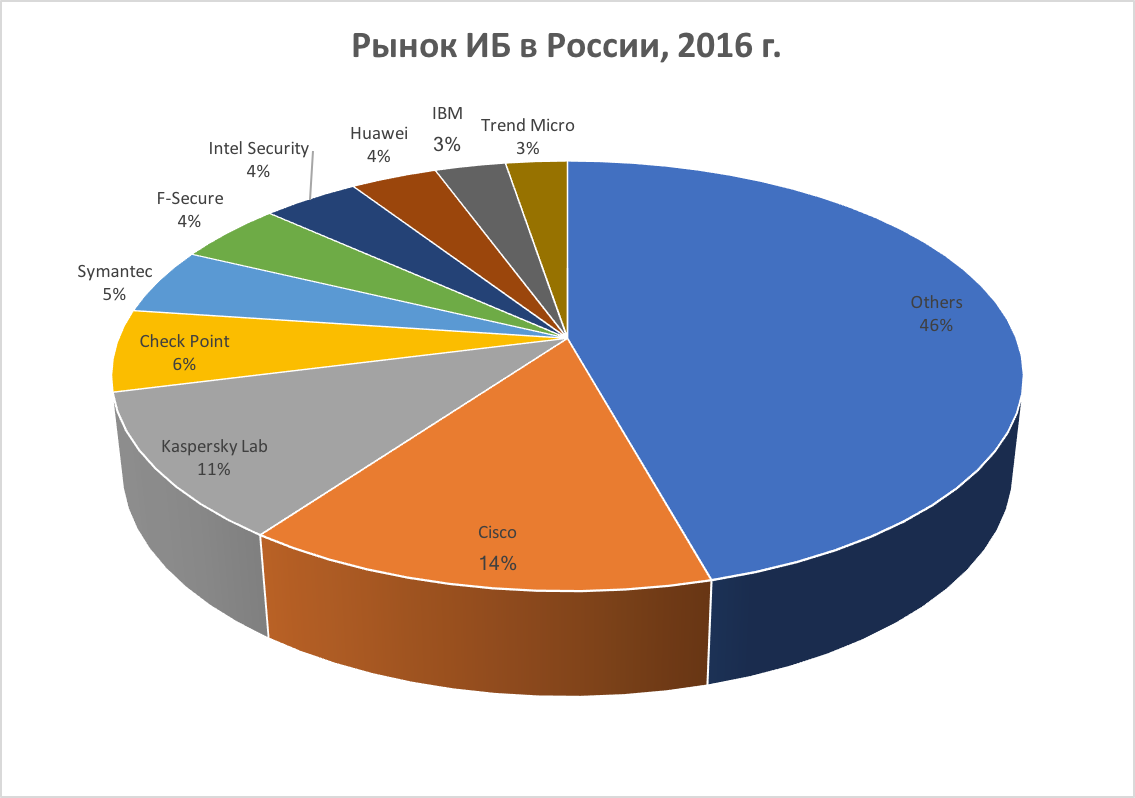

Canalysによると(そして彼女は情報セキュリティソリューションのロシア市場を評価し続けている唯一の人物です)、シスコは国内市場のリーダーであり続けています。 したがって、SIEM / SOC開発者が直面する最初のタスクの1つは、当社のソリューションとの統合であると想定することは非常に合理的です。 しかし、この統合の周辺には、最近国内のSIEMメーカーの1つと行った対話で説明できる多くの神話と誤解があります。

「なぜシスコのソリューションと統合しないのですか?」

-それで、あなたはすべて所有権を持っていますか?

「いいえ、そうではありません!」

-はい? そして、彼らはあなたがAPIを閉じており、それらにアクセスするにはお金がかかると言った。

-いいえ、これはそうではありません!

そのため、本日、シスコが保有しているAPIを簡単に説明し、そのAPIを使用してサイバーセキュリティソリューションに接続することにしました。 それらはいくつかのタイプに分けることができます:

- 企業の保護されたネットワークのシスコソリューションによって収集されたセキュリティイベント、ログ、コンテキストにアクセスできるAPI。

- Ciscoクラウドセキュリティサービスにアクセスして、疑わしいファイル、ドメイン、IPアドレスなどをチェックできるAPI

- 外部システムからシスコソリューションを管理するためのAPI。

- 外部ソースからの脅威データでシスコソリューションを強化するAPI。

APIの最初のタイプは次のとおりです。

- eStreamer API 。 Firepower機能が豊富なセキュリティプラットフォームからSIEMにセキュリティイベントを送信できるAPI。

- ホスト入力API ネットワーク上のノードに関する脆弱性情報およびその他の情報を収集できるようにするAPI。 Positive Technologiesの同じMaxPatrolを使用して、スキャンされたノード上の脆弱性、オペレーティングシステム、およびアプリケーションに関するFirepower情報を送信し、NGIPS侵入検知サブシステムまたはFirepowerプラットフォーム上のAMPマルウェア対策コードによって収集された脅威に関するデータと相関します。

- JDBCデータベースアクセスAPI 。 さまざまなアプリケーションからFirepowerデータベースを照会できるAPI。

- pxGrid これは、Cisco ISEネットワークアクセス制御システムと外部ソリューション(SIEM、MDM、ITU、NAC、IRP、UEBA、CASB、IAM)の間でセキュリティコンテキスト(誰、どこ、どのように、どこで、どのアクセスで)を交換できるフレームワーク全体です。 VMなど)。 このAPIを使用すると、ユーザーおよびデバイスのアクセスイベントに関する情報を、シスコのネットワークインフラストラクチャ(スイッチ、ルーター、アクセスポイントなど)から直接受信できます。

- MDM API サードパーティのMDMソリューション(Airwatch、MaaS360、Meraki、SAP、XenMobile、Symantec、MobileIron、Good、Intuneなど)がISEからモバイルデバイスのステータスに関する情報を受信できるようにします。

- AnyConnectネットワーク可視性モジュールコレクション 。 このAPIを使用して、AnyConnectセキュリティクライアントは、ネットワークトラフィック分析ツール(たとえば、Cisco Stealthwatch)との相関のためにIPFIXデータを提供します。

- AMP for Endpoints API 。 Cisco AMP Advance Malware Protection、サードパーティソリューション、またはその他のシスコソリューション(Cisco Cognitive Threat Analyticsなど)によって検出された悪意のあるコードに関連するセキュリティイベントを送信できるAPI。 このようなイベントには、脆弱なコンピューター、デバイスの軌跡(ネットワークアクティビティ)、内部または外部ノードとの通信、感染などが含まれます。

- ESA REST API 。 セキュリティイベントと電子メールセキュリティアプライアンスの統計を収集できます。

- Stealthwatch Data Exporter SDK 。 Cisco Stealthwatchネットワークトラフィック監視システムからネットワークフローに関するイベントを取得し、独自の目的に使用できます。

AMP for EndpointsのAPIの使用例を見てみましょう。これは、Windows、Linux、iOS、Android、MacOSを実行している個人およびモバイルデバイスにインストールし、幅広い脅威から保護するソリューションです。 最近発生したセキュリティイベントを取得するとします。 このために、リクエスト「GET / v1 / events」が使用されます。これには、特定のノードまたはノードのグループ、対象ファイルのハッシュ、イベントのタイプ、時間などを選択できる多くの追加オプションがあります。 たとえば、特定のノードでのイベントに関心がある場合、AMP for Endpoints APIを介したリクエストは次のようになります。

GET /v1/events?connector_guid[]=af73d9d5-ddc5-4c93-9c6d-d5e6b5c5eb01&limit=1

答えは次のとおりです。

{ "version": "v1.2.0", "metadata": { "links": { "self": "https://api.amp.cisco.com/v1/events?connector_guid[]=af73d9d5-ddc5-4c93-9c6d-d5e6b5c5eb01&limit=1", "next": "https://api.amp.cisco.com/v1/events?connector_guid%5B%5D=af73d9d5-ddc5-4c93-9c6d-d5e6b5c5eb01&limit=1&offset=1" }, "results": { "total": 41, "current_item_count": 1, "index": 0, "items_per_page": 1 } }, "data": [ { "id": 6455442249407791000, "timestamp": 1503024774, "timestamp_nanoseconds": 98000000, "date": "2017-08-18T02:52:54+00:00", "event_type": "Threat Detected", "event_type_id": 1090519054, "detection": "benign_qa_testware7", "detection_id": "6455442249407791109", "group_guids": [ "b077d6bc-bbdf-42f7-8838-a06053fbd98a" ], "computer": { "connector_guid": "af73d9d5-ddc5-4c93-9c6d-d5e6b5c5eb01", "hostname": "WIN-S1AC1PI6L5L", "external_ip": "10.200.65.31", "user": "johndoe@WIN-S1AC1PI6L5L", "active": true, "network_addresses": [ { "ip": "10.0.2.15", "mac": "08:00:27:85:28:61" } ], "links": { "computer": "https://api.amp.cisco.com/v1/computers/af73d9d5-ddc5-4c93-9c6d-d5e6b5c5eb01", "trajectory": "https://api.amp.cisco.com/v1/computers/af73d9d5-ddc5-4c93-9c6d-d5e6b5c5eb01/trajectory", "group": "https://api.amp.cisco.com/v1/groups/b077d6bc-bbdf-42f7-8838-a06053fbd98a" } }, "file": { "disposition": "Unknown", "file_name": ".zip", "file_path": "\\\\?\\C:\\Users\\johndoe\\Downloads\\.zip", "identity": { "sha256": "f8a6a244138cb1e2f044f63f3dc42beeb555da892bbd7a121274498cbdfc9ad5", "sha1": "20eeee16345e0c1283f7b500126350cb938b8570", "md5": "6853839cde69359049ae6f7bd3ae86d7" }, "archived_file": { "disposition": "Malicious", "identity": { "sha256": "46679a50632d05b99683a14b91a69ce908de1673fbb71e9cd325e5685fcd7e49" } }, "parent": { "process_id": 3416, "disposition": "Clean", "file_name": "explorer.exe", "identity": { "sha256": "80ef843fa78c33b511394a9c7535a9cbace1deb2270e86ee4ad2faffa5b1e7d2", "sha1": "ea97227d34b8526055a543ade7d18587a927f6a3", "md5": "15bc38a7492befe831966adb477cf76f" } } } } ] }

APIの2番目のタイプは次のとおりです。

- 脅威グリッドAPI 。 疑わしいファイルを分析用にThreat Gridサンドボックスに送信し、それらのステータス(「クリーン」または悪意のある)に関する判定を受け取ることができます。 ウイルス対策ソフトウェアが現代の脅威を効果的に認識しなくなる状況では、サンドボックスとの統合(そして世界にはそれほど多くありません)が現代の保護システムの必須要素になります。 ところで、分析のために受け取ったファイルに対する回答の1つは、Snortの自動生成された署名を取得することです。 ほとんどすべての国内攻撃検出システムが基本的にSnortに基づいているため、この機能は多くのアプリケーションに非常に役立ちます。

- OpenDNS Investigate API 。 調査中にOpenDNSクラウドサービスにリクエストを送信できます。 ドメインの有害性を分析します。

- OpenDNS Umbrella API 。 OpenDNSデータベースにない特定のドメインをブロックすることにより、カスタムインターネットアクセス制御ポリシーを実装できます。

例として、2番目のタイプのAPIは 、 Threat Grid APIの使用方法を調べます。 以前に分析のためにアップロードしたファイルのステータスを確認するとします。 このようなクエリは次のようになります。

https://panacea.threatgrid.com/api/v2/search/submissions?q=23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f&api_key=llgtslnd5cvb14h4p8m6e6s27f&before=2017-02-28&limit=1

そして答えは:

{ "api_version": 2, "id": 7589645, "data": { "index": 0, "total": 3, "took": 416, "timed_out": false, "items_per_page": 1, "current_item_count": 1, "items": [ { "item": { "properties": { "metadata": null }, "tags": [ "Kovter" ], "vm_runtime": 300, "md5": "f3247e81cc3474559d0e14e2f15837d0", "private": false, "organization_id": 1, "state": "succ", "login": "adminharry", "sha1": "bfafd7f2cd9adff7782f4854bc712bf134ad56f6", "sample": "9b7ad0711262b31219ea1d41119868d8", "filename": "23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f", "analysis": { "metadata": { "malware_desc": [ { "sha1": "bfafd7f2cd9adff7782f4854bc712bf134ad56f6", "magic": "PE32 executable (GUI) Intel 80386 (stripped to external PDB), for MS Windows", "filename": "23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f.exe", "size": 369566, "sha256": "23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f", "type": "exe", "md5": "f3247e81cc3474559d0e14e2f15837d0" } ], "sandcastle_env": { "controlsubject": "winxp-x86-intel-2017.01.17", "vm": "winxp-x86", "vm_id": "9b7ad0711262b31219ea1d41119868d8", "sample_executed": 1487231873, "analysis_end": "2017-02-16T08:03:48Z", "analysis_start": "2017-02-16T07:57:01Z", "run_time": 300, "sandcastle": "3.4.36.10823.577ea7a-1", "current_os": "2600.xpsp.080413-2111" }, "general_details": { "report_created": "2017-02-16T08:03:57Z", "sandbox_version": "pilot-d", "sandbox_id": "car-work-074" } }, "behaviors": [ { "name": "excessive-suspicious-activity", "threat": 90 }, { "name": "pe-encrypted-section", "threat": 9 }, { "name": "process-check-virtualbox", "threat": 90 }, { "name": "memory-execute-readwrite", "threat": 25 }, { "name": "registry-autorun-key-bat-file", "threat": 95 }, { "name": "ie-proxy-disabled", "threat": 49 }, { "name": "malware-kovter-registry", "threat": 95 }, { "name": "registry-large-data-entry", "threat": 40 }, { "name": "service-dll-registration", "threat": 25 }, { "name": "files-created-batch", "threat": 25 }, { "name": "file-handler-registration", "threat": 85 }, { "name": "antivirus-service-flagged-artifact", "threat": 95 }, { "name": "registry-detection-productid", "threat": 42 }, { "name": "registry-script-detected", "threat": 25 }, { "name": "registry-ie-zone-settings-modified", "threat": 49 }, { "name": "modified-file-in-user-dir", "threat": 56 }, { "name": "registry-modified-rootcerts", "threat": 36 }, { "name": "registry-detection-bios", "threat": 42 }, { "name": "mshta-in-registry", "threat": 95 }, { "name": "registry-autorun-key-modified", "threat": 48 } ], "threat_score": 95 }, "status": "job_done", "submitted_at": "2017-02-16T07:57:00Z", "sha256": "23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f" }, "score": 0.7660416, "matches": null } ] } }

Threat Grid APIは、さまざまな種類のファイル動作に対して100ポイントスケールで脅威レベル値を返すことがわかります(Threat Gridは、ダウンロードしたファイルに応じて最大800の異なるパラメーターを評価できます)。 最終値(threat_score)は95です。これは、分析されたファイルが悪意のあることを意味します。

ドメインのセキュリティ、ITUから受信できる情報、メールゲートウェイ、プロキシ、インターネットアクセス制御などを評価できる別のAPIの使用例を挙げることができます。 OpenDNS Investigate APIを使用して、関心のあるドメインを確認するリクエストを作成できます。

curl --include \ --header "Authorization: Bearer %YourToken%" \ https://investigate.api.opendns.com/security/name/{name}.json

そして答えでは、OpenDNSがドメイン、IPアドレス、自律システムなどのセキュリティを評価するさまざまなパラメーターの値を取得します。

{ "dga_score": 38.301771886101335, "perplexity": 0.4540313302593146, "entropy": 2.5216406363433186, "securerank2": -1.3135141095601992, "pagerank": 0.0262532, "asn_score": -29.75810625887133, "prefix_score": -64.9070502788884, "rip_score": -75.64720536038982, "popularity": 25.335450495507196, "fastflux": false, "geodiversity": [ [ "UA", 0.24074075 ], [ "IN", 0.018518519 ] ], "geodiversity_normalized": [ [ "AP", 0.3761535390278368 ], [ "US", 0.0005015965168831449 ] ], "tld_geodiversity": [], "geoscore": 0, "ks_test": 0, "found": true }

APIの3番目のタイプは次のとおりです。

- 修復API 。 サードパーティソリューションがCisco Firepower多機能セキュリティプラットフォームを管理できるようにします。

- FirePOWER 9300(SSP)REST API 構成サービスチェーンを構築できます。

- FirepowerのREST APIの読み取り/書き込み 。 Firepowerが動作するオブジェクトに対してさまざまな操作を実行できます。

- ASAの管理API 。 サードパーティソリューションからのCisco ASAの管理、ISポリシーの監査などを提供します。

- CloudLock Enterprise API 。 Cisco CloudLockクラウドアクセス制御プラットフォームを管理し、CloudLockから受信した情報に基づいてレポートを生成できます。

- CloudLock開発API 。 クラウドマイクロサービスを管理できます。

- pxGrid コンテキスト情報を提供するだけでなく、ネットワークアクセスの制御、スイッチ、ルーター、アクセスポイントなどのレベルでのCisco ISEを介したユーザーとデバイスのブロックを可能にするAPI。

- AMP for Endpoints API 。 AMP for Endpointsでブラックリストに登録されたアプリケーションを管理したり、コンピューターをあるグループから別のグループに転送したりできます。

4番目のタイプには、

- 脅威情報ディレクター 。 Cisco Firepowerの豊富な機能を備えたセキュリティプラットフォームが、Cisco Talos部門からだけでなく、STIXおよびTAXIIプロトコルと標準をサポートする外部TIプラットフォームからも脅威インテリジェンス(脅威インテリジェンス)を受信および相関できるようにするソリューション。

- AMPクラウドベースのAPI 。 悪意のあるコードに関連するセキュリティイベントを送信できるだけでなく、外部のThreat IntelligenceサービスにもアクセスできるAPI。 たとえば、Cisco AMP for Endpointは、疑わしいファイルをクラウドまたはCisco AMP Threat Gridのローカルサンドボックスに送信できるだけでなく、たとえばVirus Totalにも送信できます。

論理的な疑問が生じます。これらのAPIへのアクセス方法を教えてください。 すべてが非常に簡単です。 シスコには、2つの大きなセクションで構成される特別なCisco Security Technical Alliance Programがあります。

- DevNet これは2つの部分からなるプラットフォームです。 「 SandNet 」( DevNet Sandbox )は、適切なソリューションの迅速な開発とテストのために、物理および仮想のソフトウェアとハードウェアへのアクセスを提供します。 DevNetとの連携は無料で、インターネットに接続されているどのデバイスからでも提供されます。 DevNetの2番目のコンポーネントはDevNet Learning Labsです 。これは、トレーニングコンテンツ、シスコソリューションとの統合に関連するサンプルコードへのアクセスを提供します。 トレーニングラボも無料で、すべての来訪者が利用できます。 上記のAPIのほとんどはDevNetで提供されていますが、シスコのWebサイトには個別の詳細なセクションもあり、シスコのセキュリティソリューションのプログラミング機能に没頭しています(それらの一部にアクセスするには、対応する製品またはサービスにアクセスする必要があります)。

- シスコソリューションパートナープログラム(SPP) DevNetが統合ソリューションを開発およびテストするセルフサービスプラットフォームである場合、SPPは次のステップであり、これはシスコとのより正式な関係を意味します。 これは、開発された統合ソリューションの独立したテストであり、テクノロジーパートナーのステータスを取得し、世界中の何百万もの企業がアクセスできるシスコWebサイトの適切なディレクトリにそのソリューションを含めます。

SIEMとSOCをシスコのソリューションと統合するには、DevNetに登録するだけで、コード例を受け取った後、APIを介して適切なコンポーネントとプログラム呼び出しを装備することでソリューションを改良できます。 原則として、これはすでにシスコのセキュリティソリューションと対話するのに十分です。 完全に無料です(プログラマーの報酬を除く)。 国際市場への参入、幅広いユーザーへの製品のデモンストレーション、サイバーセキュリティ市場の世界的リーダーであるシスコとの統合の真剣な意図を証明することがタスクの場合、特定の投資とSPPプログラムへの参入が必要です。 このような経路は、Check Point、ThreatQuotient、Anomali、Symantecなどの企業によって採用されました。

このような短いツアーの後、外部のセキュリティ製品やサービスとの統合に関して、シスコのソリューションが他に類を見ないほどオープンであることを誰もが疑うことはないでしょう。 同社は数年前からこの方向に進んでおり、シスコのサイバーセキュリティ部門が従う以前に提唱されたスローガン「オープン。 シンプル オートメーション」(オープン性。シンプル。オートメーション)。