Poloniexは、100を超える暗号通貨を取引できる主要な取引所の1つです。 サイトの人気はあらゆる種類の詐欺師を引き付けます。 この事件では、攻撃者は公式のモバイルアプリケーションが取引所にないことを利用しました。

暗号通貨をめぐる誇大広告の背景に対して、詐欺師はさまざまな方法をテストします-ユーザーマシンのコンピューティングパワーの隠された使用から、 ブラウザーで暗号通貨を抽出し、 パッチを当てていないデバイスをフィッシングスキームに感染させます 。

悪意のあるアプリケーション

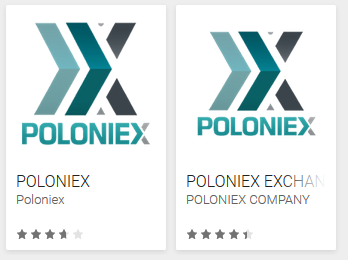

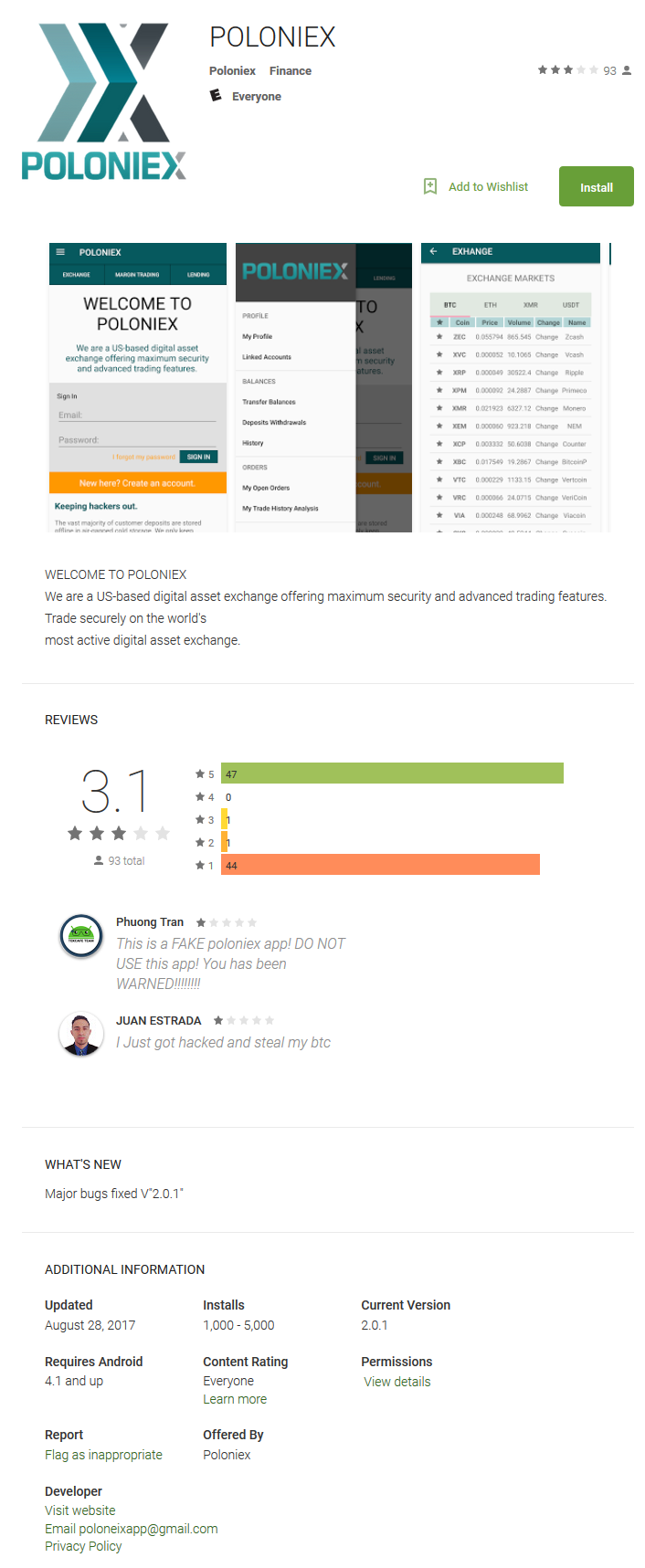

最初の悪意のあるアプリケーションは、開発者PoloniexからPOLONIEXという名前でGoogle Playに侵入しました。 8月28日から9月19日まで、競合する評価と否定的なレビューにもかかわらず、最大5,000ユーザーがインストールしました。

POLONIEX COMPANYの2番目のPOLONIEX EXCHANGEアプリは、10月15日にGoogle Playに登場し、500回インストールされました。 ESETに警告した後、偽物はストアから削除されました。

Googleに加えて、ポロニエックスで詐欺師を報告しました。

図1. Google Playの偽アプリ

図2.いずれかのアプリケーションのレビュー

動作原理

悪意のあるアプリケーションを使用してPoloniex取引所でアカウントを正常にキャプチャするには、攻撃者は最初に資格情報を取得する必要があります。 次に、ログインとトランザクションの通知を管理するために、エクスチェンジ上の侵害されたアカウントに関連付けられたメールアカウントにアクセスします。 最後に、攻撃者は、偽のアプリケーションを説得力があり、疑いを引き起こさないようにする必要があります。

両方のアプリケーションは、これらの問題を解決するために同じ方法を使用します。

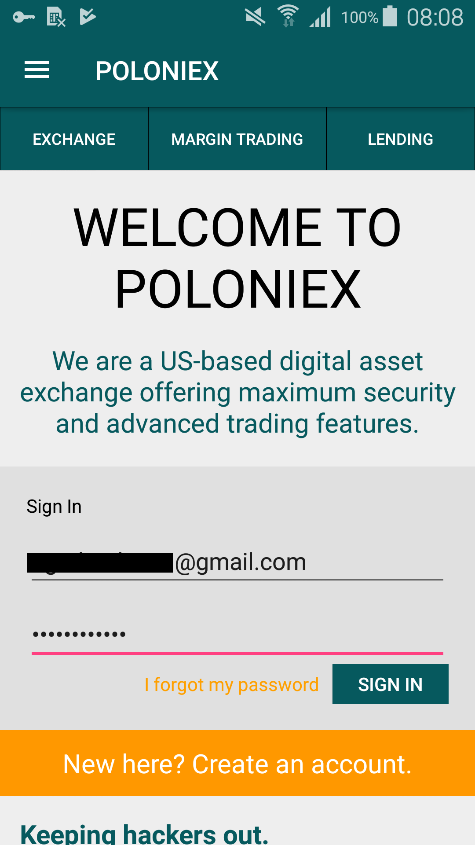

資格情報は、アプリケーションの起動直後に盗まれます。 偽のPoloniex資格情報入力フォームが表示されます(図3)。 ユーザーがユーザー名とパスワードを入力し、[サインイン]ボタンをクリックすると、データが攻撃者に送信されます。

ユーザーがPoloniexで2要素認証を使用しない場合、攻撃者はアカウントにアクセスできます。 パスワードを変更することで、自分でトランザクションを実行し、設定を変更し、アカウントへのユーザーアクセスをブロックできます。

ユーザーがまだ2要素認証を使用している場合、ユーザーのアカウントはハッキングから保護されています。 Poloniexは、Google認証システムを通じて2FAを提供します。 アカウントを入力するためのランダムパスワードは、テキストメッセージ、音声通信、またはGoogle認証システムアプリケーションを介して送信され、攻撃者はこれらにアクセスできません。

図3. Poloniex認証情報を盗むための偽のログインフォーム

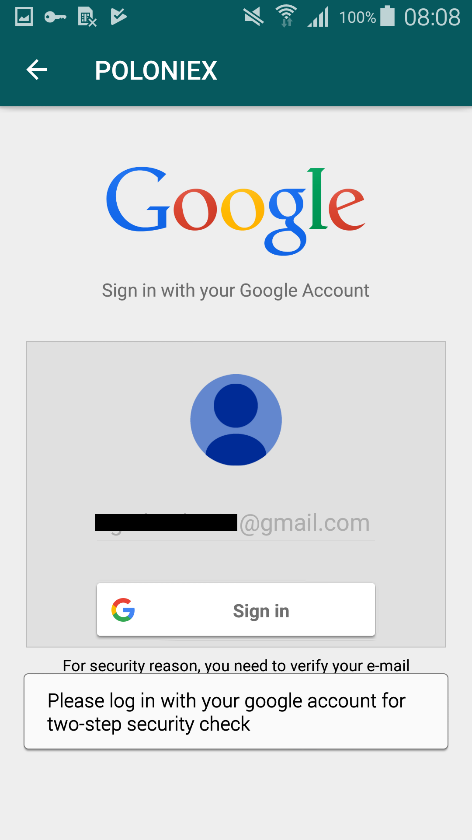

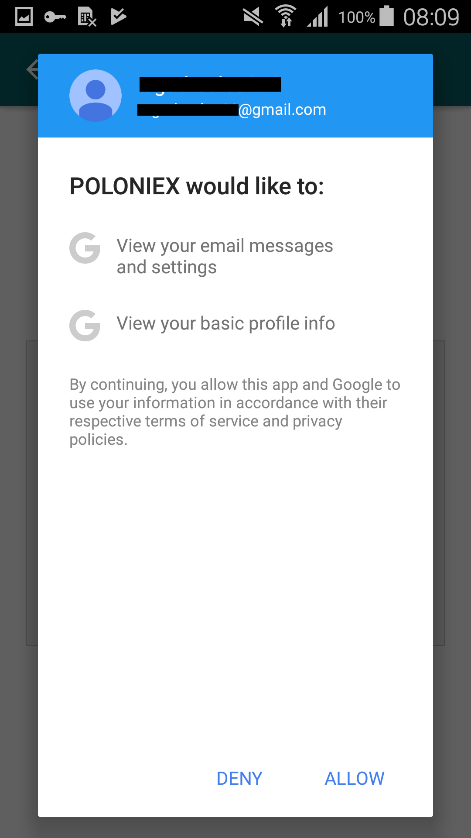

Poloniexからのユーザー名とパスワードを傍受し、攻撃者はGmailアカウントにアクセスしようとしています。 ユーザーは、一目でGoogleからアクティビティを確認します。その間、「2段階のセキュリティチェック」のためにGmailアカウントにログインする必要があります(図4)。 ユーザーがログインボタンをクリックすると、悪意のあるアプリケーションは、電子メールメッセージ、設定、および基本的なプロファイル情報を表示する許可を求めます(図5)。 ユーザーがこれらの権限を付与すると、アプリケーションは受信メールにアクセスできます。

Poloniexアカウントと関連するGmailアカウントにアクセスすることにより、攻撃者はユーザーに代わってトランザクションを実行し、受信メールから不正ログインとトランザクションの通知を削除できます。

図4. Gmailアカウントのログインリクエスト

図5.メールへのアクセスを要求する悪意のあるアプリケーション

最後に、通常の操作が見えるようにするために、アプリケーションはユーザーを正当なPoloniex Webサイトのモバイルバージョンにリダイレクトします。 このサイトでは、ユーザーがログインする必要があります(図6)。 ログイン後、ユーザーはPoloniex取引所での作業を開始できます。 アプリケーションは、起動するたびに正当なサイトを開きます。

図6.悪意のあるアプリケーションによって開かれた正当なPoloniex Webサイトのモバイルバージョン

自分を守る方法は?

Poloniexユーザーであり、上記のアプリケーションをインストールしている場合は、それらをアンインストールします。 PoloniexおよびGmailアカウントのパスワードを変更してください。可能であれば、二要素認証を有効にしてください。

念のため、ここでは感染防止のための古典的な推奨事項を示します。

- サービスが実際に独自のモバイルアプリケーションを持っていることを確認してください(公式サイトからのリンクがあります)

- アプリケーションの評価とユーザーレビューを確認する

- サードパーティのアプリケーションで作業しているときに表示されるGoogleに関連する通知とウィンドウに注意を払う(詐欺師はしばしば「善良な企業」のユーザーの信頼を使用する)

- 追加の(そしてしばしばキーとなる)セキュリティレベルとして2要素認証を使用する

- 信頼できるモバイルセキュリティソリューションを使用する

ESETウイルス対策製品は、Android / FakeApp.GVなどの偽のアプリケーションを検出します。

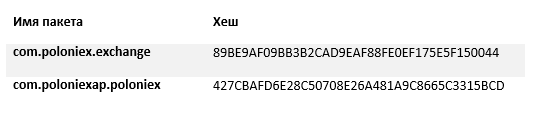

侵害インジケータ