このエクスプロイトはMicrosoft Officeドキュメントを介して被害者に配信され、彼の最終的な目標はFinSpyトロイの木馬の最新バージョンをインストールすることでした。 アドビのバグを報告し、CVE-2017-11292インデックスを割り当て、昨日パッチを公開しました。

これまでのところ、お客様に対するエクスプロイトの使用は1回しか見ていません。このことから、このエクスプロイトは区分的標的型攻撃で使用されていると結論付けることができます。

この攻撃に関与したマルウェアを分析した結果、BlackOasisと呼ばれるグループとの明確な関係が見つかりました。 このチームは、2017年9月にFireEyeによって発見された別のzerodeya(CVE-2017-8759)を使用した攻撃の背後にいると確信しています。 CVE-2017-11292を介した新しい攻撃に関与したFinSpyトロイの木馬は、CVE-2017-8759を介してダウンロードされたトロイの木馬と同じ管理サーバーにアクセスします。

BlackOasisの歴史

2016年5月にBlackOasisの活動が初めて記録され、Adobe Flashの別のゼロデイが調査されました。 5月10日、アドビは CVE-2016-4117を発表しました。これは、Windows、Macintosh、Linux、Chrome OSのFlash Playerバージョン21.0.0.226以前に影響する脆弱性です。 結局のところ、この穴はハッカーによって積極的に使用されていました。

私たちの研究者はこの脆弱性を悪用するサンプルを発見しました。 キャッチされたサンプルは、2016年5月8日にマルチスキャナーサービスにアップロードされました。 RTFファイル形式のサンプルでは、CVE-2016-4117を使用して、リモートサーバーからプログラムをダウンロードおよびインストールしました。 さらに、このプログラムはサーバー上にありませんでしたが、そこには多くのFinSpyインストーラーがありました。

Kaspersky Security Networkのデータを収集したアナリストは、2015年6月にBlackOasisが使用したエクスプロイトグループ(当時-穀物生産者)を使用するための2つの同様のオプションを特定しました。 CVE-2015-5119とCVE-2016-0984について話しているが、それぞれ2015年6月と2016年2月にパッチが適用された。 また、FinSpyのインストールにもつながりました。

BlackOasisが作成したエクスプロイトのネットワークを発見したため、ターゲットの戦術と選択をよりよく理解するために、彼らの活動を監視し始めました。 それ以来、このグループの数十の攻撃が確認されています。

たとえば、ベイトとして使用されるいくつかのドキュメントは次のようになります。

その結果、2015年6月からBlackOasisが少なくとも5つのゼロディーンを使用する方法を観察しました。

- CVE-2015-5119-2015年6月

- CVE-2016-0984-2015年7月

- CVE-2016-4117-2016年5月

- CVE-2017-8759-2017年9月

- CVE-2017-11292-2017年10月

CVE-2017-11292を使用した攻撃

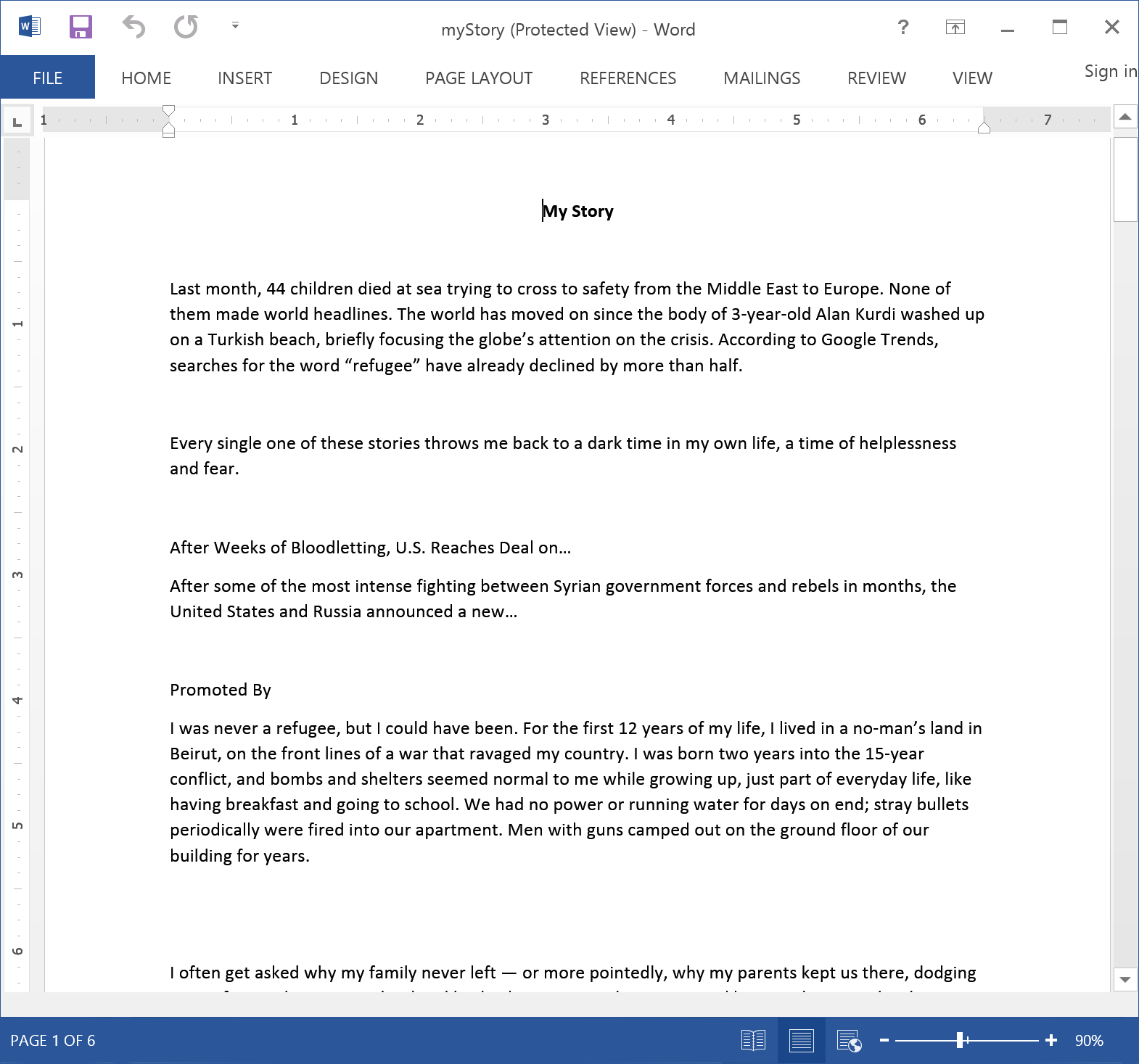

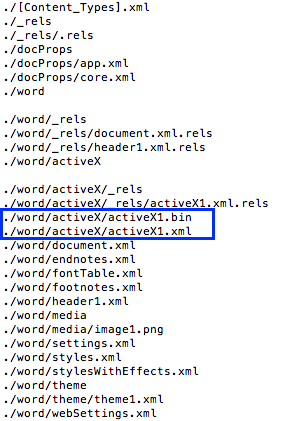

攻撃は、Officeドキュメントを被害者に配信することから始まります。この場合は、おそらく電子メールを介して行われます。 ドキュメントには、Flashのエクスプロイトを含むActiveXオブジェクトが含まれています。

非圧縮形式で保存された.docxファイルのFlashオブジェクト

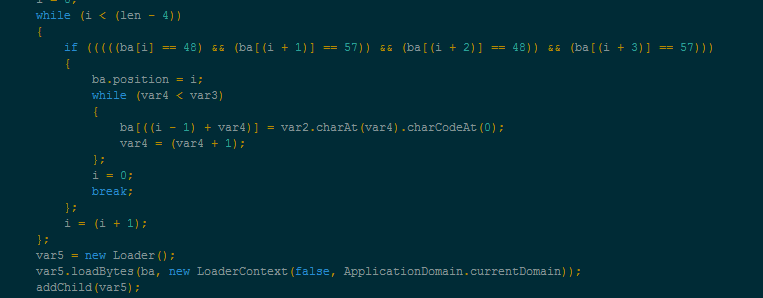

FlashオブジェクトにはActionScriptが含まれています。ActionScriptは、一時的なラッパーを使用してエクスプロイトを抽出します。

SWFエクスプロイトの手順の展開

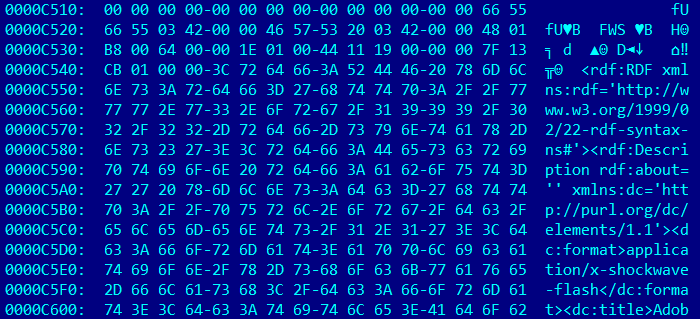

このエクスプロイトは、クラス「com.adobe.tvsdk.mediacore.BufferControlParameters」で発見されたメモリ破損の脆弱性を悪用します。 このエクスプロイトが機能した場合、メモリへの読み取りおよび書き込み権限が与えられ、攻撃の第2段階でシェルコードを実行できます。

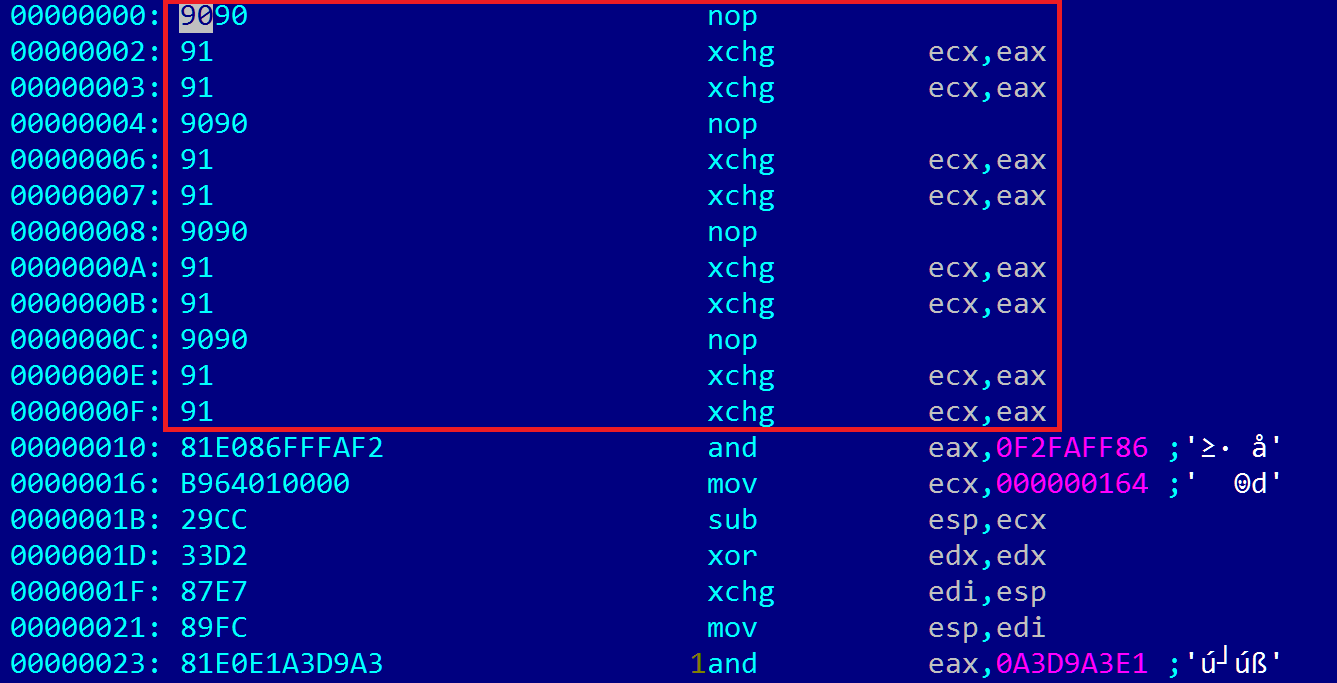

最初の段階のシェルコードには、他の命令が散在した興味深いNOP命令のセットが含まれています。 ほとんどの場合、これはフラッシュファイル内のNOP命令の大きなブロックで起動するアンチウイルスによる検出を回避するために行われます。

命令0x90および0x91からのNOP配列

初期シェルコードの主なタスクは、hxxpサーバーから2番目のステージのシェルコードをダウンロードすることです://89.45.67 [。] 107 / rss / 5uzosoff0u.iaf。

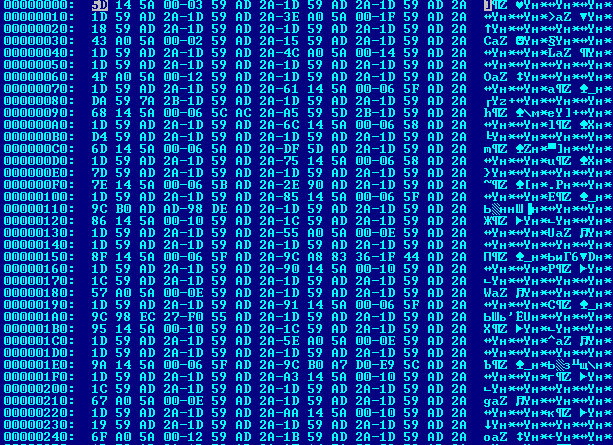

第二段階のシェルコード

攻撃の第2段階のシェルコードは、次のアクションを実行します。

- hxxpでFinSpyをロード://89.45.67 [。] 107 / rss / mo.exe

- 同じIPからベイトドキュメントをダウンロードします。

- トロイの木馬を起動し、ドキュメントを表示します。

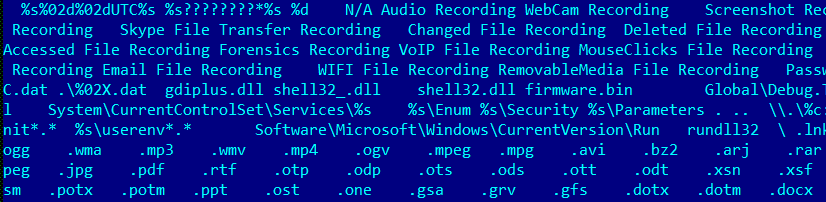

悪意のある負荷mo.exe

既に述べたように、mo.exeの内部(MD5:4a49135d2ecc07085a8b7c5925a36c0a)は、Gamma Internationalによって製造されたFinSpy Trojanの最新バージョンです。 通常、政府機関に販売され、容疑者を法的に監視するために使用されます。 最新バージョンには、自家製のパッカーやコードを実行するための仮想マシンなど、分析を大幅に複雑にするアンチアナリティクストリックが満載されています。

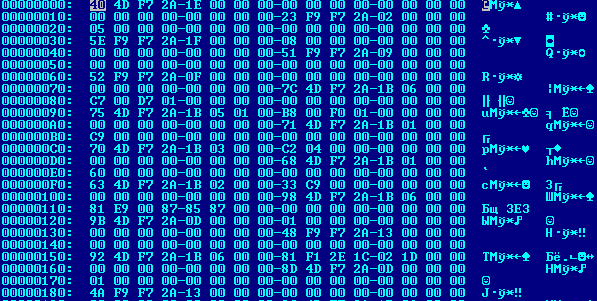

仮想マシンのPコードは、aPLibを使用してパッケージ化されます。

パックドPコードの一部

非圧縮Pコード

仮想マシンを展開すると、Pコードが復号化されます。

復号化されたPコード

トロイの木馬で使用される仮想マシンは、34の命令をサポートしています。

解釈されたPコードの例

この例では、命令「1b」がパラメーターフィールドに配置されたネイティブコードを実行します。

マルウェアが正常に起動されると、これらのパスに沿ってファイルをコピーし続けます。

- C:\ ProgramData \ ManagerApp \ AdapterTroubleshooter.exe

- C:\ ProgramData \ ManagerApp \ 15b937.cab

- C:\ ProgramData \ ManagerApp \ install.cab

- C:\ ProgramData \ ManagerApp \ msvcr90.dll

- C:\ ProgramData \ ManagerApp \ d3d9.dll

「AdapterTroubleshooter.exe」-Search Order Highjackingなどの攻撃に使用される完全に正当なバイナリ-システム上で実際の名前の悪意のあるDLLモジュールをパームオフします。 「D3d9.dll」は、FinSpyをWinlogonプロセスに挿入する悪意のあるモジュールです。

winlogonプロセスに埋め込まれたコードの一部

その後、マルウェアは3つの管理サーバーにアクセスして、新しい指示を受信し、抽出されたデータを送信します。 それらのうち2つは、FinSpyが使用された場合に既に使用されています。 1つ-つい最近、9月に、CVE-2017-8759を使用したFireEyeによる攻撃で。 これらのサーバーとマルウェアのサンプルのIPアドレスは、FinSpyの使用に関連するBlackOasisアクティビティの一部と密接に関連しています。

BlackOasisの犠牲者と目標

BlackOasisの関心は非常に幅広く、グループはこの地域に重きを置く中東の政治や組織に関係する人物に興味を持っています。 その目標の中には、著名な国連の人物、野党ブロガー、政治活動家、地域のジャーナリストがいます。 2016年には、アンゴラのBlackOasisの特別な関心にも注目しました。 これは、攻撃で使用された餌文書にはっきりと見られました。これらは、石油、マネーロンダリング、およびその他の違法行為に関連するとされている目的のためのものでした。 さらに、BlackOasisは国際的な活動家と研究センターに興味がありました。

BlackOasisの関心のある地域は非常に広範囲です。 彼らの犠牲者はロシア、イラク、アフガニスタン、ナイジェリア、リビア、ヨルダン、チュニジア、サウジアラビア、イラン、オランダ、バーレーン、イギリス、アンゴラにいます。

結論

2015年半ばのHackingTeamへの攻撃により、追跡ツールの市場が不足し、現在このギャップは他社によって埋められていると考えています。 そのうちの1つがGamma Internationalであり、顧客にFinFisherツールキットを提供しています。 ただし、2014年にはGamm International自体もPhineas Fisherという同じハッカーによってハッキングされましたが、その結果はハッキングチームの場合ほど深刻ではありませんでした。 さらに、Gamma Internationalは攻撃から回復するまでに2年かかりました。 どうやら、FinFisherとゼロデイ脆弱性を使用した攻撃の数は増え続けています。

そのような攻撃から何をし、どのように身を守るか?

CVE-2017-11292および同様の脆弱性の場合、組織のレベルでKillbitテクノロジーを使用して、特定のアプリケーションのFlash要素をブロックできます。 残念ながら、システムレベルでこれを行うのはそれほど簡単ではありません。FlashオブジェクトをKillbitが停止しないアプリケーションを介してロードできる可能性があります。 さらに、非常に必要なツールがFlashに依存している場合がありますが、Flashはブロックの結果として動作不能になる可能性があります。 さらに、BlackOasisが他のソフトウェア製品のエクスプロイトの使用に切り替えないという保証はありません。

アクセスポリシー、ウイルス対策、ネットワーク監視、ホワイトリストを使用したマルチレベルのアプローチを使用することをお勧めします。 当社の製品は、BlackOasisツールをPDM:Exploit.Win32.Generic、HEUR:Exploit.SWF.GenericおよびHEUR:Exploit.MSOffice.Genericとして検出します。

感染インジケータ:

4a49135d2ecc07085a8b7c5925a36c0a

89.45.67 [。] 107

脆弱性の分析とその迅速な修正を支援してくれたAdobe Product Security Incident Response Team(PSIRT)に感謝します。