最近、JaCarta PKIドングルを使用して、Citrix仮想環境でPKIインフラストラクチャとx509証明書に基づいて2FA認証を構成する方法について説明しました。 今日は、仮想デスクトップおよびアプリケーションの配信におけるCitrix XenDesktopの最も近い「友人」であるVMware Horizon Viewについて説明します。

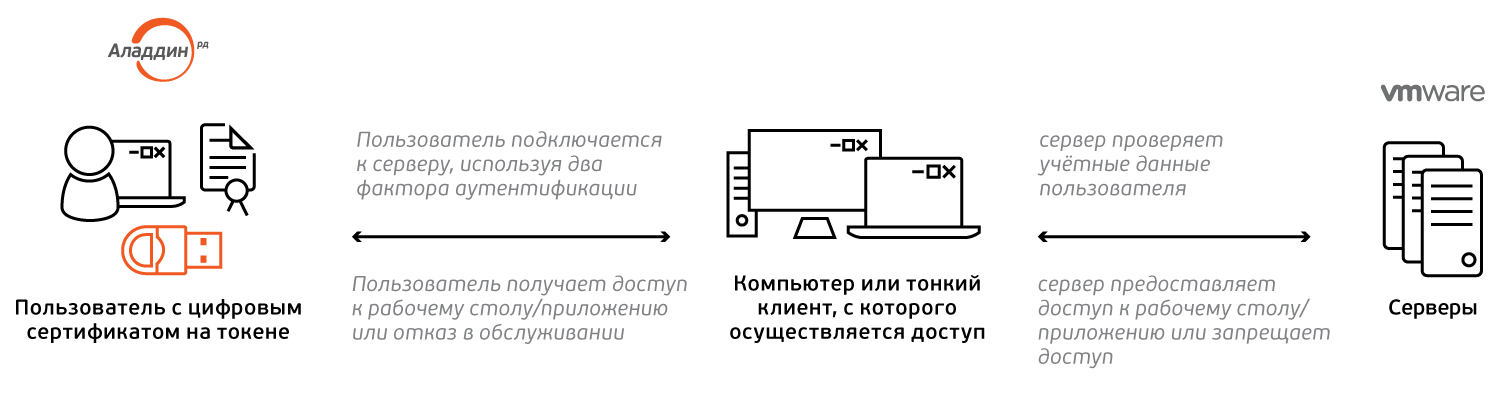

どのように機能しますか?

簡単に言えば、そのようなスキームを想像できます。

JaCarta PKIを使用したVDIセッションでの2要素認証は、次の手順で構成されます。

- ユーザーがトークンを提示し(最初の要因はデバイスの所有です)、PINコードを入力します(2番目の要因はPINコードの知識です)。

- サーバーはユーザー資格情報を確認します。

- ユーザーはデスクトップ\アプリケーションまたはサービス拒否を受け取ります。

ただし、他の2FA実装と同様に、電子キーを使用してVMware Horizon Viewを「友達にする」理由には、従来のパスワード認証と比較して多くの利点があります。 まず、これはパスワードの拒否と2番目の認証要素を使用した強力な認証への移行により発生するセキュリティレベルの一般的な増加です。 これについては詳しく説明しません。十分な記事があり、そのトピックに関する本もあります。 次に、トークンまたはスマートカードによる認証が実装されているため、VDIセッション内で既に使用することができ、使用する必要があります。 たとえば、さまざまなシナリオやプログラムでの電子署名、さまざまなWebアプリケーションへのアクセス、電子文書管理システム、リモートバンキングシステムなど。 Western暗号化アルゴリズムと国内のGOSTの両方を使用することができます。 その他の利点には、同じカードを認証、署名、および施設へのアクセスに使用できるという事実が含まれます(RFIDタグがある場合)。 同時に、カスタマイズオプションが提供されます-ロゴとコーポレートアイデンティティを適用します。 そして、特別の一部として。 プロジェクトでは、同じカード(Mir、MasterCard、Visa)で支払いアプリケーションを実装できます。

入門

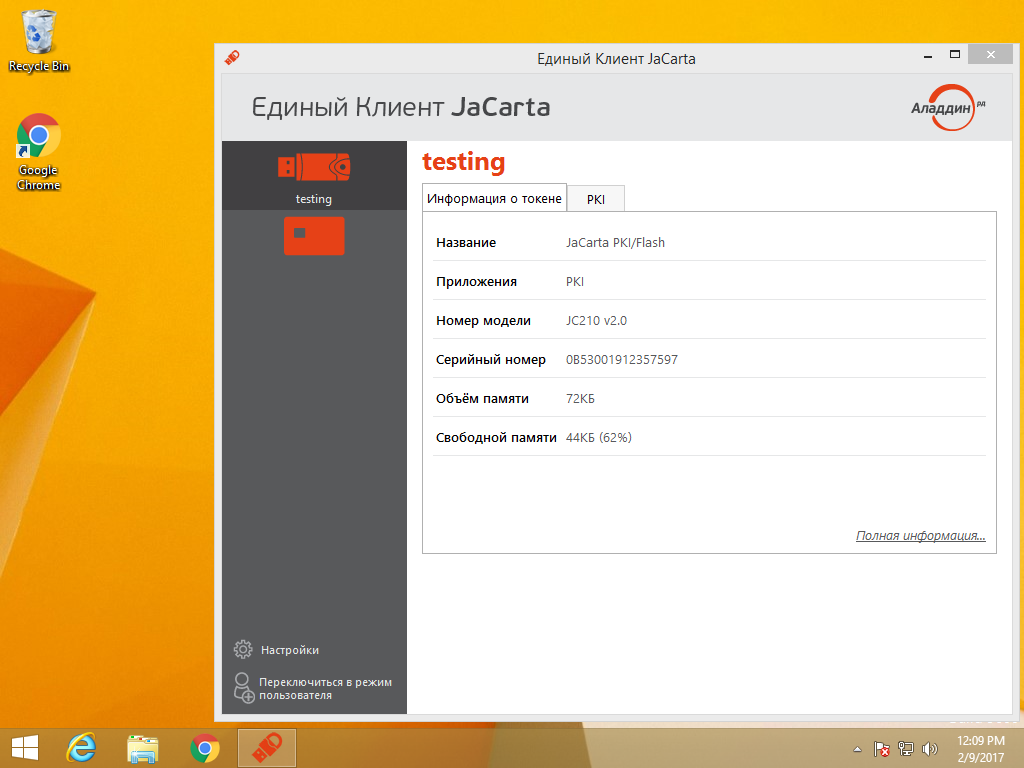

Active Directory証明書サービスの役割を使用して、公開キーインフラストラクチャがWindows Server(バージョンは重要ではありません)の下に既に展開されていることを前提としています。 VDIはVMware Horizon View 7の一部として展開され(6.xおよびc 5.xで動作します)、単純なパスワード認証用に構成されています。 もう1つの条件は、ユーザーがMSCAから発行したデジタル証明書を持つJaCartaドングルを持っていることです。

クライアントは、VMware Horizon Clientがインストールされた任意のPC、シンクライアント、ラップトップです。

カスタマイズ

全体のセットアップは、証明書をセットアップし、Horizonビューサーバーで証明書認証オプションを有効にすることです。

ルート証明書のエクスポート

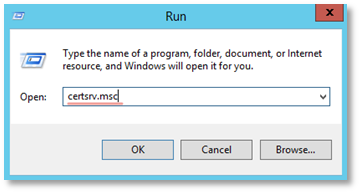

certsrv.mscを実行して、ルートCAで証明機関スナップインを開きます。

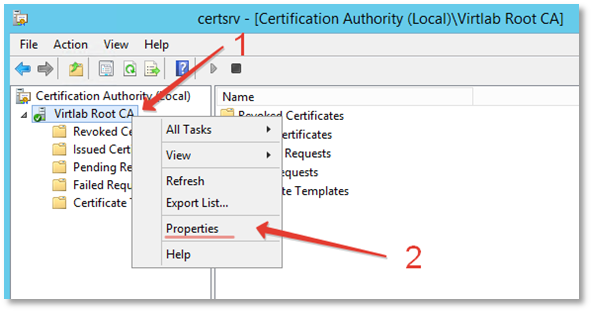

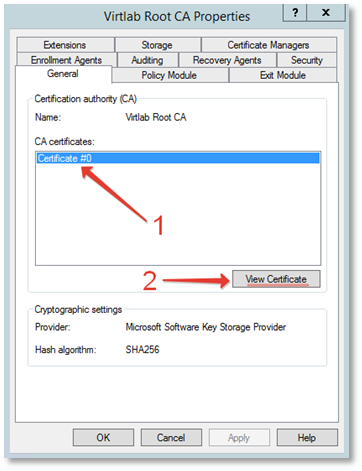

証明機関-> CA名->プロパティウィンドウを開きます。

[ 全般 ]タブで、ルート証明書を選択し、 [証明書の表示]ボタンをクリックします。

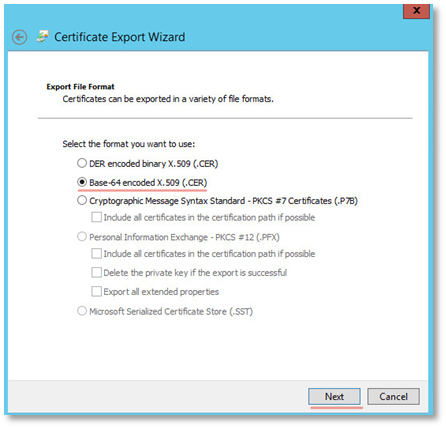

[ 詳細 ]タブに移動し、[ ファイルにコピー ]ボタンをクリックします。

ファイル形式の選択ページで、 Base-64 encoded X.509(.CER)を選択します

ファイルのエクスポートパスを指定します。たとえば、 C:\ temp \ RootCA.cer

JKSキーコンテナファイルの作成

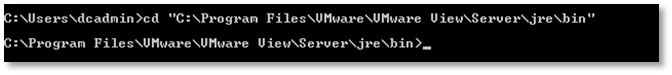

VMware Horizon Viewサーバーで、コマンドプロンプトを開き、 keytool.exeユーティリティを使用してディレクトリに変更します(C:\ Program Files \ VMware \ VMware View \ Server \ jre \ bin)。

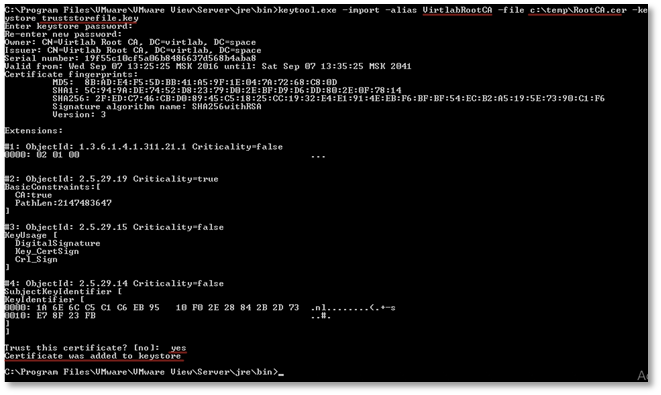

コマンドkeytool -import -alias alias -file root_certificate -keystore truststorefile.keyを使用して、ルート証明書をストレージファイルにインポートします。ここで、aliasはエイリアス(任意の値)、root_certificateは証明書ファイルへのフルパス、truststorefile.keyはストレージファイルの名前です。

インポートプロセス中に、ストアを保護し、証明書の信頼を確認するためにパスフレーズを入力する必要があります。

truststorefile.keyストレージファイルは、SSLゲートウェイディレクトリにコピーする必要があります。

install_directory \ VMware \ VMware View \ Server \ sslgateway \ conf \ truststorefile.key

SSLゲートウェイディレクトリ(install_directory \ VMware \ VMware View \ Server \ sslgateway \ conf \ locked.properties)で、 locked.propertiesというファイルを作成し、次の内容に編集する必要があります(たとえば、メモ帳で)。

trustKeyfile= truststorefile.key trustStoretype=JKS useCertAuth=true

ファイルを保存し、 View Connection Serverサービスを再起動します 。

証明書ログイン設定

VMware Horizon View Webコンソールにアクセスします。

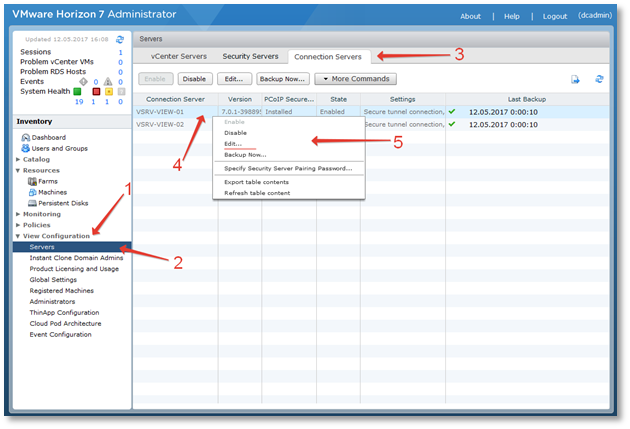

サーバーのプロパティに移動します: Inventory-> View Configuration-> Servers-> Connections Servers-> Edit

[ 認証 ]タブをクリックし、好みの認証モードを選択します。

スマートカードによる管理コンソールへの認証は、管理者のスマートカード認証のドロップダウンリストから構成されます。

- 許可されていません-スマートカードを使用しないでください。

- オプション -混合認証-パスワードまたはスマートカードによる;

- 必須 -スマートカードの必須使用。

スマートカードを使用したVDIでのユーザー認証は、ユーザーのスマートカード認証のドロップダウンリストから構成されます。

- 許可されていません-スマートカードを使用しないでください。

- オプション -混合認証-パスワードまたはスマートカードによる;

- 必須 -スマートカードの必須使用。

スマートカードの取り外し時にユーザーセッションを切断するオプションは、スマートカードを切断するときのポリシーを決定します。 スマートカードを取り外すときにセッションを切断する場合は、チェックボックスをオンにします。

OKをクリックします。

ユーザーのスマートカード転送設定

ユーザーのスマートカードを転送すると、PINコードを1回使用するだけで仮想マシンへの透過的な認証が可能になります。

Teradiciシンクライアントを使用する場合、構成は通常必要ありません。

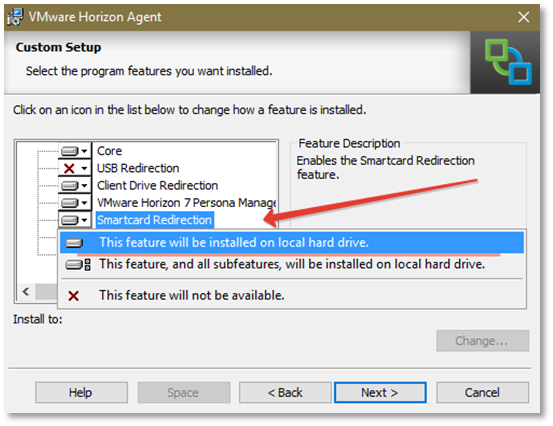

Windows、MacOS、Linuxソフトウェアクライアントを使用している場合、Smartcard RedirectionオプションをアクティブにしてVMware View Agentをインストールする必要があります。

確認する

確認するには、Horizon View管理コンソールおよび仮想デスクトップにログインします

管理コンソールにログインします

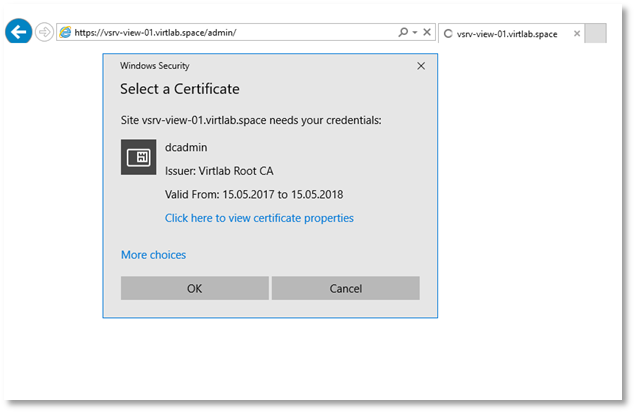

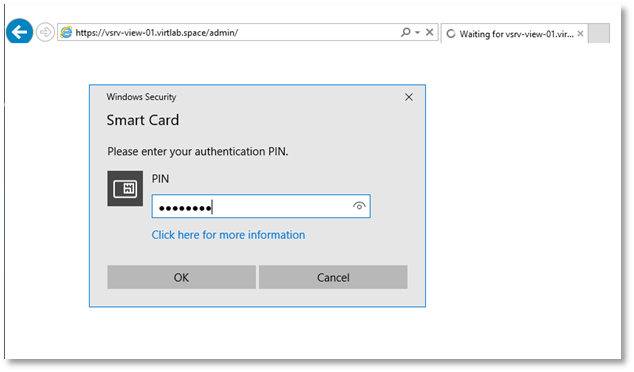

スマートカードを挿入し、管理コンソールに移動します。

ログインフォームの表示されたウィンドウで、管理者証明書を選択し、[ OK ]をクリックします。

PINコードの入力を求められます。 PINの検証に成功すると、Webインターフェースへの認証が実行されます。

仮想デスクトップログイン

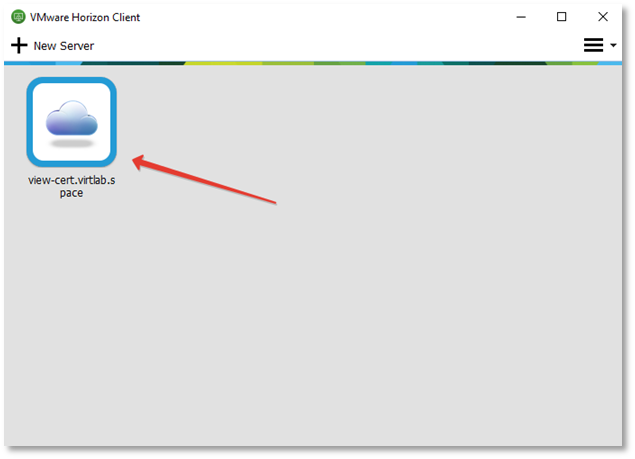

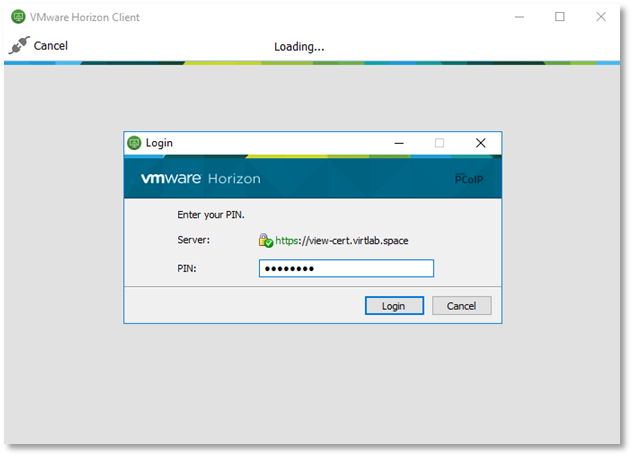

クライアントデバイスで、VMware Horizon Clientを起動し、目的の接続を選択します。

PINコードの入力を求められます。

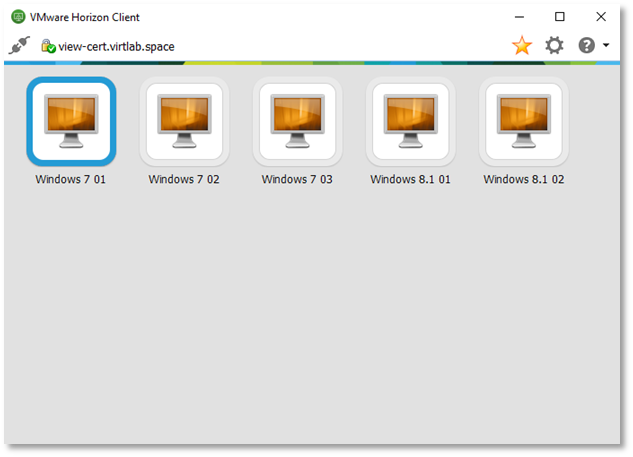

認証に成功すると、利用可能なリソースが表示されます。

さて、スマートカードが配信されたデスクトップに転送されたことを確認します。

それだけです