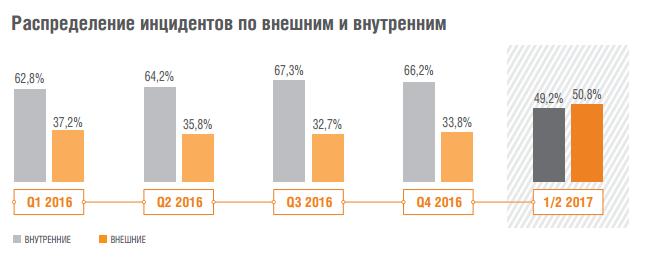

2017年前半のISイベントの平均フローは1日あたり61億5600万件で、そのうち約950件がインシデントの疑いのあるイベント(半年間で172 477件)でした。 これは2016年上半期よりも約28%増加しています。 重大なインシデントの割合は17.2%でした。 したがって、2016年に9番目のインシデントがすべて重大だった場合、 6番目ごとのインシデントが重大になります。 このようなダイナミクスは、組織に対する大規模で標的を絞った攻撃の強度の一般的な増加に関連していると想定されています。

彼らはいつ攻撃しますか?

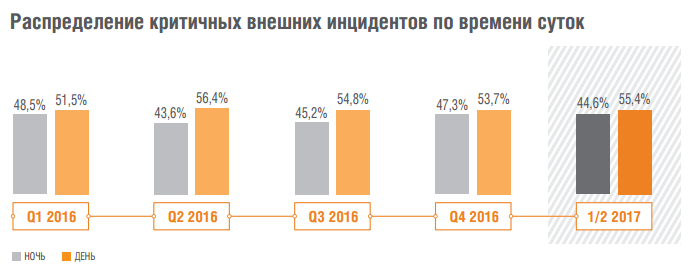

インシデントの総数を考慮すると、夜間に発生したケースの12.5%のみです。

ただし、重大なインシデントがインシデントの総量から特定された場合、このインジケーターは29.4%、つまりすべてのケースのほぼ3分の1に上昇します。

重大なインシデントが外部の攻撃者のアクションによって引き起こされた場合、 半分のケース(44.6%)で夜間に発生しました。

外部から攻撃する方法は?

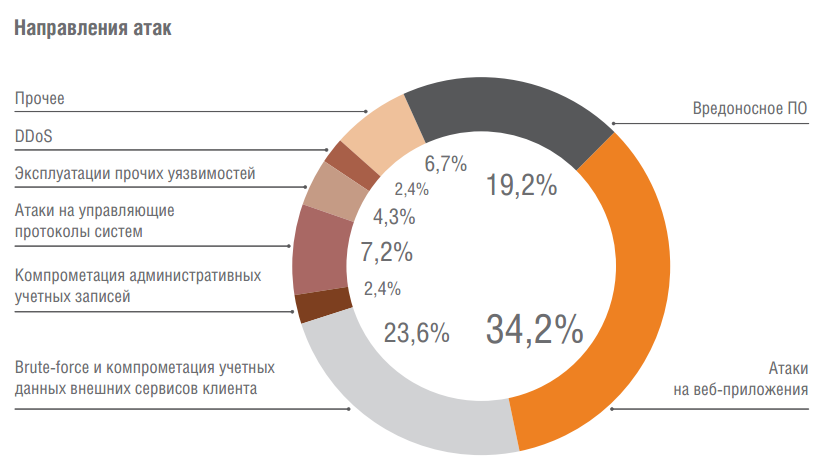

サイバー犯罪者の主なツールは、Webアプリケーションに対する攻撃(34.2%)、外部クライアントサービスの資格情報の侵害(23.6%)、マルウェア(19.2%)のままでした。

それとは別に、このレポートは、キルチェーン-インフラストラクチャへの侵入と会社の主要なリソースの侵害を目的とした連続したサイバー犯罪者のチェーンの一部であるインシデントの増加に注目しています。

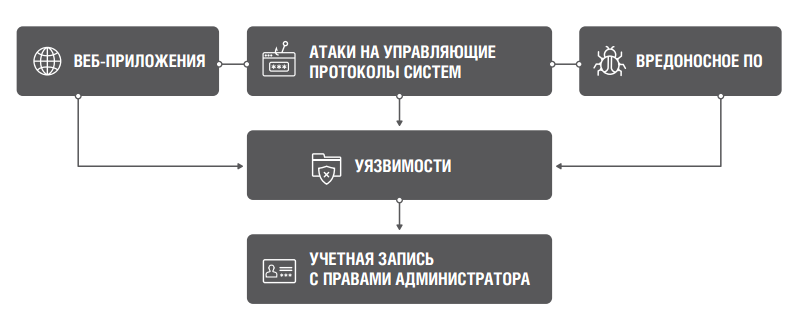

2017年上半期、Solar JSOCアナリストは、ほとんどの場合(ケースの87%で)次の攻撃モデルに遭遇しました。会社のネットワークへの最初の侵入フェーズ(統計については7ページを参照)の後、最も脆弱なインフラストラクチャサーバーを特定しよう中間ツールとしてのネットワークスキャン)。 このような脆弱なノードとして、更新されていないバージョンのオペレーティングシステムを搭載したサーバーが動作する可能性があります。 攻撃者はできるだけ早くサーバーの制御を奪い、特権ネットワークアカウント(テクノロジーアカウント、IT管理者の記録)にアクセスし、そこから多数のインフラストラクチャオブジェクトに密かにアクセスできるようにします。

ケースの13%で、会社に入るための最初のステップは、Webアプリケーション(オンラインバンクなど)への攻撃で、25%で-システムの制御プロトコル(2014年9月以来知られているShellshock脆弱性の悪用を含む)、 62%で -電子メールの添付ファイルまたはフィッシングリンクを通じて組織にマルウェアを導入します。

ただし、これらまたは攻撃の開発のこれらの段階は、実装がさらに簡単になることがよくあります。たとえば、特権アカウントからのパスワードは、ファイルサーバー上またはオープン形式のシステム管理スクリプトの構成内にあります。 技術的なアカウントからのパスワードがドメインコントローラーレベルでUZ自体へのコメント(マーク)に登録され、組織全体が読み取り可能な場合がよくあります。これにより、攻撃者がパスワードにアクセスするタスクが簡単になります。

興味深い観察:

- 平均して、1か月以内に、約1年間修正されていない重大な脆弱性を持つ2〜5のカスタマーサービスが、インターネットへの一般的なアクセスでインターネットに公開されます。 このような公共サービスにより、攻撃者は会社の企業ネットワークに侵入し、特別なトレーニングや高度なツールなしで重要なシステムに対する攻撃を開発できます。 これらのうち、2/3は、情報セキュリティサービスの知識がなくても、意図せずに管理者によって公開されるため、インフラストラクチャが危険にさらされる大きなリスクが生じます。

- ランサムウェアウイルスの数が増加する傾向は衰えていません。 ただし、以前のアナリストがマルウェアに対処することが多く、マルウェアの唯一の機能が感染したワークステーション上のデータの暗号化である場合、原則として暗号化は機能の1つに過ぎません。 ますます、キーロガーと感染したワークステーションをリモートで制御する機能が伴います。 したがって、侵入者のツールキットはよりマルチタスク化されます。

- これとは別に、WannacryとPetyaの大規模な攻撃にもかかわらず、外部インシデントの数値は高いが劇的な成長ではないことを強調したいと思います。 その理由は、ロシア企業に対する大規模な攻撃が定期的に発生するが、原則として、メディアの目に見えないままであるためです。

- 侵害されたリモートアクセス資格情報の発生率は減少しました。 以前、会社を攻撃する最初のステップは、多くの場合、ユーザーが異なるアカウントに同じパスワードを設定するため、公開メールサービス(Mail.ru、Yandex.ru、Gmail.com)で従業員のアカウントをハッキングすることでした。 ロシアの企業では、2要素認証メカニズムが徐々に導入され、アクセスアルゴリズムが複雑になったため、この攻撃方法の有効性が低下しました。

内部からの攻撃方法は?

内部攻撃者のアクションに関連するインシデントは、大幅な変更を受けていません。 43.4%の場合、これは情報漏洩であり、23.5%は内部アカウントの侵害であり、10%未満はハッキングツール、リモート管理ツールなどの使用によるものです。

興味深い観察:

- リモートアクセスアカウントが侵害されることはほとんどないという事実にもかかわらず、請負業者のリモート作業に関連するインシデントの数は増え続けています。 私たちの観察によると、これはITアウトソーシングサービスの継続的な開発とITアウトソーサーの情報セキュリティのわずかな増加によるものです。

- ユーザー情報は増え続けていますが、セキュリティ担当者が望んでいる方法ではありません。平均して2か月ごとに、Solar JSOCの顧客は、悪意のあるツールまたはハッカーツールを使用する一般従業員の試みを記録しています たとえば、ユーザーパスワード(procdump、mimikatz)、ネットワークスキャンシステム、脆弱性検索などに関する情報を提供するユーティリティ。 会社に直接危害を加えたいという欲求に加えて、従業員は通常の好奇心に駆られています。

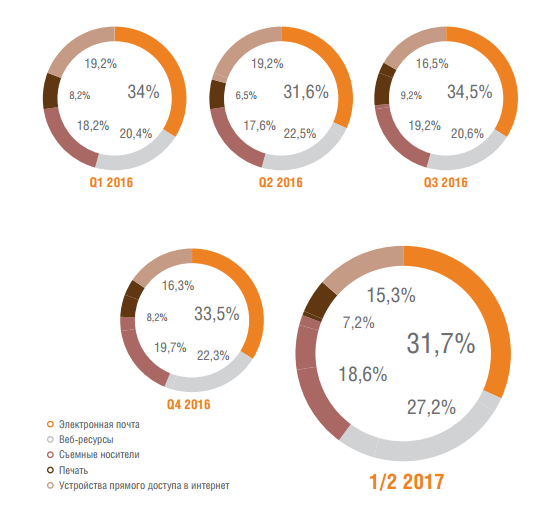

最も「人気のある」リークチャネルの分析によると、ほとんどの場合、会社の従業員はこの目的のために電子メール(31.7%)、Webリソース(27.2%)、およびリムーバブルメディア(18.6%)を使用しています。

自分を守る方法は?

技術的手段

調査されたイベントの約67%は、ITインフラストラクチャと基本的なセキュリティの基本サービスを使用して記録されました:ファイアウォールとネットワーク機器、VPNゲートウェイ、ドメインコントローラー、メールサーバー、基本的なセキュリティツール(ウイルス対策、プロキシ、侵入検知システム) 。 これは、基本的なセキュリティ機能でさえも完全な操作と高品質の構成により、組織の情報セキュリティのレベルを大幅に高めることができることを示唆しています。

同時に、ビジネスシステムイベントの保護または分析の高度な知的手段の助けを借りて検出された残りのインシデント(33.1%)が、企業の情報と経済的セキュリティにとって重要な情報をはるかに多く運ぶことに注意する価値があります。 これにより、企業のセキュリティの状況をより深く、より完全に把握し、重要な標的型攻撃をタイムリーに防ぐことができます。

脅威インテリジェンス

Solar JSOCで使用される脅威インテリジェンスソースは、次のカテゴリに分類できます。

- オープンソース-マルウェアインジケータ、管理サーバー、フィッシングリンクのオープンデータベース。 原則として、SIEMプラットフォームを使用した検出のコンテキストでは、ネットワークインジケーターのみが関連します。

- 評価フィード-マルウェア、管理サーバー、フィッシングリンクの評価リストへの有料サブスクリプション。 原則として、SIEMプラットフォームを使用した検出のコンテキストでは、ネットワークインジケーターのみが関連します。

- APT / IOCレポート-使用される脆弱性の説明やマルウェアのホストインジケーターなど、0dayマルウェアの詳細な説明への有料サブスクリプション。

- 情報交換-州、部門、および外国のインシデント対応センター(CERT)との情報交換を通じて取得した情報。

- 内部ソーラーJSOCデータベース-ソーラーJSOC自身の研究またはインシデント調査の結果として取得された指標。

- ユーザーエクスペリエンス-顧客ユーザーから直接取得した情報(ソーシャルエンジニアリングへの対策の成功、フィッシングメールの検出など)。

ご覧のとおり、TIに関する無料の情報ソースを適切に使用することで、企業のセキュリティと大量攻撃に対する抵抗力を高めることができます。 ただし、インシデントの少なくとも半分は、有料の商用サブスクリプションの助けを借りてのみ検出されます。