2016年初頭のCloud Security Allianceは調査を実施し、クラウドを使用する企業が直面する12の主要な脅威を特定しました。 その中には、情報への非効率的なアクセス制御、データ損失、安全でないインターフェースなどがあります。今日の記事では、「クラウド要塞」の壁の「ギャップを埋める」ことに注意を払うべき企業を教えます。

/ wikimedia / Mortagne-sur-Gironde城の包囲 / PD

都市防衛は集合的な問題です

1648年、トルコとベネチアの戦争の間に、クレタ島でのカンディアの包囲が始まりました。 フランチェスコ・モロシーニの指揮下にあるカンディアの守備隊は、装備と補強を提供した艦隊の支援のおかげでトルコの兵士と大砲の攻撃を撃退し、住民を水からの攻撃から守りました。 この独特の「責任の分割」のために、市は長い間抵抗しました-包囲は21年続き、最長として歴史に沈みました。

「クラウド要塞」が長い夏(Candiaよりはるかに長い)に耐えられるようにするためには、企業が保護責任をクラウドプロバイダーと共有することが重要です。 後者は、組織から懸念と責任の一部を取り除きます。 プロバイダーがあなたを保護している「トラブル」を理解するには、サービスレベル契約(SLA)を詳細に検討する価値があります。 したがって、どのゲートが確実に強化され、どのゲートをさらに強化する必要があるかを理解できます。

クラウドプロバイダーは、データストレージシステム、コンピューティングリソース、データベースなどのインフラストラクチャの動作を監視できます。 また、ネットワークと連携することもできます。DDoS攻撃とスプーフィングから保護し、境界のセグメンテーションと防御を担当します。 ユーザーは、セキュリティシステムのアクセスの制御、更新、監視を行うことができます。 また、ホストされたアプリケーションのコンポーネントの責任者でもあります。

自分の役割とプロバイダーの役割を理解すると、クラウドインフラストラクチャを整理するためのソリューションをより適切に選択するのに役立ちます。 さらに、SLAは、サービスが中断した場合にプロバイダーが支払う補償を規定しています。 たとえば、可用性インジケータが一致しない場合:1クラウドでは 99.9%です。 可用性が76.98%に低下した場合、お客様はすべての返金を受け取ります。

しかし、味方を選ぶとき、「パーセント」だけに注意を払うべきではありません。 また、プロバイダーが困難を解決する準備ができているかを考慮する必要があります。 たとえば、1cloudでは、破損からユーザーデータを保護するための毎日のバックアップを提供しています。 コピーはリモートディスクアレイに実行されるため、サーバーのファイルシステムが利用できない場合でも情報は復元されます。

SLAについて学ぶことに加えて、アクセス制御ポリシーにも注意を払う必要があります。 これを行うには、会社の資産に含まれるものを決定し、それらに連絡するために必要な責任を概説する価値があります。 リスクを分類しながら、リソースを標準化するための計画を作成し、脆弱性の調査を実施することは有用です。

データへのアクセスを制御するために、専門家は認証を集中化することをお勧めします。システムへの呼び出しを追跡し、ギャップを監視する方が簡単です。

堀を掘ることはもう一つの防衛線です

認証といえば。 2要素認証(2FA)は、外部攻撃に対する追加の保護レベルであり、別の識別子(トークン)を使用します。 2ファクター認証機能は、Facebook、Gmail、Twitter、LinkedInなどのすべての主要なサービスとソーシャルネットワークで使用されています。昨年、2FA は Instagramを導入しました 。

今日、地球の3人に1人がスマートフォンを持っているため、スマートフォンはコードでトークンとして機能します。 ワンタイムパスワードは、特別なアプリケーション(Google認証システムまたは別の専用のアプリケーション)を使用して生成されるか、SMSの形式で提供されます。 後者のオプションは、最もシンプルでユーザーフレンドリーです。

これは、お客様の個人アカウントを保護するために使用する実装オプション2FAです。 二要素認証を有効にした後にコントロールパネルを開くには、ユーザーは標準の電子メールアドレスとパスワードに加えて、SMS経由で受信したコードを入力する必要があります。

「2FAを使用すると、かなり大きな攻撃ベクトルから防御できます」 と 、統合IDシステムを開発しているOneIDのセキュリティディレクター、ジムフェントンは述べています。 「2要素認証を回避するために、攻撃者は指紋を盗むか、Cookieまたはトークンによって生成されたコードにアクセスする必要があります。」

実際、2FAは2番目の防御線です。門の上の格子、または

二要素認証と堀の両方は、攻撃者にとって不可解ではありませんが、彼らの生活を深刻に複雑にします。

ネットワークリソースは生命を与える水分の源です

1521年、スペインの征服者フェルナンドコルテスがアステカのテノチティトラン市の包囲を開始しました。 コルテスの軍隊は20万人で構成されていました。 防御者は1.5倍多くいました。 スペイン人はすぐに、都市を急に奪取することに成功しないことに気づいたため、水道を破壊することにしました。 これにより、市内の飲料水と壁の外での発生に問題が生じました。 その結果、スペイン人は街を略奪し、すべての建物を破壊し、その場所に新しいもの-メキシコシティを建設しました。

クラウドアーキテクチャでは、ロック内の配管システムのようなネットワークが大きな役割を果たします。 ユーザーは、変化する数の仮想マシンでデータセンターを管理します。仮想マシンには、DevOps方法論を順守できる分散サービスもあります。

この場合、ネットワークはすべての通信を処理し、アプリケーションの一種の「神経系」です。 攻撃者がアクセスできた場合、情報を変更し、マルウェアをダウンロードし、識別データを盗む機会が得られます。

クラウドアカウントがハッキングされた場合、サードパーティはそれを使用してシステムにアクセスしたり、たとえば会社の評判を傷つけたりすることができます。 Cloud Security Alliance は 、2009年に多くのAmazonシステムがZeusボットネットでハッキングされ使用されたと報告しています。 一部のレポートによると、過去にこれらのサイトは悪意のあるソフトウェアをNASAおよびバンクオブアメリカのサイトに送信するために使用されていました。

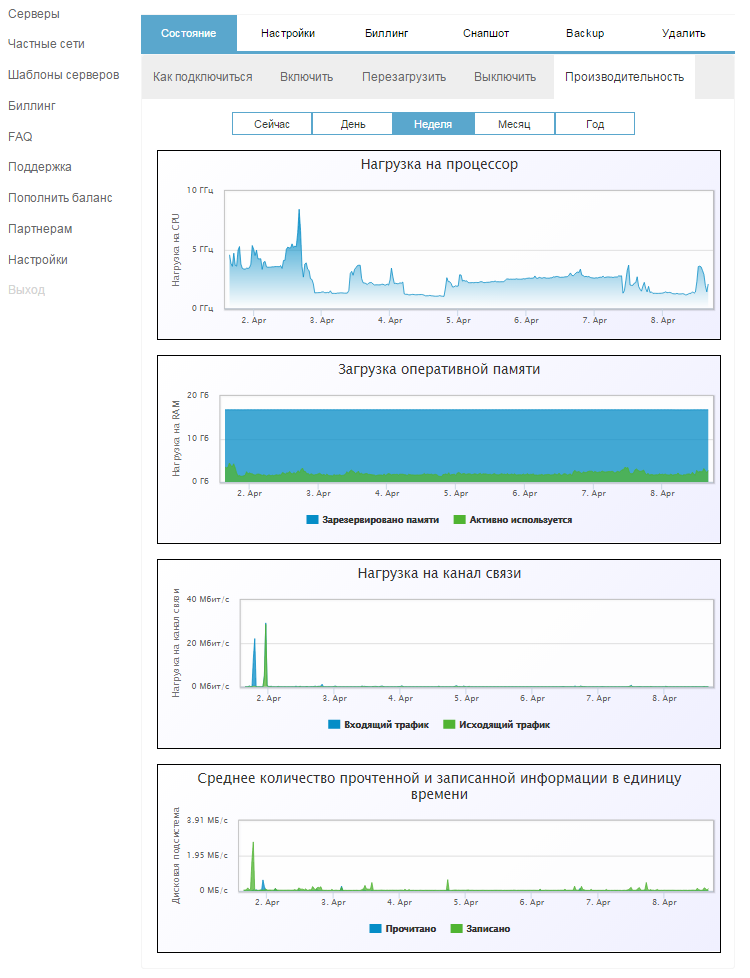

したがって、ネットワークには注意が必要です。 進行中のプロセスをよりよく理解するには、そのアクティビティを監視する必要があります。 クラウドプロバイダーは、このための特定のリソースを提供します。 たとえば、1cloudクライアントは、コントロールパネルで通信チャネルの負荷を監視できます。

通信チャネルの負荷を監視するためのウィンドウ(だけでなく)

さらに、プライベートネットワークの編成を検討する必要があります。 これはビジネスのセキュリティに役立ちます。 すべてのトラフィックがインターネットを介して「駆動」できるわけではなく、すべてのサーバーがそこにアクセスできる必要はありません。 さらに、このようなネットワークはアプリケーションのパフォーマンスと速度を向上させます。 パブリック接続の速度は10から100メガビット/秒まで変化しますが、プライベートチャネルの幅は数倍大きくなります-1クラウドでは10ギガビット/秒です。

店員に尋ねるか、脆弱性を知ってください

ログ管理は、セキュリティを確保する効果的な方法でもあります。 システムで何が起こっているかを知っていると、インシデントを調査して「マルウェア」を見つけるのが簡単になります。 ログの分析により攻撃者を追跡できるようになった状況は既知です。

以下は、名前のない会社の従業員のiCloudアカウントをクリアする調査の例です 。 ITサービスは、OWAサーバーのログを確認するタスクを担当しました。被害者のアカウントに疑わしいアクティビティがありましたか。 管理者は手がかりを見つけました-それらはいくつかの珍しいIPアドレスからアクセスされました。 イベントとログを並べ替えることで、攻撃者の作業のスキームを確立し、いくつかのセキュリティホールを閉じることができました。

ログの分析に加えて、アドバイス戦略を選択するために、既存および新たな脆弱性に関するイベントを常に最新の状態に保つことは価値があります。 これには歴史的な例えもあります-熊本城の包囲 。

/ wikimedia / 熊本城の包囲 / PD

atsu摩軍を率いた西郷隆盛は、要塞への決定的な攻撃を試みた。 戦闘は夜遅くまで続いた。 しかし、atsu摩軍は城を占領することができませんでした。 2日間の実りのない戦いの後、S摩軍は熊本周辺に要塞を設立し、要塞を包囲した。

しかし、1598年に建てられた熊本城は、日本で最も強力な要塞の1つでした。 城に目に見える損害を与えるために、攻撃者は城に近い位置に砲兵を配置する必要がありました。 少数派であったその防衛者が使用したのは、この利点でした。 反乱軍は熊本守備隊の戦術に対して無力でした。 脆弱性の知識と戦術的な利点の有能な使用のおかげで、要塞の守備隊は敵の猛攻撃に耐えました。

したがって、それに応じて対応するためには、お城にある欠陥を知ることが重要です。 ソフトウェアやその他のシステムの新たな脆弱性について学ぶために、公開リソースは参加者が発見されたエクスプロイトを共有するのに役立ちます。 それらのいくつかを以下に示します。Seclists 、 SecurityFocus 、 Exploit Database 、 Security Bloggers Network 。 ロシア語のリソース: SecurityLab 、 xakep 、およびHabréの対応するセクションもあります。

覚えておくべきこと

サイバー犯罪の数の増加に伴い(2016年の世界的なサイバー犯罪による被害は6,000億に近づきました)、企業はクラウドのセキュリティに注意を払う必要があります。 これを行うには、次のことに注意してください。

- サービスレベル契約を確認します。 これにより、責任の境界がどこにあるのか、要塞の弱点を理解できます。

- 2FAを使用して、アカウントと個人アカウントを保護します。 この追加レベルの保護では100%のセキュリティは提供されませんが、攻撃者にとって特定の問題が発生します。

- ネットワーク監視により、悪意のあるアクティビティと負荷の急増をタイムリーに検出して、適切な手段をタイムリーに実行できます。

- ログ管理は、セキュリティを確保するためのもう1つの効果的な方法です。 システムについて収集された情報により、インシデントの調査と脆弱性の特定が容易になります。

これらのアプローチはシステムのセキュリティを向上させることができますが、注意が必要であることに注意することが重要です-継続的なトレーニング[自分自身や他人のミス]がないと、保護対策が機能しない場合があります。

PSブログでは他に何を書いていますか: