サイバー犯罪者は、金融機関をハッキングするために、最先端のウイルス、特別なサービスの備品からのエクスプロイト、および標的を絞ったフィッシングなど、ますます高度な技術を使用すると考えられています。 実際、情報システムのセキュリティを分析すると、積極的な影響、つまり目に見えない攻撃を使わずに、無料の公的に利用可能な手段を使用して、銀行に対する標的型攻撃を準備できることがわかります。 この記事では、主にネットワークサービスの過剰なオープン性に基づいて構築された同様のハッカー手法を検討し、そのような攻撃から保護する方法に関する推奨事項を提供します。

ステップ1.目標を定義する

オフラインの世界では、どのサービスとネットワークが特定の組織に属しているかを把握するのは簡単ではありません。 ただし、インターネット上には、関心のある企業が管理しているネットワークを簡単に識別し、同時にそれらの前に輝かないようにする多くの特別なツールがあります。 パッシブインテリジェンスの場合、金融機関のネットワーク境界に関する統計情報を収集するフレームワークで、次を使用しました。

- 検索エンジン(Google、Yandex、Shodan)。

- 金融セクターの業界サイト-banki.ru 、 rbc.ru。

- Whoisサービス2ip.ru。 nic.ru。

- インターネットレジストラのデータベースの検索エンジン-Hurricane Electric BGPツールキット、RIPE 。

- サイトのドメイン名のデータ視覚化サービス-Robtex

- ドメインゾーンの履歴データ(IPアドレスの変更)を含むdnsdumpsterドメインゾーンを分析するためのサービス。データの収集に非常に役立ちます。 同様のサービスは数多くあり、最も有名な類似物の1つはdomaintools.comです。

この調査では、アクティブスキャン、ファイアウォールのバージョンとIPSの存在の判別、使用するウイルス対策やその他の保護手段、ソーシャルエンジニアリングの判別などの方法は取り扱っていません。 倫理的およびその他の理由で使用しなかったテクニックがいくつかありますが、それらはハッカーによってよく使用されます。

- GitHubでプロジェクトを検索します 。 GitHubには、テストプロジェクト、バックアップコード、または作業コードが投稿され、アクセスを制限し忘れたり、誤って制限されたりすることがよくあります。 このようなプロジェクトの研究には高い資格が必要ですが、調査対象のアプリケーションのエラーまたは埋め込まれた資格情報を使用して、ほぼ100%の確率でネットワークに侵入します。

- HeartBleed、Poodle、DROWNなどのオンライン脆弱性チェックサービス。 これらのサービスは、特定の脆弱性があればそれを検出する可能性が高いですが、これらのチェックには多くの時間がかかります。

- ブルートフォースDNS この手法は積極的な介入です。 システムのDNS名を反復処理して、使用可能なものを決定できます。 これは、ターゲットDNSサーバーへのDNSクエリを介して行われますが、トラフィックは、たとえばGoogle DNSを介してルーティングでき、攻撃された組織の観点からは、これらのクエリは正当に見えます。 このような手法を実装するには、通常KaliLinuxツールまたは同様のアセンブリが使用されます。 残念ながら、実際には、DNSログは何かが発生するまでそれらを監視したり保持したりしません。

したがって、まず最初に、「管理」する組織のリストを決定します。 これを行うには、検索エンジン、専門サイト、および専門情報の他のアグリゲーターを使用できます。 たとえば、金融機関の統計情報を収集する場合は、 banki.ruにアクセスして、完成したトップ銀行と保険会社を選択します。 リストの収集には、ほとんど時間がかかりません。 次のカテゴリの組織を特定しました。

- 銀行(1位から25位まで)、

- 銀行(26日から50日まで)、

- 銀行(51番から75番まで)、

- 銀行(76番から100番まで)、

- マイクロクレジット組織

- 決済システム

- 保険会社(1日から50日まで)、

- 保険会社(51番から100番まで)。

次に、組織が所有するネットワークを定義します。 検索エンジンで組織のサイトを見つけ、そのアドレスを特定するために、 whois Webサービスを使用します。 このリソースを使用すると、サイトのドメイン名でIPアドレスを検索したり、ネットワークを検索するためのその他の重要なデータを検索したりできます。 この作業では、重要なデータには次のものが含まれます。

- ネット名(ネットワーク名、Ripeデータベースを検索するときに非常に役立ちます);

- Descr (説明は想像力を使用した検索に適用できます);

- アドレス (同じ物理アドレスに登録されているネットワークを検索);

- 連絡先 (Ripeデータベースでの検索は、ネットワークを登録できる人でも可能です);

- 組織を特定できるその他の情報。

これらの情報はすべて、whois Unixコマンドからも取得できます。 使用するものは好みの問題です。 特定の銀行を危険にさらさないために、当社の例でこの検索を示します。

組織について収集された情報を使用して、Ripeレジストラデータベースでアドレス範囲を検索しました。 Ripeサービスでは、登録されているすべてのネットワークを自由に検索できます。 国フィールドにも注意を払う価値があります。ロシアのネットワークセグメントのみを選択しました。

この作業段階では、多くの肉体労働が必要でした。これは、一部の住所をパートナーに提供したり、リースしたり、組織が所有していないためです。 したがって、結果の精度を高めるために、必要なネットワークまたはホストのみを可能な限り高い信頼性で選択するために、追加のチェックを行う必要がありました。 ネットワークを検証するために、米国の電気通信事業者Hurricane Electricの公開されているオンラインサービスを使用しました。このサービスは、サイトのIPアドレスによってネットワークの情報を提供できます。 作業のこの段階では、Robtexサービスも非常に役立ちました。 指定したドメイン名のすべての接続が表示されます。これにより、Ripeデータベースの検索時に見つからなかったネットワークを見つけることができました。 さらに、Robtexを使用すると、このIPアドレスにある他のサイトを表示できます。この情報も役立つ場合があります。 検索例:

既に述べたように、必要なネットワークの決定は、関連する結果を手動で選択する必要があるため、すべての自動化において最悪です。 しかし、金融セクターのネットワークに関する情報を収集するのにたった2日しかかかりませんでした。 この段階を完了した後、「組織-ネットワーク」のタイプのリストを受け取りました。

ステップ2.利用可能なサービスを特定する

これを行うには、インターネットをより安全にするために設計された2つの最も有名なツールの1つ、ShodanまたはCensysを使用できます。 これらは類似の機能を持ち、APIの使用をサポートし、相互に補完することもできます。 完全な検索を行うには、両方のサービスに登録が必要です。 Censysはより要求が厳しくなります。検索結果の制限を取り除くために、開発者に書面を送り、研究の倫理とデータの責任ある使用を説得する必要があります。 引数は、CEH認定または詳細な研究情報です。

Shodanサービスを使用したのは、より便利だからです。 さらに、Shodanは、「-sV」フラグを使用したNmapスキャンと同じ方法でスキャンします。これは、この調査でプラスになります。結果を処理する方が使いやすいです。 自動化プロセスはおそらく最も興味深いものですが、詳細を説明するのは意味がありません。Pythonコードの例など、すべてが@achilleanとしても知られる作成者John Matherlyによって非常に便利な形式ですでに説明されているためです。 さらに、 GitHubにはリポジトリがあり、Python用のShodanの公式ライブラリを知ることができます。

Shodanへのリクエストに関する詳細情報はこちらにあります 。 Webインターフェイスを介したリクエストの例は次のようになります。

例として、UDPポート53はアドレス8.8.8.8で使用可能であり、DNSサービスは米国にあり、Googleが所有しています。このIPアドレスで使用されているオペレーティングシステムのバージョンも表示されています。 Shodanへのクエリは、インターネットからのアクセスを制限することを忘れられている、より具体的なサービスを明らかにすることができますが、これを行う必要があります。 これらのサービスのさまざまなバナーとバージョンを取得できるため、受信したデータをさまざまな脆弱性データベースと比較することもできます。

しかし、発見されたすべてのIPアドレスをShodan経由で実行する必要があり、1秒で約100,000を取得しました-手動検証には多すぎます... APIについてはどうですか?

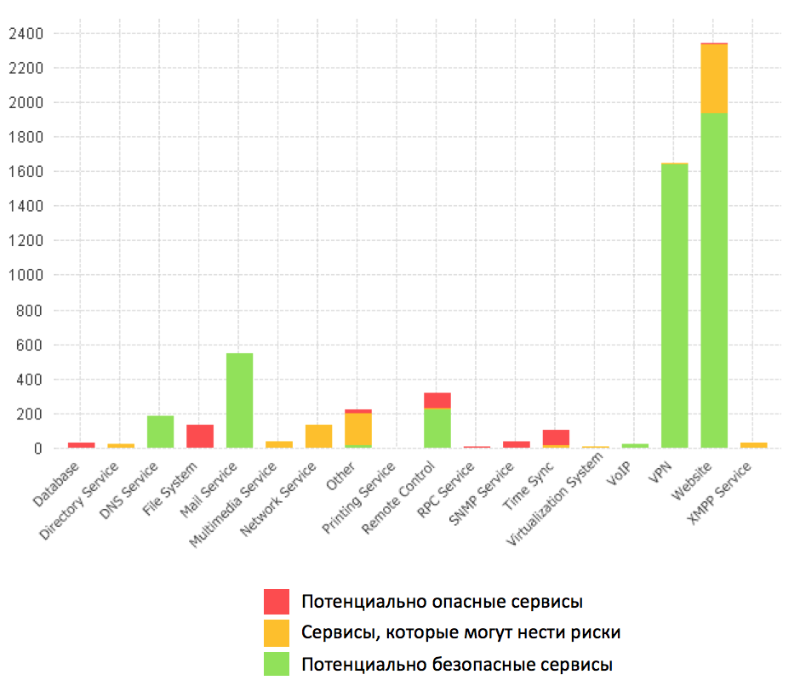

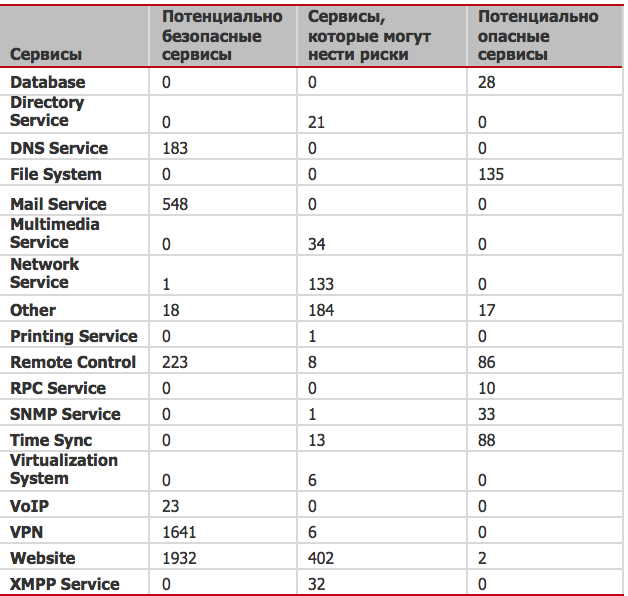

独自の情報コレクターを作成しました。 彼らはそれを開始しました-そして、1週間の仕事の後、プログラムは金融セクターで利用可能なサービスの分布の写真を手に入れました。 この方法でインフラストラクチャの変更を追跡することは非常に現実的です。 私たちが見つけたものは次のとおりです。

金融機関の境界で最も「ひどい」ものから:

- DBMS(正義のため、一部のバナーには「このSQLサーバーへの接続は許可されていません」というエントリが含まれていることに注意してください);

- ディレクトリサービス(バナーについては、LDAPを確認できます);

- FSへのアクセスを提供するサービス(SMBやFTPなど)。

- プリンタ(および、ペイロードによって判断すると、間違いはありません!)、これは最も劇的な脆弱性を持ち、一般的に最も保護されていないデバイスとして認識されています 。 はい、はい、脆弱性は古いです。 しかし、境界上のプリンターを最後に更新したのはいつですか?

- Telnet、RDPなどの安全でないリモート管理サービス。

- RPCサービス。

- 仮想化システム;

- マルチメディアサービス。

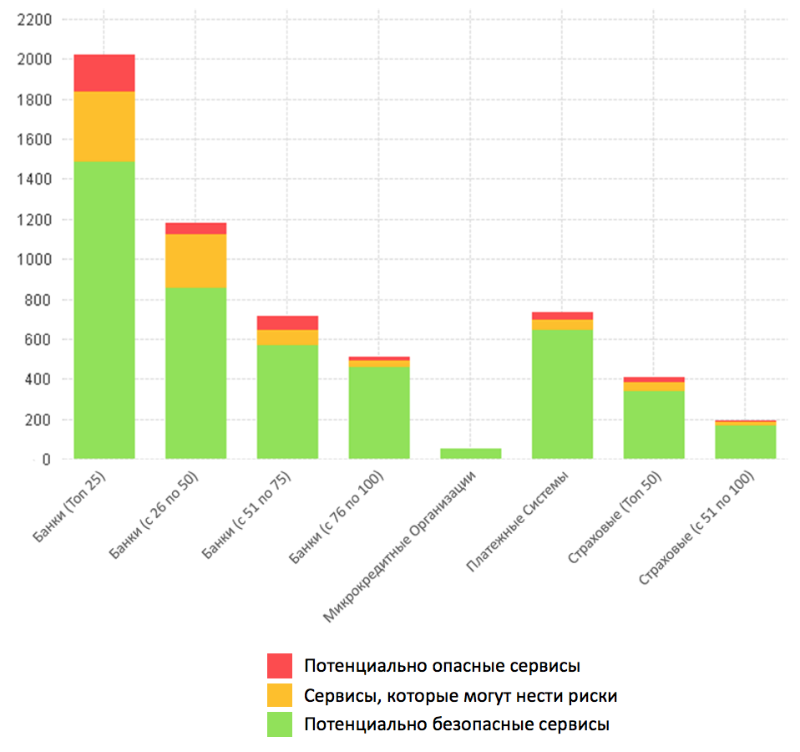

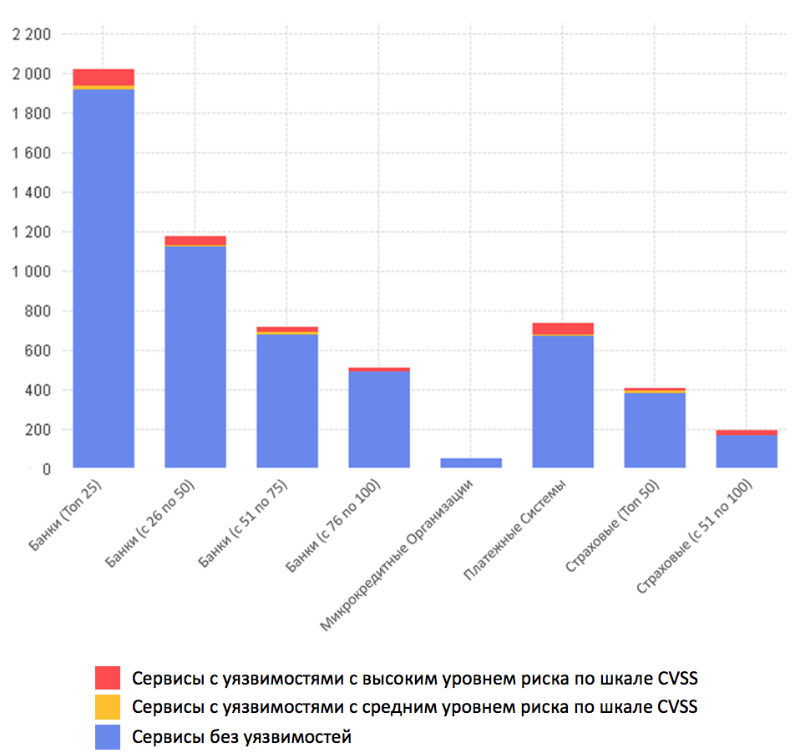

これらのサービスは、次のように組織間で分散されます。

得られた結果は驚くことではありませんでした。組織が大きくなればなるほど、ネットワーク境界に配置されるサービスが増え、サービスの数が増えると、構成エラーの可能性が高くなります。

ステップ3.脆弱なサービスを特定する

得られた結果は驚くことではありませんでした。組織が大きくなればなるほど、ネットワーク境界に配置されるサービスが増え、サービスの数が増えると、構成エラーの可能性が高くなります。

- IP - IP経由で構築されたコンピューターネットワーク内のノードの一意のネットワークアドレス。

- ポート -トランスポートプロトコル(TCPやUDPなど)のパラメーターであるデジタル番号。

- プロトコル -異なるプログラム間のデータ交換を定義する一連の論理レベルインターフェイス規則。

- ホスト名は、さまざまな方法でこのデバイスへのアクセスを整理するために使用できるネットワークデバイスに割り当てられたシンボル名です。

- サービス -特定のサービスの名前。

- 製品 -サービスが実装されるソフトウェアの名前。

- Product_version-特定のソフトウェアのバージョン。

- バナー -サービスに接続しようとしたときに提供されるウェルカム情報。

- CPE- 共通プラットフォーム列挙 、ソフトウェアアプリケーション、オペレーティングシステム、ハードウェアプラットフォームの標準的な命名方法。

- OSはオペレーティングシステムのバージョンです。

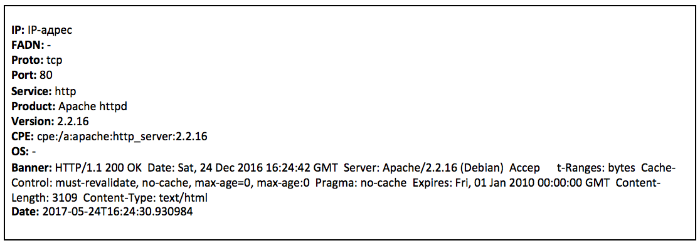

開いているすべてのポートについてではなく、Shodanは完全な情報セットを提供できますが、成功した場合、データ(この例では、システムで既に処理された結果)は次のようになります。

属性空間全体から、このホストの脆弱性に関する情報を見つけることができるフィールドが特定されました。 Product + Product_versionまたはCPEの束がこれに最適かもしれません。 このケースでは、Product + Product_versionバンチを使用することにし、Positive Technologiesの内部脆弱性データベースを使用して検索を実行しました。

ネットワークには、脆弱性を検索するための公開されているソースがかなりありますが、その一部を次に示します。

• SecurityLab.ru-これは情報セキュリティとフォーラムに関するニュースだけでなく、脆弱性のデータベースでもあります! 情報出力の例:

- BDU FSTEC-国内生産のソフトウェアおよびPACの脆弱性を見つける能力が他の同様のリソースと異なる情報セキュリティ脅威のデータベース。

- nvd.nist.govは、米国標準技術研究所のNational Vulnerability Databaseであり、米国で公開されている米国の脆弱性研究および分析リソースをまとめています。

- vulners.com--情報セキュリティコンテンツの大規模な更新されたデータベース。脆弱性、エクスプロイト、パッチ、バグ報奨金の結果を検索できます。

- cvedetails.comは、脆弱性データを表示するための使いやすいWebインターフェイスです。 ベンダー、製品、バージョン、およびCVE関連の脆弱性のリストを表示できます。

- securityfocus.comは、特にエクスプロイトデータの入力に関して、公開されているトップソースの1つです。

上記のすべてのリソースを使用すると、CPEを含むさまざまな理由で脆弱性をすばやく検索できます。 また、これらのリソースにより、検索プロセスを自動化できます。 その結果、脆弱性の詳細な説明、PoCの存在に関する情報、または悪用の記録された事実、悪用へのリンクなど、多くの有用な情報を見つけることができます。

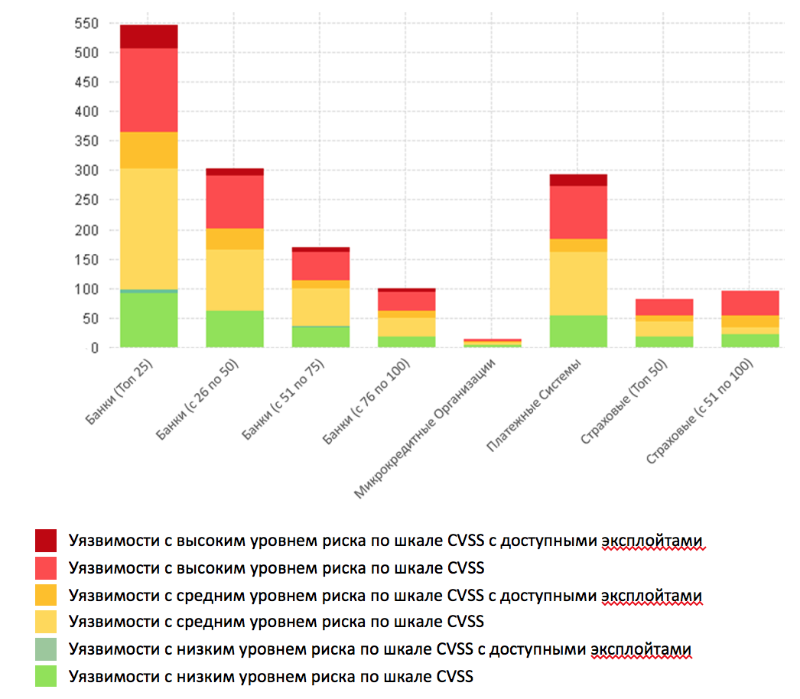

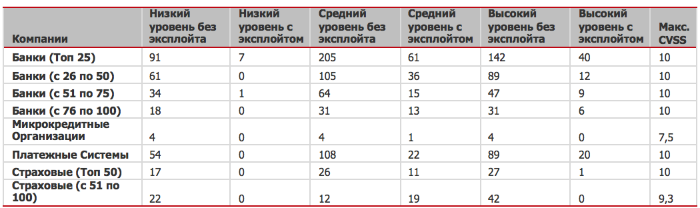

すでに一連のサービスとそのバナーがあり、脆弱性データベースを通じてこの情報を実行するだけです。 もちろん、これを手動で行うことはまったく望みませんでしたが、時間がかかります。 そのため、単純なスクリプトを作成して、受け取ったすべてのサービスをすばやく処理し、脆弱性データベースと比較し(同じことが名前付きサービスを通じて簡単に行われます)、サービスごとの脆弱性の分布に関する次の統計情報を受け取りました:

結果は次のとおりです。Shodanが発見したサービスの総数のうち、5%で脆弱性が検出されました。 この数字は小さく、比較のために、当社の自動化された境界スキャンによると、通常、サービスの20〜50%で脆弱性が見つかります。 しかし、理論的には、脆弱性検出の割合を増やすことができます。 これがどのように行われるかを見てみましょう。

たとえば、ROSSSHの場合(スクリーンショットの4行目以下)、 ROSSSHのリモート事前認証ヒープ破損の脆弱性の可用性を想定できます。 この脆弱性はまったく新しいものではないという事実にもかかわらず、このサービスでこの脆弱性を満たす可能性はゼロよりもはるかに高くなっています。 インターネットからアクセス可能なシステムの約30%に5年以上前の脆弱性が含まれているという以前の研究を思い出してください 。 調査での同様の数値はシスコによって提供されており、既知の脆弱性の平均的な存在は5年半以上です。 これらの結果は私たちのものと同等であり、わずかな違いは異なるサンプルと研究方法によるものです。

上記の例によれば、RDPサービスCVE-2015-0079 、 CVE-2015-2373 、 CVE-2015-2472 、 CVE-2016-0019に脆弱性があると想定できます。 これは考えられる脆弱性の不完全なリストです;すべてのオープンソースでは、これらの脆弱性はCPEによってOSバージョンにリンクされ、RDPへのバインドを無視します。 最も顕著な例は、悪用可能な有名な脆弱性です。これについては後で説明します。 他の多くのサービスについては、脆弱性の存在について同様の仮定を構築することもできます。

ステップ4.検索エクスプロイト

次のステップは、特定の脆弱性のエクスプロイトを検索することです。 上記の検索エンジンでは、少数のエクスプロイトを見つけることができますが、Pandoraのボックスがすでに開いているため、このために特別なユーティリティを使用する人はいません。 たとえば、無料のPTEEユーティリティがあります。 彼女に関する別の記事が詳細に書かれています。 そしてMetasploitがありますが、これは何も収集しませんが、...

当社には独自の知識ベースがあり、脆弱性はすでにエクスプロイトと比較されているため、このステップで追加のアクションは必要ありませんでした。 処理の結果によると、次のものを受け取りました。

- 559個のCVSS高リスク脆弱性のうち88個にはエクスプロイトが利用可能です。

- 733の中リスクの脆弱性のうち178の脆弱性にはアクセス可能なエクスプロイトがあります。

- 309の低リスクの脆弱性のうち8つには、エクスプロイトが利用可能です。

情報セキュリティの古くからの教訓の1つに、システムのセキュリティレベルは最も弱いリンクのセキュリティレベルに等しいというものがあります。 実際、攻撃を計画するとき、実践が示すように、潜在的な攻撃者は最も安全でないシステムを選択します。 結果を慎重に検討すると、このようなシステムを見つける可能性は、組織のすべてのカテゴリで高いことは明らかです。

結果には簡単な説明があります。インフラストラクチャの成長に伴い、監視がより困難になっています。 より多くのホスト-悪用可能なものを含む、より古いソフトウェアとより多くの脆弱性。 大企業では、境界線は非常に動的です。1週間以内でも、多くの人が去ることができるように、最大で数十個の新しいホストがネットワーク境界に表示されることがあります。 これらの変更が単なるエラーの結果である場合、これらのノードの1つが「ドアを開く」可能性は非常に高くなります。 このため、可能な限りリアルタイムに近いモードで境界の状態を定期的に監視することは、安全性を確保するために非常に重要です。

脆弱性情報がインターネットに登場したばかりの場合、脆弱なサービスを検索するのにどれくらい時間がかかりますか? このシステムでは、指定された脆弱性の検索に1秒もかかりません。 結果の分析にはさらに時間がかかりますが、これも非常に高速です。この調査の枠組みでは、1つの脆弱性の分析に15分しかかかりませんでした。

ステップ5.実際に攻撃する

そのため、攻撃者はターゲットインフラストラクチャに関するデータを収集し、脆弱なサービスを特定します。 脆弱性に関する情報を探し、そこから悪用可能な脆弱性を選択します。 次に、ターゲットインフラストラクチャに関する知識と脆弱性に関するデータを比較することにより、システム内のこれらの脆弱性の存在について推測を行います。 最後のステップで、攻撃者は利用可能なツールを使用して脆弱なシステムを攻撃します。

もちろん、私たちの研究では、実際の攻撃はありませんでした。 しかし、最終段階でハッカーの能力を評価することはできます。 たとえば、The Shadow Brokersによってマージされた有名なエクスプロイトパックの最後の部分を考えてみましょう。 このパックには、WannaCryウイルスの流行後に有名になったSMBハッキングキットなど、多くの興味深いエクスプロイトがありました。サンプルでは、このエクスプロイトは36システムに適していました(調査対象の境界に関するデータは、エクスプロイトを含むアーカイブの公開前に収集されました)。 当時、パックに含まれるエクスプロイトは、Windowsのすべてのバージョンに適用されました。 その結果、ハッキングされる可能性が非常に高くなりました。 これはまさにWannaCryが示したものです。 そして、これは氷山の一角に過ぎず、パックには他の興味深いエクスプロイトがありました。

- Esteemaudit(RDPの悪用) 。 ACL(アクセス制御リスト)なしでRDPサービスを境界に配置することはエラーと見なします。 荷降ろしで、このサービスが存在する44のシステムが特定されました。 この説明によると、エクスプロイトは古いバージョンのWindows Server 2003にのみ適用されます。このため、新しいバージョンのWindowsのバナーを持つ10個のアドレスを除外しました。エクスプロイトを適用できるシステムは3つ、確認なしで31個ありました。

- Webサーバーのエクスプロイトセット 。 37システムについては、Webサーバーのハッキングを目的としたエクスプロイトの適用可能性について想定されました。

- メールサーバーの悪用のセット 。 13システムで、動作に適したバージョンのメールサーバーが発見されました。

その結果、3,764個の利用可能なアドレスのうち、111個が潜在的に脆弱なサービスであると特定されました。 そして、このエクスプロイトパックの助けを借りてハッキングされる可能性が高いです。

調査開始時、危険レベルは受け取ったよりも低いように思われましたが、その後WannaCryが来て同意しませんでした。 高レベルの危険性の理由は、組織の外部境界の制御の欠如でした。 さらに、警告と専門家の推奨事項が公開された後でも、セキュリティレベルに大きな増加はありませんでした。 これは、同じ脆弱性を使用した次のPetya / NotPetya暗号ロッカーの流行によって明らかに示されました(ただし、その分布ベクトルはネットワーク境界に属していません)。 インフラストラクチャに感染するには、脆弱なシステムが1つあれば十分であり、境界を克服するには、攻撃者は脆弱なサービスを1つだけ必要とします。

保護のための結論と推奨事項

まとめると。 脆弱性を探す従来のネットワークスキャナーを使用する場合、組織の従業員は誰かがそれらを「監視」していると疑う可能性があります。 このようなスキャンの事実は、IDSとブロックを使用して簡単に識別できます。 しかし、誰が大量検索エンジンの作業を追跡しますか? この記事では、次のことを実証しました。

- 金融セクターに対する標的型攻撃を準備するために、特別な金融費用は必要ありません。

- トレーニングは、攻撃された組織とそれらを防御する組織には見えない場合があります。

- 攻撃を実装するために、NSAからのエクスプロイトパックは必要ありませんが、そのコンポーネントもオープンアクセスに分類されます。

境界セキュリティは、基本的なセキュリティベクトルの1つです。 しかし、あなたが守るものを知らないで保護することは、難しく、率直に言って、意味のない仕事です。 保護している境界の境界がわからない場合は、この記事で説明するネットワーク分析方法を使用できます。 また、外部サブネットが多数あり(たとえば、複数のインターネット接続を使用して全国に分散しているインフラストラクチャ)、境界のインベントリが困難な場合は、専門家に相談することができます。 たとえば、Positive Technologies(abc@ptsecurity.com)の専門家。 必要なのは、オペレーターからの専用ネットワークのリストとスキャンへの同意のみです。

境界が何で構成されているかについてのアイデアを受け取ったら、その保護に対処します。 情報システムの最も安全な構成を実現することは困難です。なぜなら、ソフトウェア、その構成と保守、そしてビジネスを満足させるためにあなたが仮定をしなければならない場所を担当する人だからです。 情報セキュリティは、常にシステムの機能とそのセキュリティの間でバランスを取ります。 構成エラーもネットワーク境界に存在します。調査が示すように、脆弱なサービスを含む多くの不要なサービスがインターネットに公開されているため、攻撃者が組織のネットワークに侵入しやすくなります。 推奨される境界保護計画は次のようになります。

- インターネットからのアクセスが正当化される資産を特定します。

- アクセス正当性のないサービスは、境界から削除する必要があります。

- 新しいシステムを外部境界に配置する手順を文書化して実装します。

- ACLを作成し、管理インターフェイス、リモートアクセスサービス、データベース、その他の重要なサービスへのアクセスを最小限の人のリストで制限します。

- 更新プログラムをインストールする手順を紹介し、その実装の成功のメトリックを決定します。

- 監査モード(内部ネットワークから)での専用ツールによるスキャンや、ペンテストモード(インフラストラクチャが潜在的な侵入者にどのように見えるかを理解するための外部サイトからのスキャン)での脆弱性のスキャンなど、セキュリティ分析作業を少なくとも定期的に実行します月に一度。

- 資産の責任者のリストを定義します(ビジネス側とIT側の両方から)。 これにより、緊急のシステムアップグレード中の人件費と反応時間が短縮されます。

- 脆弱性の除去に優先順位を付けるには、資産の価値を判断します。

- 境界にあるシステムの重大な脆弱性を検出した場合の対応計画を作成します。 計画では、重大な脆弱性への対処方法を検討する必要があります。 システム管理者および情報セキュリティの専門家がとるべき行動。 これらのアクションは、システムのビジネスオーナーと一致していますか?

もちろん、脅威に対抗するには、情報セキュリティを確保するための統合アプローチが必要であり、「ネットワーク境界」から始める価値があることを覚えておく必要があります。

作成者 :Positive Technologiesの専門家Vladimir Lapshin、Maxim Fedotov、Andrey Kulikov