, WannaCry? Jaff BitKangoroo, , WannaCry ? Untukmu, Shifu, Blackshades Locky, WannaCry, Petya, Misha Nyetya ? , “” ? - 30 , - 37 , - “” …

?

Nyetya? , , WannaCry? ( )? SMB- ? WannaCry. , , — , , , .. , , , ?

-?

- (, Web, , , )

- ( 92% DNS) kill switch

- , ,

- .

, . , , , , ( , , ..). , . - , - . ?

. :

- DNS- , ( ..)

- , - , ,

- , ( , , , — IPS NGIPS)

- IP-, URL,

- ( , )

- ( ) .

« — — »

- ( )

- , (, psexec ), (, ), (, - HTTP-), (, ) (, , )

- Web- , Flash- -

- kill switch (, DGA-) DNS-, Web- , Netflow TCP/IP-.

- ( VLAN ACL ),

- ,

- Threat Hunting, , .

Cisco

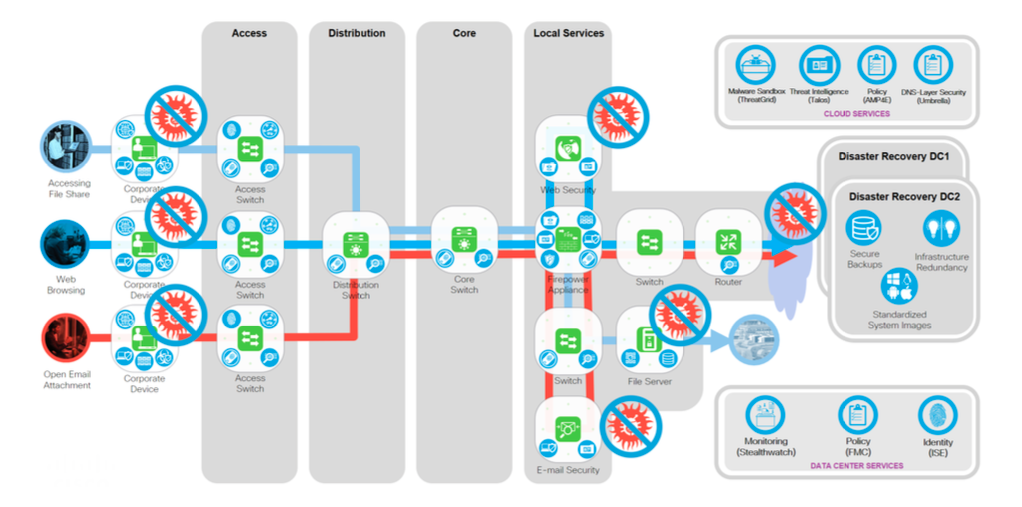

, . - - , - , , . , Cisco, , , , , — .

. (, WannaCry Nyetya) . Cisco SAFE (Security Architecture for Enterprise), - , , “- -“.

, :

- Cisco ASA Cisco Firepower

- Cisco NGIPS Cisco wIPS

- Cisco Advanced Malware Protection

- DNS Cisco OpenDNS

- Cisco Identity Service Engine

- Cisco Stealthwatch

- , Web- Cisco Web Security

- , Cisco Email Security

- Cisco AMP ThreatGrid

- ..

Cisco Cisco, . , . , , . , , 1 . .

- ?

Nyetya(別名Petya.A、別名Petya.C、別名PetrWrap、別名PetyaCry、別名GoldenEye、別名ExPetr)に話を戻すと、今日何を知っていますか?

2016年3月に主な被害者が米国の保健当局であったSamSamランサムウェアによる攻撃から始まり、Talos は 、ネットワーク全体のオープンな脆弱性を悪用するマルウェア伝播の危険性について警告しました。 2017年5月、WannaCryは多くの叫び声を上げ、SMBv1プロトコルの実装の脆弱性を悪用し、世界中の多くのシステムに広く拡散しました。 6月27日に、元のPetyaとはまったく異なる新しいマルウェアサンプルが発見されたため、人々はPetrwrapやGoldenEyeなどの新しい名前を付け始めました。 Talosは、このマルウェアモデルをNyetyaとして識別します。 現在の調査(元の、常に更新されるCisco Talosブログエントリはこちら )から、このサンプルではEternalBlueおよびEternalRomanceをpsexecおよびWMIツールと組み合わせて使用し、ネットワーク内の新しい被害者を拡散および感染させることが示されました。 これについては、「Nyetyaマルウェア機能」セクションで詳しく説明します。 WannaCryと比較して、外部ネットワークスキャンコンポーネントはありません。

現在、初期ベクトルの特定は困難です。 メールベクトルの使用に関する初期の報告はまだ確認されていません。 「野生の世界」での標本の挙動の観察に基づいて、このHPEの標本の伝播の明白で目に見える外部メカニズムがないことがわかります。 一部の感染では、ウクライナでMeDocという名前で知られているアカウンティングソフトウェアの更新メカニズムが使用されている可能性があります。 Talosは初期攻撃ベクトルの検索を続けています。

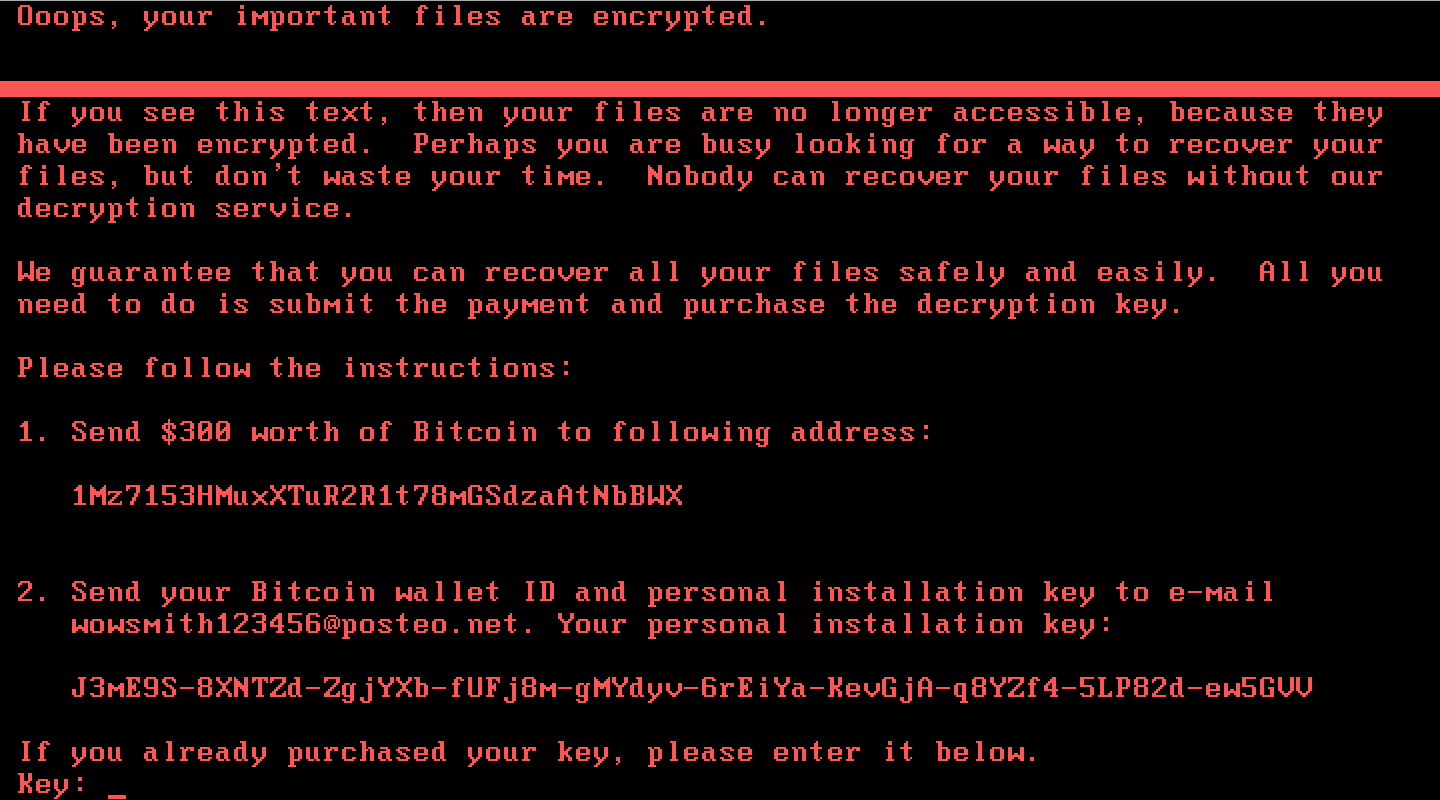

他のマルウェアと同様に、Talosは身代金の支払いを推奨していません。 メールボックスは、メールプロバイダposteo.deをロックされた支払いに関する情報交換のために使用され、復号鍵を取得することがあるため、マルウェアのこの特定のサンプルのために、それは、も無意味であることに留意してください。 これは、攻撃者が支払い情報の取得と復号化キーの取得に使用する唯一の通信方法でした。 マルウェアをリモート管理サーバーに接続し、そこから復号化キーを受信する他の方法はありません(そのため)。 したがって、Nyetyaは身代金のために機能するランサムウェアではなく、到達可能なデータとシステムを破壊するマルウェアの単なるサンプルです。

ユーザーパスワードを取得する方法

マルウェアの配布元であるPerfc.datのリソースセクションには、組み込みの実行可能モジュールが含まれています。 この実行可能モジュールは、user%TEMP%ディレクトリに一時ファイルとして作成され、GUIDを含むパラメーターで名前付きパイプを開始します。 その後Perfc.dat名前付きパイプを通じて実行可能modulomメイン実行可能モジュールの相互作用。 例:

C:\WINDOWS\TEMP\561D.tmp, \\.\pipe\{C1F0BF2D-8C17-4550-AF5A-65A22C61739C}

.tmp- Mimikatz, open source . , Talos , Mimikatz.

/ WMIC PsExec. :

Wbem\wmic.exe /node:"w.x.y.z" /user:"username" /password:"password" "process call create "C:\Windows\System32\rundll32.exe \"C:\Windows\perfc.dat\" #1

Nyetya

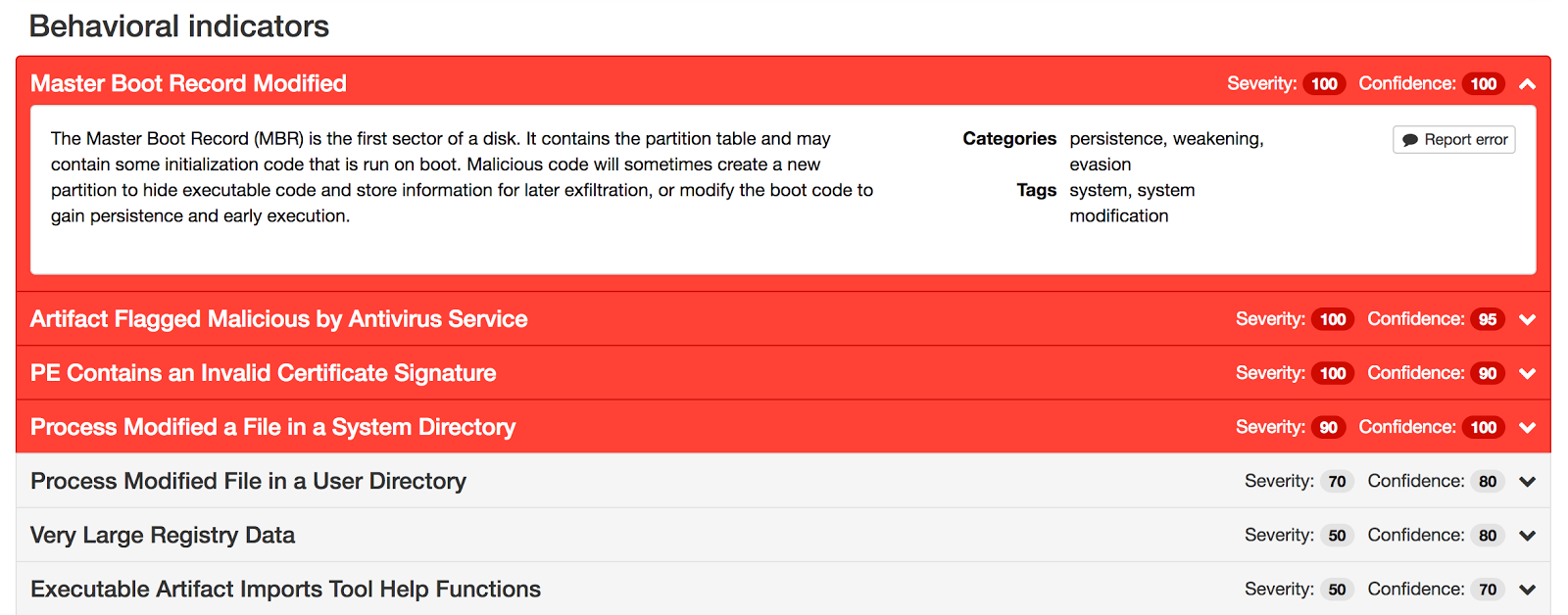

, Talos , «Perfc.dat». Perfc.dat , , , #1. , SeShutdowPrivilege SeDebugPrivilege, Windows API AdjustTokenPrivileges. , master boot record (MBR) , PhysicalDrive 0 Windows. , , schtasks, , .

NetServerEnum TCP 139 . , , , .

:

- EternalBlue — , WannaCry.

- Psexec — Windows.

- WMI — Windows Management Instrumentation, Microsoft Windows.

perfc.dat.

, MS17-010, EternalBlue EternalRomance . , .

- EternalBlue

- Windows Server 2008 R2

- Windows Server 2008

- Windows 7

- EternalRomance

- Windows XP

- Windows Server 2003

C:\WINDOWS\dllhost.dat \\w.x.y.z -accepteula -s -d C:\Windows\System32\rundll32.exe C:\Windows\perfc.dat,#1

Wbem\wmic.exe /node:"w.x.y.z" /user:"username" /password:"password" "process call create "C:\Windows\System32\rundll32.exe \"C:\Windows\perfc.dat\" #1"

wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D %c:

MBR :

- , , MS17-010 . , .

- , .

- , , . .

- SMBv1, , SMB. (SMBv2 Microsoft Vista).

NyetyaMBR、タロス MBRFilter MBR。MBR。、、MBRFilter 参照してください、MBRFilterオープンソースTalosと

CiscoからのCisco

- Advanced Malware Protection (AMP) . , , , AMP .

- , NGFW, NGIPS, Meraki MX , . , EternalBlue EternalRomance , WannaCry Nyetya.

- AMP Threat Grid .

- Email Web . , .

- 42944 — OS-WINDOWS Microsoft Windows SMB remote code execution attempt

- 42340 — OS-WINDOWS Microsoft Windows SMB anonymous session IPC share access attempt

- 41984 — OS-WINDOWS Microsoft Windows SMBv1 identical MID and FID type confusion attempt

- 5718 — OS-WINDOWS Microsoft Windows SMB-DS Trans unicode Max Param/Count OS-WINDOWS attempt

- 1917 — INDICATOR-SCAN UPnP service discover attempt

- 5730 — OS-WINDOWS Microsoft Windows SMB-DS Trans Max Param OS-WINDOWS attempt

- 26385 — FILE-EXECUTABLE Microsoft Windows executable file save onto SMB share attempt

- 43370 — NETBIOS DCERPC possible wmi remote process launch

Threat Grid

Threat Grid Nyetya .

AMP

SHA256

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745

eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998 (password stealer)

:

- - Cisco « » - WannaCry

- Cisco - ( )

- Cisco ( ), -

- Cisco WannaCry ( )

- ( )

- ( )

- Nyetya Cisco Talos ( )

- "Ransomware Defense for Dummies" ( )

- - - ( )