6月10日、韓国のホスティング会社であるNAYANAは、Erebusランサムウェア攻撃の被害者でした(Trend MicroはRANSOM_ELFEREBUS.Aを検出しました)。 その結果、ホスティングプロバイダーがホストする153台のLinuxサーバーと3400を超えるビジネスサイトが感染しました。

6月12日にNAYANAのWebサイトで公開されたメッセージで、同社は、攻撃者がすべての感染サーバー上のファイルを復号化するために550ビットコイン(BTC)または162万ドルの前例のない身代金を要求したと述べました。 ランサムウェアネゴシエーションの一部を次に示します。

私の上司は、あなたがたくさんの車を買うので、あなたに良い価格を与えるように言った。

550 BTC

十分なお金がない場合は、ローンを取る必要があります

従業員は40人います

各従業員の年salは30,000ドルです

すべての従業員30,000 * 40 = $ 1,200,000

すべての550BTCサーバー= 1,620,000ドル

支払えない場合、破産しています。

あなたの子供、妻、クライアント、従業員に直面する必要があります。

また、あなたの評判とビジネスを失います。

多くの訴訟を受けます。

6月14日、NAYANAは397.6 BTC(2017年6月19日時点で約101万ドル)を分割払いで支払うことで合意したことを発表しました。 6月17日、同社は3回の支払いのうち2回目の支払いを行ったことを発表しました。 6月18日、NAYANAはサーバーのバッチ再構築を開始しました。 現在、2番目のバッチの一部のサーバーにはデータベースエラーがあります。 3回目の支払いは、サーバーの最初と2番目のバッチが正常に復元された後に支払われます。

これは身代金の額に匹敵するものではありませんが、この事件は従業員が支払い後に暗号化されたファイルに完全にアクセスできなかったカンザス州の病院で起こったことを思い起こさせます。 代わりに、ランサムウェアは再び身代金を要求しました。

エレバスは、 悪意のある広告を介して拡散した 2016年9月に初めて発見されました。 彼は2017年2月に再登場し、既にWindowsアカウント制御をバイパスする方法を使用していました。 LinuxバージョンのErebusに関して利用可能な技術的な詳細の一部を以下に示します。

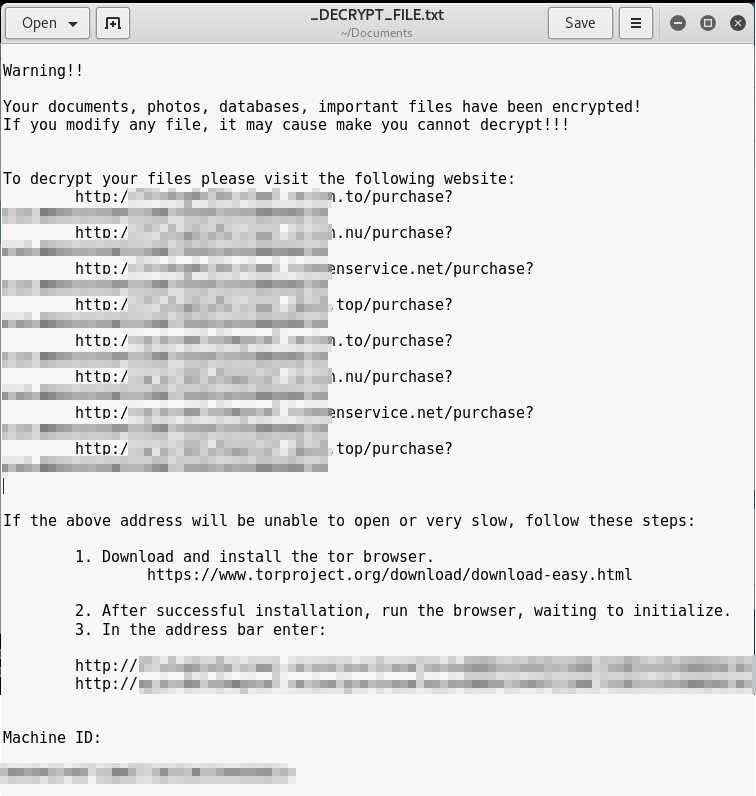

図1:Erebusには多言語の買戻し通知があります(上記の英語オプション)

図2:ファイルを解読する方法を示すサイバー犯罪者のデモビデオのフレーム

ウイルス攻撃の可能性のあるベクトル

Linuxシステムがどのように感染するかについては、ErebusがLinuxのエクスプロイトを使用した可能性があると推測できます。 たとえば、オープンソースの情報に基づいて、研究者は、NAYANAサイトが2008年にコンパイルされたLinux 2.6.24.2カーネルで実行されていることを発見しました。 したがって、 DIRTY COWなどのセキュリティ上の脅威は、脆弱なLinuxシステムへのルートアクセスを攻撃者に提供する可能性があります。

さらに、NAYANA Webサイトでは、2006年にリリースされた古いバージョンのApache 1.3.36とPHP 5.1.4を使用しています。 NAYANAが使用するApacheのバージョンは、ユーザーnobody(uid = 99)で実行されます。これは、既知のエクスプロイトが攻撃に使用される可能性があることを示しています。

図3:Erebus Linux Rasomware

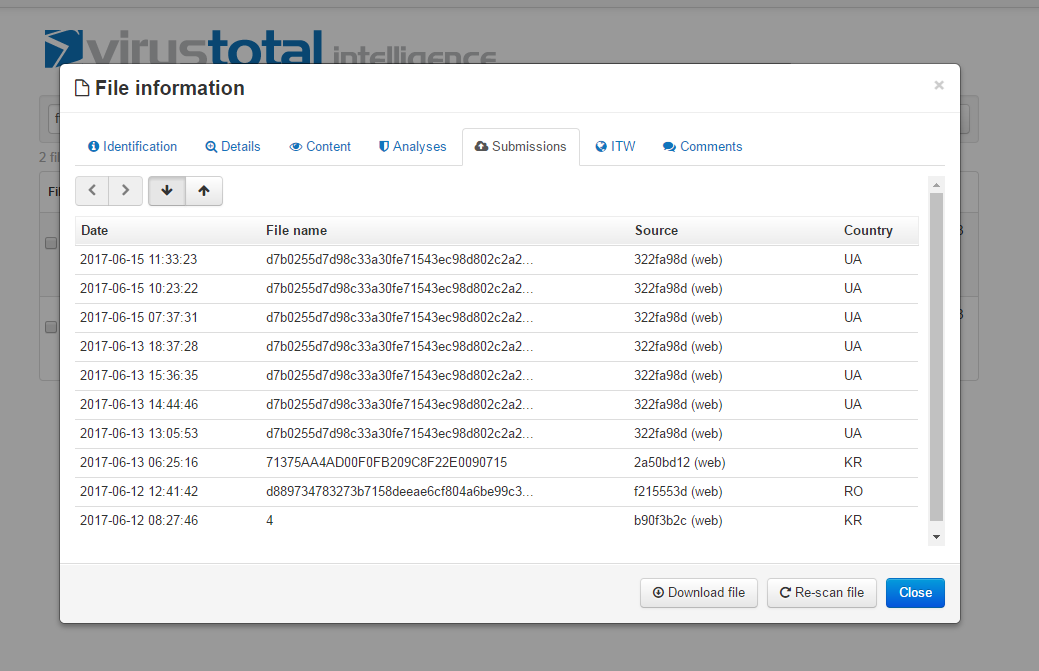

このランサムウェアウイルスは地理的範囲が限定されており、実際、攻撃は韓国に集中していることに注意してください。 ただし、VirusTotalサービスのデータは異なる話を示しています。ウクライナとルーマニアからもいくつかのサンプルが取得されました。 考えられる理由は、それらが情報セキュリティの分野の他の研究者によって送られた可能性があります。

暗号化手順

Erebusによって暗号化された各ファイルの形式は次のとおりです。

| ヘッダー(0x438バイト) |

| RSA-2048で暗号化された元のファイル名 |

| RSA-2048で暗号化されたAESキー |

| AES暗号化RC4キー |

| RC4暗号化データ |

まず、個々のファイルは500 kBのブロックに分割され、ランダムに生成されたキーを使用してRC4暗号化アルゴリズムを使用してスクランブルされます。 次に、RC4キーがAES暗号化アルゴリズムによってエンコードされます。 AESキーは再びRSA-2048アルゴリズムを使用して暗号化され、その公開キーはファイルに保存されます。

各ファイルには、すべてに共通のRSA-2048公開キーが1つあります。 RSA-2048キーはローカルで生成されますが、解読に必要な秘密キーは、ランダムに生成された(おそらくマシンIDに基づく)追加のキーを使用して暗号化されたAESキーに保存されます。 分析では、RSAキーを受信しないと復号化できないことが示されています。

対象ファイルの種類

通常、暗号化は、オフィス文書、データベース、アーカイブ、およびマルチメディアファイルに向けられます。 これは、433種類のファイルを暗号化するこのバージョンのErebusの特徴でもありますが、Webサーバーとそれらに保存されているデータを暗号化する傾向もあります。

次の表は、Erebusが探しているフォルダーを示しています。

var / www /-ウェブサイトのファイル/データが保存されているフォルダー、およびMySQLでibdataファイルが使用されているフォルダー:

| 含まれるディレクトリ: | 除外されたディレクトリ: |

| var / www / | $ / bin / |

| 含まれるファイル: | $ /ブート/ |

| ibdata0 | $ / dev / |

| ibdata1 | $ / etc / |

| ibdata2 | $ / lib / |

| ibdata3 | $ / lib64 / |

| ibdata4 | $ / proc / |

| ibdata5 | $ /実行/ |

| ibdata6 | $ / sbin / |

| ibdata7 | $ / srv / |

| ibdata8 | $ / sys / |

| ibdata9 | $ / tmp / |

| ib_logfile0 | $ / usr / |

| ib_logfile1 | $ / var / |

| ib_logfile2 | /.gem/ |

| ib_logfile3 | /.bundle/ |

| ib_logfile4 | /.nvm/ |

| ib_logfile5 | /.npm/ |

自分を守る方法は?

ネットワーク上の脆弱なマシンの1つで、接続されているすべてのシステムとサーバーに感染する場合があります。 運用、評判、利益に対するリスクを考えると、企業はそのような脅威への取り組みに率先して取り組むべきです。 リスク軽減の推奨事項は次のとおりです。

- 重要なファイルのバックアップ

- サードパーティまたは未検証のリポジトリの数を無効化または最小化する

- 最小特権アプリケーション

- サーバーおよびターミナルソフトウェアの更新(または仮想パッチの使用)

- 定期的なネットワーク監視

- 侵入または感染の兆候についてイベントログを確認する

ハッシュ関数SHA256 RANSOM_ELFEREBUS.A:

0b7996bca486575be15e68dba7cbd802b1e5f90436ba23f802da66292c8a055f

d889734783273b7158deeae6cf804a6be99c3a5353d94225a4dbe92caf3a3d48

ウイルスの拡散の特性に関する新しい情報が受信された場合、この投稿を更新します。