このサービスの主な機能は、ブロックされたネットワークへのトラフィックのみがVPN経由でルーティングされ、他のサイトが直接機能することです。 これはインターネットの速度に影響を与えず、他のサイトのIPアドレスを置き換えません。

この記事では、安価なVPSで多数のクライアントにOpenVPNを設定する複雑さについて説明しています。

- 適切なホスティングを選択する方法。 貧弱なホスティングの特徴。 私たちが長い間ロシアでホスティングを検索して見つけた話。

- IPv6が優れている理由。 VPNクライアントの適切なIPv6アドレス設定。

- サーバーを再起動したりクライアントを切断したりすることなく、OpenVPN構成をその場で変更します。

- サーバーとOpenVPNプロセス間の負荷分散

- 多数の接続のためのLinuxの微調整

- 湾曲したオペレーティングシステムとユーザールーターの機能

私たちの経験は、個人的なニーズのためにVPNを展開しようとしている人や、多数の顧客とのサービスを作成したい人にとって有用です。

ホスティング

最初は、ヨーロッパのプロバイダー、Scaleway、Linode、DigitalOceanの複数のサーバーを使用しました。 これらは3〜5ドルで最も安いVPSでした。 すぐに、ユーザーはヨーロッパのIPアドレスのためにYandex.MusicとVK.comの音楽が利用できないと不平を言い始めました。 CISで適切なホスティングを探し始めました。

欧州レベルのサービスレベルに匹敵する国内ホスティング事業者はいないことが判明しました。 ほとんどの場合、これは高品質のサービスの質の低さ、複雑な注文プロセス、時代遅れのテクノロジーです。 検索中に、貧弱なホスティングの特徴のリストを作成することができました。

惨めなホスティングの特徴

- VPSの代わりにVDSという用語を使用します。 略語自体には何の問題もありませんが、90年代以降の低レベルのサービスとコントロールパネルインターフェイスをほぼ保証する一種の黒いマークです。

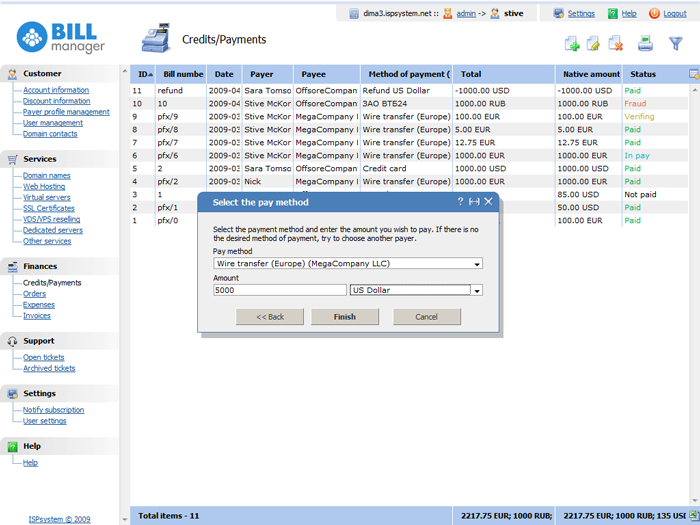

- パネルBillManager、ISPmanagerなど。 -多数のボタン、わかりにくいメニューを備えた標準の再設計されたインターフェイス。 このようなパネルでサーバーを注文するプロセスは、いくつかの段階で実行されます。 サーバー自体のコントロールパネルは通常、注文パネルとは別のサブドメインにあり、個別のログインパスワードがありますが、切り替えは最も明白な方法ではありません。 サービスを注文または変更するプロセスは実際の苦痛に変わり、多くの場合、テクニカルサポートが必要です。 サーバーの注文プロセスに数回以上のクリックが必要であり、2分以上かかる場合-これは悪いホスティングです。

BillManagerコントロールパネルインターフェースは、時代遅れのホスティングの特徴です

- IPv6原則の誤解。 多くのホスティング事業者は1つのIPv6アドレスを割り当て、追加ごとに料金が必要です。 ネットワーク/ 64には5億ドルかかります。

- 仮想化OpenVZ。 ほとんどの商用OpenVZ VPSプロバイダーは、venetインターフェースと、IPv6アドレスのサブネットを個別のコンテナーに割り当てることはできず、インターフェースごとに1つの個別のアドレス(/ 128)のみに割り当てることができるパネルを使用します。 これらのアドレスは、VPNクライアントに正常に配布できません。

いくつかのホスティングを試したが、私たちはほとんど絶望した。 ロシアでは、私たちのニーズに合った通常のホスティングプロバイダーが存在しないように見えました。 ホスティングアグリゲーターサイトで見つけることができるすべてのホスティング事業者に手紙を送りました。その中で要件を説明し、サイトでの広告と引き換えに無料のサイトをリクエストしました。

VPSサーバーの要件

- XENまたはKVM仮想化。 ほとんどの場合、OpenVZではIPv6アドレスを正常に管理できません;カーネル変数(sysctl)の設定に制限があります。 ニーズによっては、OpenVZは非常に適していますが、大規模で負荷の大きいVPNサーバーには適していません。

- 強力なサーバープロセッサ。 Scalewayなどの一部のプロバイダーは、低電力のARMまたはIntel Atomプロセッサーで低コストのVPSサーバーを提供しています。 VIAプロセッサに基づいたサーバーもあります。 そのようなシステムでは、OpenVPNは低速ですが、暗号化が原因ではありません。 OpenVPNがネットワークインターフェースの作成に使用するtunモジュールは、高負荷向けに最適化されていません。システムコールごとに1つのパケットのみを送受信するため、カーネルモードとユーザーモード間で多数のコンテキストスイッチが発生します。 メモリ周波数が遅くなり、プロセッサーが安価になるほど、切り替えが遅くなります。 さらに、OpenVPNコードはrecvとsendのシステムコールを使用します。これらは単一のネットワークパケットで動作するため、暗号化されたパケットの送信も最適な方法では機能しません。 したがって、OpenVPNの通常の動作では、高速のプロセッサとメモリを使用することが重要です。

- 無制限のトラフィックと良好なチャネル。 ユーザーはソーシャルネットワークで多くのメディアコンテンツを消費し、トラフィックは非常に迅速に消費されます。 低いトラフィッククォータ(1TB)の関税は1日あたりに費やされます。

- クライアントに実際のアドレスを直接割り当てるには、個別のIPv6ルーティングネットワークが必要です。 ほとんどのホスティング事業者はこれが何を意味するのかさえ理解せず、既存の(またはリンクローカルアドレスを介して)ルーティングテーブルにエントリを作成するのではなく、単にハイパーバイザーのネットワークインターフェイスに必要なサブネットを割り当てます。 これにより、特定の範囲をVPNネットワークインターフェイスに割り当てたり、松葉杖なしでクライアントにIPv6アドレスを直接提供したりすることはできません。動作しません。 この問題を回避できるNDPプロキシがありますが、これは不便です。このため、ハイパーバイザーとホストルーターに追加の負荷をかけることができます。

約12の企業が私たちの要求に応えましたが、ほとんどすべての企業がホスティングが不十分である兆候があり、適合しませんでした。 その結果、すべてのニーズを満たす唯一のホスティングプロバイダーが見つかりました。

これは奇妙に聞こえますが、コメントの中で、国内のホスティング業者の99%はでたらめであり、ヨーロッパのレベルに達していないことを証明する準備ができています。 特に、MasterHost、REG.ru、1GB.ru、Timewebなどの大企業の代表者と話をすることを嬉しく思います。

Veesp.comとどのように友達になったか

私たちにとって本当の発見は、サンクトペテルブルクにデータセンターを持つVeesp.comホスティング会社でした。 これは、IPv6を適切に準備する方法を知っている唯一のホスティング事業者です。 VPSサーバーごとに、/ 64のネットワークが割り当てられ、要求に応じて/ 56が割り当てられます。

彼らは2つのVPS関税ラインを持っています。 無制限のトラフィックで料金「ストレージ1」を使用します。 このレートのサーバーには、Intel Xeon X5650プロセッサーが搭載されています。 SSDドライブ、強力なIntel Xeon E5v4プロセッサ、およびDDR4メモリを備えたComputeの料金表もあります。

Compute VPS tariff line provider Veesp.com

コントロールパネルの利便性はDigitalOceanに匹敵します。 ビットコインを介した支払いも可能です!

現在、Veesp.comに完全に移行し、OpenVPNに6台のストレージ1サーバーを使用しています。 VKとYandexの音楽は再び機能し、ユーザーは満足しています。

IPv6

私はIPv6が大好きです。 これにより、NATやポートフォワーディングなどの不要なエンティティの束を取り除くことができます。 VPNの場合、各クライアントが実際のIPアドレスでインターネットにアクセスするという点で便利です。 残念ながら、多くのホスティングプロバイダーとシステム管理者は、このプロトコルに反対し嫌いです。これは、このプロトコルが不適切に構成され使用されているためです。

最も一般的な間違いは、サーバーに1つのIPv6アドレスを発行することです。

この誤解に特化したウェブサイトslash64.net 。

各エンドノードに最低/ 64を割り当てる必要がある理由

- 簡単にするため。 RFC 6177によると、/ 64ネットワークは、ホームインターネットであれホスティングであれ、すべてのエンドノードに推奨されるユニットです。 これらは2⁶⁴、つまり18兆個のIPアドレスです。 このアプローチにより、混乱がなくなり、個々のノードでネットワークがどのように正確に構成されているかを推測できます。

- ルーターのメモリ消費が少ない。 ネットワーク管理者は、いくつかの小さなサブネットではなく、1つの大きなサブネットにルーティングするだけで十分です。

- SLAAC自動構成プロトコルを壊しません。 インターネットを介して本格的なローカルエリアネットワーク(L2)を突然作成したい場合、IPv6はその中で正しく動作します。

- GoogleやFacebookのような大規模なサイトのメールプロバイダーのロジックによると、1クライアントは1/64ネットワークです。 したがって、ホスティング事業者が同じ/ 64の範囲から異なるクライアントにアドレスを発行すると、範囲内の近隣者によって実行されるアクションがブロックされる場合があります。

- IPv6アドレスは個別に販売しないでください。 これはナンセンスです。なぜなら、1つのIPアドレスの価格が1ルーブルであっても、最小で推奨されるブロック/ 64は無料で発行されるため、莫大な費用がかかるからです。

松葉杖なしでIPv6アドレスをVPNクライアントに直接提供するには、サーバー上のIPv6アドレスを介して個別のルーティングネットワークが必要です。つまり、クライアントにアドレスを配布する予定のサブネットは、サーバーインターフェイスに割り当てられるべきではありませんが、何らかのアドレスを介してルーティングされる必要がありますサーバーのネットワークインターフェイス上。

ルーティングされたネットワークを配布するための2つの一般的なオプションがあります。

最初のオプション:ネットワークインターフェイス上の1/64、および最初の/ 64を介してルーティングされる/ 56。 必要に応じて/ 56を打つか、すべて/ 56をVPNインターフェースに割り当てることができます。

2番目のオプション:1つ以上/ 64(またはそれ以上)、リンクローカルアドレスを介してルーティングされます。

ほとんどのホスティング事業者は、専用ネットワークを個別に注文する必要があります。 Veesp.comは、各サーバーに/ 56ブロックを無料で発行します。 残念ながら、DigitalOceanなどの高度なホスティング事業者でさえ、そのようなサービスを提供していません。 @rmからこのサービスversion6.ru/vpsを提供するホスティングプロバイダーのリストを以下に示します。

NATおよびファイアウォール

iptables, .

iptables-save

iptables-restore

, , .

ferm

Ferm — iptables . iptables, , , , iptables: , netfilter.

: eth0, eth1, eth2. .

ferm:

@def $WAN_0 = eth0;

@def $WAN_1 = eth1;

@def $WAN_2 = eth2;

@def $BLOCKED_NETWORKS = (

123.123.123.123

234.234.234.234

....

);

chain INPUT {

saddr $BLOCKED_NETWORKS of ($WAN_0 $WAN_1 $WAN_2) DROP;

}

$BLOCKED_NETWORKS . . .

iptables : NAT IPv4-, OpenVPN. .

NAT IPv4-

«» IP- 192.168.*.*, . , IPv4-, (NAT).

WiFi-. , , . , , ( ), .

IPv6, VPN- IP-, . , .

redirect-gateway OpenVPN . , .

OpenVPN

OpenVPN , OpenVPN . , . statistic, .

— - DNS. vpn.zaborona.help. -, . , , . . OpenVPN , IPv6-, .

DNS-. -. TTL .

, IP- , host-tracker.com, , http ping.

vpn.zaborona.help: www.host-tracker.com/InstantCheck/ResultComplete/ec0e5a90-ed56-e711-b124-0003ff7328cc

DNS-

DNS- , DNS-, 8.8.8.8. , DNS- VPN , .

, Windows DNS- , , . DNS- , , , , DNS VPN, .

ValdikSS OpenVPN, DNS Windows. Windows Filtering Platform — Windows, DNS, OpenVPN.

, , , . .

. , Ansible.

— IPv6, OpenVPN.

Ubuntu 16.04 LTS 4.4.0.

OpenVPN 2.3, OpenVPN 2.4. .

wget -O - https://swupdate.openvpn.net/repos/repo-public.gpg|apt-key add -

echo "deb http://build.openvpn.net/debian/openvpn/release/2.4 xenial main" > /etc/apt/sources.list.d/openvpn-aptrepo.list

apt update

apt upgrade

apt install openvpn dnsmasq ferm

OpenVPN

, /etc/openvpn. / . OpenVPN , 2. : zaborona1.conf zaborona2.conf.

, OpenVPN , , VPS.

/etc/openvpn

/etc/openvpn/zaborona1.conf #

/etc/openvpn/zaborona2.conf #

/etc/openvpn/ccd/DEFAULT #

/etc/openvpn/ccd2/DEFAULT #

/etc/openvpn/logs #

/etc/openvpn/ca.crt #

/etc/openvpn/zaborona.help.crt #

/etc/openvpn/zaborona.help.key #

/etc/openvpn/dh2048.pem # Diffie-Hellman ( )

:

zaborona1.conf

mode server

# , UDP , TCP c, UDP keep-alive , NAT- CGNAT.

proto tcp

# L3, ip . L2 .

dev-type tun

# tun-

dev zaborona1

# /24, /30.

topology subnet

# "" ipv4-, .

server 192.168.224.0 255.255.252.0

# ipv6-, . .

server-ipv6 2a00:1838:32:200::/112

txqueuelen 250

keepalive 300 900

persist-tun

persist-key

cipher AES-128-CBC

ncp-ciphers AES-128-GCM

#user nobody

duplicate-cn

log logs/zaborona1.log

status logs/status1.log 30

# . . , .

client-config-dir ccd

ca ca.crt

cert zaborona.help.crt

key zaborona.help.key

dh dh2048.pem

zaborona2.conf

mode server

port 1195

proto tcp

dev-type tun

dev zaborona2

topology subnet

server 192.168.228.0 255.255.252.0

server-ipv6 2a00:1838:32:280::/112

txqueuelen 250

keepalive 300 900

persist-tun

persist-key

cipher AES-128-CBC

ncp-ciphers AES-128-GCM

#user nobody

duplicate-cn

log logs/zaborona2.log

status logs/status2.log 30

client-config-dir ccd2

ca ca.crt

cert zaborona.help.crt

key zaborona.help.key

dh dh2048.pem

ccd/DEFAULT

push "dhcp-option DNS 192.168.224.1"

push "dhcp-option DNS 74.82.42.42" # HE.net DNS

push "route 74.82.42.42" # Route to HE.net DNS

push "route 77.88.8.8" # Route to Yandex DNS

push "dhcp-option DNS6 2001:4860:4860::8888" # Google IPv6 dns

push "route-ipv6 2001:4860:4860::8888"

push "dhcp-option DNS6 2001:4860:4860::8844" # Google IPv6 dns

push "route-ipv6 2001:4860:4860::8844"

#Persist TUN

push "persist-tun"

# Routes

# Yandex network

push "route 5.45.192.0 255.255.192.0"

push "route 5.255.192.0 255.255.192.0"

push "route 37.9.64.0 255.255.192.0"

push "route 37.140.128.0 255.255.192.0"

push "route 77.75.152.0 255.255.248.0"

push "route 77.88.0.0 255.255.192.0"

push "route 84.201.128.0 255.255.192.0"

push "route 87.250.224.0 255.255.224.0"

push "route 93.158.128.0 255.255.192.0"

push "route 95.108.128.0 255.255.128.0"

push "route 100.43.64.0 255.255.224.0"

push "route 109.235.160.0 255.255.248.0"

push "route 130.193.32.0 255.255.224.0"

push "route 141.8.128.0 255.255.192.0"

push "route 178.154.128.0 255.255.128.0"

push "route 185.32.185.0 255.255.255.0"

push "route 185.32.186.0 255.255.255.0"

push "route 185.71.76.0 255.255.252.0"

push "route 199.21.96.0 255.255.252.0"

push "route 199.36.240.0 255.255.252.0"

push "route 213.180.192.0 255.255.224.0"

push "route-ipv6 2001:678:384::/48"

push "route-ipv6 2620:10f:d000::/44"

push "route-ipv6 2a02:6b8::/32"

push "route-ipv6 2a02:5180::/32"

# Mail.ru network

push "route 5.61.16.0 255.255.248.0"

push "route 5.61.232.0 255.255.248.0"

push "route 79.137.157.0 255.255.255.0"

push "route 79.137.183.0 255.255.255.0"

push "route 94.100.176.0 255.255.240.0"

push "route 95.163.32.0 255.255.224.0"

push "route 95.163.248.0 255.255.248.0"

push "route 128.140.168.0 255.255.248.0"

push "route 178.22.88.0 255.255.248.0"

push "route 178.237.16.0 255.255.240.0"

push "route 185.5.136.0 255.255.252.0"

push "route 185.16.148.0 255.255.252.0"

push "route 185.16.244.0 255.255.252.0"

push "route 188.93.56.0 255.255.248.0"

push "route 194.186.63.0 255.255.255.0"

push "route 195.211.20.0 255.255.252.0"

push "route 195.211.128.0 255.255.252.0"

push "route 195.218.168.0 255.255.255.0"

push "route 208.87.92.0 255.255.252.0"

push "route 217.20.144.0 255.255.240.0"

push "route 217.69.128.0 255.255.240.0"

push "route 185.6.244.0 255.255.252.0"

push "route 185.30.176.0 255.255.252.0"

push "route 195.218.190.0 255.255.254.0"

push "route-ipv6 2a00:1148::/32"

push "route-ipv6 2a00:a300::/32"

push "route-ipv6 2a00:b4c0::/32"

push "route-ipv6 2a04:4b40::/29"

# VK.com network

push "route 87.240.128.0 255.255.192.0"

push "route 93.186.224.0 255.255.240.0"

push "route 95.142.192.0 255.255.240.0"

push "route 95.213.0.0 255.255.192.0"

push "route 185.29.130.0 255.255.255.0"

push "route 185.32.248.0 255.255.252.0"

# Kaspersky network

push "route 77.74.176.0 255.255.252.0"

push "route 77.74.181.0 255.255.255.0"

push "route 77.74.183.0 255.255.255.0"

push "route 93.159.228.0 255.255.252.0"

push "route 185.54.220.0 255.255.254.0"

push "route 185.85.12.0 255.255.255.0"

push "route 185.85.14.0 255.255.254.0"

push "route 77.74.176.0 255.255.248.0"

push "route 91.103.64.0 255.255.248.0"

push "route 93.159.224.0 255.255.248.0"

push "route-ipv6 2a03:2480::/33"

# DrWeb

push "route 178.248.232.183 255.255.255.255"

push "route 178.248.233.94 255.255.255.255"

push "route 195.88.252.0 255.255.254.0"

ccd2/DEFAULT

push "dhcp-option DNS 192.168.228.1"

push "dhcp-option DNS 74.82.42.42" # HE.net DNS

push "route 74.82.42.42" # Route to HE.net DNS

push "route 77.88.8.8" # Route to Yandex DNS

push "dhcp-option DNS6 2001:4860:4860::8888" # Google ipv6 dns

push "route-ipv6 2001:4860:4860::8888"

push "dhcp-option DNS6 2001:4860:4860::8844" # Google ipv6 dns

push "route-ipv6 2001:4860:4860::8844"

#Persist TUN

push "persist-tun"

# Routes

# Yandex network

push "route 5.45.192.0 255.255.192.0"

push "route 5.255.192.0 255.255.192.0"

push "route 37.9.64.0 255.255.192.0"

push "route 37.140.128.0 255.255.192.0"

push "route 77.75.152.0 255.255.248.0"

push "route 77.88.0.0 255.255.192.0"

push "route 84.201.128.0 255.255.192.0"

push "route 87.250.224.0 255.255.224.0"

push "route 93.158.128.0 255.255.192.0"

push "route 95.108.128.0 255.255.128.0"

push "route 100.43.64.0 255.255.224.0"

push "route 109.235.160.0 255.255.248.0"

push "route 130.193.32.0 255.255.224.0"

push "route 141.8.128.0 255.255.192.0"

push "route 178.154.128.0 255.255.128.0"

push "route 185.32.185.0 255.255.255.0"

push "route 185.32.186.0 255.255.255.0"

push "route 185.71.76.0 255.255.252.0"

push "route 199.21.96.0 255.255.252.0"

push "route 199.36.240.0 255.255.252.0"

push "route 213.180.192.0 255.255.224.0"

push "route-ipv6 2001:678:384::/48"

push "route-ipv6 2620:10f:d000::/44"

push "route-ipv6 2a02:6b8::/32"

push "route-ipv6 2a02:5180::/32"

# Mail.ru network

push "route 5.61.16.0 255.255.248.0"

push "route 5.61.232.0 255.255.248.0"

push "route 79.137.157.0 255.255.255.0"

push "route 79.137.183.0 255.255.255.0"

push "route 94.100.176.0 255.255.240.0"

push "route 95.163.32.0 255.255.224.0"

push "route 95.163.248.0 255.255.248.0"

push "route 128.140.168.0 255.255.248.0"

push "route 178.22.88.0 255.255.248.0"

push "route 178.237.16.0 255.255.240.0"

push "route 185.5.136.0 255.255.252.0"

push "route 185.16.148.0 255.255.252.0"

push "route 185.16.244.0 255.255.252.0"

push "route 188.93.56.0 255.255.248.0"

push "route 194.186.63.0 255.255.255.0"

push "route 195.211.20.0 255.255.252.0"

push "route 195.211.128.0 255.255.252.0"

push "route 195.218.168.0 255.255.255.0"

push "route 208.87.92.0 255.255.252.0"

push "route 217.20.144.0 255.255.240.0"

push "route 217.69.128.0 255.255.240.0"

push "route 185.6.244.0 255.255.252.0"

push "route 185.30.176.0 255.255.252.0"

push "route 195.218.190.0 255.255.254.0"

push "route-ipv6 2a00:1148::/32"

push "route-ipv6 2a00:a300::/32"

push "route-ipv6 2a00:b4c0::/32"

push "route-ipv6 2a04:4b40::/29"

# VK.com network

push "route 87.240.128.0 255.255.192.0"

push "route 93.186.224.0 255.255.240.0"

push "route 95.142.192.0 255.255.240.0"

push "route 95.213.0.0 255.255.192.0"

push "route 185.29.130.0 255.255.255.0"

push "route 185.32.248.0 255.255.252.0"

# Kaspersky network

push "route 77.74.176.0 255.255.252.0"

push "route 77.74.181.0 255.255.255.0"

push "route 77.74.183.0 255.255.255.0"

push "route 93.159.228.0 255.255.252.0"

push "route 185.54.220.0 255.255.254.0"

push "route 185.85.12.0 255.255.255.0"

push "route 185.85.14.0 255.255.254.0"

push "route 77.74.176.0 255.255.248.0"

push "route 91.103.64.0 255.255.248.0"

push "route 93.159.224.0 255.255.248.0"

push "route-ipv6 2a03:2480::/33"

# DrWeb

push "route 178.248.232.183 255.255.255.255"

push "route 178.248.233.94 255.255.255.255"

push "route 195.88.252.0 255.255.254.0"

IP-, .

client-config-dir

, - OpenVPN . - .

client-config-dir. , . public, <b>ccd/DEFAULT. , .

. . , .

Ferm

, /etc/ferm/ferm.conf . -, , ferm , SSH 22 . SSH , , .

/etc/ferm/ferm.conf

# tun- OpenVPN. zaborona1, zaborona2 zaborona+.

@def $VPN = (

zaborona+

);

# ,

@def $WAN_4 = eth0;

@def $WAN_6 = eth0;

# "" ,

@def $VPN_ADDR_4 = (

192.168.224.0/22

192.168.228.0/22

);

@def $ALLOW_SSH = (

, SSH

);

@def $ALLOWED_NETWORKS_V4 = (

ipv4-,

);

@def $ALLOWED_NETWORKS_V6 = (

ipv6-,

);

table filter {

chain ZABORONA_V4 {

daddr $ALLOWED_NETWORKS_V4 ACCEPT;

}

chain FORWARD {

policy DROP;

mod conntrack ctstate INVALID DROP;

if $WAN_4 of $VPN mod conntrack ctstate (ESTABLISHED RELATED) ACCEPT;

if $VPN of $WAN_4 jump ZABORONA_V4;

}

chain INPUT {

saddr $ALLOW_SSH protocol tcp dport 22 ACCEPT;

protocol tcp dport 22 REJECT reject-with icmp-port-unreachable;

}

}

table nat {

chain POSTROUTING {

saddr $VPN_ADDR_4 of $WAN_4 MASQUERADE;

}

# OpenVPN

chain PREROUTING {

interface $WAN_4 protocol tcp dport 1194 mod conntrack ctstate NEW mod statistic mode random probability 0.50000000000 REDIRECT to-ports 1195;

}

}

# IPv6:

domain ip6 {

table filter {

chain ZABORONA_V6 {

daddr $ALLOWED_NETWORKS_V6 ACCEPT;

}

chain FORWARD {

policy DROP;

mod conntrack ctstate INVALID DROP;

if $WAN_6 of $VPN mod conntrack ctstate (ESTABLISHED RELATED) ACCEPT;

if $VPN of $WAN_6 jump ZABORONA_V6;

}

}

}

, , iptables-save:

iptables-save

# Generated by iptables-save v1.6.0 on Fri Jun 23 19:44:10 2017

*filter

:INPUT ACCEPT [54622:15244109]

:FORWARD DROP [50:2520]

:OUTPUT ACCEPT [59291:85277655]

:ZABORONA_V4 - [0:0]

-A INPUT -s 1.2.3.4/32 -p tcp -m tcp --dport 22 -j ACCEPT

-A INPUT -p tcp -m tcp --dport 22 -j REJECT --reject-with icmp-port-unreachable

-A FORWARD -m conntrack --ctstate INVALID -j DROP

-A FORWARD -i eth0 -o zaborona+ -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

-A FORWARD -i zaborona+ -o eth0 -j ZABORONA_V4

-A ZABORONA_V4 -d 87.240.128.0/18 -j ACCEPT

-A ZABORONA_V4 -d 93.186.224.0/20 -j ACCEPT

-A ZABORONA_V4 -d 95.142.192.0/20 -j ACCEPT

-A ZABORONA_V4 -d 95.213.0.0/18 -j ACCEPT

-A ZABORONA_V4 -d 185.29.130.0/24 -j ACCEPT

-A ZABORONA_V4 -d 185.32.248.0/22 -j ACCEPT

-A ZABORONA_V4 -d 5.45.192.0/18 -j ACCEPT

-A ZABORONA_V4 -d 5.255.192.0/18 -j ACCEPT

-A ZABORONA_V4 -d 37.9.64.0/18 -j ACCEPT

-A ZABORONA_V4 -d 37.140.128.0/18 -j ACCEPT

-A ZABORONA_V4 -d 77.75.152.0/21 -j ACCEPT

-A ZABORONA_V4 -d 77.88.0.0/18 -j ACCEPT

-A ZABORONA_V4 -d 84.201.128.0/18 -j ACCEPT

-A ZABORONA_V4 -d 87.250.224.0/19 -j ACCEPT

-A ZABORONA_V4 -d 93.158.128.0/18 -j ACCEPT

-A ZABORONA_V4 -d 95.108.128.0/17 -j ACCEPT

-A ZABORONA_V4 -d 100.43.64.0/19 -j ACCEPT

-A ZABORONA_V4 -d 109.235.160.0/21 -j ACCEPT

-A ZABORONA_V4 -d 130.193.32.0/19 -j ACCEPT

-A ZABORONA_V4 -d 141.8.128.0/18 -j ACCEPT

-A ZABORONA_V4 -d 178.154.128.0/17 -j ACCEPT

-A ZABORONA_V4 -d 185.32.185.0/24 -j ACCEPT

-A ZABORONA_V4 -d 185.32.186.0/24 -j ACCEPT

-A ZABORONA_V4 -d 185.71.76.0/22 -j ACCEPT

-A ZABORONA_V4 -d 199.21.96.0/22 -j ACCEPT

-A ZABORONA_V4 -d 199.36.240.0/22 -j ACCEPT

-A ZABORONA_V4 -d 213.180.192.0/19 -j ACCEPT

-A ZABORONA_V4 -d 5.61.16.0/21 -j ACCEPT

-A ZABORONA_V4 -d 5.61.232.0/21 -j ACCEPT

-A ZABORONA_V4 -d 79.137.157.0/24 -j ACCEPT

-A ZABORONA_V4 -d 79.137.183.0/24 -j ACCEPT

-A ZABORONA_V4 -d 94.100.176.0/20 -j ACCEPT

-A ZABORONA_V4 -d 95.163.32.0/19 -j ACCEPT

-A ZABORONA_V4 -d 95.163.248.0/21 -j ACCEPT

-A ZABORONA_V4 -d 128.140.168.0/21 -j ACCEPT

-A ZABORONA_V4 -d 178.22.88.0/21 -j ACCEPT

-A ZABORONA_V4 -d 178.237.16.0/20 -j ACCEPT

-A ZABORONA_V4 -d 185.5.136.0/22 -j ACCEPT

-A ZABORONA_V4 -d 185.16.148.0/22 -j ACCEPT

-A ZABORONA_V4 -d 185.16.244.0/22 -j ACCEPT

-A ZABORONA_V4 -d 188.93.56.0/21 -j ACCEPT

-A ZABORONA_V4 -d 194.186.63.0/24 -j ACCEPT

-A ZABORONA_V4 -d 195.211.20.0/22 -j ACCEPT

-A ZABORONA_V4 -d 195.218.168.0/24 -j ACCEPT

-A ZABORONA_V4 -d 217.20.144.0/20 -j ACCEPT

-A ZABORONA_V4 -d 217.69.128.0/20 -j ACCEPT

-A ZABORONA_V4 -d 195.211.128.0/22 -j ACCEPT

-A ZABORONA_V4 -d 208.87.92.0/22 -j ACCEPT

-A ZABORONA_V4 -d 77.74.176.0/22 -j ACCEPT

-A ZABORONA_V4 -d 77.74.181.0/24 -j ACCEPT

-A ZABORONA_V4 -d 77.74.183.0/24 -j ACCEPT

-A ZABORONA_V4 -d 93.159.228.0/22 -j ACCEPT

-A ZABORONA_V4 -d 185.54.220.0/23 -j ACCEPT

-A ZABORONA_V4 -d 185.85.12.0/24 -j ACCEPT

-A ZABORONA_V4 -d 185.85.14.0/23 -j ACCEPT

-A ZABORONA_V4 -d 77.74.176.0/21 -j ACCEPT

-A ZABORONA_V4 -d 91.103.64.0/21 -j ACCEPT

-A ZABORONA_V4 -d 93.159.224.0/21 -j ACCEPT

-A ZABORONA_V4 -d 8.8.8.8/32 -j ACCEPT

-A ZABORONA_V4 -d 8.8.4.4/32 -j ACCEPT

-A ZABORONA_V4 -d 74.82.42.42/32 -j ACCEPT

-A ZABORONA_V4 -d 77.75.152.0/21 -j ACCEPT

-A ZABORONA_V4 -d 185.71.72.0/21 -j ACCEPT

-A ZABORONA_V4 -d 185.6.244.0/22 -j ACCEPT

-A ZABORONA_V4 -d 185.30.176.0/22 -j ACCEPT

-A ZABORONA_V4 -d 195.218.190.0/23 -j ACCEPT

-A ZABORONA_V4 -d 195.88.252.0/23 -j ACCEPT

-A ZABORONA_V4 -d 178.248.232.183/32 -j ACCEPT

-A ZABORONA_V4 -d 178.248.233.94/32 -j ACCEPT

COMMIT

# Completed on Fri Jun 23 19:44:10 2017

# Generated by iptables-save v1.6.0 on Fri Jun 23 19:44:10 2017

*nat

:PREROUTING ACCEPT [917:61256]

:INPUT ACCEPT [430:26400]

:OUTPUT ACCEPT [122:8320]

:POSTROUTING ACCEPT [122:8320]

-A PREROUTING -i eth0 -p tcp -m tcp --dport 1194 -m conntrack --ctstate NEW -m statistic --mode random --probability 0.50000000000 -j REDIRECT --to-ports 1195

-A POSTROUTING -s 192.168.224.0/22 -o eth0 -j MASQUERADE

-A POSTROUTING -s 192.168.228.0/22 -o eth0 -j MASQUERADE

COMMIT

# Completed on Fri Jun 23 19:44:10 2017

:

-A PREROUTING -i eth0 -p tcp -m tcp --dport 1194 -m conntrack --ctstate NEW -m statistic --mode random --probability 0.50000000000 -j REDIRECT --to-ports 1195

50% 1194 1195. , OpenVPN. , .

dnsmasq

- dnsmasq 127.0.0.1, VPN DNS-.

/etc/dnsmasq.d/zaborona

listen-address=127.0.0.1,192.168.224.1,192.168.228.1 cache-size=1000

sysctl

systctl.conf . IP- VPN .

/etc/sysctl.conf

# ipv4 ipv6

net.ipv4.ip_forward=1

net.ipv6.conf.all.forwarding=1

net.netfilter.nf_conntrack_max=65535

net.netfilter.nf_conntrack_generic_timeout = 600

net.netfilter.nf_conntrack_icmp_timeout = 30

net.netfilter.nf_conntrack_tcp_timeout_close = 10

net.netfilter.nf_conntrack_tcp_timeout_close_wait = 60

net.netfilter.nf_conntrack_tcp_timeout_established = 1800

net.netfilter.nf_conntrack_tcp_timeout_fin_wait = 120

net.netfilter.nf_conntrack_tcp_timeout_last_ack = 30

net.netfilter.nf_conntrack_tcp_timeout_max_retrans = 300

net.netfilter.nf_conntrack_tcp_timeout_syn_recv = 60

net.netfilter.nf_conntrack_tcp_timeout_syn_sent = 120

net.netfilter.nf_conntrack_tcp_timeout_time_wait = 120

net.netfilter.nf_conntrack_tcp_timeout_unacknowledged = 300

net.netfilter.nf_conntrack_udp_timeout = 60

net.netfilter.nf_conntrack_udp_timeout_stream = 180

net.ipv4.tcp_slow_start_after_idle = 0

net.ipv4.tcp_fastopen = 3

net.ipv4.tcp_rmem = 4096 262143 4194304

net.core.rmem_max = 4194304

net.core.rmem_default = 262143

net.ipv4.tcp_wmem = 4096 262143 4194304

net.core.wmem_max = 4194304

net.core.wmem_default = 262143

net.ipv4.tcp_keepalive_time = 600

net.ipv4.tcp_keepalive_intvl = 90

net.ipv4.tcp_keepalive_probes = 5

net.ipv4.tcp_congestion_control=bbr

net.ipv6.conf.default.accept_redirects = 0

net.ipv6.conf.all.accept_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.secure_redirects = 0

net.ipv4.conf.default.secure_redirects = 0

net.ipv4.conf.all.rp_filter = 1

net.ipv4.conf.default.rp_filter = 1

net.ipv4.icmp_ignore_bogus_error_responses = 1

net.ipv4.conf.all.accept_source_route = 0

net.ipv4.conf.default.accept_source_route = 0

net.ipv6.conf.all.accept_source_route = 0

net.ipv6.conf.default.accept_source_route = 0

net.ipv6.conf.all.use_tempaddr = 2

, , .

OpenVPN, Too many open files - .

systemctl edit openvpn@.service [Service] LimitNOFILE=8192

# , .

systemctl daemon-reload

# OpenVPN.

systemctl enable --now openvpn@zaborona1

systemctl enable --now openvpn@zaborona2

# dnsmasq ferm. .

systemctl restart dnsmasq

systemctl restart ferm

, .

, . IPv6, Windows 7 « rutracker», . Wiki Github, . .

:

Windows XP

, OC , - . , -, OpenVPN 2.4. Wiki.

Windows 7

Windows. -, Windows 7 IPv6. OpenVPN :

NETSH: C:\WINDOWS\system32\netsh.exe interface ipv6 set address interface=32 2a00:1838:30:7280::1149 store=active

ERROR: netsh command failed: returned error code 1

. Microsoft — IPv6 Re-enabler. «Re-enable IPv6 on nontunnel interfaces and on IPv6 tunnel interfaces»

Android 4.4

VPN Framework Android -. Android , , , VPN DNS . Android 4.4 VPN.

Mikrotik

RouterOS OpenVPN. , . Mikrotik.

, Mikrotik, - Miktorik. RouterOS 6.40rc24.

What's new in 6.40rc24 (2017-Jun-20 09:38):

*) ovpn - added support for topology subnet for IP mode;

*) ovpn - added support for "push-continuation";

*) ovpn - fixed duplicate default gateway presence when receiving extra routes;

, . - Mikrotik .