JaCarta PKI-エンタープライズの安全な情報リソース、ソフトウェア暗号化情報保護ツールのキーとキーコンテナーの安全なストレージにアクセスしながら、ユーザーの強力な2要素認証のためにAladdin R.D.によって生成されたトークン。

一般的な情報

Ssh

SSHは、オペレーティングシステムのリモート制御とTCP接続のトンネリングを可能にするアプリケーションレベルのネットワークプロトコルです。 送信されたパスワードを含むすべてのトラフィックを暗号化します。 SSHでは、さまざまな暗号化アルゴリズムを選択できます。 SSHクライアントとSSHサーバーは、ほとんどのネットワークオペレーティングシステムで使用できます。

SSHは、データチャネルに最高レベルのセキュリティを提供するRSAキー認証と、リモートユーザーの2要素認証をサポートします。

証明書認証

RSA証明書を使用してSSH操作を設定するには、SSHサーバーとクライアントマシンのSSHクライアントを設定する必要があります。 このドキュメントでは、確立されたチャネルの認証と暗号化にスマートカードまたはJaCarta PKIトークンを使用してSSHを構成するアルゴリズムについて説明します。

SSHクライアント用のスマートカードの構成

Ubuntuの例でサーバー側を構成する手順

ssh-keygenユーティリティキーペアの生成

- ディレクトリ/home/user/.sshに移動します

- ssh-keygen -t rsa

- キーなどのキー名を設定します

- 鍵パスワード(秘密鍵の暗号化用)を設定します(例:12345678)

- 出力は、keyとkey.pubなどの2つのファイルです。

条項1のキーを使用して証明書リクエストを生成する

- openssl req -new -out user.req -key key

openssl CAの証明書の問題

- OpenSSL CAのセットアップ

- cd / etc / ssl

- sudo -i

- エコー「01」>シリアル

- cp / dev / null index.txt

- /etc/ssl/openssl.cnf nano openssl.cnfの編集

- dir = ./

- certs = $ dir / certs

- crl_dir = $ dir / crl

- データベース= $ dir / index.txt

- new_certs_dir = $ dir / certs

- 証明書= $ dir / ca.crt

- シリアル= $ dir /シリアル

- crl = $ dir / crl.pem

- private_key = $ dir / ca.key

- dir = ./

- openssl req -new -x509 -keyout ca.key -out ca.crt -days 3650

- mkdir crl

- ダウンロードする

- makehashlinkを起動する

- chmod + x make_hash_link.sh

- ./make_hash_link.sh / etc / ssl

- ./make_hash_link.sh / etc / ssl / crl

- cd / etc / ssl

- ユーザー証明書への署名(リリース)

- sudo -i

- cd /home/user/.ssh

- openssl ca -out user.crt -infiles user.req

- sudo -i

Autorized_keysに公開キーをインポートする

- ディレクトリ/home/user/.sshには、ssh-rsa {KEY}を含む公開鍵ファイルが含まれている必要があります。 この例では、key.pubというファイルを作成しました

- このキーをauthorized_keysファイルにインポートします

- echo key.pub> authorized_keys

サーバー側の再構成

- chmod 700 authorized_keys

- openssh設定。 /etc/ssh/sshd.confで認証設定を編集します

- RSA認証はい

- PubkeyAuthenticationはい

- PasswordAuthentication no-パスワード認証の拒否(オプション)

- RSA認証はい

スマートカードへの証明書の書き込み

証明書をスマートカードに転送する必要があります。 転送するには、暗号化されたコンテナに必要なオブジェクトをすべて収集し、スマートカードに書き込む必要があります。

- openssl pkcs12 -export -in user.crt -inkey key -certfile ca.crt -name "user" -out user.pfx

- JaCartaシングルクライアントソフトウェアまたはJCクライアントがインストールされたWindowsシステムへのuser.pfxファイルの転送

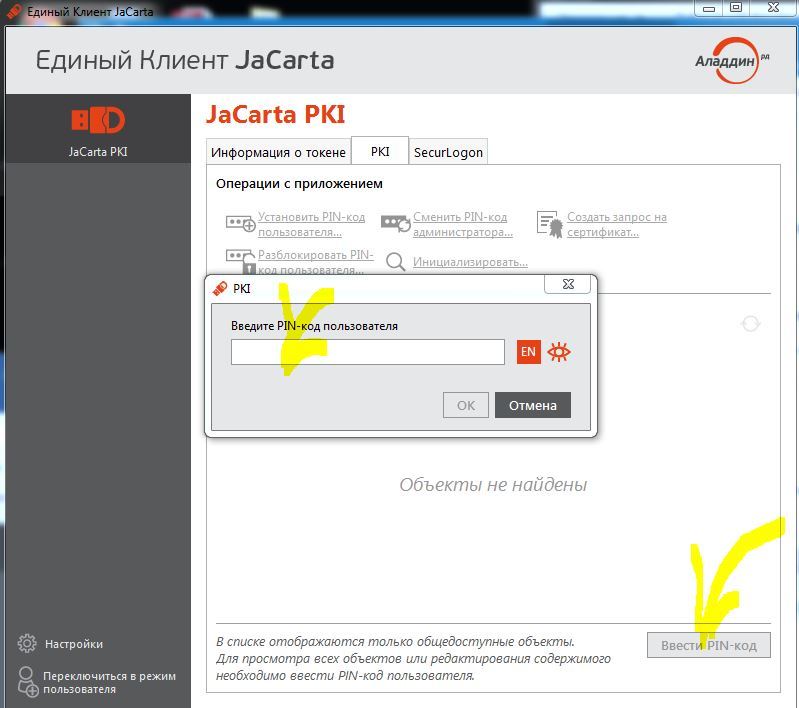

- ユーザーPINを入力してください

- トークン証明書のインポート

- user.pfxファイルを選択し、「インポート」をクリックします

証明書のヘルスチェック

ssh -I /usr/lib/x86-athena/libASEP11.so 127.0.0.1

WindowsでのPutty SSH Clientの構成

putty-cac \実行可能ファイルの配布からユーティリティを実行する

- pageant.exe

- putty.exe

バージョンにはputty-cac 0.62が必要です

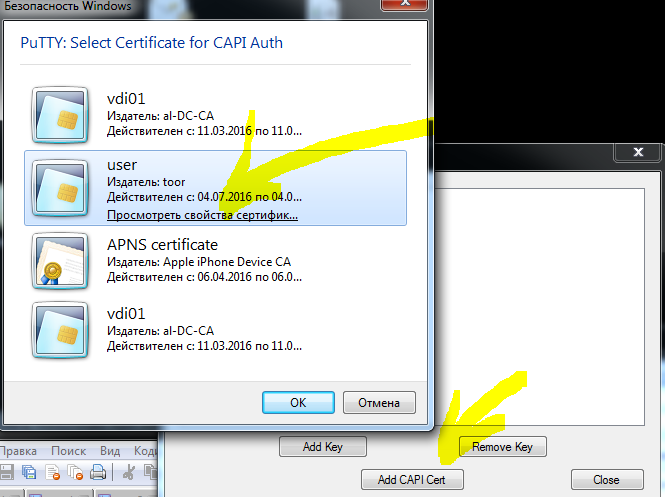

ページェントでの証明書の選択

一般に、証明書は証明書ストアに自動的に表示されますが、場合によっては手動で追加する必要があります。

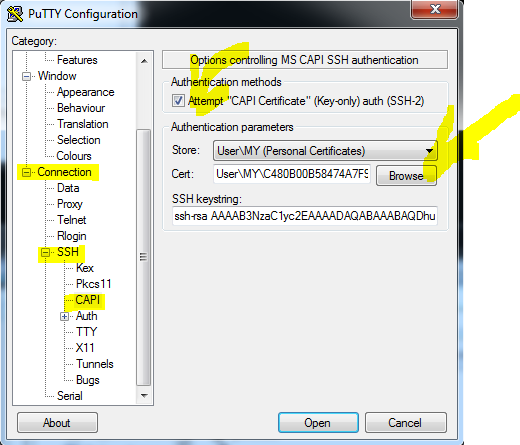

Puttyを起動して構成する

接続/ SSH / CAPIタブ

証明書を使用してSSHセッションにログインする

ユーザーPINを入力すると、SSHセッションが確立されます。