フォレンジック(コンピューターフォレンジック、サイバー犯罪調査)は、コンピューター情報に関連する犯罪の開示、デジタル証拠の調査、そのような証拠の検索、取得、および保護の方法に関する応用科学です。 この記事では、フォレンジック分析を実行し、デジタル証拠を収集するための一般的なツールを見ていきます。

分布

フォレンジック分析用のユーティリティ、フレームワーク、およびツールのほとんどを含む専用の配布キットからユーティリティのレビューを開始します。

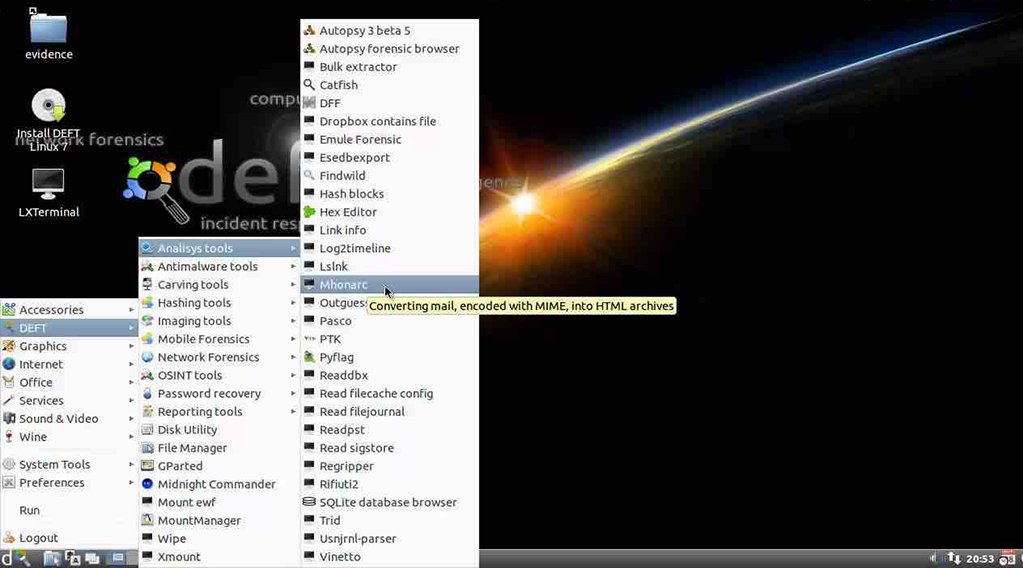

デジタルエビデンス&フォレンジックツールキット:DEFT Linuix

このディストリビューションはLubuntuプラットフォームで開発されており、便利なグラフィカルインターフェイスを備えています。 さらに、ウイルス対策、ブラウザーキャッシュ内の情報検索システム、ネットワークスキャナー、およびルートキットを検出し、ディスクに隠されたデータを検索する際に必要なツールで終わるユーティリティなど、一連の専用ユーティリティが製品に追加されました。

主な目的は、フォレンジック対策を実行することです。コンピューターシステムをハッキングした結果を分析し、失われたデータや侵害されたデータを特定し、いわゆる サイバー犯罪のデジタル証拠。

www.deftlinux.net

フレームワーク

最も人気のあるフレームワークの1つは、RAMコンテンツの画像を調べ、揮発性メモリ(RAM)からデジタルアーティファクトを抽出するためのフレームワークであるVolatility Frameworkです。

回復可能なデータ:

- 日付と時刻。

- 実行中のプロセスのリスト。

- オープンネットワークソケットのリスト。

- 開いているネットワーク接続のリスト。

- 各プロセスにロードされたライブラリのリスト。

- 各プロセスのファイル名を開く;

- メモリアドレス

- OSカーネルモジュール

- 物理オフセットを仮想アドレスにマッピングします。

次のオペレーティングシステムでサポートされているRAMイメージのリスト:

- 32ビットWindows XP Service Pack 2および3

- 32ビットWindows 2003 Server Service Pack 0、1、2

- 32ビットWindows Vista Service Pack 0、1、2

- 32ビットWindows 2008 Server Service Pack 1、2(SP0はありません)

- 32ビットWindows 7 Service Pack 0、1

- 32ビットWindows 8、8.1、および8.1 Update 1

- 32ビットWindows 10(初期サポート)

- 64ビットWindows XP Service Pack 1および2(SP0はありません)

- 64ビットWindows 2003 Server Service Pack 1および2(SP0はありません)

- 64ビットWindows Vista Service Pack 0、1、2

- 64ビットWindows 2008 Server Service Pack 1および2(SP0はありません)

- 64ビットWindows 2008 R2 Server Service Pack 0および1

- 64ビットWindows 7 Service Pack 0および1

- 64ビットWindows 8、8.1、および8.1 Update 1

- 64ビットWindows Server 2012および2012 R2

- 64ビットWindows 10(少なくとも10.0.14393を含む)

- 64ビットWindows Server 2016(少なくとも10.0.14393.0を含む)

- 32ビットLinuxカーネル2.6.11から4.2.3

- 64ビットLinuxカーネル2.6.11から4.2.3

- 32ビット10.5.x Leopard(64ビット10.5のみがサーバーであり、サポートされていません)

- 32ビット10.6.x Snow Leopard

- 64ビット10.6.x Snow Leopard

- 32ビット10.7.x Lion

- 64ビット10.7.x Lion

- 64ビット10.8.x Mountain Lion(32ビットバージョンはありません)

- 64ビット10.9.x Mavericks(32ビットバージョンはありません)

- 64ビット10.10.x Yosemite(32ビットバージョンはありません)

- 64ビット10.11.x El Capitan(32ビットバージョンはありません)

- 64ビット10.12.x Sierra(32ビットバージョンはありません)

フレームワークをテストするには、既製のRAMイメージを使用することをお勧めします 。

DFF (デジタルフォレンジックフレームワーク)-フォレンジック分析のフレームワークであり、インターフェイスはコマンドラインとGUIの両方の形式で表示されます。 DFFを使用して、ハードドライブと揮発性メモリを調べたり、ユーザーとシステムのアクションを報告したりできます。

PowerForensicsは、ハードドライブのリアルタイムフォレンジック分析のための単一のプラットフォームを提供します。

Sleuth Kit(TSK)は、デジタルフォレンジックコマンドラインツールキットであり、ハードドライブボリュームとファイルシステムのデータを調べることができます。

MIG:Mozilla InvestiGatorは、リモートエンドポイントでの運用調査のためのプラットフォームです。 このフレームワークにより、研究者は多数のソースから同時に情報を受信できるため、インシデントの調査を迅速化し、日常業務の安全性を確保できます。

bulk_extractor-特別なスキャナー(メール、クレジットカード番号、GPS座標、電話番号、画像内のEXIFデータ)を使用して情報を抽出できます。 作業速度は、マルチスレッドを使用して達成され、ハードドライブを「直接」操作します。

PhotoRecは、オペレーティングシステム、CD、メモリカード、デジタルカメラなどの調査済みの画像からファイルを検索および抽出するためのマルチシステムプラットフォームです。 主な目的は、削除された(または失われた)ファイルを取得することです。

ネットワーク相互作用分析

SiLK(インターネットレベルの知識システム) -ネットワークストリームデータの効率的な収集、保存、分析を目的としています。 SiLKは、大規模な分散エンタープライズまたは中規模プロバイダーのバックボーンまたは境界でのトラフィック分析に最適です。

Wireshark-このネットワークパケットアナライザー(またはスニファー)は、トラフィック(悪意のあるトラフィックを含む)の分析に効果的に使用できます。 最も人気のあるツールの1つ。 Wiresharkが提供する機能はtcpdumpの機能に非常に似ていますが、Wiresharkにはグラフィカルユーザーインターフェイスがあり、情報を並べ替えたりフィルタリングしたりするための多くのオプションがあります。 このプログラムにより、ユーザーはネットワークを通過するすべてのトラフィックをリアルタイムで表示し、ネットワークカードを無差別モードにできます。

学習資料

データを分析する特定のアクションを実行するには、サイバー犯罪の調査のための理論的な資料の基礎が必要です。 これを行うには、次の出版物を読むことをお勧めします。

- NN Fedotov:フォレンジック-コンピューターフォレンジック

- Darren Quick、Ben Martini、Raymond Choo:クラウドストレージフォレンジック

- Suzanne Widup:EnCase Forensic v7によるコンピューターフォレンジックとデジタル調査

- ブライアンキャリア:ファイルシステムフォレンジック分析

- ブレット・シェーバー、ジョン・ベア:キーボードの後ろに隠れて:法医学分析による秘密の通信方法の発見

- フィリップポルストラ:Linuxフォレンジック

- ジョナサンレビン:Mac OS XおよびiOS内部:Appleのコアへ

- Ric Messier:オペレーティングシステムフォレンジック

- Satish Bommisetty、Rohit Tamma、Heather Mahalik:実用的なモバイルフォレンジック

- マイケル・ヘイル・リー、アンドリュー・ケース、ジェイミー・レヴィ、アーロン・ウォルターズ:メモリフォレンジックの技術:Windows、Linux、およびMacメモリのマルウェアと脅威の検出

- Harlan Carvey:Windowsレジストリフォレンジック、第2版:Windowsレジストリの高度なデジタルフォレンジック分析

- ローラチャペル:公式Wireshark認定ネットワークアナリストスタディガイド

練習場所

上記のツールをテストするために、視覚化されたマインドマップに表示される、分析用の専用プラットフォームまたは画像を使用できます。 トレーニングの最初のサンプルとして、以下をお勧めします。

- 揮発性のための既製のRAMイメージ 。

- Wiresharkサンプルキャプチャ 。

- p0wnlabsサンプルチャレンジ 。

おわりに

フォレンジックは、情報セキュリティの派生物として、侵入テストや保護装置の編成よりもはるかに少ない程度で開発されています。 デジタル証拠を収集するための活動を実施する際の有能なアプローチは、起こりうるインシデントの状況を復元するだけでなく、インシデントの発生の方法と前提条件も明らかにします。