かなり大きなデータセットがあるため:

- 監視中の12,000ノード。

- 137,873,416情報セキュリティイベント。

- 98件の確認されたインシデント。

その後、統計は中規模および大規模の組織に適用されます。

レポートのデータは私たちが見るものであり、情報セキュリティシステムの状況を「推定」できます。

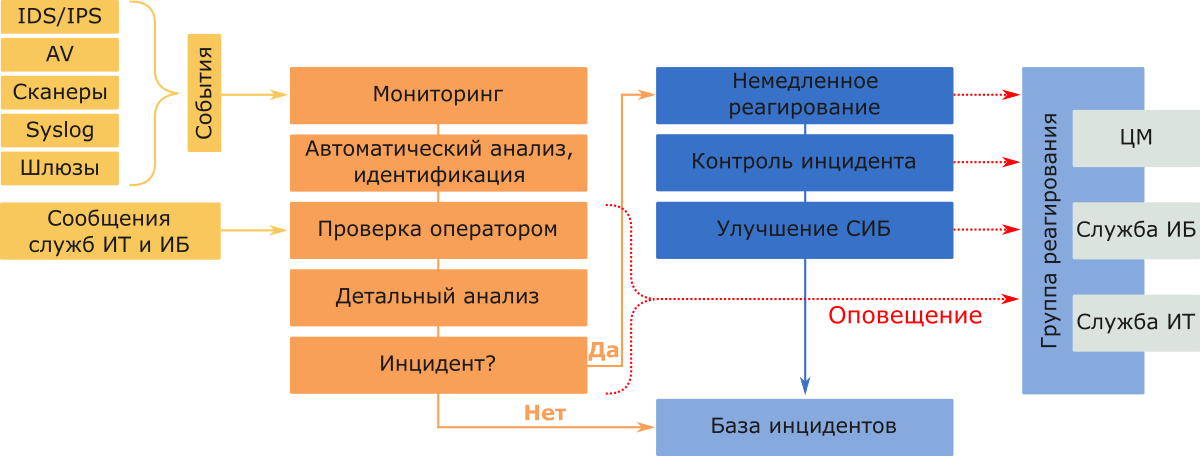

会社「監視監視」の監視センター(CM)は、接続システムからの情報セキュリティイベントを処理し、一連のイベントがインシデントであるかどうかを判断し、監視組織の従業員がインシデントに対応するのを支援するサービスです。

次のように機能します。

このレポートでは、監視センターで検出された情報セキュリティイベントとインシデントに関する定期的な出版物の最初の年を締め切ります。

今年は、イベントの検出と記録のルールが変更され(一部のイベントは1つに「スタック」)、ノードの数が監視されるため、現在と1年前のイベントとインシデントの数を直接比較することは完全に正しくありません。 ただし、過去の期間のすべての統計は、以前のレポート(当社のWebサイトからのPDF)で入手できます。

何をどのように考えますか

このレポートの一部として:

- ISイベントは、システム、サービス、またはネットワークの特定の状態の特定された発生であり、ISポリシーの違反の可能性、保護対策の失敗、またはセキュリティに関連する可能性のある未知の状況の発生を示します。

- ISインシデント -1つ以上の望ましくない、または予期しないISイベントの発生。ビジネスオペレーションを損ない、ISの脅威を引き起こす可能性が非常に高いことに関連しています。

イベントのソースは、ネットワークおよびホストIDS、ネットワークデバイス、セキュリティスキャナー、ウイルス対策ソリューション、ハニーポットです。

内部処理では、関連するリソースに従ってインシデントを分類します。

| 高い臨界性 | サーバーセグメントの主要なリソースまたはユーザーセグメントの重要なリソース(ビジネス、財務、または法律の観点から重要な情報を処理するリソース)に関連するインシデント。 |

| 中重大度 | サーバーセグメントの重要ではないリソースに関連するインシデント。 |

| 低臨界 | ユーザーセグメント(通常のユーザー)の重要ではないリソースに関連するインシデント。 |

監視センターのアナリストは、インシデントが重大な負の結果につながる可能性があると考えている場合、重要度を任意に決定します。

モニタリング結果

2017年1月1日から3月31日までの期間に、監視センターの従業員は、接続されたノードの総数が約12,000(ワークステーション、Web、メール、ファイルストレージ、VPNなど)の複数の組織の情報システムを制御しました。

3か月間、センサーは137,873,416の情報セキュリティイベントを記録および分析し、 98のインシデントを特定しました。

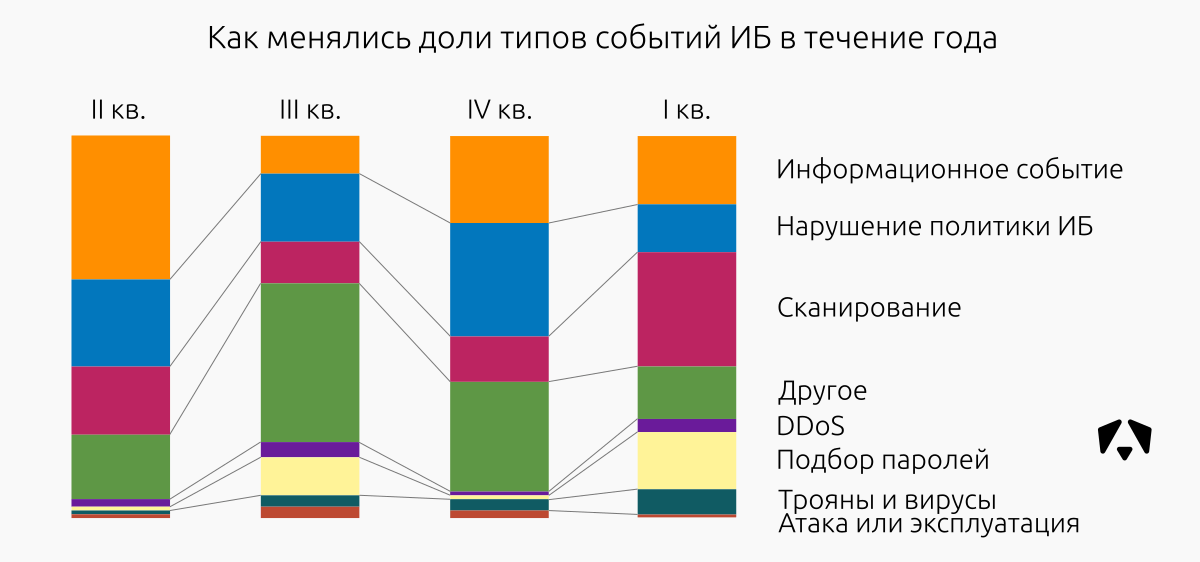

前の期間と比較して最も重要な変更は、情報リソースのスキャンに関連するイベントのシェアの増加と、さまざまな情報システムのパスワード選択の試行です。 マルウェアの活動もわずかに増加しました。

上の図は、情報セキュリティイベントのタイプ間の関係がどのように変化したかを示しています。 受信データのサイズを推定するには、2017年のI四半期の「スキャン」が30%であり、

41,646,524の記録されたイベント。 およびパスワードマッチング-15%、ほぼ2100万件のイベント。

イベントタイプの説明

「情報イベント」-インシデントの解析に役立つ情報指向のイベント。

「ISポリシーの違反」-被管理組織のISポリシーの要件に違反しているとされる行為を示すイベント。

「攻撃または悪用」-コードをリモートで実行したり、制御されたリソースの脆弱性を悪用したりする試みを示すイベント。

「スキャン」-攻撃を試みる前のネットワークの調査を示すイベント。

「パスワードの選択」-認証データを選択して、制御されたリソースへのアクセスを試行することを示すイベント。

「トロイの木馬とウイルス」-制御されたリソースがウイルスまたはマルウェアの活動に感染したという事実を示すイベント。

「DDoS」-分散型サービス拒否攻撃を実行する試みを示すイベント。

「その他」-上記のクラスのいずれかに本質的に割り当てることができないイベント。

「ISポリシーの違反」-被管理組織のISポリシーの要件に違反しているとされる行為を示すイベント。

「攻撃または悪用」-コードをリモートで実行したり、制御されたリソースの脆弱性を悪用したりする試みを示すイベント。

「スキャン」-攻撃を試みる前のネットワークの調査を示すイベント。

「パスワードの選択」-認証データを選択して、制御されたリソースへのアクセスを試行することを示すイベント。

「トロイの木馬とウイルス」-制御されたリソースがウイルスまたはマルウェアの活動に感染したという事実を示すイベント。

「DDoS」-分散型サービス拒否攻撃を実行する試みを示すイベント。

「その他」-上記のクラスのいずれかに本質的に割り当てることができないイベント。

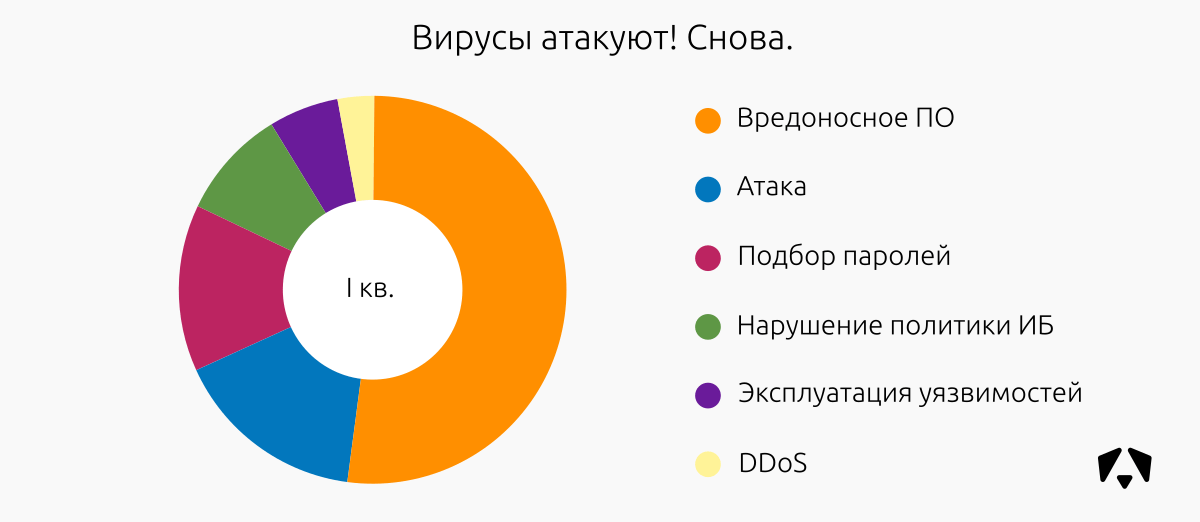

特定された98のインシデントの中で:

| インシデントクラス | 高い臨界性 | 中重大度 | 低臨界 | 総インシデント数 | インシデントのシェア |

|---|---|---|---|---|---|

| マルウェア | 16 | 20 | 15 | 51 | 52% |

| 攻撃 | 9 | 5 | 1 | 15 | 16% |

| パスワード照合 | 11 | 3 | 14 | 14% | |

| セキュリティポリシー違反 | 2 | 4 | 3 | 9 | 9% |

| 脆弱性の悪用 | 3 | 3 | 6 | 6% | |

| DDoS | 3 | 3 | 3% | ||

| 合計: | 98 | 100.0% |

| インシデントの割合、%

| ||||

|---|---|---|---|---|

| インシデントクラス | II四半期 2016年 | III四半期 2016年 | IVクォーター 2016年 | IQ 2017年 |

| マルウェア | 43.5 | 42.8 | 51 | 52 |

| DDoS | 8.7 | 14.3 | 1.9 | 3 |

| セキュリティポリシー違反 | 30,4 | 14.3 | 13,2 | 9 |

| パスワードマッチング | 17.4 | 23.8 | 13,2 | 14 |

| 攻撃 | 11.3 | 16 | ||

| 脆弱性の悪用 | 4.8 | 9,4 | 6 | |

特定された中で最も関連性が高く重要なのは、組織のリソースへの不正アクセスを試みる試みに関連する攻撃です。

1つの興味深い観察。 多くの場合、従業員は個人的な目的で会社のリソースを使用します。子供へのレポートの印刷から学校へ、個人のオンラインバンキングへのアクセスまで。 現在、従業員は組織のコンピューティングリソースでビットコインとイーサリアムを採掘しているという事実に直面しています。 そのような事件は「政策違反」に陥った。

2016年の前のIV四半期に、モニタリングセンターは21,788,201 IS イベントと53インシデントを記録しました。

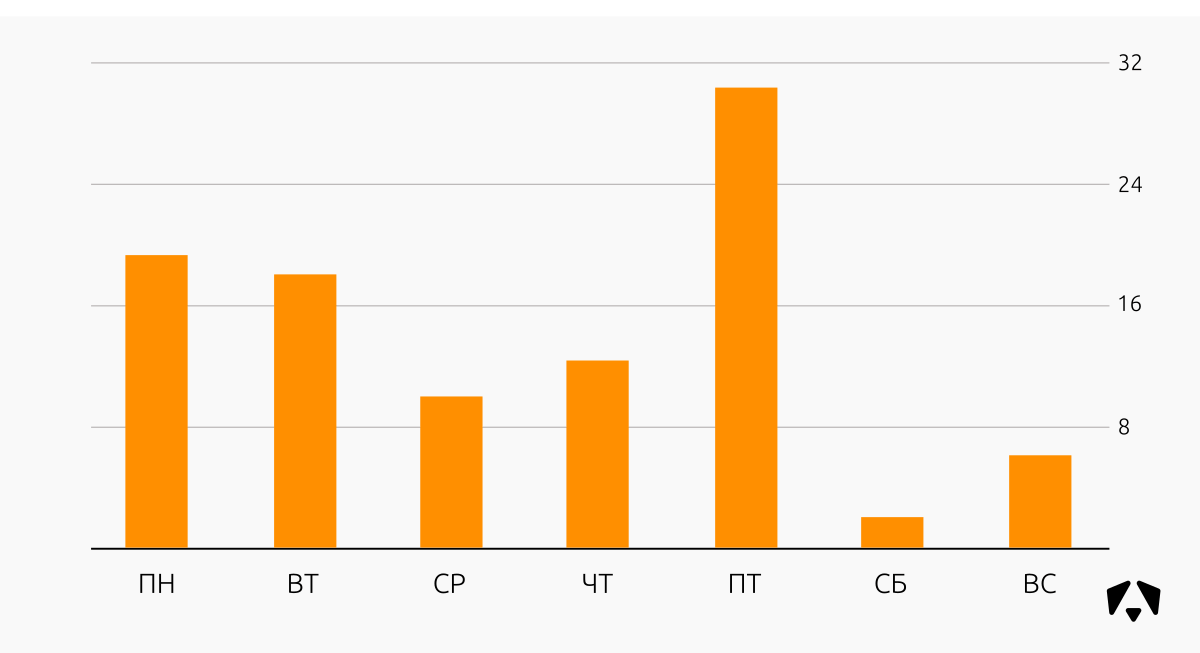

2017年の第1四半期の曜日に関連するISインシデントの分布:

2017年第1四半期のISインシデントの分布:

上記の2つのグラフを注意深く見ると、インシデントの「金曜日」のピークが特定の日(2月17日)にあることがわかります。 この日、かなり大規模な組織のネットワークからのイベントが監視センターに届き始めたため、このネットワークにすでに存在する悪意のあるアクティビティがすぐに表示され、統計に記録されました。 徐々に、これらの事件への対応として、新たに記録された事件の数は減少しました。

この特定の日を除き、ほとんどのインシデントは週の初めに発生します。 まず第一に、従業員の職場での悪意のあるソフトウェアの活動と関係しています。 このようなインシデントは、制御された情報システムに深刻な悪影響を与えることはありませんが、管理者はウイルス対策スキャンに時間を費やし、ユーザーは現時点では完全に作業できません。

トップソース

この場合、攻撃のソースは、ネットワークセキュリティツールがネガティブアクションを記録したIPアドレスです。

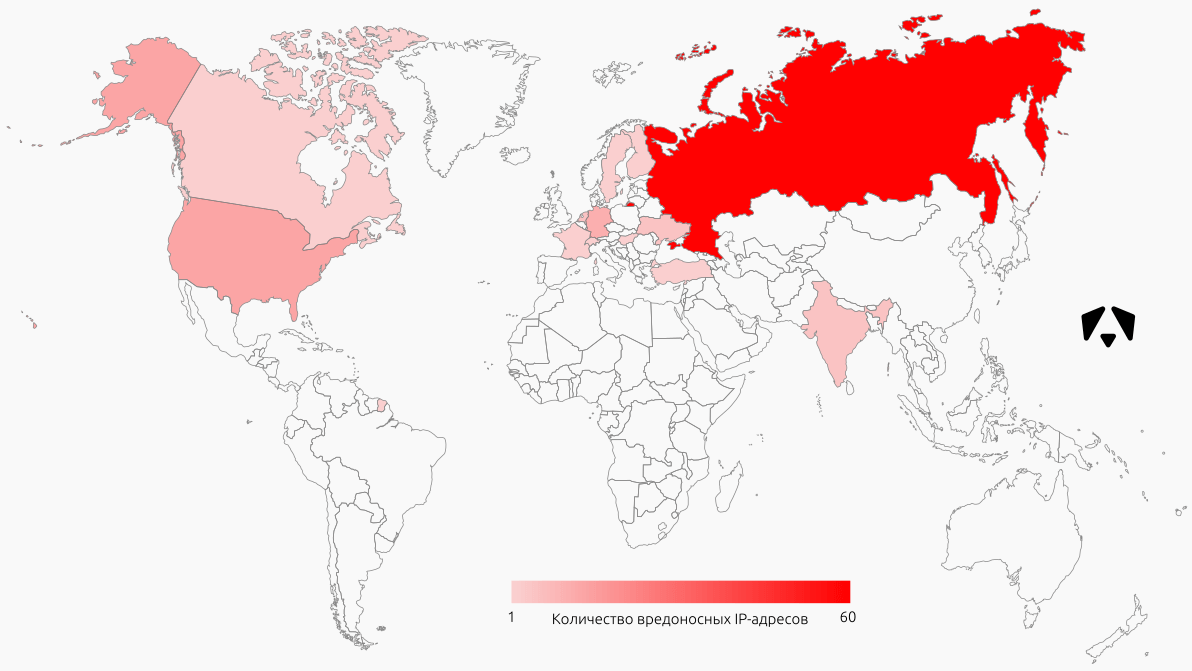

グラフは、登録されたイベントの数別に最初の100個のIPアドレスの場所を示します。 これらのアドレスのほとんどはロシア、アメリカ、ドイツにありますが、もちろん攻撃者がこれらの国から来たと主張することはできません。

1つの興味深い機能があります。 2016年の第2四半期および第3四半期では、攻撃が行われたIPアドレスの数で中国がリーダーの1つでした。 2016年の第4四半期と2017年の第1四半期に状況は大きく変わりました-そこから悪意のある活動を記録しませんでした。 攻撃者はロシアのプロキシに切り替えたと想定しています。

上位のインシデントセグメント

攻撃の目的に関する状況は、原則として変更されています。最も活発な攻撃者は、ユーザーの仕事に関連して示しました。 このセグメントは、すべてのインシデントの半分以上を占めています。

ISインシデントをトリガーしたシステムに影響を与えるために最も一般的に使用される手法

| 脅威 | 露出テクニック |

|---|---|

| アドウェア | エンドシステムの感染、コマンドサーバーへのユーザー情報の転送、ターゲット広告の表示。 |

| パスワードブルートフォース | 管理対象組織(RDP、SSH、SMB、DB、Web)のサービスとリソースにアクセスするための認証情報を選択しようとします。 |

| セキュリティポリシー違反 | 旧バージョンまたは信頼できないソフトウェアの使用に関するISポリシーの要件に対する、制御されたリソースのユーザー/管理者による違反。 このソフトウェアは、攻撃者が脆弱性を悪用して攻撃するために使用できます。 また、会社のリソースを使用して独自のメリットを得る(ビットコイン/イーサリアムのマイニング)。 トレントトラッカーを使用する。 |

| ウイルスソフトウェア | 最終システムへの感染、ローカルネットワークへのウイルスの拡散、ウイルスの拡散を防ぐサービスの無効化/ブロック、ネットワーク内で他の攻撃を試みて重要な情報を取得し、コマンドサーバーに転送します。 |

| 組織のリソースを使用したDDoS | DDoS増幅とは、住所を被害者の住所に置き換えて、オープンサービスに対する小さなリクエストを生成する手法です。 サービスは、「送信者」アドレスに対して数十倍大きい要求に対する応答を返します。 さまざまな組織の多数のリソースを使用して、攻撃者は被害者に対してDDoS攻撃を実行します。 |

| 脆弱性を悪用する試み | システムの欠陥を使用して、整合性を侵害し、システムの適切な動作を妨害します。 この脆弱性は、プログラミングエラー、システム設計中に生じた欠陥、脆弱なパスワード、ウイルスおよびその他の悪意のあるプログラム、スクリプトおよびSQLインジェクションの結果である可能性があります。 一部の脆弱性は理論的にのみ知られていますが、他の脆弱性は積極的に使用され、よく知られたエクスプロイトを持っています。 |

| Webリソースの改ざん | ハッカー攻撃で、通常は呼び出しタイプ(広告、警告、脅威、プロパガンダ)のページや重要な情報が他のものに置き換えられます。多くの場合、サイトの残りの部分へのアクセスがブロックされるか、古いコンテンツが削除されます。 |

レポートに提供されたデータを提供してくれたMaxim BaymaxxとAlina Erisに感謝します。 彼らがコメントであなたに答えたら-彼らは信頼できる。

その他のブログ記事

→ SDLのない生活。 冬2017