/ Flickr / jim pennucci / cc

DNSレコードは2013年から使用されていますが、認証局(CA-認証局)がこれらの規則に従う必要はないため、その使用は本質的にかなり助言的でした。 しかし、ここでは、人気のあるブラウザーと認証会社の作成者を集めたCA /ブラウザーフォーラムが、認証局承認(CAA)レコード検証プロセスを証明書発行プロセスの一部にすることに投票しました。

「CAAは特効薬ではありませんが、別の保護層になります」 と情報セキュリティコンサルタントのScott Helme氏は述べています。

この要件は9月8日に施行され、それを満たさなかったCAは罰金を科せられます。 したがって、認証局は、SSL / TLS証明書の発行要求がドメイン所有者からのものであることを確認する必要があります。

このソリューションの目的は、認証機関またはドメインハッキングが侵害された場合、証明書会社から侵害されたドメインの有効な証明書を要求し、その後それを使用してMITM攻撃を実行したり、ユーザーをフィッシングリソースにリダイレクトできる場合に、証明書の不正な発行のケースを減らすことです。

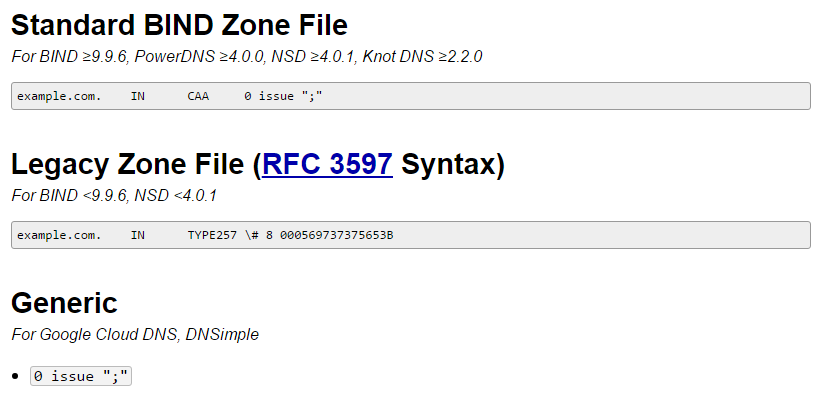

ドメイン所有者のレコードを作成するには、正しいコマンドラインを自動的に生成するCAA Record Generatorツールを使用できます。

正当なCAを定義するissueタグに加えて、エントリはiodefタグをサポートします。iodefタグは検証が必要です。 このタグにより、ドメイン所有者は、CAが疑わしい証明書要求の通知を送信する必要がある電子メールアドレスまたはURLを識別できます。

PS IaaSプロバイダー1cloudのブログからのトピックに関する資料がいくつかあります。