このレポートは、Sathurbotトロイの木馬のエコシステム-WordPressサイトに対するトレントとブルートフォース攻撃を介した拡散について語っています。

トレント

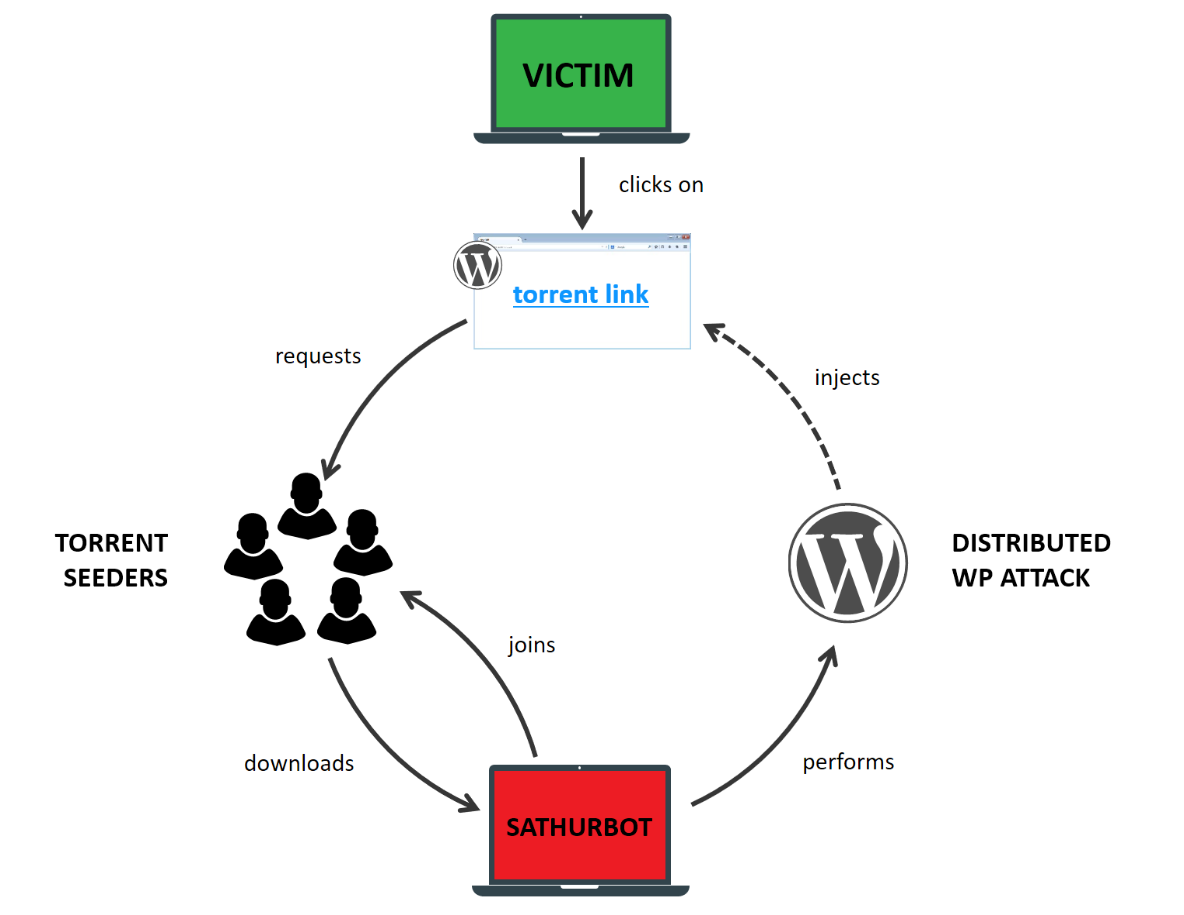

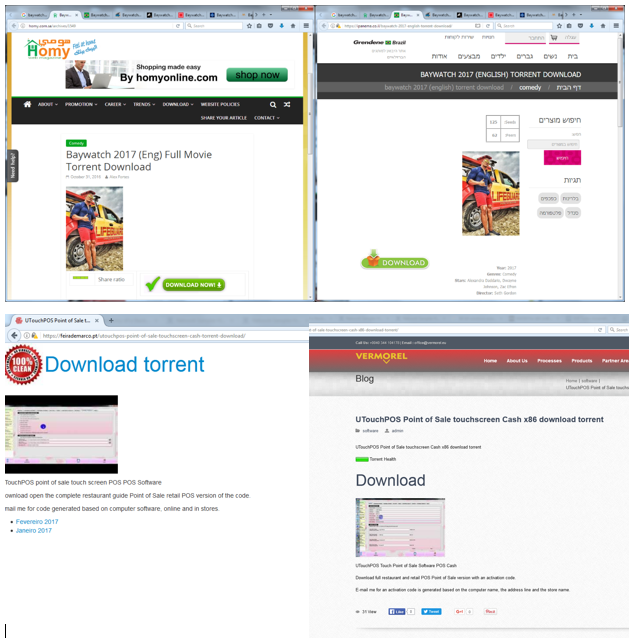

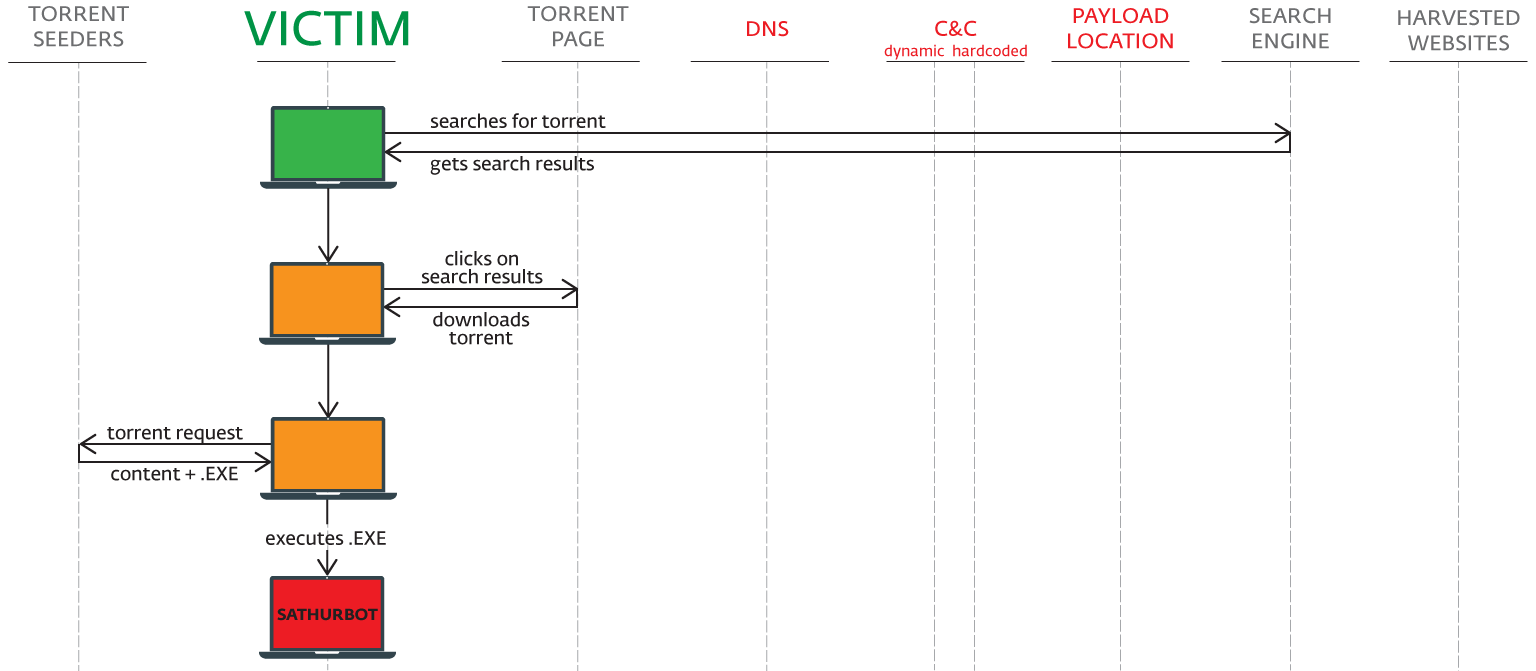

Sathurbotは、侵害されたサイトでホストされている非表示のトレントページを通じて配布されます。 ユーザーは、映画やソフトウェアを見つけようとすると、検索結果からそのようなページにアクセスします。 一部のページはHTTPSを使用します。

ダウンロードを実行すると、多くのディストリビューターが見つかりますが、ダウンロードしたトレントはあまり疑いを引き起こしません。

ムービー付きのトレントには、ビデオファイル、説明とコーデックのインストーラーを含むテキストドキュメント、ソフトウェアとトレント-インストーラーと指示が含まれています。 インストーラーの問題-この実行可能ファイルを実行すると、Sathurbot DLLがシステムにロードされます。

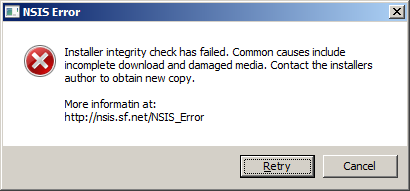

実行可能ファイルを起動した後、トロイの木馬は偽のエラーメッセージを表示します(以下を参照)。 実際、ダウンロードはバックグラウンドで成功し、コンピューターはSathurbotボットネットの一部です。

バックドアとブートローダー

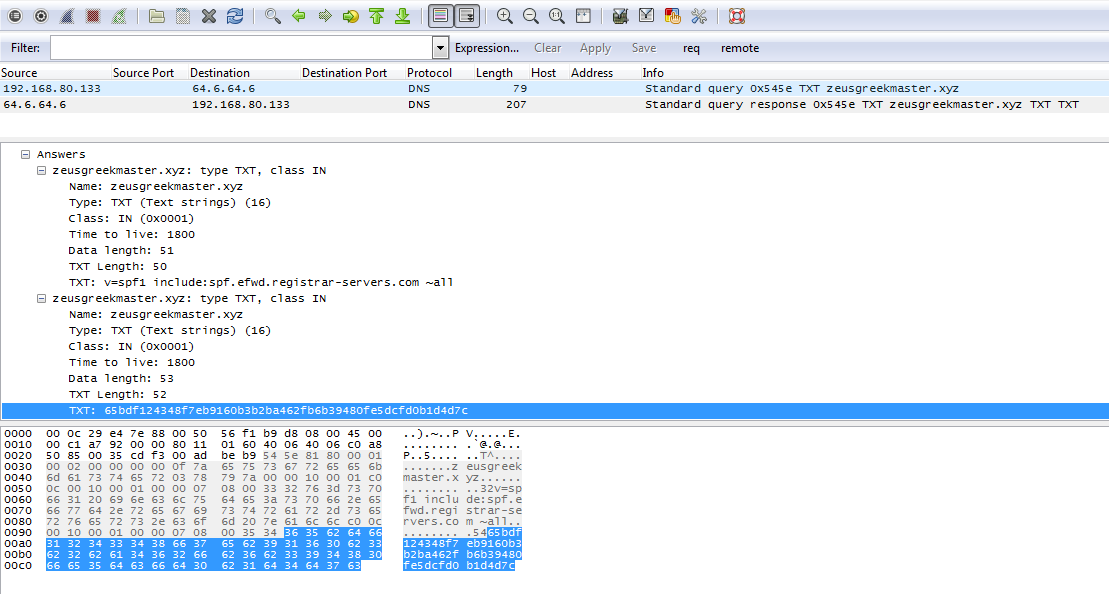

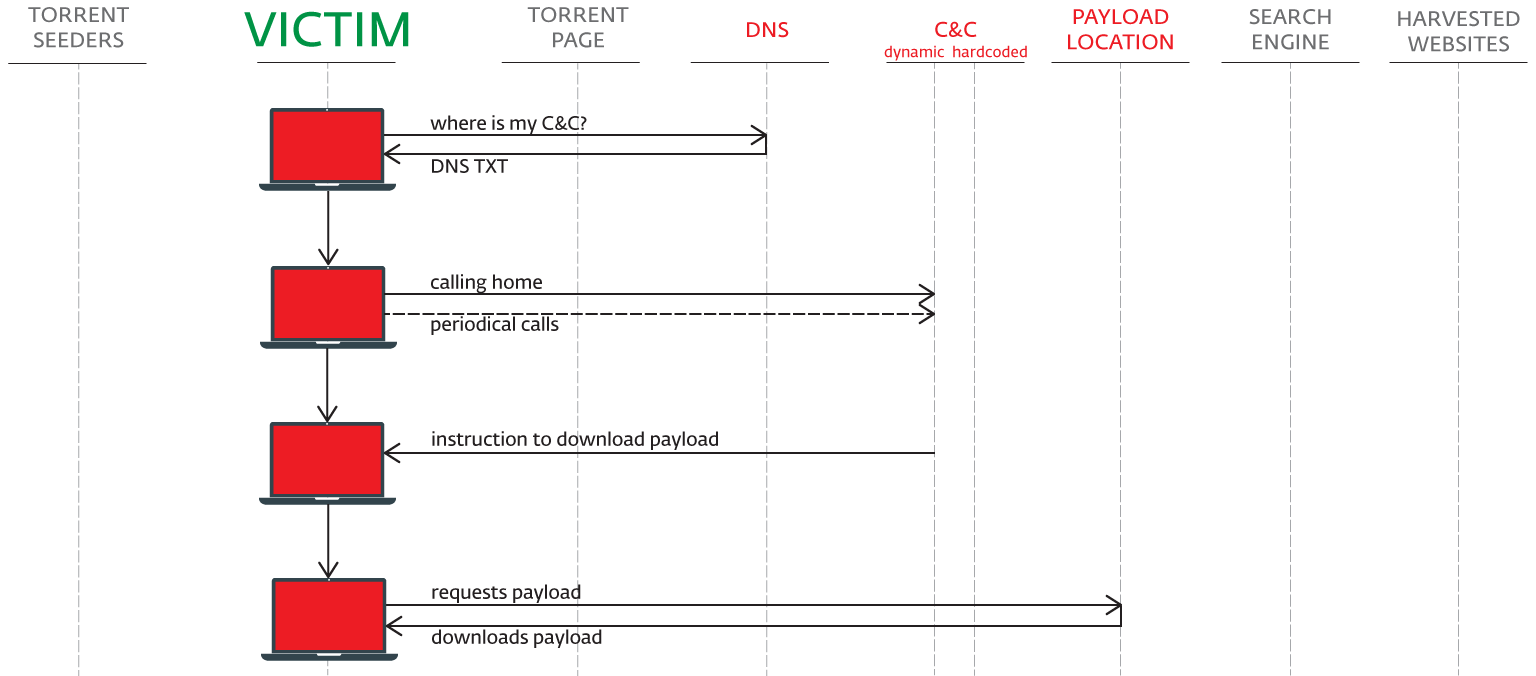

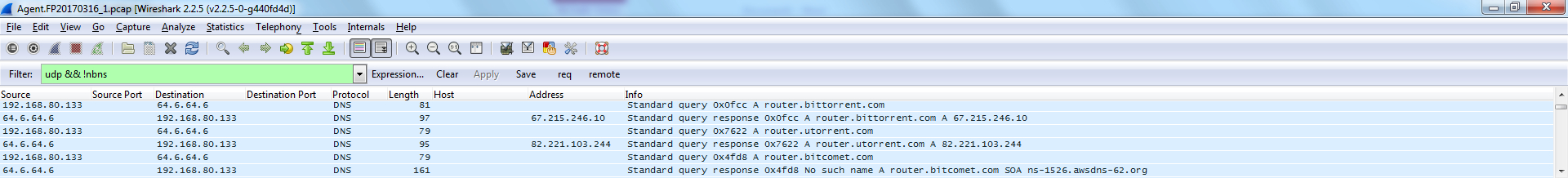

インストール後、Sathurbotは管理C&Cサーバーに対してDNSクエリを実行します。 トロイの木馬は、他の実行可能ファイルを更新、ダウンロード、実行できます。 研究の過程で、Boaxxe、Kovter、およびFleercivetのインストールを観察しましたが、オペレーターがこれらのプログラムに限定されるという事実は観察しませんでした。

次に、SathurbotはC&Cにインストールの成功について報告します。

データ収集

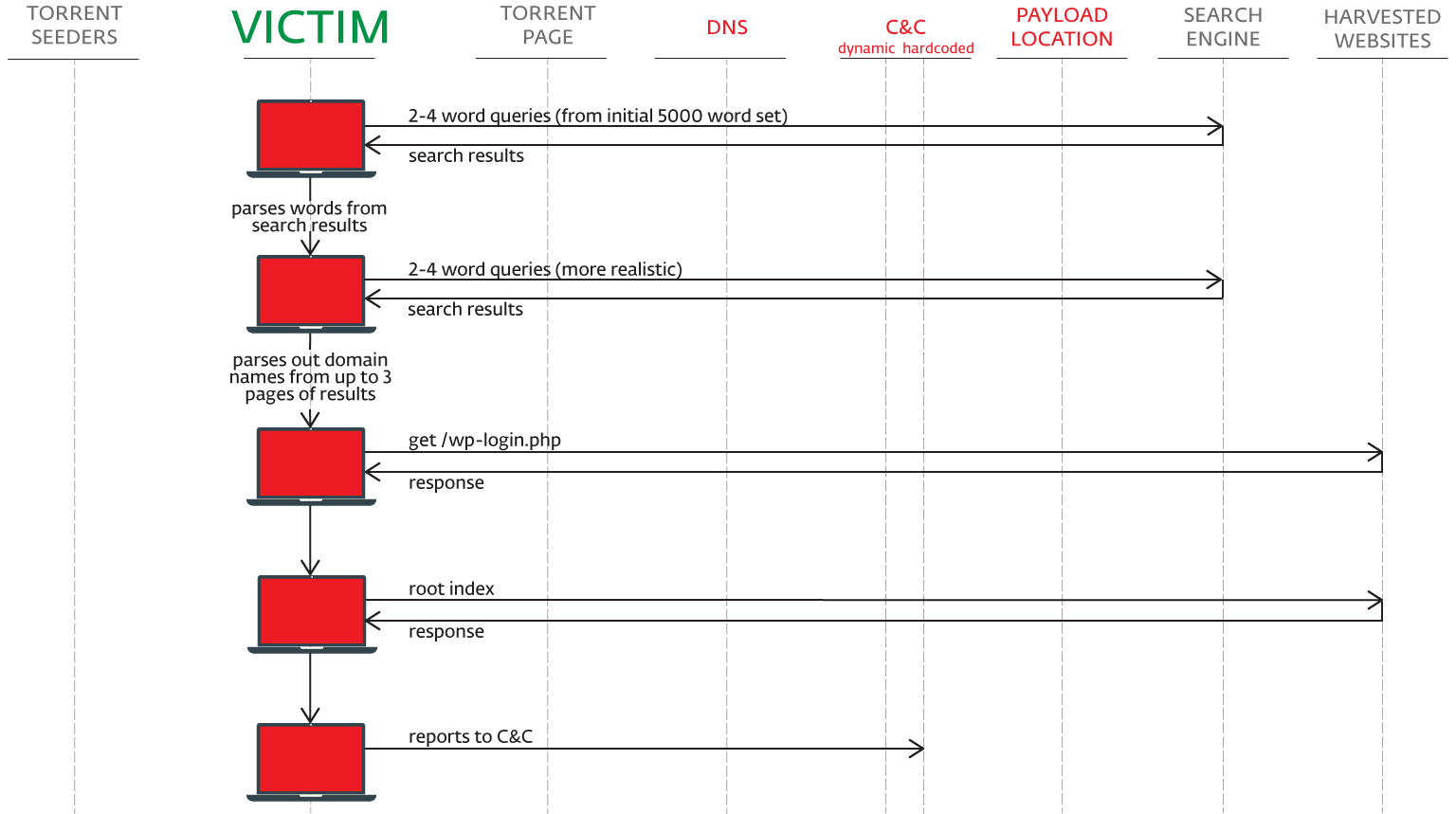

Sathurbotは、コントロールサーバーから5000個の一般的な単語のリストを受け取り、それらをGoogle、Bing、Yandexの検索クエリとして使用し、ランダムにフレーズに組み合わせます。 次に、トロイの木馬は、検索結果の最初のページに表示されるサイトで最も頻繁に見つかる2〜4個の新しい単語を選択します。 2回目の検索では、より新しく、より意味のあるフレーズが使用されます。

次に、Sathurbotは、検索結果の最初の3ページで、第2段階で取得したサイトを調べます。 トロイの木馬は、 ドメイン名/ wp-login.phpにアクセスして、WordPressを実行しているサイトを選択します。 攻撃者は、Drupal、Joomla、PHP-NUKE、phpFox、DedeCMSにも関心があります。

収集されたドメインは、2番目のC&Cサーバーに転送されます。

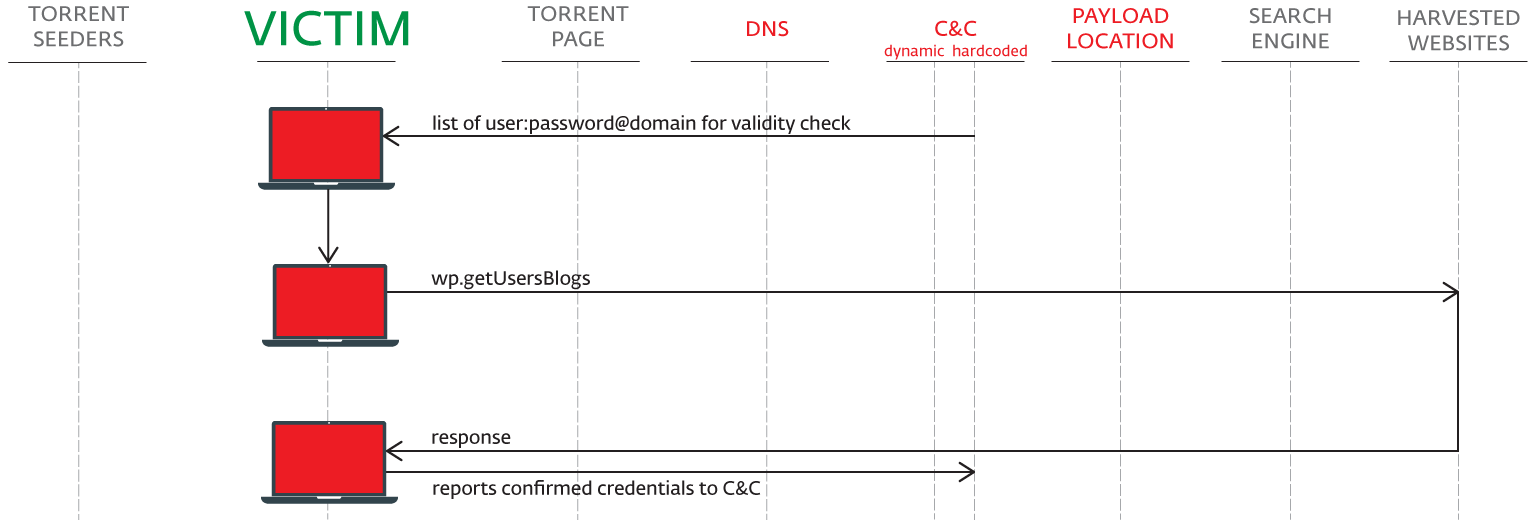

WordPress分散攻撃

2番目のC&Cは、関心のあるドメインの承認のための資格情報をボットネット内の感染したコンピューターに転送します。 20,000のうちの各ボットは1回だけログインを試行します。これにより、IPアドレスの「ブラックリスト」に侵入してブロックすることを回避できます。

調査の過程で、10,000個のドメインのリストが検証のためにC&C管理サーバーに送信されました。

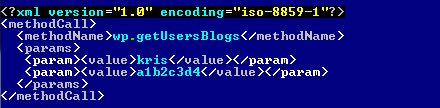

攻撃はXML-RPC APIを使用します。

配布

Sathurbotにはlibtorrentライブラリが装備されています。 感染後、ボットネット内のコンピューターも悪意のあるトレントを配布できます。

ボットにはさまざまなタスクがあります。一部のコンピューターはデータを収集し、他のコンピューターはXML-RPC APIを攻撃し、一部のコンピューターは両方のアクションを実行します。

まとめ

データによると、Sathurbotボットネットには20,000台以上の感染したコンピューターが含まれており、2016年6月から稼働しています。

/wp-login.phpを介した多数の攻撃(WordPressを使用していないサイトでも)は、Sathurbotの活動の直接的な結果です。 オペレーターはwp.getUsersBlogs XMLRPCも使用します。 電子メールで悪意のあるトレントへのリンクが広がっているのを見てきました。

ESET NOD32ウイルス対策製品のユーザーは、この脅威から保護されています。

発見

ネットワーク管理者:サーバー上の不明なサブページやディレクトリを確認します。 トレントのダウンロードへのリンクが含まれている場合は、ログで攻撃を確認してください。

ユーザー:http.requestフィルターを使用してWiresharkを実行し、GET /wp-login.phpやPOST /xmlrpc.phpなどの要求を確認します。

[感染インジケータ]セクションにリストされているファイルまたはレジストリエントリを確認します。

削除する

ネットワーク管理者:パスワードの変更、サイトに関連しないサブページの削除、(オプションで)バックアップからサイトを復元します。

ユーザー:サードパーティのファイルマネージャーを使用して疑わしいDLLを見つけ、開いているプロセスエクスプローラーまたは「タスクマネージャー」を開き、explorer.exeおよび/またはrundll32.exeを完了し、影響を受けるDLLを削除(検疫)し、コンピューターを再起動します。

ご注意 これによりSathurbotは削除されますが、ダウンロードできる他のマルウェアは削除されません。 または、包括的なマルウェア対策製品または少なくともオンラインスキャナーを使用します。

予防

ネットワーク管理者:サイトがXML-RPCを必要としない場合、それを無効にし、複雑なパスワードを使用します。

ユーザー:有名な開発者がリリースしたファイルに加えて、実行可能ファイルを実行しないでください。 ファイル共有を目的としないサイトからトレントをダウンロードしないでください。

感染インジケータ

現在、Sathurbotのインストールを次の場所で目撃しています:

\ ProgramData \ Microsoft \パフォーマンス\モニター\ PerformanceMonitor.dll

\ ProgramData \ Microsoft \パフォーマンス\ TheftProtection \ TheftProtection.dll

\ ProgramData \ Microsoft \ Performance \ Monitor \ SecurityHelper.dll

\ユーザー\ ***** \ AppData \ローカル\ Microsoft \ Protect \ protecthost.dll

rundll32.exeまたはexplorer.exeプロセスのコンテキストで起動し、ファイルとレジストリキーの編集をブロックします。 32ビット版と64ビット版があります。

ダウンロードされたトレントファイルを含むサブフォルダー:

\ SecurityCache \ cache \ resume \

\ SecurityCache \キャッシュ\ルール\

\ SecurityCache \データ\

\ SecurityCache \ zepplauncher.mif-DHTノードが含まれます

\ temp \

%appdata%\ SYSHashTable \-訪問したドメインのハッシュを持つフォルダーを含む%appdata%\ SYSHashTable \ SyshashInfo.db-構造に関する情報を含むターゲットドメインのセット

サンプル(SHA-1)

インストーラー:

2D9AFB96EAFBCFCDD8E1CAFF492BFCF0488E6B8C

3D08D416284E9C9C4FF36F474C9D46F3601652D5

512789C90D76785C061A88A0B92F5F5778E80BAA

735C8A382400C985B85D27C67369EF4E7ED30135

798755794D124D00EAB65653442957614400D71D

4F52A4A5BA897F055393174B3DFCA1D022416B88

8EDFE9667ECFE469BF88A5A5EBBB9A75334A48B9

5B45731C6BBA7359770D99124183E8D80548B64F

C0F8C75110123BEE7DB5CA3503C3F5A50A1A055E

C8A514B0309BCDE73F7E28EB72EB6CB3ABE24FDD

AF1AE760F055120CA658D20A21E4B14244BC047D

A1C515B965FB0DED176A0F38C811E6423D9FFD86

B9067085701B206D2AC180E82D5BC68EDD584A8B

77625ADEA198F6756E5D7C613811A5864E9874EA

Sathurbot DLL:

F3A265D4209F3E7E6013CA4524E02D19AAC951D9

0EA717E23D70040011BD8BD0BF1FFAAF071DA22C

2381686708174BC5DE2F04704491B331EE9D630B

2B942C57CEE7E2E984EE10F4173F472DB6C15256

2F4FAA5CB5703004CA68865D8D5DACBA35402DE4

4EBC55FDFB4A1DD22E7D329E6EF8C7F27E650B34

0EF3ECD8597CE799715233C8BA52D677E98ABDFD

0307BBAC69C54488C124235449675A0F4B0CCEFA

149518FB8DE56A34B1CA2D66731126CF197958C3

3809C52343A8F3A3597898C9106BA72DB7F6A3CB

4A69B1B1191C9E4BC465F72D76FE45C77A5CB4B0

5CCDB41A34ADA906635CE2EE1AB4615A1AFCB2F2

6C03F7A9F826BB3A75C3946E3EF75BFC19E14683

8DA0DC48AFB8D2D1E9F485029D1800173774C837

AC7D8140A8527B8F7EE6788C128AFF4CA92E82C2

E1286F8AE85EB8BD1B6BE4684E3C9E4B88D300DB

追加のペイロード:

C439FC24CAFA3C8008FC01B6F4C39F6010CE32B6

ABA9578AB2588758AD34C3955C06CD2765BFDF68

DFB48B12823E23C52DAE03EE4F7B9B5C9E9FDF92

FAFF56D95F06FE4DA8ED433985FA2E91B94EE9AD

B728EB975CF7FDD484FCBCFFE1D75E4F668F842F

59189ABE0C6C73B66944795A2EF5A2884715772E

C6BDB2DC6A48136E208279587EFA6A9DD70A3FAA

BEAA3159DBE46172FC79E8732C00F286B120E720

5ED0DF92174B62002E6203801A58FE665EF17B76

70DFABA5F98B5EBC471896B792BBEF4DB4B07C53

10F92B962D76E938C154DC7CBD7DEFE97498AB1E

426F9542D0DDA1C0FF8D2F4CB0D74A1594967636

AA2176834BA49B6A9901013645C84C64478AA931

1C274E18A8CAD814E0094C63405D461E815D736A

61384C0F690036E808F5988B5F06FD2D07A87454

F32D42EF1E5ED221D478CFAA1A76BB2E9E93A0C1

594E098E9787EB8B7C13243D0EDF6812F34D0FBA

1AAFEBAA11424B65ED48C68CDEED88F34136B8DC

BA4F20D1C821B81BC324416324BA7605953D0605

E08C36B122C5E8E561A4DE733EBB8F6AE3172BF0

7748115AF04F9FD477041CB40B4C5048464CE43E

3065C1098B5C3FC15C783CDDE38A14DFA2E005E4

FA25E212F77A06C0B7A62C6B7C86643660B24DDA

FADADFFA8F5351794BC5DCABE301157A4A2EBBCF

B0692A03D79CD2EA7622D3A784A1711ADAABEE8D

9411991DCF1B4ED9002D9381083DE714866AEA00

ドメイン:

DNS:

zeusgreekmaster.xyz

apollogreekmaster.xyz

C&C:

jhkabmasdjm2asdu7gjaysgddasd.xyz

boomboomboomway.xyz

mrslavelemmiwinkstwo.xyz

uromatalieslave.space

newforceddomainisherenow.club

justanotherforcedomain.xyz

artemisoslave.xyz

asxdq2saxadsdawdq2sasaddfsdfsf4ssfuckk.xyz

kjaskdhkaudhsnkq3uhaksjndkud3asds.xyz

badaboommail.xyz

トレントトラッカー:

badaboomsharetracker.xyz

webdatasourcetraffic.xyz

sharetorrentsonlinetracker.xyz

webtrafficsuccess.xyz

レジストリ設定

Windows Regeditはこれを表示しないため、サードパーティのツールが必要になる場合があります。

HKLM \ SYSTEM \ CurrentControlSet \ services \ SharedAccess \ Parameters \ FirewallPolicy \ FirewallRules \ {variable GUID} =“ v2.10 | Action = Allow | Active = TRUE | Dir = In | Profile = Private | Profile = Public | App = C: \\ Windows \\ explorer.exe |名前= Windowsエクスプローラー|”

HKLM \ SYSTEM \ CurrentControlSet \ services \ SharedAccess \ Parameters \ FirewallPolicy \ FirewallRules \ {variable GUID} =“ v2.10 | Action = Allow | Active = TRUE | Dir = In | Profile = Private | Profile = Public | App = C: \\ Windows \\ system32 \\ rundll32.exe |名前= Windowsホストプロセス(Rundll32)|”

HKLM \ソフトウェア\ Microsoft \ Windows \ CurrentVersion \ Explorer \ ShellIconOverlayIdentifiers \ 0TheftProtectionDll = {GUID1}

HKLM \ソフトウェア\クラス\ CLSID \ {GUID1} =「Windows Theft Protection」

HKLM \ソフトウェア\クラス\ CLSID \ {GUID1} \ InprocServer32 =“ C:\\ ProgramData \\ Microsoft \\ Performance \\ TheftProtection \\ TheftProtection.dll”

HKLM \ソフトウェア\クラス\ CLSID \ {GUID1} \ InprocServer32 \ ThreadingModel =“ Apartment”

HKLM \ソフトウェア\クラス\ CLSID \ {GUID2}

{GUID2}エントリはすべてのパターンで異なり、6つの長いサブキーが含まれ、内容はバイナリタイプで暗号化されています。 変数、時間値、IP、C&C、UID設定を保存するために使用されます。

たとえば、{GUID2}は次のようになります。

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000003

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000002

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000001

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000009

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000011

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00010001

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00010002

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000008

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000007

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000004

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00000010

HKLM \ソフトウェア\クラス\ CLSID \ {8E577F7E-03C2-47D1-B4C0-BCE085F78F66} \ 00020001