サイバー犯罪者は、検出を回避してユーザーデータを盗むために、コンピューターにインストールされている保護システムを克服する新しい方法を常に探しています。 この意味で、Black Hatハッカーは、目的を達成するために、常に悪意のある攻撃(フィッシング、ネットワークワーム、またはランサムウェアを備えた恐ろしいトロイの木馬)に目を向けてきました。少なくとも、これまでのところです。

PandaLabsアンチウイルスラボは最近、ハンガリーの企業に対するかなりスマートな攻撃を発見しました。 この攻撃が特別な理由は何ですか? そのため、この攻撃ではマルウェア自体は完全には使用されませんが、オペレーティングシステム自体に属するスクリプトやその他のツールを使用して、セキュリティシステムスキャナーをバイパスします。 これは、最近数か月間にサイバー犯罪者の間で見たハッカーの自信とプロ意識の成長の別の例です。

マルウェアのない攻撃分析

まず、それはすでに私たちの研究室で分析された最新のセキュリティ関連インシデントの標準となっているため、攻撃はハッカーがリモートデスクトッププロトコルを有効にしたサーバーに対してブルートフォース攻撃(パスワード推測)を開始することから始まりますプロトコル、RDP) 。 犯罪者は、コンピューターシステムに登録するための登録データを取得した後、コンピューターシステムへのフルアクセスを取得します。

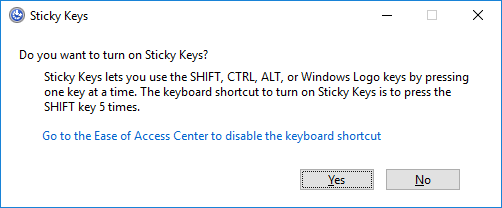

次に、ハッカーが最初に行ったのは、コマンドライン(CMD)を使用してコンピューターウィンドウからパラメーター211でsethc.exeファイルを起動することでした。 これにより、システムでスティッキーキー機能を有効にできました。 あなたはすでにこのメッセージを見たことがあると確信しています:

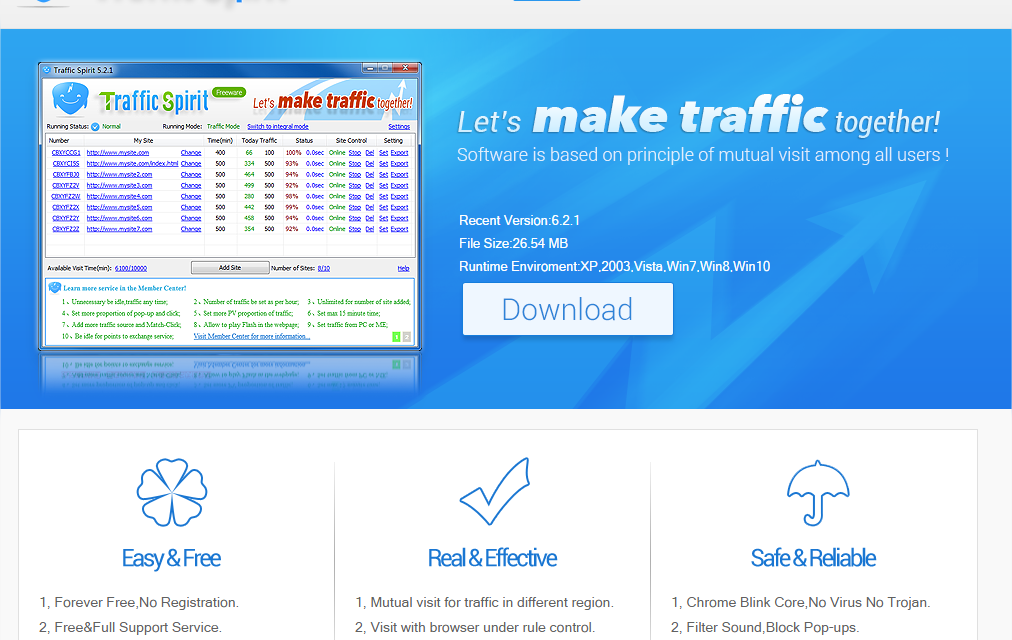

次に、Traffic Spiritプログラムをダウンロードして起動しました。 このアプリケーションは、トラフィックジェネレーターです。この場合、感染したコンピューターを使用して余分なお金を稼ぐために使用されます。

Traffic Spiritウェブサイト

次に、自己解凍型ファイルが起動され、%Windows%\ cmdacoBinフォルダー内の次のファイルが解凍されます。

•registery.reg

•SCracker.bat

•sys.bat

その後、ハッカーはWindowsレジストリエディタ(Regedit.exe)を実行し、registery.regファイルに含まれる次のキーを追加し始めました。

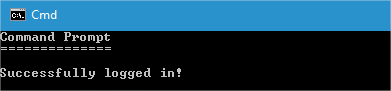

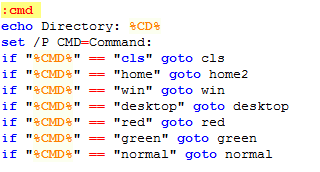

このキーは、スティッキーキー機能(sethc.exe)が使用されるたびに、SCracker.batと呼ばれるファイルも起動されるように設計されています。 これは、非常に単純な認証システムを実装するバッチファイルです。 ファイルが開始されると、次のウィンドウが表示されます。

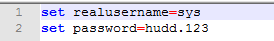

ユーザー名とパスワードは、sys.batファイルに含まれる2つの変数から抽出されます。

したがって、ハッカーは感染したマシンにバックドアをインストールします。 これにより、ハッカーは登録データを入力せずにこのコンピューターに接続し、スティッキーキー機能を有効にし(たとえば、SHIFTキーを5回押す)、対応するユーザー名とパスワードを入力してコマンドラインを開くことができます。

コマンドラインの「ホットキー」により、ハッカーは特定のフォルダにアクセスしたり、コンソールの色を変更したり、コマンドラインに他の標準コマンドを使用したりできます。

しかし、攻撃はそこで止まりませんでした。 ハッカーは、この会社から最大の利益を得ようとして、侵害されたすべてのコンピューターから利益を得て「無料」のお金を得るために、ビットコインマイナーをインストールしました。 ビットコインマイニングソフトウェアは、コンピューターリソースを使用して、被害者の知らないうちに仮想通貨を生成するように設計されています。 コンピューター感染を収益化する安価で非常に効果的な方法。

スティッキーキーはサイバー詐欺師をどのように助けますか?

ハッカーがRDP接続を介して実際にコンピューターにアクセスできる場合、なぜバックドアが必要なのですか? この質問への答えは非常に簡単です:被害者がシステムが危険にさらされていることを理解し、リモートデスクトップに接続するためのログイン情報を変更したとしても、ハッカーはSHIFTキーを5回押すだけで、影響を受けるマシンにバックドアをインストールしますスティッキーキーを有効にしてバックドアを起動すると、彼は再びシステムにアクセスできるようになります。 そして、これらすべてが、影響を受けるコンピューター上の単一の悪意のあるプログラムなしで行われることを忘れないでください。

高度な情報セキュリティ機能を備えたPanda Security Adaptive Defense 360ソリューションは、企業のITネットワークを継続的に監視し、深刻な金銭的および評判の損害から保護することにより、この標的型攻撃を阻止することができました。