ITの専門家である金正恩の仕事のストレスを想像するのは怖いです。なぜなら、彼はおそらくあなたの仕事を後ろから常に監視し、常に画面に触れて顔に悪い表情を見せているマネージャーの一人だからです。修正の展開中に少なくとも1つの間違いがあった場合、3世代のすべての親relativeの「失dis」。

大企業からのデータ漏洩、ハッカーに対する政府の支援、非標準の暗号化方法の開発についてよく耳にしますが、日常のセキュリティ問題の大部分はありふれたシステム構成エラーが原因であることを認識しておく必要があります。

これが、朝鮮民主主義人民共和国(DPRK)のDNSのルートサーバーで発生したことです。 ランダムな構成エラーのため、インターネットユーザーはトップレベルドメインからインターネットに接続されているサーバーの完全なリストを要求できます。

github.com/mandatoryprogrammer/NorthKoreaDNSLeak

もちろん、このようなセキュリティ問題の出現にはあまり喜びはありませんが、どのシステムへのアクセスも開かなかったため、重大とは言えません。 これらのシステムが存在するという情報のみが開示されました。

ネットワークをクラッキングする攻撃者には、これらのネットワークの内部ノードを検出する多くの方法があるため、公開されたデータが特に機密または機密であったとは言えません。 ただし、この事件について真剣に考えさせる要因は2つあります。

まず、これは間違いなく、エリートの「赤チーム」による州に対するゼロデイ攻撃の結果ではありませんでした。

2つ目:DPRKネットワークはわずか28台のサーバーで構成されています。 この事実がなければ、そのようなデータの開示はニュースにさえなかったでしょう(率直に言って、中西部の小さな保険会社のネットワークよりもノード数が少ない国のネットワークは笑いを引き起こすだけです)。

状況への思いやりは彼女の日常生活を引き起こします。これは、あらゆる規模の企業、あらゆる業界、あらゆる国のほぼすべてのITプロジェクトの実施中に発生する可能性があります。

- どうやら、DPRKの専門家は、DNS構成を追加のサーバーに転送するか、そこにバックアップコピーを作成しようとしました。 同様に、これを行うと、サイトへのDNSサービスの二重接続を作成しようとしたときに、サイトが切断されないようにすることができます。

- この問題は、すべてのトップレベルドメインと多くの企業にゾーン転送要求を絶えず送信する自動システムによって発見されました。 攻撃者への本当の贈り物。

- これは非常に重要な問題であり、外部からは見ることができません。 ネットワーク外にゾーンを転送する突然の機会について、誰もサポートに連絡しません。

ネットワークカードが誤ってインターネットにエクスポートされたかどうかを確認するのは非常に簡単です。

外部アドレスからアクセスできるDNSゾーンの転送を有効にしている場合は、次の手順を実行します。

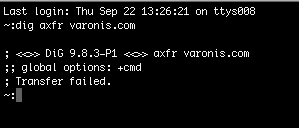

digユーティリティを使用して、ネットワーク外のコンピューターで次のコマンドを実行します。

dig axfr yourdomain.com(任意のネームサーバー)。 Transfer Failed応答を受信する必要があります。

digにアクセスできない場合は、インターネットスキャナーhackertarget.com/zone-transferを使用できます。