SHA-1がすべてです。 かどうか? このハッシュアルゴリズムに関する開発状況を追跡することは簡単で快適です。問題の明らかな深刻さにもかかわらず、少なくとも大規模な攻撃では実用的な攻撃にはほとんど役に立ちません。 2015年10月のダイジェストで初めてSHA-1について言及しました。 コンピューティングリソースが予想よりもやや速くなるという事実により、問題が発生しました。 暗号の専門家であるブルース・シュナイアーは、2012年に、3年後にハッシュを生成するときに条件付きサーバーで11年のコンピューティングを行って衝突を引き起こすと予測しました。 3年が経過しましたが、実際には(並列コンピューティングテクノロジーの開発と、暗号化分野の新しい研究のおかげで)この期間ははるかに短く、わずか49日でした。

SHA-1がすべてです。 かどうか? このハッシュアルゴリズムに関する開発状況を追跡することは簡単で快適です。問題の明らかな深刻さにもかかわらず、少なくとも大規模な攻撃では実用的な攻撃にはほとんど役に立ちません。 2015年10月のダイジェストで初めてSHA-1について言及しました。 コンピューティングリソースが予想よりもやや速くなるという事実により、問題が発生しました。 暗号の専門家であるブルース・シュナイアーは、2012年に、3年後にハッシュを生成するときに条件付きサーバーで11年のコンピューティングを行って衝突を引き起こすと予測しました。 3年が経過しましたが、実際には(並列コンピューティングテクノロジーの開発と、暗号化分野の新しい研究のおかげで)この期間ははるかに短く、わずか49日でした。

SHA-1ハッシュは、たとえばWebサイトへの安全な接続を確立するときなど、非常に重要な操作で使用されるため、ソフトウェア開発者は信頼性の低いアルゴリズムの廃止計画をすぐに共有し始めました。 1月24日(Firefoxの場合、他のブラウザの場合)から、より堅牢なSHA-2アルゴリズム(通常はSHA-256の変更)をサポートしていないサイトにアクセスすると、ユーザーに対するさまざまな脅威警告が表示されます。

2015年末のFacebookによると、視聴者の7%(ほとんどが発展途上国の居住者)は、SHA-2をサポートしていないブラウザーまたはアプリケーションをまだ使用していました。 より最近の研究では 、信頼性の低いSHA-1はIPv4アドレス空間のサイトの35%を使用していますが、実際に人気があるサイトはほとんどありません。 最も深刻な問題は、サイトとユーザーではなく、決済システムとモバイルアプリケーション開発者で発生しました。 Threatpostのかなり詳細なレビューの主な結論:問題の早期発見、ソリューションの公開討論、共同の努力などにもかかわらず、SHA-1は最終的に解決されそうもないニッチな問題になります。 そのため、半分忘れられたサーバーでの悪意のある操作のリスクが常に存在し、それらは更新を忘れたか、またはできませんでした。 信頼性の低いアルゴリズムを採用して根絶することはできません。

Whatsappは、メッセージ暗号化システムの脆弱性を発見しました。 または見つかりません。

ニュース 。 詳細を含むブログ投稿 。

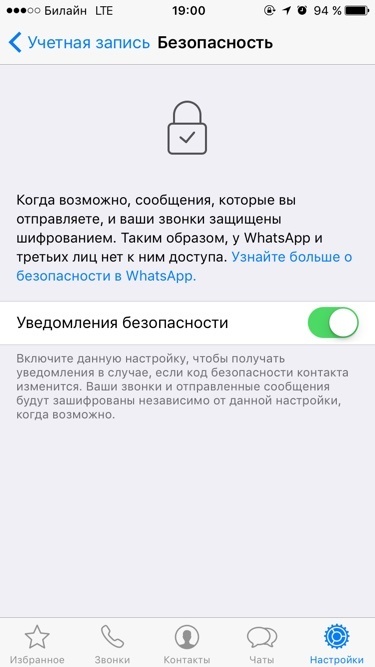

13日金曜日、Guardian新聞に、Whatsappの脆弱性によりメッセンジャー開発者が通信の暗号化でユーザーを盗聴できるという記事が公開されました。 脆弱性の詳細は次のとおりです。Whatsapp暗号化の基になっているSignalプロトコルは、2人のユーザー間の通信用に一意のキーを生成します。 ユーザーがオフラインの場合、Whatsappは、ユーザーに通知することなく、静かにキーを変更できます-設定で対応する機能を有効にしない場合。

つまり、キーを変更した場合、何らかの理由で必要になりますが、盗聴を除いて他に必要なのはなぜですか? シグナルプロトコルを担当するOpen Whisper Systemsの開発者であるMorley Marlinspikeは、この皮肉なメディアロジックを破壊しようとしました。 問題の暗号化キーを置き換える状況は、サーバーにメッセージを配信する場所がない場合に発生します。 たとえば、スマートフォンが交換されたか、アプリケーションが再インストールされました。 この場合、ユーザーがネットワークに戻ったときにメッセージが配信されるように、サーバー上に新しいキーが生成されます。

要するに、バグは機能であることが判明しました。 問題は、暗号化キーの変更についてユーザーに通知されないのはなぜですか? Whatsapp開発者は、ほとんどのユーザーが暗号化について何も理解していないユーザーを再び怖がらせるべきではないと感じました。 たとえば、Signalメッセンジャーでは怖がる価値があると考えており、Whatsappではこの設定を手動でオンにできます。 その後、偏執的なモードをオンにすることができます。キーが変更されたことが(何らかの理由で問題ではない)表示された場合は、おそらく最大のプライバシーモードを確保して再度変更できます。

それは妄想を助けませんが。 サイバーセキュリティの側面のきちんとした解釈の必要性に関する興味深いニュース。

タイのインターネットサービスプロバイダーは、脆弱性検出の6か月後に脆弱性を維持

ニュース 。 研究

「偽のIoT」の世界からの伝統的なニュース。 タイのインターネットプロバイダーであるTrueOnlineは、あまり知られていない会社Billionと有名なZyxelによって製造された脆弱なルーターを発見しました。 どうやら、私たちはカスタムファームウェアの脆弱性について話している-オプションは可能ですが、ベンダーはそれとは何の関係もありません(Zyxelは、長い間廃止されたルーターについて話していると言いました)

脆弱性は今年の7月に発見されましたが、簡単な理由でのみ公開されました。インターネットプロバイダーは研究者の報告を完全に無視しました。 一般に、日常的なニュースは状況に応じて適切に見えます。 昨年末、研究所の専門家がAndroid ニュースのトロイの木馬スイッチャーを発見しました( ニュースと研究 )。これはルーターのDNSレコードを置き換える機能を持ちます。つまり、被害者のホームネットワーク全体をキャプチャするステップとして使用されます。

古物

「ニーナ-1600」

常駐する非常に危険なウイルスは、int 21hを呼び出すたびに現在のディレクトリで検索する.COM-、. EXE-、および.SYSファイルに感染します。 .COMおよび.EXEファイルは標準的に感染します。 .SYSファイルが感染すると、ファイルの末尾に本文を追加し、感染したドライバーの割り込みプログラムと戦略プログラムを変更します。

アンチウイルスブロッカーが存在しない場合にのみアクティブになります。 ウイルスコードを渡そうとすると、デバッガはディスク上のデータの一部を破壊します。 テキストが含まれています:「親愛なるニーナ、あなたは私にこのウイルスを書かせる。 明けましておめでとうございます! "、":\ COMMAND.COM "。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 41ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。