最初の日付を完全に台無しにしたい場合は、復号化について女の子に相談してください。 はい、そしてその後の場合-それも価値がありません。

あなたとの出会いは初めてではないので、このテキストでは再び復号化について説明します。

はい、SSLについて再度説明します。 これがこのトピックの2番目で最後の資料であるという事実を、私自身とあなたに喜ばせることができます。 おそらく。

前回、長い間苦労してきたSSLを解読する必要がある理由を見つけました。

この記事では、証明書の置換で復号化がどのように機能するかを分析します。

これには何が必要ですか?

まず、SSLの仕組みを覚えておいてください。 要点を簡単に説明します。

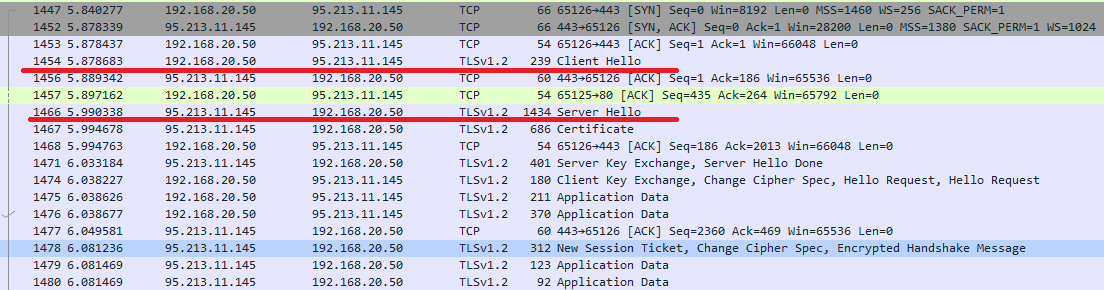

TCPセッションを確立した後、クライアントとサーバーの間でSSLハンドシェイクが発生します。 その中で、両当事者はClient HelloメッセージとServer Helloメッセージを交換します。

vk.comとのSSL接続を確立するダンプ

クライアントHelloはサポートされている暗号化パラメーターを記述し、サーバーHelloは提案されたクライアントから選択されたパラメーターを含みます。 クライアントHelloとサーバーHelloの交換は、SSLセッションを確立するインジケーターとして使用できます。 これらのメッセージが表示されると、デバイス(この例ではvFTD)は構成済みの復号化ポリシーをスキャンして、将来セッションを復号化するかどうかを決定します。

設定されたポリシーがトラフィックを復号化するように指示している場合、デバイスは中間者(MITM)になり、送信されたデータを復号化します。 MITMが正常に起動すると、2つのSSLセッションが確立されます。

1つ目は、クライアントと復号化デバイス(vFTD)の間です。 2つ目は、復号化デバイスとサーバーの間です。 暗号化されたデータは、クライアントからvFTDに送信されます。

解読されました。 それらは、さまざまなポリシー(アクセス、IPS、ファイル、AMPなど)によってスキャンされます。 クライアントからの復号化されたデータが検証されると、再度暗号化されてサーバーに送信されます。 検証に合格しなかった場合、データは単にブロックされる(サーバー側に送信されない)か、セッションがリセットされます。 サーバーからの応答も同様に処理されます。

デバイスがSSLセッションでMITMになるには、ほとんど必要ありません。 SSLハンドシェイクの段階では、認証およびその他のアクションに加えて、共通のセッションキーが生成されます。 送信データが暗号化されるのは、その助けを借りてです。 これには対称アルゴリズムが使用されます。

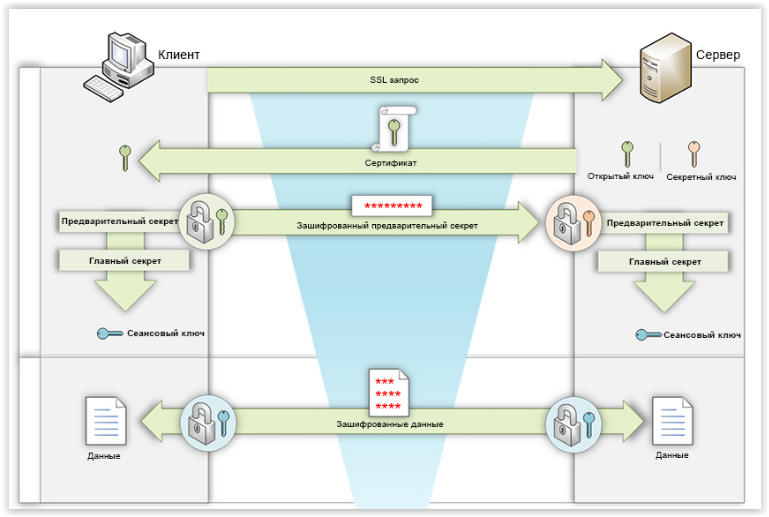

インターネットでは、オープンな通信チャネルを介して共通のセッションキーを生成するための2つの最も一般的な方法があります:RSAとECDH(Diffie-Hellman)。 セッションキーを生成するプロセスを下の図に示します(資料「 WiresharkでのSSL / TLSトラフィック分析 」から引用 ):

RSAを使用したセッションキーの生成

RSAの場合、クライアントはプリマスターシークレットを生成します。 サーバー証明書の公開鍵で暗号化して送信します。 予備の秘密は、サーバーにのみ知られている秘密鍵の助けを借りてのみ解読できます。

現在、双方には予備的な秘密があります。 これらはメインシークレットを形成し、次に共有セッションキーを形成します。

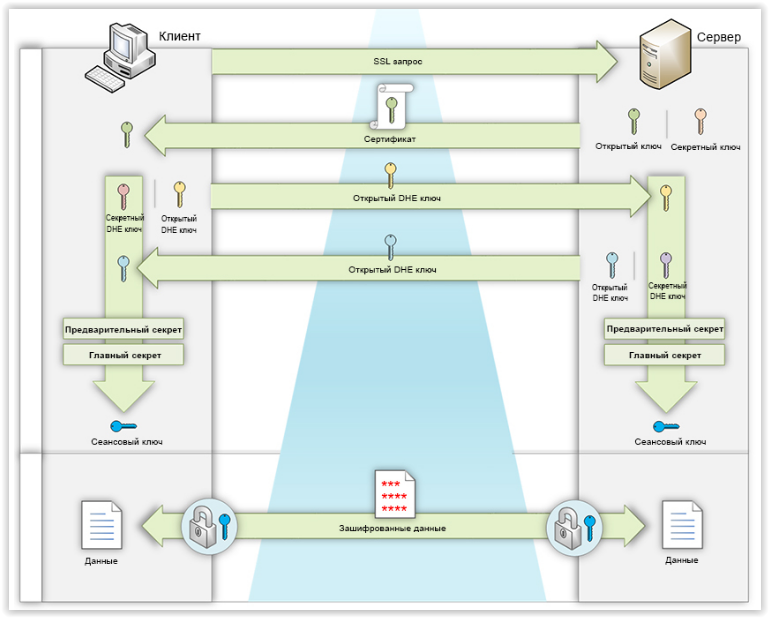

ECDHを使用したセッションキーの生成

ECDHの場合、SSL証明書のキーペアは暗号化にまったく使用されません。 クライアントとサーバーは、パブリックキーとプライベートキーのランダムキーのペアDiffie-Hellmanを形成します。 各側は、公開鍵を暗号化されていない形式で相手側に転送します。

さらに、Diffie-Hellmanアルゴリズムを使用して、クライアントとサーバーは自分の秘密鍵と他の人の公開から共通の予備秘密を計算します。 その後、各サイドは共通のマスターシークレットとセッションキーを形成します。

ECDHを使用する場合、送信されるDiffie-Hellman公開キーの整合性を維持する必要があります。 サーバーは、秘密証明書キーを使用して、自身のDiffie-Hellman公開キーに署名します。 クライアントは、サーバー証明書の公開キーを使用して、受信したDiffie-Hellman公開キーの信頼性を検証できます。

したがって、SSLセッション用にMITMを編成するには 、ほとんどの場合、サーバー証明書を独自のものに置き換えるだけで十分です。 置換が成功すると、クライアントと共有されているセッションキーを取得し、データを復号化できるようになります。

RSAの場合、MITMデバイスは、独自の秘密証明書キーを使用して予備シークレットを解読できます。 ECDHを使用する場合、デバイスはDiffie-Hellman公開キーに署名できるため、クライアント側で署名が有効と見なされます。

サーバー証明書を独自の証明書(秘密鍵がわかるもの)に置き換えるには、クライアント側で正しいサーバー認証を提供する独自の証明書が必要です。 簡単に言えば、証明書を置き換えるときに、クライアントのブラウザーが警告やロックを与えないことが必要です。 このため、ほとんどの場合、次のことが必要です。

- 証明書のサブジェクトフィールドには、ブラウザのアドレスバーに入力された値と等しい値を持つ共通名パラメーターが含まれていました。

- 証明書は、信頼できる証明機関によって署名されました。

ワイルドカード証明書

これは、ドメインごとに注文される証明書です。 このような証明書では、サブジェクトフィールドに、*。mysite.ruなどの共通名パラメーターがアスタリスクで書き込まれます。 したがって、ra.mysite.ru、owa.mysite.ruなど、すべてのドメインサービスで単一の証明書を使用できます。 これは、サービスごとに個別の証明書を注文するよりも安価な場合があります。

逆側-ワイルドカード証明書が何らかの方法で侵害された場合、すべてのサービスがすぐに被害を受けます。 実際、すべてのサーバーに同じ秘密鍵がインストールされます。

逆側-ワイルドカード証明書が何らかの方法で侵害された場合、すべてのサービスがすぐに被害を受けます。 実際、すべてのサーバーに同じ秘密鍵がインストールされます。

もちろん、証明書がクライアント側で有効と見なされるためには、他の条件も満たす必要があります。それは、失効したり、失効したりしてはいけません。 ただし、これらのすべての条件は、独自の証明機関によって証明書に署名する段階で考慮されます。

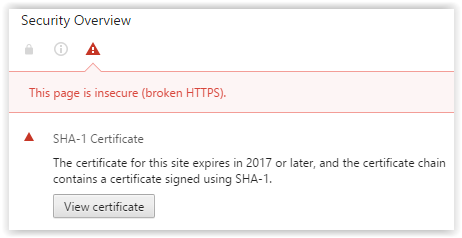

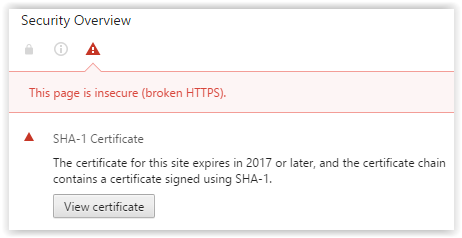

SHA-1

現在、ブラウザはデジタル署名アルゴリズムとしてのSHA1RSAの使用を徐々に放棄しています。 たとえば、クロムはアドレスバーに赤いバツ印のhttpsを表示します:

ChromeはSHA-1を誓う

詳細

このような警告を回避するには、証明機関は証明書の署名に厳密なHES生成アルゴリズム(SHA-2ファミリ)を使用する必要があります。

ChromeはSHA-1を誓う

詳細

このような警告を回避するには、証明機関は証明書の署名に厳密なHES生成アルゴリズム(SHA-2ファミリ)を使用する必要があります。

証明書のピン留めを使用する場合、サービス証明書は厳密に定義された証明機関によって署名される必要があります。 そうでない場合、証明書が信頼できるセンターによって署名されていても、リソースへのアクセスはブロックされます。

したがって、証明書のピン留めがあるリソースの場合、証明書の置換を伴う復号化は機能しません。

したがって、MITMをSSLセッションで編成するには、デバイスはリモートサーバーの証明書と同じフィールドを持つ新しい証明書を生成する必要があります。 この場合、よく知られた秘密鍵があります。 新しい証明書は、信頼できる認証局を使用して署名する必要があります。

実際には、これは次のように実装されます。

会社には独自の証明機関が必要です。その証明機関のルート証明書は、会社のすべてのデバイスで信頼された状態に置かれます。 これは前提条件です。

テンプレート「下位認証局」(下位認証局、以下SubCA)に従って、認証局で新しい証明書が要求されます。 この証明書の特徴は、秘密鍵を使用して他の証明書に署名するために使用できることです(CAフラグは、拡張機能「基本証明書制限」で設定されます)。

SubCAは信頼されたルート証明書によって署名されているため、クライアントマシンはそれと署名されたすべての証明書を信頼します。 SubCAとそれに対応する秘密鍵がデバイスにインストールされ、SSLセッションでMITMになります。 これにより、クライアントがHTTPSサーバーとのSSLセッションを確立しようとするたびに、デバイスは次のことができるようになります。

- サーバー証明書を傍受します。

- 秘密鍵を作成します。

- 置き換えられるものと同じフィールドを持つ新しい証明書を生成します。

- SubCAを使用して、生成された証明書に署名します。

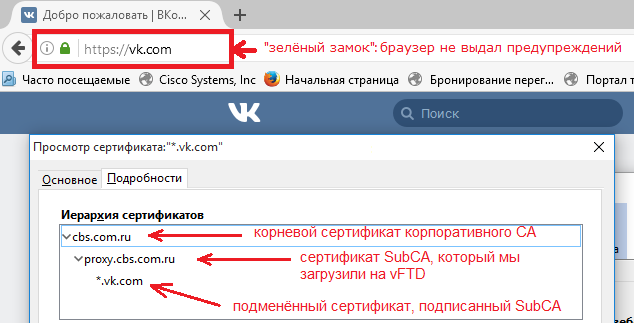

すべてが正しくセットアップされている場合、ユーザーのブラウザーはhttpsページを開くときに警告を表示しません。 ユーザーは、設定にアクセスした場合にのみ、証明書の置換の事実を判断できます。

Mozillaの証明書チェーン

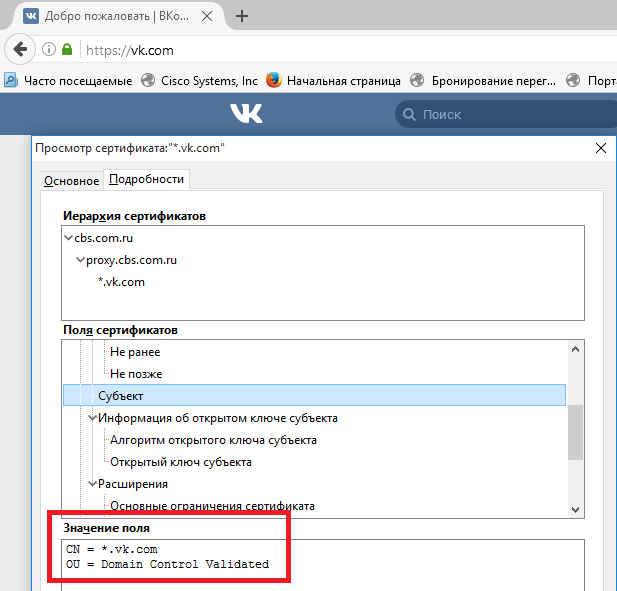

最終証明書のフィールドを見ると、サブジェクトフィールドに正しい共通名の値が含まれていることがわかります。

共通名フィールド

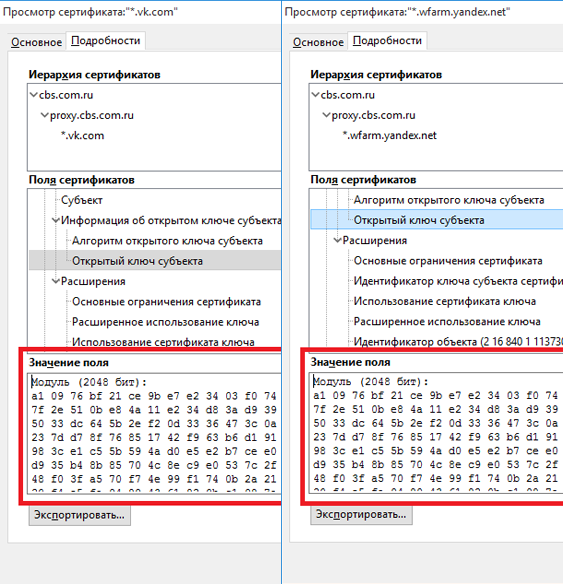

実際の証明書と置き換えられた証明書を比較すると、実際には公開鍵とデジタル署名の値が異なることがわかります(この場合、シリアル番号などは無視します)。

置き換えられた証明書

Certificate: Data: Version: 3 (0x2) Serial Number: 1482311739306634470 (0x14923aac5bc36ce6) Signature Algorithm: sha256WithRSAEncryption Issuer: C=RU, ST=Moscow, O=CBS, OU=Computers, CN=proxy.cbs.com.ru/emailAddress=uskov@cbs.ru Validity Not Before: Sep 4 21:17:41 2015 GMT Not After : Sep 16 11:56:55 2018 GMT Subject: OU=Domain Control Validated, CN=*.vk.com Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (2048 bit) Modulus: 00:a1:09:76:bf:21:ce:9b:e7:e2:34:03:f0:74:02: 84:13:7f:2e:51:0b:e8:4a:11:e2:34:d8:3a:d9:39: 5b:ea:87:50:33:dc:64:5b:2e:f2:0d:33:36:47:3c: 0a:97:a7:ce:23:7d:d7:8f:76:85:17:42:f9:63:b6: d1:91:ea:18:de:98:3c:e1:c5:5b:59:4a:d0:e5:e2: b7:ce:e0:75:74:93:d9:35:b4:8b:85:70:4c:8e:c9: e0:53:7c:2f:9f:4b:e1:48:f0:3f:a5:70:f7:4e:99: f1:74:0b:2a:21:6a:9d:9f:20:f4:e5:fa:94:89:43: 61:82:0b:c1:98:7a:e3:7c:4e:cf:8b:6c:ad:6b:ce: 1b:0f:4d:e3:db:d4:47:5c:e8:77:aa:71:ea:62:8f: 17:c9:3b:a3:e2:29:ce:62:e2:31:71:a8:83:2a:41: d9:6b:a7:b8:75:d0:07:fc:10:f1:6e:69:84:4b:b1: 11:f8:ae:20:94:44:0d:b0:7b:0f:d2:bd:b3:1d:1c: 7c:ae:f8:cf:37:e2:aa:4a:d2:de:24:60:50:06:f9: c6:65:f0:9c:63:4f:53:eb:db:59:a4:93:14:b2:6f: aa:b3:fb:50:ae:6e:e4:b9:3f:fa:69:b3:43:32:3f: 7a:4b:57:41:2d:7e:c8:41:00:f8:68:6a:43:53:83: 5c:c3 Exponent: 65537 (0x10001) X509v3 extensions: X509v3 Basic Constraints: critical CA:FALSE X509v3 Extended Key Usage: TLS Web Server Authentication, TLS Web Client Authentication X509v3 Key Usage: critical Digital Signature, Key Encipherment X509v3 Subject Alternative Name: DNS:*.vk.com, DNS:vk.com X509v3 Subject Key Identifier: 18:91:5E:8A:5A:58:5D:AB:86:73:6D:C0:06:57:C2:6C:62:4E:5C:64 Signature Algorithm: sha256WithRSAEncryption 8d:bc:a8:ce:af:5d:39:fc:6a:ac:48:39:9a:7e:32:01:27:68: de:95:5c:4b:24:3a:51:5d:d2:90:e4:22:c1:55:5e:65:ea:4f: 59:2c:76:b0:48:53:d8:6e:c6:e3:2a:cb:26:e6:40:e3:9a:36: 4c:6b:29:52:1c:b5:83:c6:10:8e:cb:f8:6d:a9:ae:d7:71:1b: 92:69:99:c0:1e:de:2f:02:82:17:d6:1d:52:35:65:f7:ca:a7: 9c:fe:e6:1f:3b:a4:36:c2:4a:4e:e2:f2:7d:66:e1:c4:ea:e9: ca:d0:a9:76:fc:84:f1:55:e7:d8:04:45:04:9a:15:0d:23:c9: e1:0a:b0:9e:cb:3b:c0:86:d3:e4:23:3e:c5:8a:13:20:96:ac: 6d:d8:79:ea:b9:83:b9:a7:fe:79:67:41:3d:7d:1f:22:eb:20: b9:6c:06:34:cb:fb:17:a7:b3:fc:5a:2c:a2:4f:86:0a:80:53: ea:f2:71:4a:36:80:a3:fb:2e:42:76:c6:f8:68:6c:78:f0:5c: 5d:cd:c4:0a:05:29:a3:c5:a7:87:c4:87:af:5c:29:54:a1:8e: 94:2f:72:89:54:c4:76:cb:0b:87:f9:29:a1:18:4e:55:97:e2: 1f:86:2e:97:ca:15:40:6e:d4:29:25:eb:1c:5a:2e:b9:3d:e6: bb:5e:4d:18

しかし、実際の証明書

Certificate: Data: Version: 3 (0x2) Serial Number: 7817290772096849405 (0x6c7c988a18c595fd) Signature Algorithm: sha256WithRSAEncryption Issuer: C=US, ST=Arizona, L=Scottsdale, O=GoDaddy.com, Inc., OU=http://certs.godaddy.com/repository/, CN=Go Daddy Secure Certificate Authority - G2 Validity Not Before: Sep 4 21:17:41 2015 GMT Not After : Sep 16 11:56:55 2018 GMT Subject: OU=Domain Control Validated, CN=*.vk.com Subject Public Key Info: Public Key Algorithm: rsaEncryption Public-Key: (2048 bit) Modulus: 00:db:c0:ab:97:82:f1:70:06:3f:d9:9d:79:85:a8: 7c:11:d2:17:c5:9a:61:b1:72:06:d7:5e:21:7f:3d: 3b:c2:cd:dd:f4:d8:62:8a:7b:23:b7:cb:08:70:db: bf:e8:85:f7:23:92:09:56:1c:bc:e4:f8:cd:81:01: 82:43:8d:37:b9:f1:6a:14:ac:68:fa:a4:ef:fd:5b: 99:ad:f1:df:04:00:1a:e2:8a:7e:80:6a:27:b3:60: 71:27:8d:dd:37:d2:df:2d:22:fe:f3:cb:cf:68:62: 65:d4:ff:88:47:6a:78:4d:bf:8f:8f:0d:06:47:3a: b0:84:f0:a4:ea:9e:69:59:97:e5:03:a9:36:0e:93: e6:2e:4e:d6:2a:bd:ea:bc:64:b8:9c:7d:a3:5e:c4: ce:1c:74:82:4d:95:bc:00:a0:01:3e:d1:3f:2a:18: 7c:49:7c:af:6a:41:61:4b:99:1d:af:95:f4:77:c6: e0:4e:60:aa:96:63:ee:68:96:63:33:fc:81:41:e5: 2c:15:0f:1d:39:f8:00:ac:05:13:f2:80:dd:96:00: 2d:42:4b:d5:c9:f7:26:08:67:68:f8:15:e4:25:43: cd:e1:09:4c:5c:ab:15:23:d8:30:f1:89:b7:83:92: fd:15:ad:b6:5b:e4:5c:b2:fa:7d:d1:b2:00:43:39: d9:a3 Exponent: 65537 (0x10001) X509v3 extensions: X509v3 Basic Constraints: critical CA:FALSE X509v3 Extended Key Usage: TLS Web Server Authentication, TLS Web Client Authentication X509v3 Key Usage: critical Digital Signature, Key Encipherment X509v3 CRL Distribution Points: Full Name: URI:http://crl.godaddy.com/gdig2s1-118.crl X509v3 Certificate Policies: Policy: 2.16.840.1.114413.1.7.23.1 CPS: http://certificates.godaddy.com/repository/ Authority Information Access: OCSP - URI:http://ocsp.godaddy.com/ CA Issuers - URI:http://certificates.godaddy.com/repository/gdig2.crt X509v3 Authority Key Identifier: keyid:40:C2:BD:27:8E:CC:34:83:30:A2:33:D7:FB:6C:B3:F0:B4:2C:80:CE X509v3 Subject Alternative Name: DNS:*.vk.com, DNS:vk.com X509v3 Subject Key Identifier: 18:91:5E:8A:5A:58:5D:AB:86:73:6D:C0:06:57:C2:6C:62:4E:5C:64 Signature Algorithm: sha256WithRSAEncryption 80:61:fc:da:a9:f2:ea:f3:4a:70:4e:8a:39:3e:eb:9b:77:c2: c9:5d:da:30:20:7a:31:8f:19:f8:2f:b5:1b:4a:87:74:fb:99: 59:78:0f:45:1b:9d:9d:76:29:5f:48:90:08:a5:f8:c8:2e:9f: 55:ea:54:33:c1:a1:a3:7e:7f:8c:32:c5:a8:0f:9b:04:c7:d1: 55:30:7e:09:87:03:7e:88:82:32:0a:cb:0c:66:f0:50:85:b2: e4:43:67:38:88:50:84:54:41:4b:bc:3e:b0:47:8f:71:46:e4: 9a:cf:f1:a4:39:a9:4b:ca:63:44:c3:34:7d:7b:ca:de:6c:91: 5b:15:09:06:b3:4c:56:6d:23:03:1b:dc:c5:d1:e5:a3:9f:d2: 4d:be:d2:ff:62:4a:75:f7:4f:29:a4:7d:35:cf:33:06:83:6a: 50:f6:25:ce:a7:59:ac:05:fe:74:7b:c7:89:06:f5:a8:2e:4e: d4:34:a1:e1:68:7b:66:8b:53:a8:41:ba:a7:50:72:49:94:e6: 4a:ad:2d:26:95:a3:5d:ce:e3:8b:d9:6c:d2:1e:31:4b:28:ab: e2:33:c5:5e:3f:82:dd:e1:e8:36:a2:b5:08:d8:b3:2e:23:b4: 9b:b4:e6:4a:ab:21:2d:6b:aa:5f:fd:56:31:dc:86:32:85:04: 01:5a:b9:64

最後に注意したいのは、 vFTDが同じキーペアを使用してスプーフィングされた証明書を生成することです。 これは実際には論理的です。すでに暗号化/復号化されたデバイスにリソースを費やして新しいキーペアを生成する理由です。 ya.ruページを開いて受信した証明書を表示すると、公開キーはvk.comの置き換えられた証明書と同じであることがわかります。

置き換えられた実際の証明書

これで、NGFWのSSL復号化メカニズムの説明を終わります。 すべての覚醒への挨拶、私たちはついにやった! 痛かったですが、今ではSSLについてもう少し知っています。 価値があるかどうか-それはあなたの裁量です。

PS:そして、はい、同僚からお祝いの言葉を伝えます(そして参加します)。 新年には、バグ、松葉杖、タンバリンとのダンスが減ります!

PPS:このキッチンがFirePOWER-Welkamタックル用にどのように構成されているかに興味がある人向け。

FMC v6.1.0.1でのSSL復号化の構成

まず、SubCAを準備します。 キーペア(パブリックとプライベート)を生成します。 テンプレート「下位認証局」(下位認証局)に従って、企業の認証局で証明書に署名します。 これにはopensslユーティリティを使用できます。 FMCコマンドラインから利用できます。 CSRを生成するためのコマンドの例:

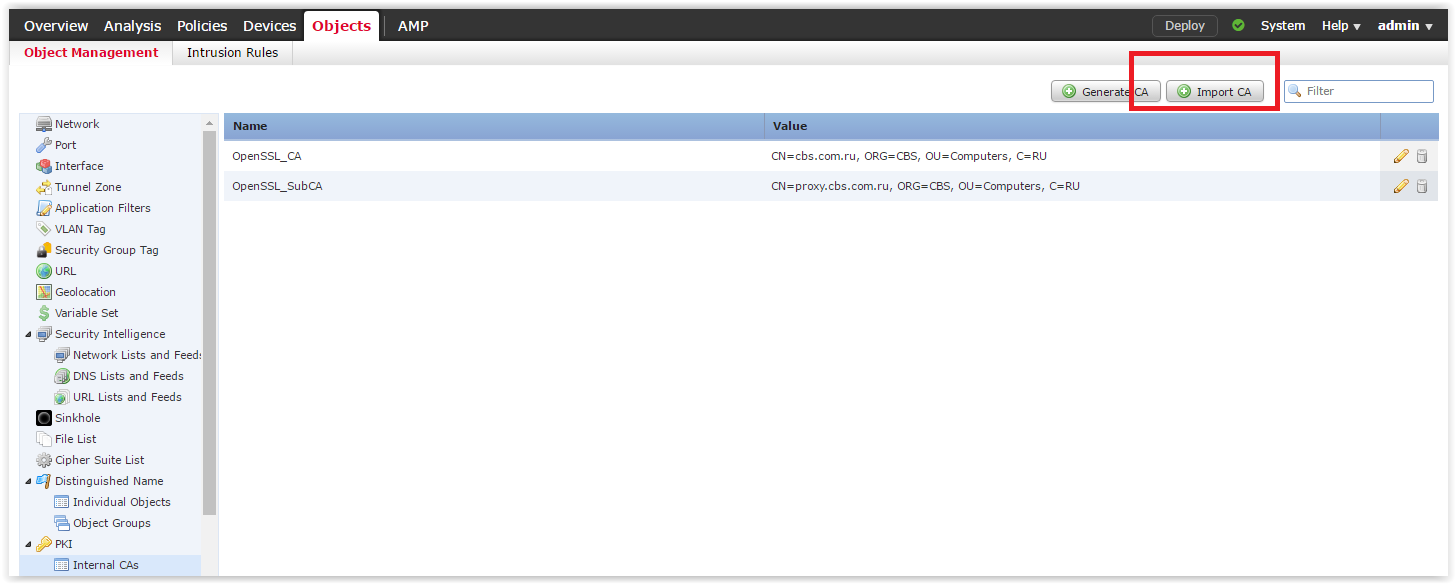

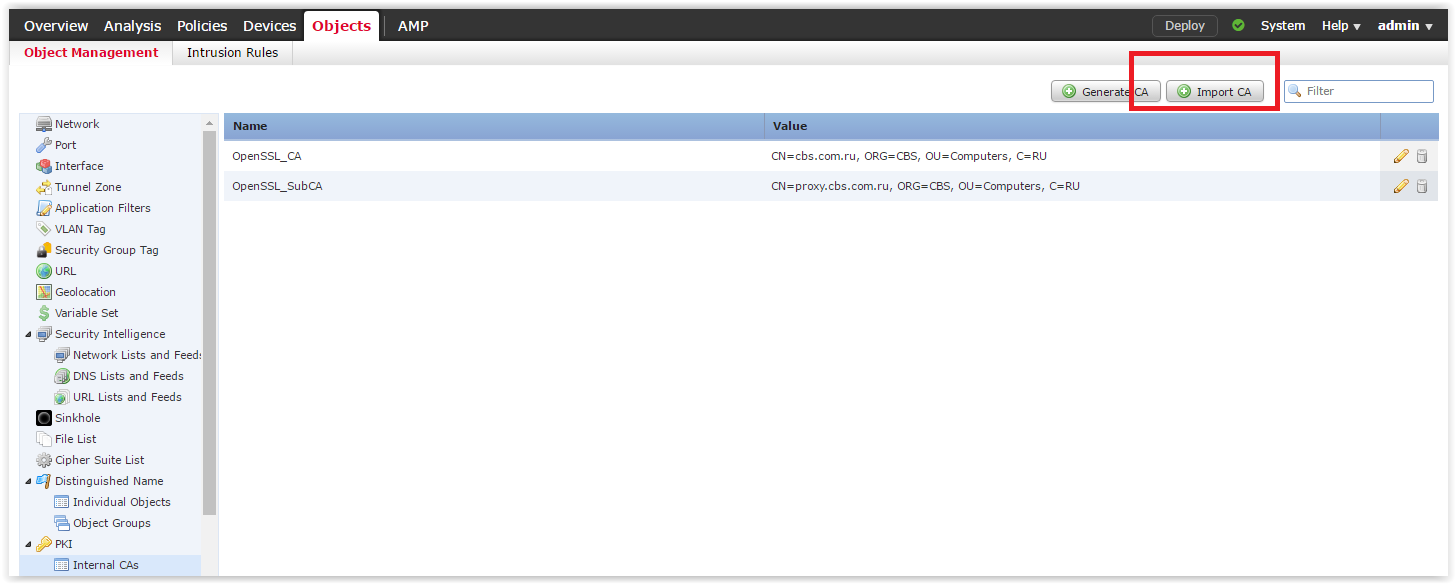

署名済み証明書を受け取ったら、FMCにインストールします。 [オブジェクト]-> [オブジェクト管理]-> [PKI]-> [内部CA]タブに移動し、[CAのインポート]をクリックします。

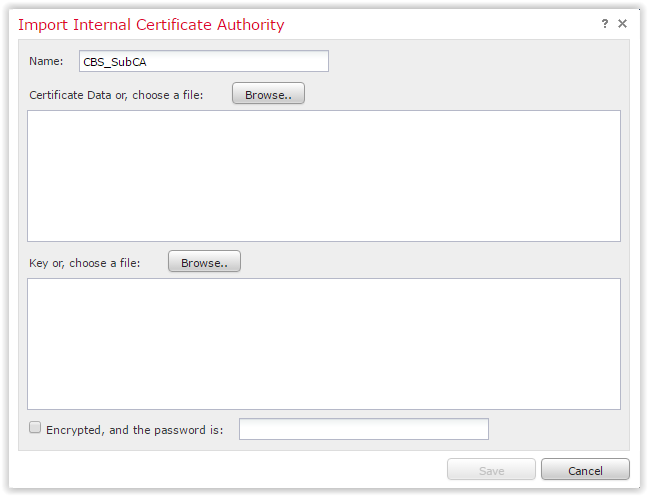

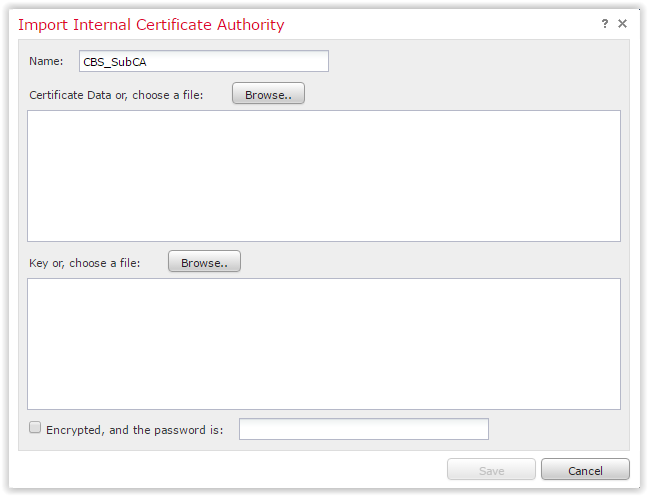

証明書とその秘密鍵をアップロードするように求められます。 以前にopensslと企業CAを使用して取得しました。 新しいCAの名前を設定し、秘密鍵のパスワードを入力します(必要な場合):

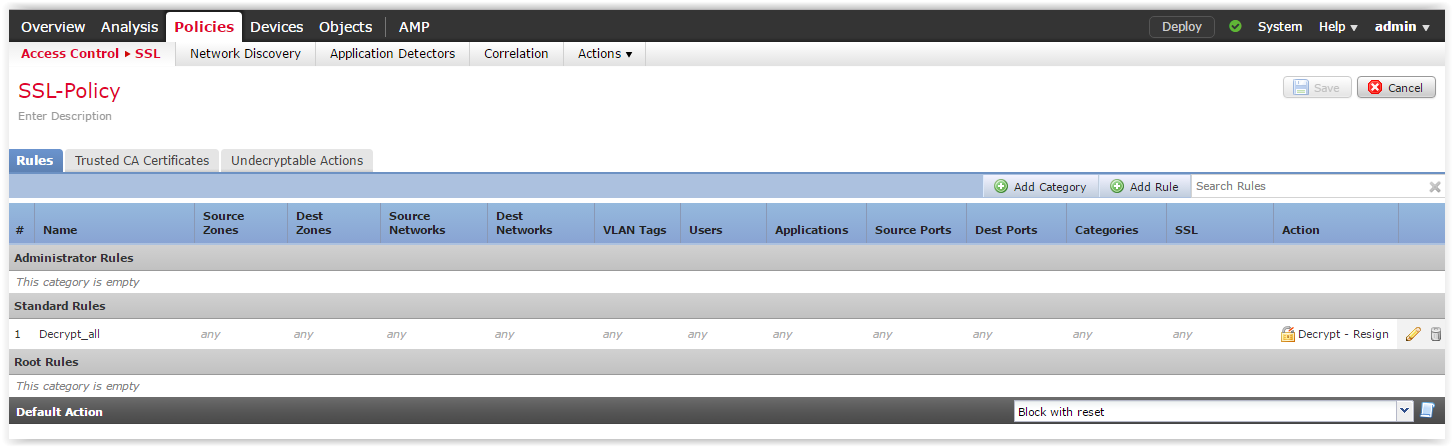

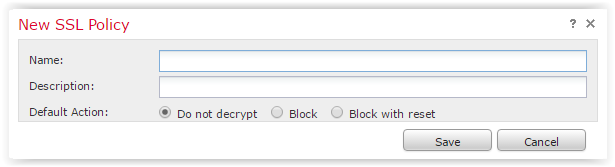

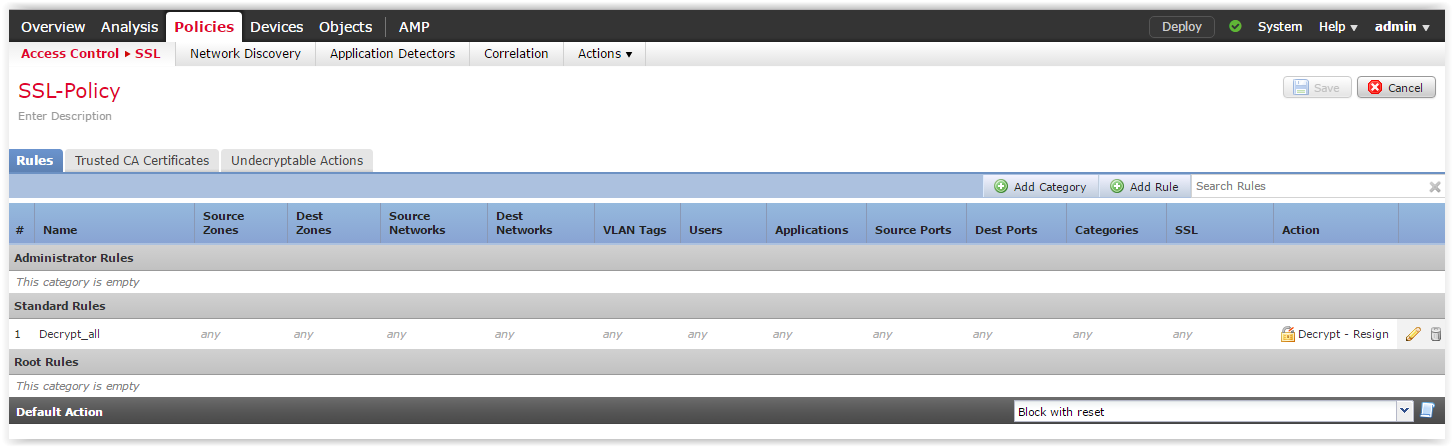

すべてが復号化ポリシーを作成する準備ができています。 [ポリシー]-> [SSL]に移動します。

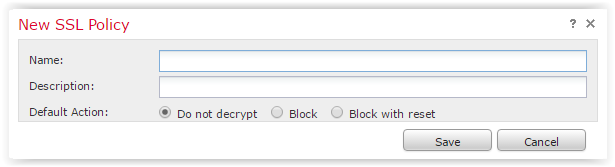

[新しいポリシー]をクリックし、ポリシーの名前、デフォルトのアクションを設定して、説明にOpus Magnumを記述します。

おなじみのタブレットでの復号化ポリシー。 それらのフィールドは、復号化されるトラフィックのパターンを記述します。

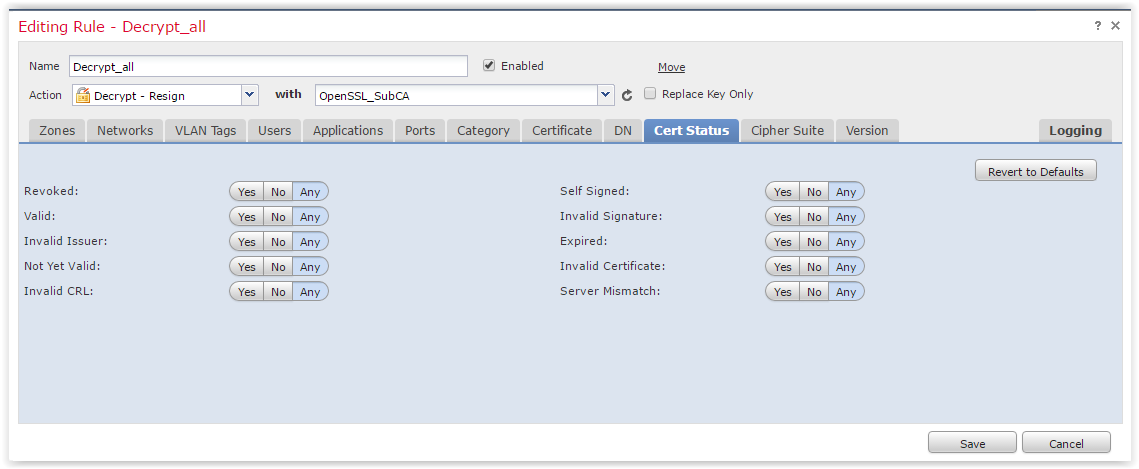

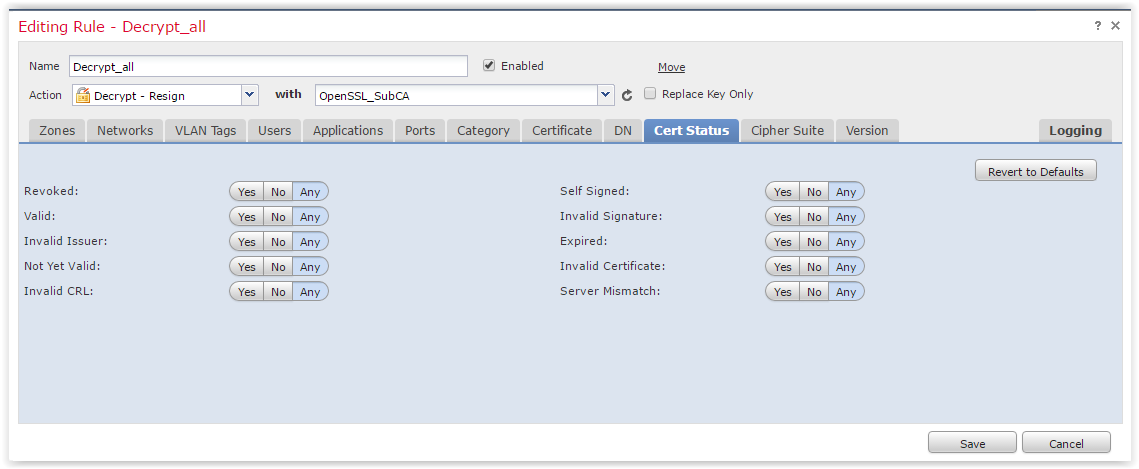

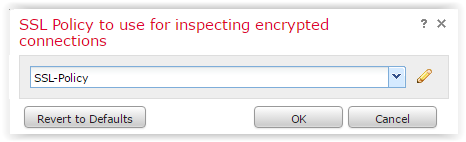

[ルールの追加]をクリックして、トラフィックパターンを説明します。 最も単純なケースでは、パラメーターを指定せずにルールを作成できます。 この場合、SSLトラフィックは復号化されます。 アクションとして、「復号化-辞任」を選択します。 「with」という単語の後のフィールドで、前の手順でアップロードした証明書を選択します。 これは、置換された証明書に署名するサブCAです。

スクリーンショットでわかるように、FMCは、復号化のトラフィックパターンを記述するための最も広い可能性を提供します。 トラフィックは、ユーザー、アプリケーションタイプ、URLカテゴリ、サーバー証明書パラメーター(DN、証明書ステータス、暗号スイート、バージョン)などによって選択できます。

たとえば、Cert Statusタブのスクリーンショット:

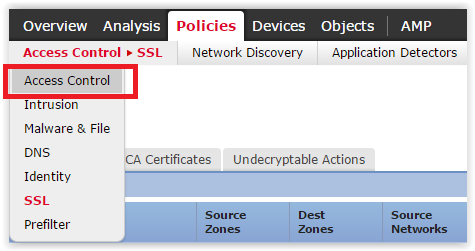

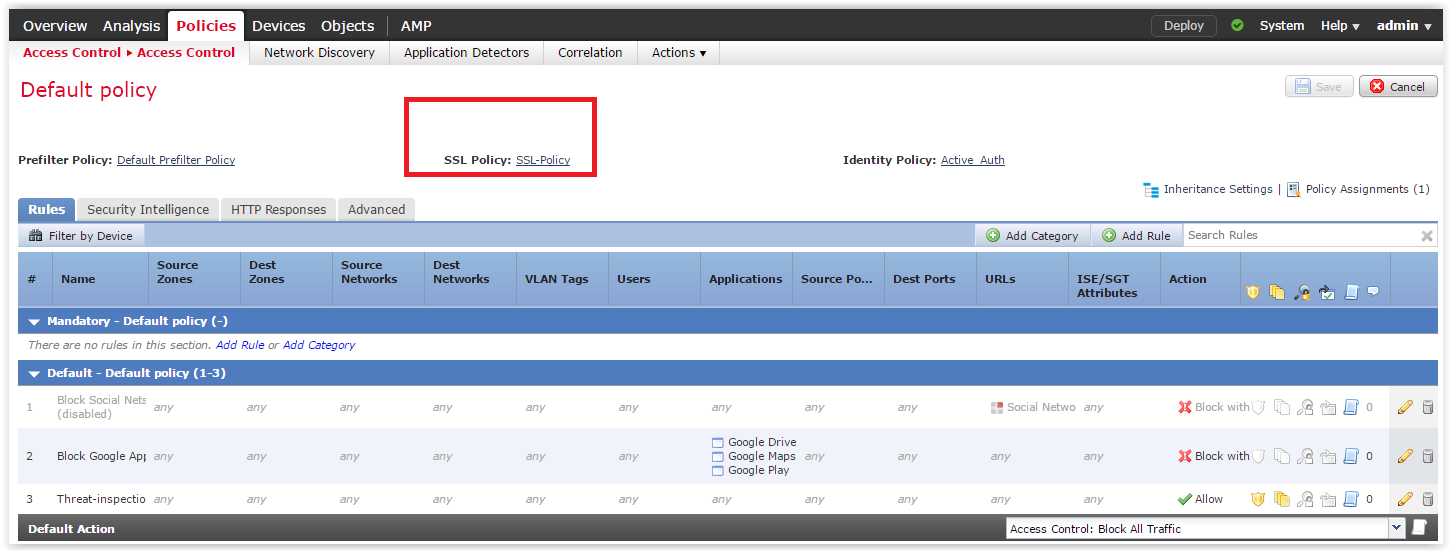

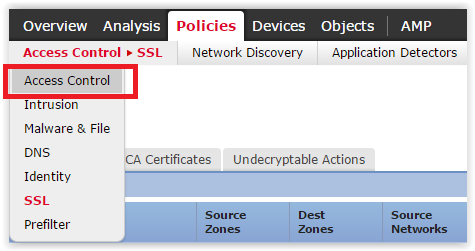

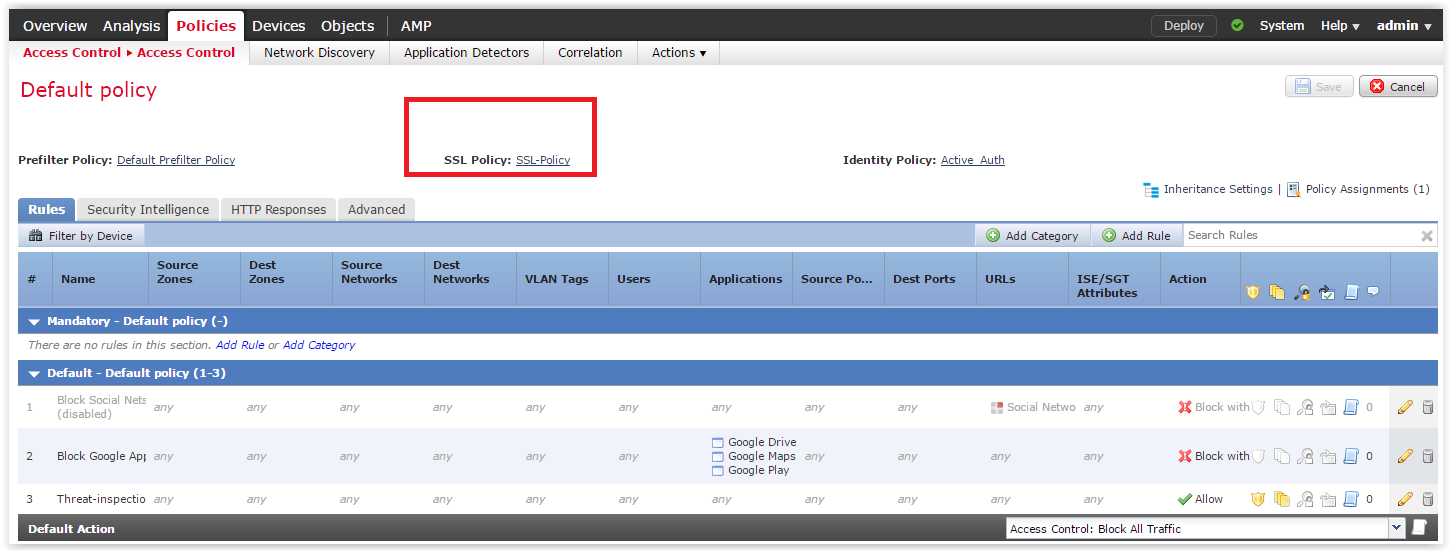

必要なルールをすべて設定したら、[保存]をクリックします。 復号化ポリシーの準備ができました。 ただし、機能を開始するには、アクセスポリシーに関連付けられている必要があります。 [ポリシー]-> [アクセス制御]に移動します。

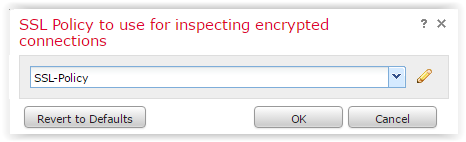

興味のあるアクセスポリシーを選択し、鉛筆をクリックします。 開いたタブで、前の手順で作成した復号化ポリシーを選択する必要があります。

保存をクリックします。 管理対象デバイス(私の場合はvFTD)に変更をデプロイすることを忘れないでください:

openssl rand -out ./private/.rand 1024 openssl genrsa -out ./private/cakey.pem -aes256 -rand ./private/.rand 2048 openssl req -new -key ./private/cakey.pem -out subcareq.pem -config openssl.cnf -sha256

署名済み証明書を受け取ったら、FMCにインストールします。 [オブジェクト]-> [オブジェクト管理]-> [PKI]-> [内部CA]タブに移動し、[CAのインポート]をクリックします。

証明書とその秘密鍵をアップロードするように求められます。 以前にopensslと企業CAを使用して取得しました。 新しいCAの名前を設定し、秘密鍵のパスワードを入力します(必要な場合):

すべてが復号化ポリシーを作成する準備ができています。 [ポリシー]-> [SSL]に移動します。

[新しいポリシー]をクリックし、ポリシーの名前、デフォルトのアクションを設定して、説明にOpus Magnumを記述します。

おなじみのタブレットでの復号化ポリシー。 それらのフィールドは、復号化されるトラフィックのパターンを記述します。

[ルールの追加]をクリックして、トラフィックパターンを説明します。 最も単純なケースでは、パラメーターを指定せずにルールを作成できます。 この場合、SSLトラフィックは復号化されます。 アクションとして、「復号化-辞任」を選択します。 「with」という単語の後のフィールドで、前の手順でアップロードした証明書を選択します。 これは、置換された証明書に署名するサブCAです。

スクリーンショットでわかるように、FMCは、復号化のトラフィックパターンを記述するための最も広い可能性を提供します。 トラフィックは、ユーザー、アプリケーションタイプ、URLカテゴリ、サーバー証明書パラメーター(DN、証明書ステータス、暗号スイート、バージョン)などによって選択できます。

たとえば、Cert Statusタブのスクリーンショット:

必要なルールをすべて設定したら、[保存]をクリックします。 復号化ポリシーの準備ができました。 ただし、機能を開始するには、アクセスポリシーに関連付けられている必要があります。 [ポリシー]-> [アクセス制御]に移動します。

興味のあるアクセスポリシーを選択し、鉛筆をクリックします。 開いたタブで、前の手順で作成した復号化ポリシーを選択する必要があります。

保存をクリックします。 管理対象デバイス(私の場合はvFTD)に変更をデプロイすることを忘れないでください: