Zimperiumの情報セキュリティの専門家は、人気のAirDroidアプリケーションを分析し、重大な脆弱性があることを発見しました。 これは彼らの公式ブログで報告されました 。

AirDroidは、PC経由でAndroidデバイスをリモート制御するための一般的なアプリケーションです。 このプログラムの現在の視聴者は少なくとも1,000万人で、すべてのAirDroidは5,000万回以上ダウンロードされています。

この脆弱性は、 MitM攻撃を実行する可能性に関連しています。MitM攻撃の結果は、個人データの漏洩、さらには攻撃されたユーザーのAndroidデバイスでのサードパーティAPKの攻撃者によるインストールです。 同時に、組み込みのAirDroid機能が攻撃に使用されます。

安全でないHTTPチャネルを含むなど、AirDroidを使用したデータ転送が行われます。 データは、1977年にIBMによって承認された対称暗号化アルゴリズムであるDESを使用して、アプリケーション自体によって暗号化されます。 問題は、暗号化キーがAirDroidコード自体にハードコアであるということです(890jklmsは解析を使用して取得されるキー自体です)。

暗号化キーを持っていると、攻撃者はMitM攻撃を簡単に実行でき、実際、AirDroidにアクセスし、それを介してユーザーのAndroidデバイスにアクセスできます。

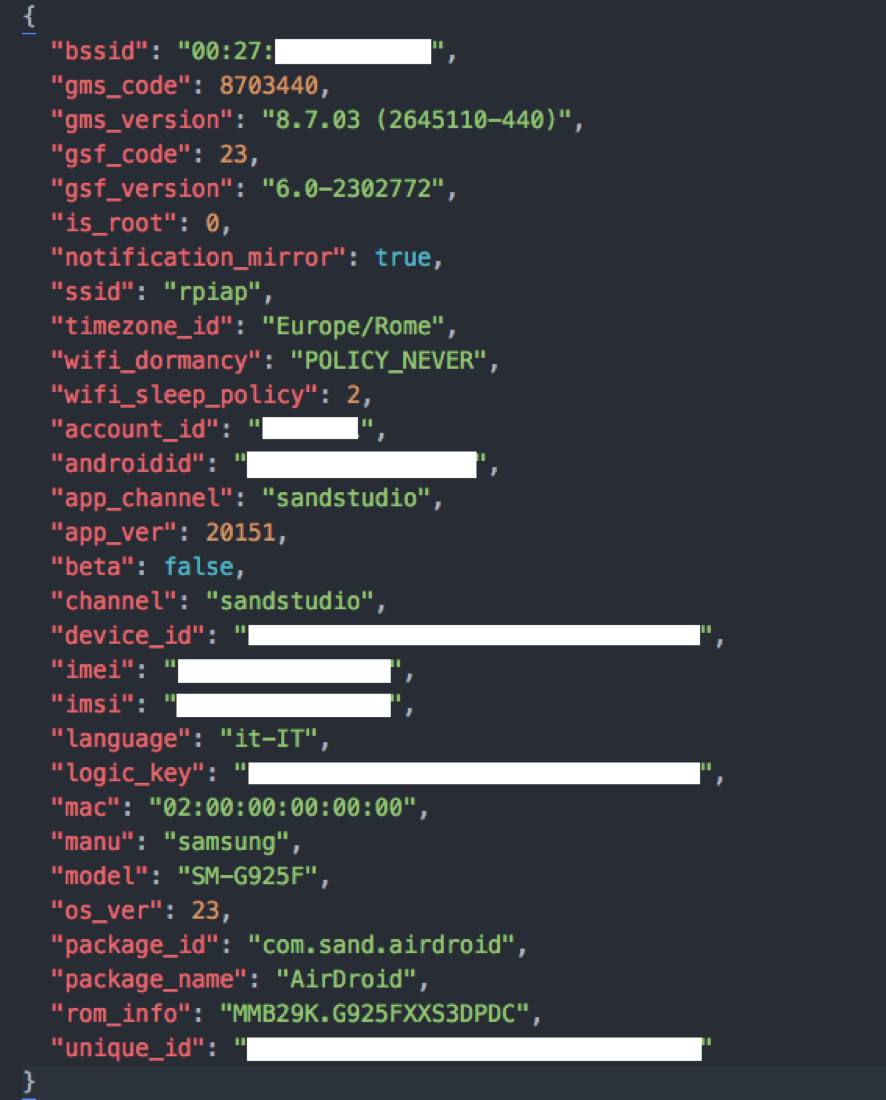

上記のキーを使用してDESを使用して暗号化されたパケットを送信することにより、攻撃者はAirDroidからデバイスに関するすべての情報と、電子メールとパスワードハッシュを受信します。

AirDroidからの攻撃者のリクエストへの応答

この脆弱性を使用して、更新のリクエストをリダイレクトし、悪意のあるAPKパッケージをユーザーのデバイスにスリップさせることができます。そのインストールは、更新の受信を装ってユーザーによって承認されます。

別の攻撃者は、AirDroidによって収集され、セキュリティで保護されていないHTTPプロトコルを介してアドレス

http://stat3.airdroid.com/

送信される統計情報を取得できます(APIおよびほとんどの機能では、アプリケーションは引き続きHTTPSを使用します)。 この通信チャネルでは、最小限のセキュリティで保護されたDESも使用されます(明らかに、少なくともある程度の暗号化を提供するため)。 復号化後にMitM攻撃を使用して傍受された情報は次のとおりです。

重要な情報から、攻撃者は

account_id

、

androidid

、

device_id

、

imei

、

imsi

、

logic_key

および

unique_id

ます。

Zimperiumブログで脆弱性に関する情報を公開した後、AirDroidプロジェクト管理の反応はほぼすぐに続きました。 マーケティングディレクターのBetty Chenがこの状況についてコメントした方法は次のとおりです。

Zimperiumブログで公開した後、AirDroid 4.0モバイルクライアントの更新をリリースしました。 このバージョンではいくつかの修正が行われていますが、暗号化を改善する前に、クライアントの完全な最適化を待っています。 可能な限り、今後2週間でクライアントとサーバーの更新プログラムの展開を開始します。

ZimperiumはBlack Hatチームとはほど遠いことに注意してください。 彼らは、6か月以上前の2016年5月24日にAirDroidに脆弱性に関する情報を送信しました。アップデート4.0.0(11月28日)および4.0.1(11月30日)では、以前のバージョンでも存在していました。 2016年12月1日に、この脅威に関する情報をパブリックドメインに投稿しました。

アプリケーションの現在のバージョンは4.0.2ですが、脆弱性が修正されたかどうかに関する情報はまだありません。 アプリケーションの公式ブログの最後のエントリは、バージョン4.0.0の差し迫ったリリースを報告し、11月18日付です。