先月、TwitterやSpotifyなどの大規模サイトに対して攻撃が開始され、一時的に無効にされました。 このために、Miraiボットネットが使用され、モノのインターネットの40〜50万のデバイスが結合されました。 マザーボードの記者は 、2人のハッカーがボットネットを制御し、新しいバージョンを作成したことを知りました-それは100万台のデバイスを結合します。 先週末、ネットワークが機能しなかったドイツのプロバイダーDeutsche Telekomの加入者は、なんとかパワーをテストしました。

ミライハント

ジャーナリストは、これら2つの謎のハッカーの1人となんとか話をすることができました。彼は、BestBuyというニックネームを使用しています。 暗号化されたオンラインチャットで、彼はクラッカーの間でみらいの制御のための本当の闘争が発生したと彼らに話しました。 最近、彼のソフトウェアに脆弱性が発見されました。 速度と組み合わせて使用することで、BestBuyと彼のパートナーであるPopopretというニックネームは、ほとんどのボットネットを制御し、新しいデバイスを追加することができます。

以前、Positive Technologiesの専門家はMiraiボットネットコードを研究していました-IoTデバイス専用に作成されたものではないことが判明しました。 悪意のあるソフトウェアは、デフォルトのユーザー名とパスワード(admin:admin、root:passwordなど)でネットワークに接続されたデバイスを検索します。 これは、理論的には、ホームコンピューター、サーバー、ルーターなど、あらゆるデバイスを含むことができることを意味します。

IoTデバイス(通常はルーター)は、再起動するまでMiraiボットネットの一部です。その後、ワームはメモリから消去されます。 ただし、ボットネットはインターネット上で脆弱なデバイスを常にスキャンしているため、「硬化した」デバイスがすぐに再びその一部になります。 ハッカーの間では、可能な限り多くのデバイスに最初に感染する真の競争がありました。

新しいみらいの作成者が競合他社を追い抜く方法についての情報はありません。 しかし、彼らは、以前はボットネットの一部であったものを含む、潜在的に脆弱なデバイスをスキャンするために独自のボットネットを使用していると記者団に語った。

「みらいをみらいの餌食にして、オリジナルをむさぼり食わないでください」とBestBuyは言います。

みらいだけじゃない

ただし、新しいボットネットはMiraiの古いデバイスとデフォルトのパスワードを持つ新しいデバイスを吸収しただけではありません。 また、その作成者は、IoTデバイスのファームウェアに0日脆弱性を使用しています。 Positive Technologiesの専門家は、このような「結合された」ボットネットの出現が差し迫っていると以前に予測していました。

それらとの戦いは著しく複雑です-みらいに立ち向かうために、エンドデバイスのユーザーがユーザー名とパスワードを変更するだけでそれにアクセスできれば、ガジェットの脆弱性に自分で対処することはできません。

700 Gbps DDoS

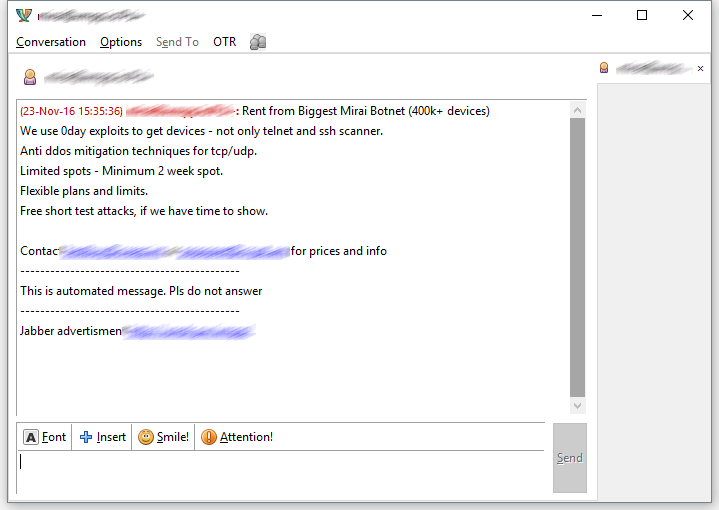

ハッカーのBestBuyとPopopretはサービスの宣伝を開始しました。新しいバージョンのMiraiへのアクセスを提供し、XMPP / Jabberを介してスパムメッセージを送信し 、

ハッカーによると、彼らは顧客にサービスのいくつかのパッケージを提供します。 安価なものの価格は2,000ドルです。このお金で、顧客は20,000から25,000のボットネットノードをレンタルして、最大2週間の1時間ごとのDDoS攻撃を開始できます。 15,000ドルまたは20,000ドルで、顧客は既に60万台のボットをレンタルして、30分または15分間の休憩で2時間の攻撃を開始できます。 2番目のケースでは、攻撃力は700ギガビット/秒以上になります。

見込み

多くの場合、IoTデバイスのセキュリティはかなり低いレベルにあります。これは、ベンダーが追加の情報セキュリティ対策の実装に関心がないことが多いためです。 製品の使いやすさを宣伝し、追加のIS対策はすべて制限を課し、リソースコストを必要とします。

上記のように、エンドデバイスの開発者またはそれらを提供するプロバイダー(ルーターの場合)のみが、より高度なボットネットからユーザーを保護できます。 Miraiの新バージョンの攻撃に苦しんだドイツのプロバイダーであるDeutsche Telekomは、脆弱なSpeedportルーターのサプライヤーであるArcadyanとの「ビジネス関係の見直し」を既に発表しています。

最終的には、一方でプロバイダーによるより厳密なデバイス制御を導入し、他方でIoTの標準および規制文書を開発することにより、モノのインターネットのセキュリティレベルを高めることが可能になります。 産業用制御システムの安全性に関して、多くの国で同様の措置がすでに取られています。 この方向への最初のステップはすでに行われています。たとえば、9月にいくつかのITベンダーが産業用インターネットセキュリティフレームワーク(IISF)と呼ばれるドキュメントを公開しました。

ただし、この問題の最終的な解決策はまだ遠いですが、BestBuyハッカーとPopopretハッカーの両方が、ネットワーク上で大規模なDDoS攻撃を行うことについて独占権を得ることができます。 これはかなり悲しい事実ですが、マザーボードとの会話中のクラッカー自身は、利益だけでなく道徳的な原則にも導かれると述べました。 したがって、BestBuyは、顧客が重要なインフラストラクチャを扱う企業のIPアドレスを攻撃することを許可しないと述べました。

「ビジネスはビジネスですが、すべてに制限があります。 インターネット上のいくつかのものを攻撃する必要はありません。」

PSモスクワのPositive Technologiesの支援を受けて、Pythonコア開発者のAndrei Svetlov によるasyncio + aiohttpのコースがまもなく開催されることをお知らせします。

Andreyにとって最高の質問の著者にセミナーの無料チケットを1つ提供したいと考えています。彼はレッスン中に質問を選択して回答します。 質問はasyncio2016@ptsecurity.comに送信してください。