1.1-仮想ラボの作成(作業場所を確保するため、コンピューターで仮想ネットワークを作成する方法を示します。ネットワークは3つのLinux ubuntuマシンで構成されます)。

1.2 -Linuxでの簡単なモジュールの作成。 Netfilterの概要とそれを使用したトラフィックの傍受。 すべてをまとめてテストします。

1.3- 単純なcharデバイスの作成。 仮想ファイルシステムの追加-sysfs。 ユーザーインターフェイスを記述します。 すべてをまとめてテストします。

2番目の部分の内容:

非表示のテキスト

2.1-2番目のパートの紹介。 ネットワークとプロトコルを調べます。 Wireshark

2.2-ファイアウォールテーブル。 トランスポート層 構造TCP、UDP。 ファイアウォールを拡張します。

2.3-機能を拡張します。 ユーザー空間でデータを処理します。 libnetfilter_queue。

2.4 -(*オプション)実際のバッファオーバーフロー攻撃を調査し、ファイアウォールの助けを借りてそれを防ぎます。

2.2-ファイアウォールテーブル。 トランスポート層 構造TCP、UDP。 ファイアウォールを拡張します。

2.3-機能を拡張します。 ユーザー空間でデータを処理します。 libnetfilter_queue。

2.4 -(*オプション)実際のバッファオーバーフロー攻撃を調査し、ファイアウォールの助けを借りてそれを防ぎます。

オペレーティングシステムの非常に簡単な紹介

一般的なオペレーティングシステム、特にLinuxシステムの基本に精通していない人のために、先に進むために非常に簡単な基本概念が必要です。 Linuxでは、他の多くのオペレーティングシステムと同様に、 カーネルスペースとユーザースペースの 2つのアドレススペースがあります 。 カーネルスペース -オペレーティングシステムはここで動作し、主にプログラム間のコンピューターリソースの分散(たとえば、現在プロセッサで実行されているプログラム(スケジューリング)、キーボードからの出力の送信、ネットワークカードからのパケットの処理、IO操作など)その他)。 OSは、ハードウェア(マウス、モニター、プリンターなど)と非常に密接な関係にあります。 彼女の仕事は非常に重要であるため、 ユーザースペースに関連付けられていないメモリ内の別の部分が割り当てられます。これは、エディター、電卓、ブラウザーなど、ほとんどのユーザープログラムが機能する場所です。 Linuxでは、OSに新しい機能を変更または追加する方法がいくつかあります。 それらの1つは、カーネルソースを変更し、再度コンパイルすることです。 しかし、この方法は、特に機能を最小限または動的に拡張する必要がある場合、長く困難です。 したがって、別の方法があります-モジュール。 モジュール-大まかに言えば-これはカーネルスペースに動的かつ迅速に追加できるプログラムです。その後、モジュールはオペレーティングシステムの一部となり、通常のプログラムよりも多くの機能とリソースへのアクセスを獲得します。

このテーマに関する記事は数多くあります。たとえば、 これは非常に優れています。 自分の直感を伝えることができたことを願っています。

Linuxで簡単なモジュールを作成します。 練習する

まず、ここから簡単なモジュールの例を簡単に検討します。次に、Netfilterが何であり、1つのソースコードですべての互換性があるかを検討します。 以下では、記事の最後に、すべてのソーステキストへのリンクがあります。 など:

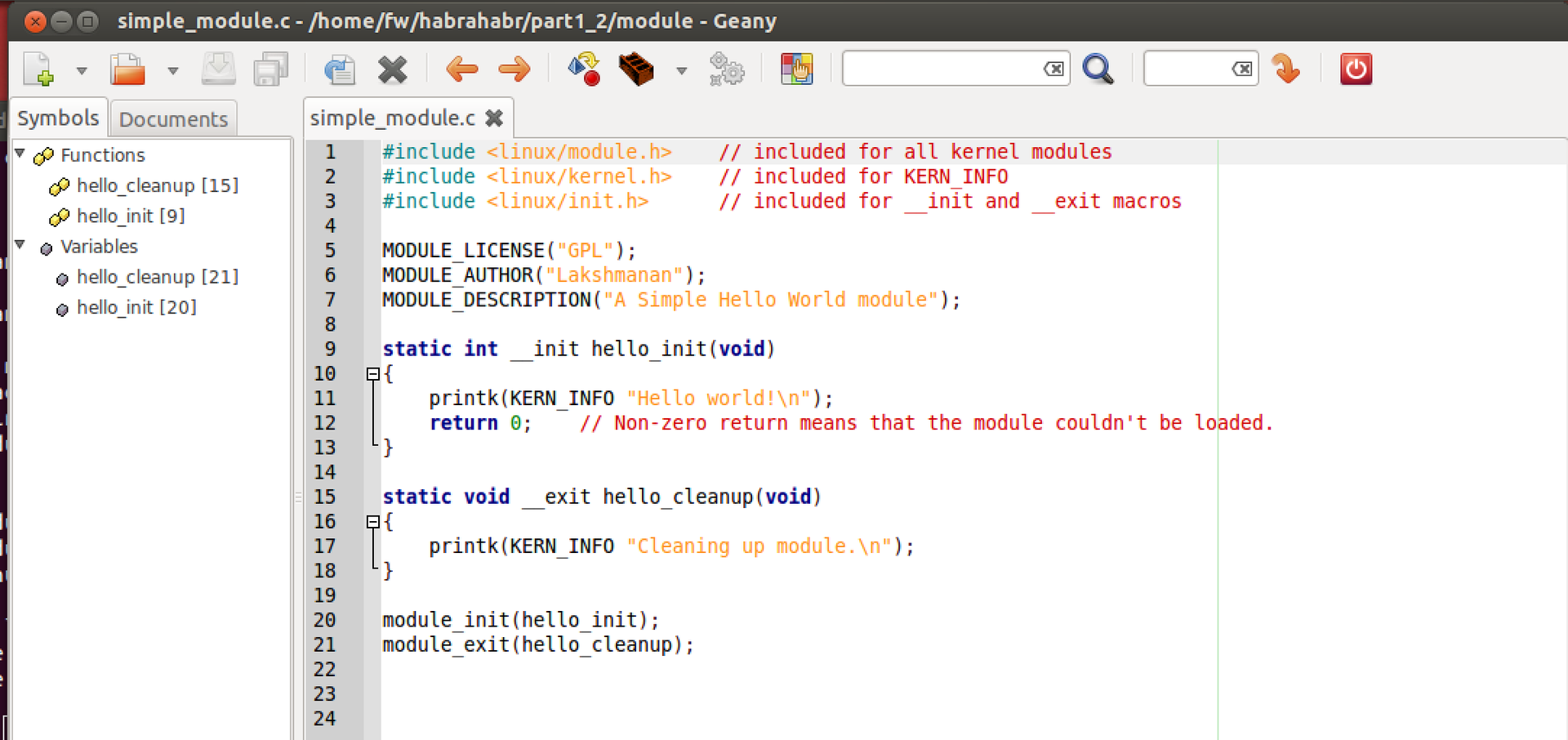

これは非常に単純なモジュールのソースコードです。 いくつかのこと:

1 -Geanyエディターで作業します。この場合、Eclpiseのようなものは機能しません。 私は端末を介してコンパイルしますが、Geanyを介して可能です。

2-カーネルにはprintfはありませんが、対応するprintkがあり、同じように機能します。 ところで、カーネルには必要なすべてのライブラリと関数の類似物があります(stdlibのような標準ライブラリはありません)。

3 -printk、コンソールには書き込みませんが、dmesgコマンドを使用して内容を読み取ることができる特別なファイルに書き込みます。 私たちと一緒に、これがプログラムをデバッグする主な方法になります(たとえば、XインターフェイスCtrl + Shift + F1なしでコンソールにアクセスした場合、printkの動作を確認する他の方法があります)。 また、このファイルに蓄積されたすべてをクリアするのに便利なdmesg –cです。

4 - MODULE_LICENSE、MODULE_AUTHOR、MODULE_DESCRIPTION-これらは、特殊なコマンドを使用して取得できるモジュールに関するlinux情報を「与える」マクロです(詳細についてはリンクを参照してください)。

5-カーネルはC89の構文を使用してCで記述します。たとえば(そして最も重要な)-通常のC99とは異なり、すべての変数は関数の最初で宣言する必要があり、他の部分では宣言できません。 この規則に従わない場合、コードはコンパイルされますが、警告が表示されます(これは悪いことであり、私たちにとっては不適切です)。

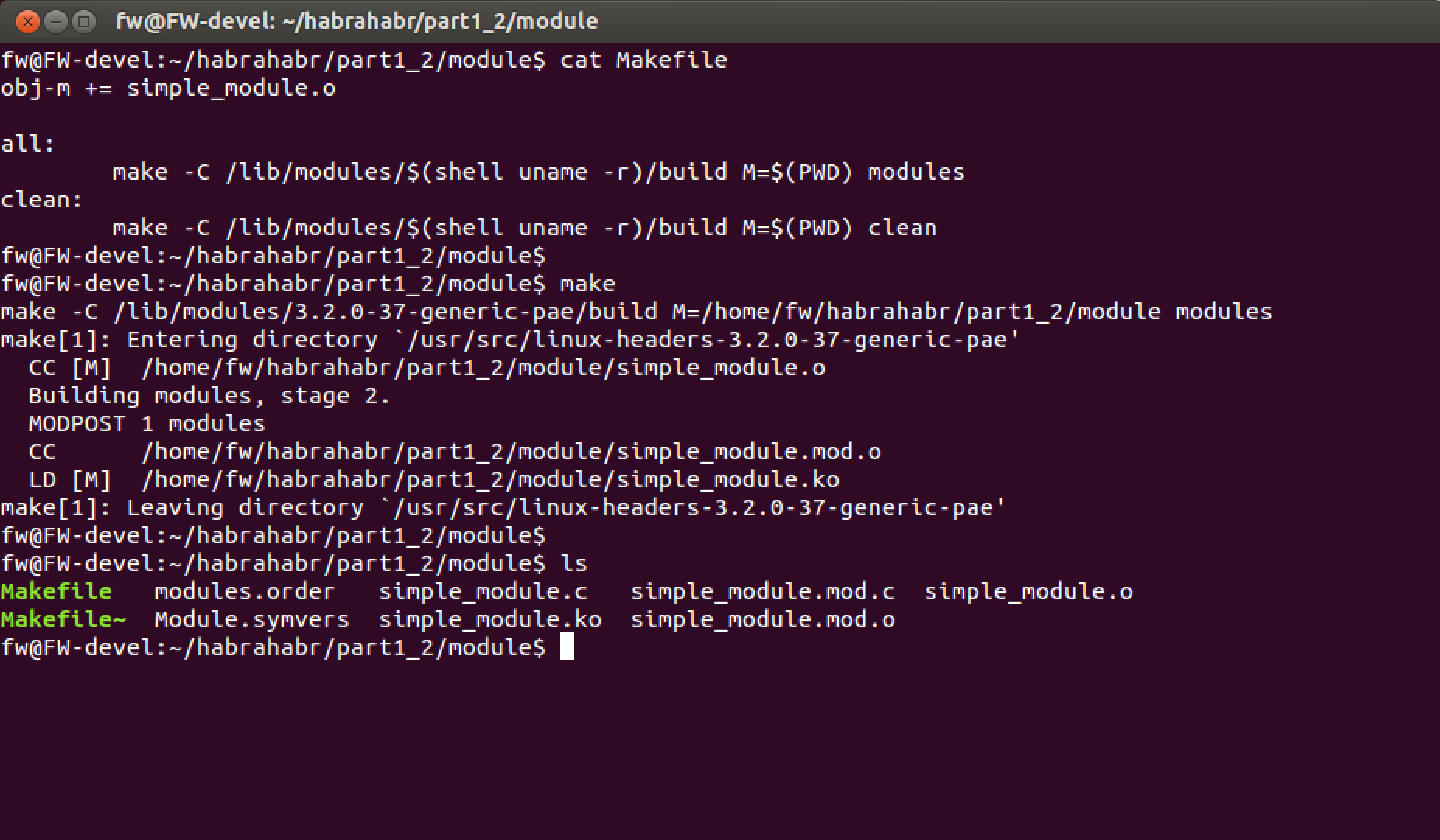

モジュールのコンパイル

Makefileに注意してください(写真の下)。 ユーザー空間の通常のプログラムとは異なります。 これは、プロセス全体の外観です。

モジュールは特別なコマンド「insmod ./module_name.ko」でロードされ、 module_initマクロが実行されます。 モジュールは、コマンド「rmmod module_name」を使用してコンピューターのメモリから削除されます。

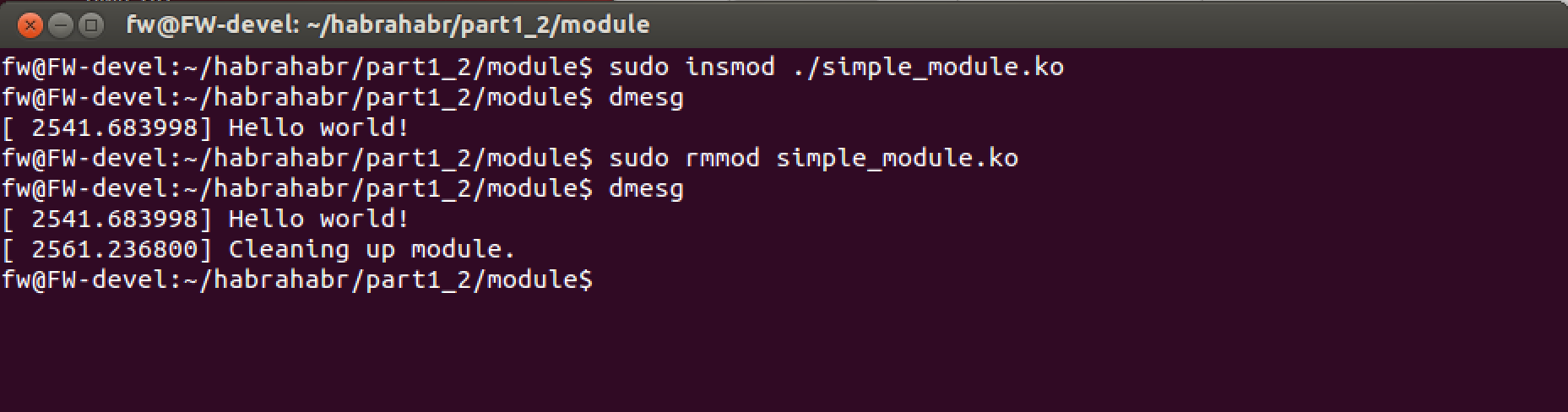

確認します。 モジュールをロードしてから、アンロードしてdmesgを見てください

できた これでモジュールの紹介は完了です。

Netfilterの紹介。 理論

Netfilterは、Linuxカーネルに組み込まれたフレームワークであり、さまざまなネットワーク操作を実行できます。 着信および発信トラフィックを傍受することに興味があります。

ちなみに、このフレームワークに最も頻繁に関連付けられているプログラムはiptablesです 。これにより、Linuxに組み込まれているトラフィックフィルタリングルール(つまり、単なるファイアウォールにすぎません)を動的に設定できます。 ロシア語版のウィキペディアでは、2つの用語をほとんど区別していませんでしたが、これは正しくないと思うので、英語版へのリンクを提供します。 ウィキペディア-Netfilter

公式ウェブサイトで。 すべての必要な情報があります。 www.netfilter.org

トラフィックをフックするためのアーキテクチャ。 理論

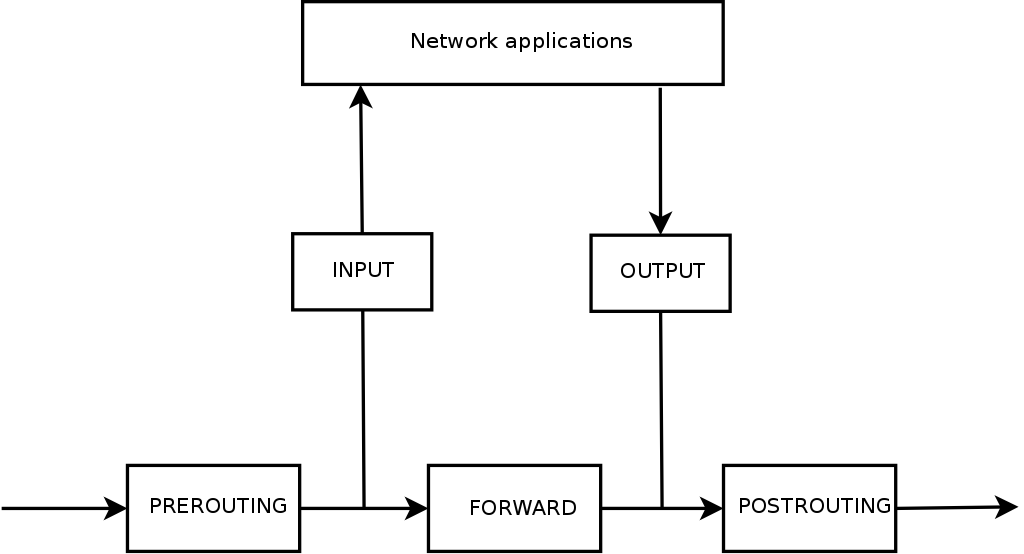

Netfilterでトラフィックをフックするアーキテクチャは次のとおりです。

写真

この図は、パケットがphyネットワークカードにヒットした後に通過する段階を示しています。 よく見てみましょう:

事前ルーティング -外部からデバイスのネットワークカードに到着したすべてのパケット(たとえば、ネットワークの誰かが私たちにメールを送信しようとしているか、パケットのルート上にあり、転送する必要がある)。

転送 -受信したパケットが特定のIPアドレスに向けられていない場合、オペレーティングシステムはそれをさらに転送します(前の部分から転送を有効にしますか?)、または不要と判断した場合は破棄します。

入力 -任意のアプリケーション向けのすべてのパッケージがここに届きます。 たとえば、ページをリクエストした後、ブラウザ用のパッケージになる場合があります。

出力 -ここでは、コンピューターアプリケーションがネットワークに送信するすべてのパケットが表示されます(つまり、転送を行うパケットではありません)。 たとえば、インターネットからページを取得するためのまったく同じブラウザ要求。 またはping。

ポストルーティング-すべての発信パケットを結合します。

数学的に:

入力データ=事前ルーティング=転送+入力

出力データ=ポストルーティング=出力+フォワード

もちろん、通常はinput!= Outputです (何らかの理由で理解できない場合は、トピックをもう一度読み直すか、インターネットでさらに確認する必要があります)。

たとえば、ブラウザの行にwww.site.comと入力すると 、パッケージはネットワークに到達する前に2つの「ストップ」を通過します( 出力とポストルーティング ) 。

site.comが私たちに答えると、パッケージはブラウザーに到達する前に2つの「ステーション」を通過します。 入力データと事前ルーティングです。

たとえば、host1-> host2からのその他のパケットは、 入力、転送、出力を通過します。

各「停止」で、「キャッチされたパケット」について決定を下すことができます-それをさらにスキップしたいかどうか(または他の何か)。

トラフィックをフックするためのアーキテクチャ。 練習する

楽しみのために、FW_devコンピューター(ファイアウォールをインストールするコンピューター)用に設計されたすべてのパケット、またはFW_devが代わりに他のコンピューターに送信するすべてのパケットを許可します(受け入れます)。 他のすべてのトラフィックは閉じます(拒否)。 最終的な目標は、通過したパケット数、禁止されたパケット数を計算し、ユーザーに(ユーザー空間で)データを転送することです。

これを行うには、モジュールの最初で、いくつかのグローバル変数を定義します。

static unsigned int accepted_num = 0; static unsigned int dropped_num = 0;

次に、フック関数を目的のトラフィック傍受ポイントに設定します。 最初に、関数自体を作成します。 すべての関数には、事前定義されたタイプが必要です。

unsigned int hook_func(unsigned int hooknum, struct sk_buff *skb, const struct net_device *in, const struct net_device *out, int (*okfn)(struct sk_buff *)) {}

機能コード:

// hook out packets, accept packet unsigned int hook_func_out(unsigned int hooknum, struct sk_buff *skb, const struct net_device *in, const struct net_device *out, int (*okfn)(struct sk_buff *)) { accepted_num++; return NF_ACCEPT; } // hook in packets, accept packet unsigned int hook_func_in(unsigned int hooknum, struct sk_buff *skb, const struct net_device *in, const struct net_device *out, int (*okfn)(struct sk_buff *)) { accepted_num ++; return NF_ACCEPT; } // hook forward packets, drop packet unsigned int hook_func_forward(unsigned int hooknum, struct sk_buff *skb, const struct net_device *in, const struct net_device *out, int (*okfn)(struct sk_buff *)) { dropped_num++; return NF_DROP; }

次のステップはそれらをシステムに登録することです。したがって、モジュールをロードするときにこれを行うのが論理的です。 次のようになります。

// hook functions structs for registration usage static struct nf_hook_ops nfho_forward; static struct nf_hook_ops nfho_out; static struct nf_hook_ops nfho_in; static int __init fw_module_init(void) { ..... // netfilter functions printk("initialize kernel module\n"); nfho_in.hook = hook_func_in; nfho_in.hooknum = NF_INET_LOCAL_IN; nfho_in.pf = PF_INET; nfho_in.priority = NF_IP_PRI_FIRST; nf_register_hook(&nfho_in); // Register the hook nfho_out.hook = hook_func_out; nfho_out.hooknum = NF_INET_LOCAL_OUT; nfho_out.pf = PF_INET; nfho_out.priority = NF_IP_PRI_FIRST; nf_register_hook(&nfho_out); // Register the hook nfho_forward.hook = hook_func_forward; nfho_forward.hooknum = NF_INET_FORWARD; nfho_forward.pf = PF_INET; nfho_forward.priority = NF_IP_PRI_FIRST; nf_register_hook(&nfho_forward); // Register the hook … }

ここでhooknumフィールドに注意を払う価値があります。 このフィールドには、パケットキャプチャの場所を決定し、上の図と一致する値を割り当てます。 最後のステップは、OSからモジュールを削除する前にそれらを削除することです(登録解除)。

static void __exit fw_module_exit(void) { … // net filter functions nf_unregister_hook(&nfho_in); nf_unregister_hook(&nfho_out); nf_unregister_hook(&nfho_forward); // end netfilter functions … }

作業を検証し、ユーザーインターフェイスを追加して、すべてのユーザーがモジュールからデータを読み取れるようにします。 最初に確認してください。

準決勝コード

#include <linux/module.h> #include <linux/netfilter_ipv4.h> #include "fw.h" MODULE_AUTHOR( AUTHOR); MODULE_DESCRIPTION( DESCRIPTION); MODULE_VERSION( VERSION); MODULE_LICENSE("GPL"); static unsigned int accepted_num; static unsigned int dropped_num; // hook functions static struct nf_hook_ops nfho_forward; static struct nf_hook_ops nfho_out; static struct nf_hook_ops nfho_in; // hook out packets unsigned int hook_func_out(unsigned int hooknum, struct sk_buff *skb, const struct net_device *in, const struct net_device *out, int (*okfn)(struct sk_buff *)) { printk("Get output packet, accept\n"); accepted_num++; return NF_ACCEPT; } // hook in packets unsigned int hook_func_in(unsigned int hooknum, struct sk_buff *skb, const struct net_device *in, const struct net_device *out, int (*okfn)(struct sk_buff *)) { printk("Get input packet, accept\n"); accepted_num++; return NF_ACCEPT; } // hook forward packets unsigned int hook_func_forward(unsigned int hooknum, struct sk_buff *skb, const struct net_device *in, const struct net_device *out, int (*okfn)(struct sk_buff *)) { printk("Get forward packet, drop\n"); dropped_num++; return NF_DROP; } static int __init fw_module_init(void) { printk("Starting FW module loading\n"); accepted_num = 0; dropped_num = 0; nfho_in.hook = hook_func_in; nfho_in.hooknum = NF_INET_LOCAL_IN; nfho_in.pf = PF_INET; nfho_in.priority = NF_IP_PRI_FIRST; nf_register_hook(&nfho_in); // Register the hook nfho_out.hook = hook_func_out; nfho_out.hooknum = NF_INET_LOCAL_OUT; nfho_out.pf = PF_INET; nfho_out.priority = NF_IP_PRI_FIRST; nf_register_hook(&nfho_out); // Register the hook nfho_forward.hook = hook_func_forward; nfho_forward.hooknum = NF_INET_FORWARD; nfho_forward.pf = PF_INET; nfho_forward.priority = NF_IP_PRI_FIRST; nf_register_hook(&nfho_forward); // Register the hook return 0; } static void __exit fw_module_exit(void) { printk("Removing FW module\n"); nf_unregister_hook(&nfho_in); nf_unregister_hook(&nfho_out); nf_unregister_hook(&nfho_forward); } module_init( fw_module_init); module_exit( fw_module_exit);

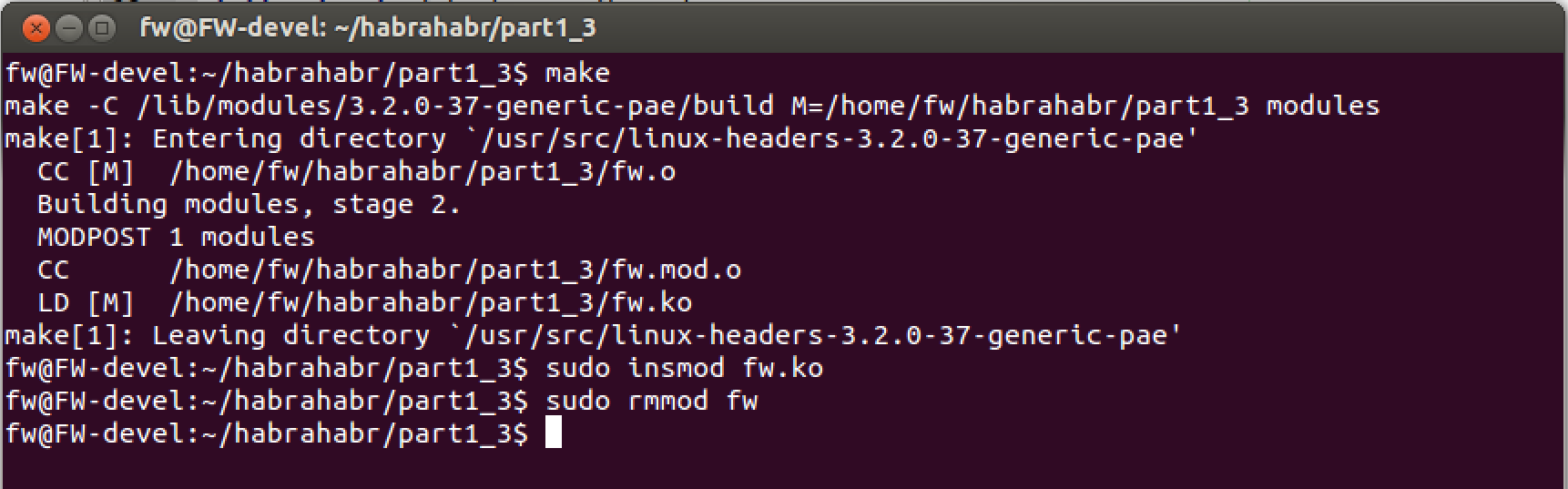

コンパイル、モジュールのロード

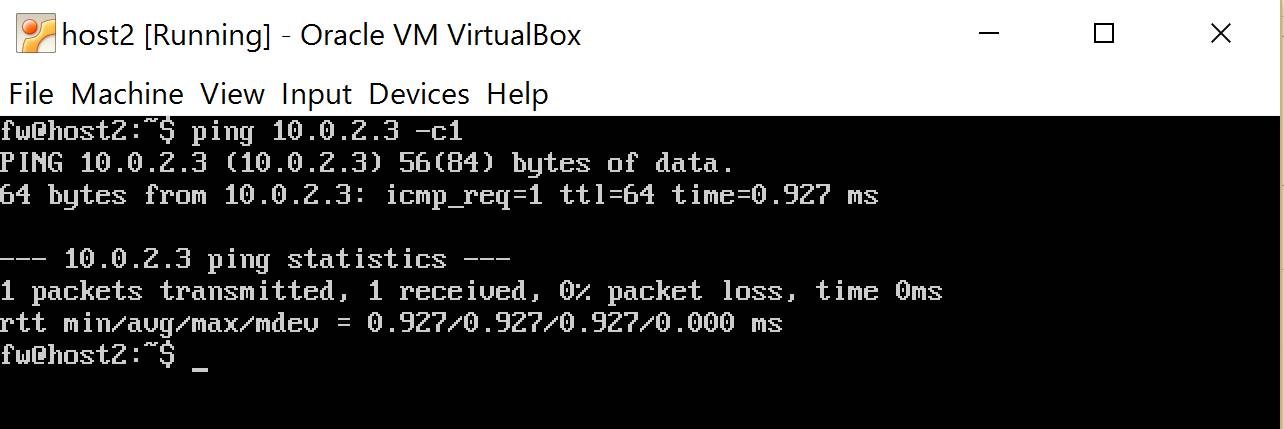

host2から10.0.2.3に 1つのpingメッセージを送信します( 10.0.2.3が内部インターフェイスであるため、モジュールがスキップすることを期待します。メッセージがhost1-10.0.1.1である場合、見逃しません)

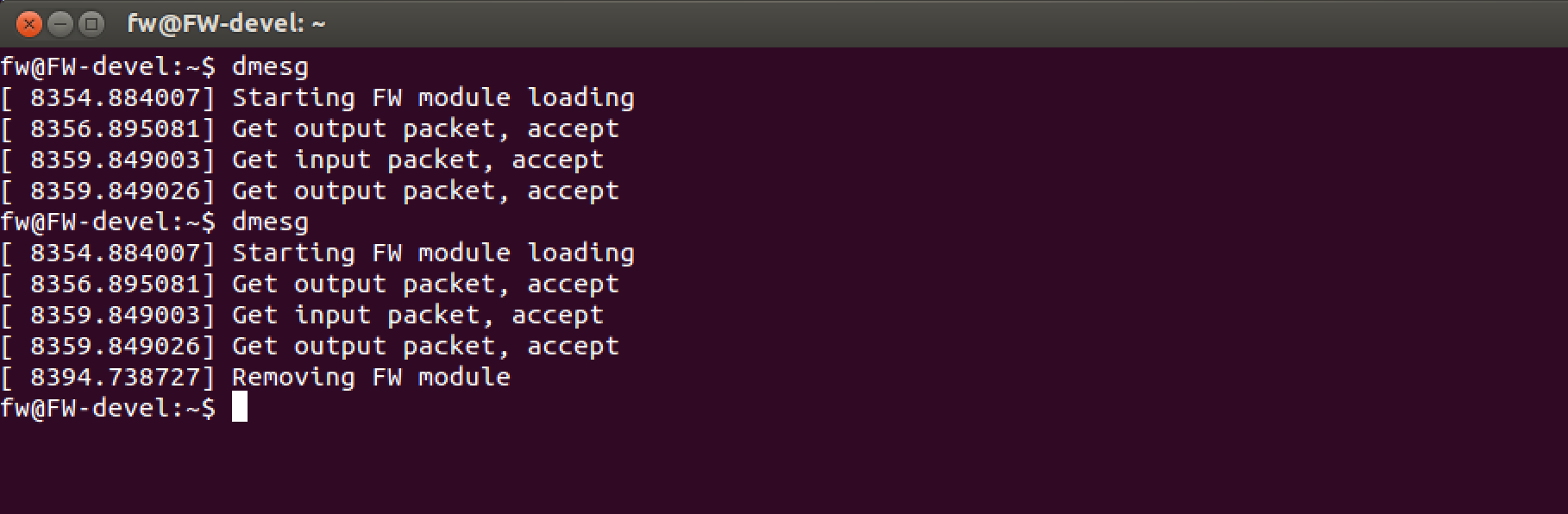

「ログ」を見て、モジュールをアンロードします

どうした

8354-モジュールをダウンロードしました。

8356-発信パケットが見つかりました。 この段階では、それが何であるかを知ることはできませんが、ほとんどの場合、構成したDHCPインターフェイスのパッケージの1つです。

8359で、着信パケットを発見しました-それはpingでした。 受け取った後、すぐに回答を送信しました。

8359-pingへの答え。

8394-彼らはモジュールをアンロードしました。

この段階で、システムをいじって、 host1- > host2からのトラフィックが通過しないことを確認できます。

これですべてです、リンクのリスト:

» Linuxカーネルモジュールプログラミングガイド

» 簡単な例で独自のLinuxカーネルモジュールを作成する方法

» Https://en.wikipedia.org/wiki/Netfilter

www.netfilter.org

» ファイアウォールまたはパケットフィルタリング -ここで写真を撮りました:)