GoogleはAndroid Android Security Bulletinの アップデートをリリースしました— 2016年11月 、このモバイルOSの複数の脆弱性をクローズします。 以前のアップデートと同様に、このアップデートは3つのフェーズでリリースされました。 その特徴は、そのフレームワークで、20を超える多数の重大な脆弱性が閉じられたことです。 識別子CVE-2016-6725のRCE + LPEなどの脆弱性の1つは、Google Nexus 5X、Nexus 6、Nexus 6P、Android One、Pixel、Pixel XLデバイスで使用されるQualcomm暗号化ドライバーに存在します。 この脆弱性により、Androidカーネル権限を持つ所有者のデバイスでのリモートコード実行が可能になります。

GoogleはAndroid Android Security Bulletinの アップデートをリリースしました— 2016年11月 、このモバイルOSの複数の脆弱性をクローズします。 以前のアップデートと同様に、このアップデートは3つのフェーズでリリースされました。 その特徴は、そのフレームワークで、20を超える多数の重大な脆弱性が閉じられたことです。 識別子CVE-2016-6725のRCE + LPEなどの脆弱性の1つは、Google Nexus 5X、Nexus 6、Nexus 6P、Android One、Pixel、Pixel XLデバイスで使用されるQualcomm暗号化ドライバーに存在します。 この脆弱性により、Androidカーネル権限を持つ所有者のデバイスでのリモートコード実行が可能になります。

また、サムスンは、 SMR-NOV-2016アップデートでデバイスのAndroidファームウェアの脆弱性を解決しました。 同社は、先ほど書いた識別子SVE-2016-7504(CVE-2016-5195)でLinuxカーネルのDirty COW LPEの脆弱性を修正しました。 Dirty COWの脆弱性もGoogleによって閉鎖されました。

Googleとは異なり、Samsungはファームウェアの更新が利用可能なデバイスのモデルを示していません。 代わりに、「フラッグシップデバイスモデル」が更新を受信することを示します。

Samsung Mobileは、毎月のセキュリティメンテナンスリリース(SMR)プロセスの一環として、 主要なフラッグシップモデルのメンテナンスリリースをリリースしています。 このSMRパッケージには、GoogleおよびSamsungのパッチが含まれています。

Samsungは、デバイスにのみ存在する多くの脆弱性を修正しました。 たとえば、Exynos 5433 / 54xx / 7420チップセットを備えた企業デバイスの/ dev / fimg2d(Samsung Graphics 2Dドライバー)ドライバーには、LPEの脆弱性SVE-2016-6736が存在します。 また、SamsungはLinuxカーネルのDirty COWの脆弱性を修正しました。これは、攻撃者がシステムの特権を高めるために使用する可能性があります。

SVE-2016-7504 :CopyOnWrite(DirtyCOW)でのLinuxカーネルの競合状態

重大度 :クリティカル

影響を受けるバージョン :すべてのデバイス

報告日 :2016年10月20日

開示状況 :非公開です。

多数の書き込み操作とmadvise()の呼び出しが発生する場合、書き込み操作の1つは、Linuxカーネルの競合状態により、CopyOnWrite(COW)操作で操作しているときに読み取り専用メモリマップに到達して書き込むことができます。

この修正により、競合状態を防ぐコピーオンライトページの新しい「状態」が導入されます。

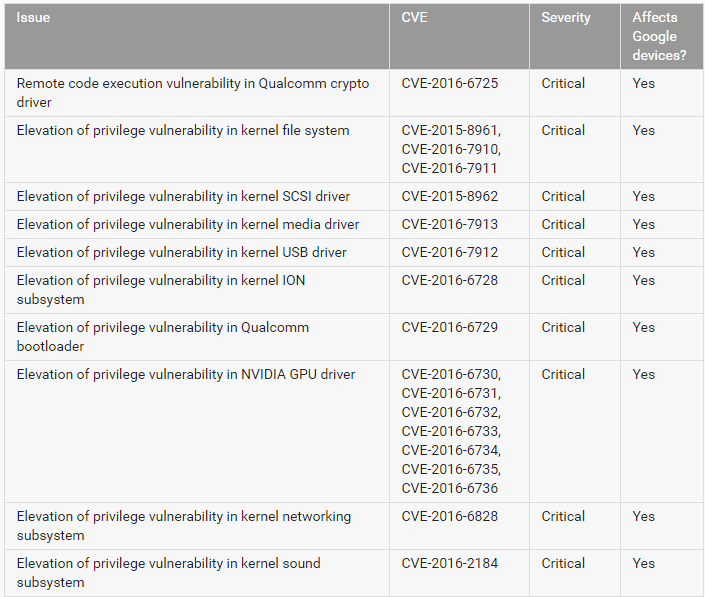

Nexusデバイスの場合、Googleはさまざまなドライバーとカーネルの重大なLPEの多数の脆弱性を修正しました。これらの脆弱性を使用して、システムでの権限とローカルデバイスのルート化を強化できます。 たとえば、カーネルファイルサブシステム内の識別子CVE-2015-8961、CVE-2016-7911、CVE-2016-7910のいくつかの脆弱性は、攻撃者がシステムのルート権限を取得するために使用できます。そのようなエクスプロイト。 Google Nexus 5X、Nexus 6、Nexus 6P、Nexus 9、Android One、Pixel C、Nexus Player、Pixel、Pixel XLデバイスの実際。

次のAndroidカーネルドライバーとサブシステムが更新されました。

- Qualcomm暗号化ドライバー。

- カーネルファイルサブシステム。

- SCSI、メディアドライバー、ION、ネットワーク、サウンドカーネルサブシステム。

- NVIDIA GPUドライバー。

- QualcommカメラドライバーとQualcommバスドライバー。

- タッチスクリーンドライバーSynaptics。

ダーティCOWの脆弱性(CVE-2016-5195)は、 2016年11月6日のセキュリティパッチレベルアップデートの最後の部分で修正されました。

ユーザーがデバイスを更新することをお勧めします。

安全である。