新しい攻撃に関するデータは、ニックネームUnixfreakjpを持つユーザーのブログから登場しました。 彼の出版物は、未来のインターネットボットより強力な新しいものに関するものです。 彼は5日間で約3,500台のデバイスに感染しました。 今日、この攻撃は近年、これらの攻撃の中で最も「成功」しています。 攻撃速度が速いため、ブートファイルの検出以降、影響を受けるボットクライアントの数はこのレベルに達しました。 Dynへの攻撃後、このインシデントは、インターネット全体の今後の不快なイベントの始まりに過ぎない可能性があります。

このメモでは、ワームがどのように機能するかの詳細を明らかにし、攻撃の組織化の疑いがある人に伝えます。

なんという獣

悪意のあるソフトウェアはLinux / IRCTelnetと呼ばれます。 このプログラムは、文字通り、世界中のインターネットに接続されたデバイスを攻撃する悪意のあるアプリケーションで、最後の攻撃まで知られているいくつかのコードから作成されています。

Linux / IRCTelnetは、 Aidraボットネットのソースコードの新しいバージョンと見なすことができます。 卑劣なLinux / IRCTelnetは、BashlightボットネットからTelnetスキャンロジックを借りました。 その結果、Linux / IRCTelnetには、Miraiで使用される一般的に使用される約60のログインとパスワードの組み合わせのリストが含まれています。 そして、攻撃を受けているサイトにコードを追加することですべてが継続します。 これらのWebプラットフォームは通常、新世代のIPv6インターネットプロトコルで動作します。

多くのボットネットと同様に、Linux / IRCTelnetには、マルウェアの専門家が「永続性」と呼ぶ非伝統的な意味ではないものがあります。 簡単に言えば、攻撃されたデバイスを駆除するには、工場出荷時の設定に戻して再起動する必要があります。 この一時的な措置は、これらのデバイスがアカウント情報の変更またはTelnetからの切断によってさらに保護されていない場合にのみ、短時間で役立ちます。

デバイスが感染すると、そのIPアドレスがデータベースに入力され、監視制御チャネルとの接続が失われるまで、ボットネットオペレーターは何度も再感染することができます。

親コード

アイドラはゲリラによる非常に大胆で倫理的に物議を醸す研究で最初に話されました。 元々の目的は、インターネット全体のセキュリティレベルを測定することでした。 その過程で、世界中のネットワークに接続された420,000台を超えるLinixマシンが感染しました。 これが、ゲリラが数十億のIPアドレスをスキャンできる真に壮大なボットネットを作成した方法です。 匿名のソースから、Aidraが感染したデバイスを押収して多くのDDoS攻撃を実行したことが知られています。 ただし、これは限られた数のガジェット(約30,000台のデバイス)で機能しました。

詳細

Malfreak must die!Blogで、Unixfreakjpは非常に興味深い詳細な分析を行いました。 以下はその抜粋です。

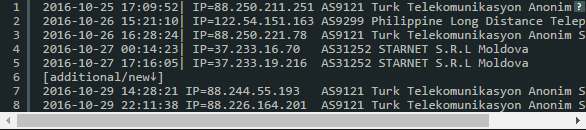

以下のリストのIPアドレスからのTelnetプロトコルを介して攻撃が行われたことが確立されました。

それらは、システムにログインしようとする粗雑な試みとして始まり、判明した場合、

shell

、

sh

、

free

システムコマンドが呼び出されました。 害虫プログラムをダウンロードしてインストールするために、次の単一行コマンドで送信されました。

その後、ボットネット攻撃ステートメントは

/etc/firewall_stop

コマンドを実行してセッションを閉じました。 記録された攻撃の試みによると、これはすべて1秒未満で発生しました。 これは、Telnetを介したブートローダーの送信のみを指します。 ダウンロードプロセスの期間は考慮されません。

以下は、マルウェアインストーラースクリプトです。

Linux / IRCTelnetのバイナリ分析は、ELF(LinuxデバイスのDDoS攻撃のためのトロイの木馬スクリプト)がC ++に基づいていることを示しました。 GCCコンパイルが後に続くバイナリARMを除き、ほとんどがuClibcでコンパイルされます。 一般に、これは大規模なプロジェクトではありません。 もう1つの興味深いメモは、ELFハードコードにイタリア語のメッセージが含まれていることです。

上記のスクリーンショットのコメントは、他の人にとって何かを意味するものと想定できます。 しかし、そうではありません。悪意のあるボットネットアクティビティを実行するにはメッセージが必要です。 分析の著者は、イタリアのハッカーが攻撃の背後にいる可能性があることを示唆しています。これは、IRCNetチャネル#hack.itのd3m0n3またはeVil(d4rk3v1l)で見つけることができます。

Linux / IRCTelnetには、永続的な自動起動やルートキットなど、インターネットに接続されたガジェットを損傷する可能性のあるものはありません。 ELFスクリプトは、ボットを再起動したり、古いバージョンを更新したり、競合するボットネットを削除したりするために、すぐに使える破壊スキームを配置する傾向があります。 この目標を達成するために、Telnetプロトコルは優れています。これは、仲介者として選択されたデバイスネットワークにブートローダーコードを感染させ、ネットワークが起動して有害な機能を実行します。 ボットネットが感染するとすぐに、CNCサーバーコンソールは最後に感染したノードのリストを受信するため、攻撃を制御している人は、1つ以上の特定のボットクライアントが削除、削除、または非アクティブになったことを認識するとすぐに再感染コマンドを送信できます。

つまり、一番下の行は、モノのインターネットデバイスの感染後、管理サーバーコンソールが新しい被害者レコードで更新されるということです。 攻撃者は、ボットクライアントが削除または非アクティブであることを認識した場合、再感染のコマンドを送信できます。

次は何ですか

ブライアンクレブスの沈黙は、現代のネットワークに存在する問題のレベルを確認するだけです。 実際、DDoS攻撃の新しい波がネットワークに降りかかるこの単純さにより、2年前に誰も必要としなかったものをハッキングすることは、その後の評判の良いインターネットプラットフォームでの成功した攻撃にとって非常に簡単であると考えられます。 要約すると、Linux / IRCTelnetは、新世代のマルウェアの最初のメッセンジャーであり、そのかなりの能力をすぐに確認します。 インターネットに接続されているスマートデバイスの数が急速に増えているという事実は、問題がすぐそこにあることを裏付けています。 多くの協調的な害は、オープンなグローバルTelnetサービスによって引き起こされる可能性があります。

以前は、モノのインターネットについて誰も本当に知りませんでした。 誰もがネットワークマーケティングの高度な機能を手に入れたことを誇りに思っていました。 彼らは、すべての情報がネットワークに送信されるのはとても便利だと言いました。 便利なものは何ですか? さあ、どこでもあなたの体重のグラフにアクセスできるのはなぜですか? まあ、本当に、なぜやかんでラジオを聞いたり、天気を調べたりするのですか? 確かに、これらは余計な「添えもの」です。 ネットワークへの永続的なアクセスは、実際には、分散型パーツを使用する一部の非公開プロジェクトで緊急に必要です。 そのような場所では、安全性が重要視されます。 利益のために作成されたものは、世界規模で予期せぬ損害をもたらすことがわかりました。

したがって、インターネットに接続された別の1台のデバイスをインターネットに接続する必要がない場合は、ネットワークから十分に電気的に取り外してください。