今週の主なニュースは、先週金曜日にDynのDNSサーバーに対する攻撃でした。 強力なDDoS攻撃が米国時間の午前中に始まり、2段階で行われ、数時間にわたってアクセスの問題または多くのDynクライアントサイトの完全なアクセス不能につながりました( ニュース )。 犠牲者の中には-Twitter、Reddit、Github、Soundcloud、Spotifyなど。 これらのサイトは事実上すべて機能し、それらを提供するDNSサーバーは利用できませんでしたが、ユーザー側では、Webサイト名をIPアドレスに変換できないことは、サービスが完全にオフラインになった場合と同じように見えました。 いつものように、大規模なソーシャルネットワークにアクセスできなかったため、最初は関係のないサイトでグリッチやクラッシュが発生しました(たとえば、Twitter要素の一時停止されたコードにより、登録が読み込まれませんでした)。

今週の主なニュースは、先週金曜日にDynのDNSサーバーに対する攻撃でした。 強力なDDoS攻撃が米国時間の午前中に始まり、2段階で行われ、数時間にわたってアクセスの問題または多くのDynクライアントサイトの完全なアクセス不能につながりました( ニュース )。 犠牲者の中には-Twitter、Reddit、Github、Soundcloud、Spotifyなど。 これらのサイトは事実上すべて機能し、それらを提供するDNSサーバーは利用できませんでしたが、ユーザー側では、Webサイト名をIPアドレスに変換できないことは、サービスが完全にオフラインになった場合と同じように見えました。 いつものように、大規模なソーシャルネットワークにアクセスできなかったため、最初は関係のないサイトでグリッチやクラッシュが発生しました(たとえば、Twitter要素の一時停止されたコードにより、登録が読み込まれませんでした)。

後に、攻撃の発信元に関する仮定が確認されました( ニュース )-これは、Mirai IoTデバイスのボットネットであり、以前は Brian Krebsのブログに対する大規模な攻撃で指摘されていました 。 Miraiコードはパブリックドメインに投稿されたため、攻撃されたデバイスの数が著しく増加しました。 それらの多くがあった:ソースの最初の「所有者」によると38万。

「ハッキング」という用語は、傾向のあるデバイスにはまったく当てはまりません。ほとんどの場合、平凡な脆弱性と有線パスワードが悪用されます。 安全でないデバイスファームウェアの一部を担当するXiongmai OEMは、米国でも取り消し可能なキャンペーンを開始しましたが、これは数千台のIPビデオカメラにのみ適用されます。 残りについては、推奨事項とファームウェアの更新がリリースされています。 問題は、すべてのデバイス所有者がデバイスを更新する可能性が低いことです。

IoTの時代自体が実際には到来していないという事実にもかかわらず、脆弱なモノのインターネットの主題は進化し続けています。 アップデートが困難または不便な脆弱なデフォルトデバイスの問題が解決されることを願っています。 Dynに対する攻撃は、DDoS保護の強化においても有益な経験を提供します。 レベル3によると、サイズが50万のボットネットのデバイスのうち、DDoS攻撃に関与したのは約10%だけでした。

マイクロソフトは統合された電話詐欺による偽のSecurity Essentialsウイルス対策について警告します

ニュース 。 Microsoftブログの投稿。

マイクロソフトの専門家は今週、電話によるサイバー詐欺に関する興味深いトピックを取り上げました。 西側諸国の典型的な例(ロシアではこのスキームは一般的ではありません)は、「攻撃」は次のとおりです。 。 悪意のあるプログラムのダウンロードとデスクトップへのリモート接続の両方で、さらなるオプションが可能です。 または、「ウイルスの除去」または偽のソフトウェアのインストールに対する支払いがあります。

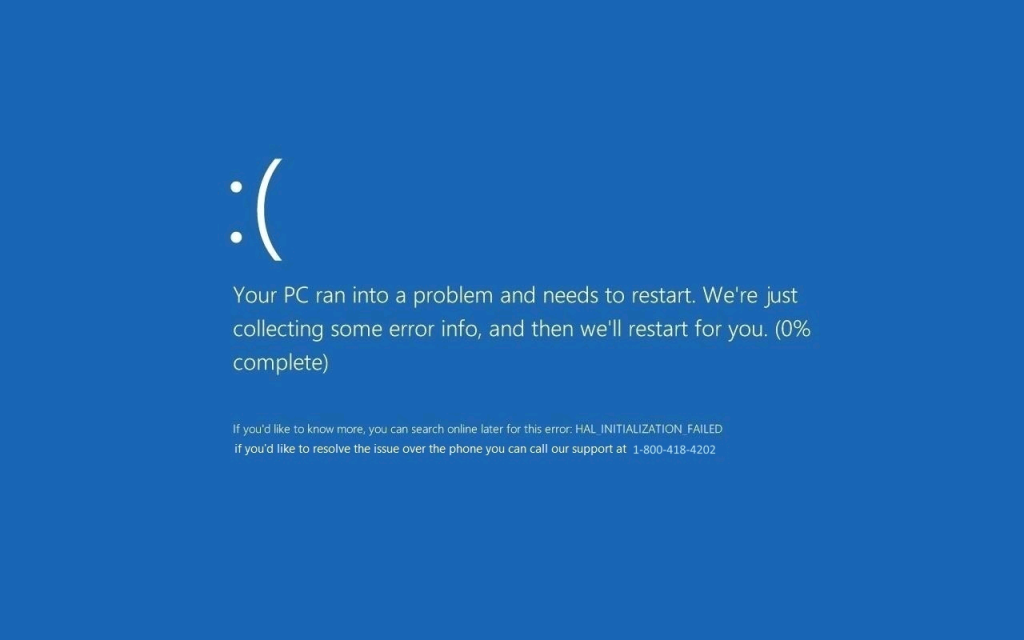

この場合、すべてが少し異なります。偽のMicrosoft Security Essentialsインストーラーがネットワーク上で配布されます。 計算では、Windows 8および10ではこのウイルス対策がWindows Defenderに置き換えられましたが、誰かが古い名前を覚えて、ネットワーク上のプログラムを「見つける」ことができました。 インストール後、ユーザーには「テクニカルサポート」電話で偽の青い死の画面が表示され、被害者のさらなる処理はオフラインで転送されます。 州の同僚がチェックしました-月曜日に電話は機能し、彼らは正確に認証され認可されたと主張しました。 通常、このような電話詐欺師は何らかの形でユーザーに何かを販売しようとします。

推奨事項として、Microsoftの専門家は、実際のBSODと偽のBSODを区別できるという奇妙なことを推奨しています。 そのような詐欺師の対象読者に対する最善のアドバイスではありません。 特に十分な理由があるため、すぐに感染する試みをブロックするのが簡単です:証明書の欠如、およびタスクマネージャを無効にする簡単な試み。

Linuxカーネルの脆弱性により、ルート権限をローカルで取得できます

ニュース 。 発見者による脆弱性サイト (ロゴ付き!)。 Red Hatトラッカーの脆弱性に関する情報。

Dirty CowまたはDirty Cowの脆弱性は、 Copy-On-Writeを使用するため、そのように命名されました。 COWは、異なるプロセスが同じデータセット(たとえば、ディスク上)を要求する場合のリソース消費を最適化するために使用されます。 通常の状況では、毎回データのコピーを作成する必要がありますが、COWの場合、プロセスが情報を変更しようとしたときにのみコピーが作成されます。 Linuxカーネルのエラーにより、 競合状態を作成できます。その結果は、書き込みのイニシエーターに権限がない場合でも、コピーではなく元のファイルのレコードになります。

興味深い詳細は、脆弱性を修正するコミットページにあります。 Linus Torvaldsは、11年前に問題を修正しようとしたが、 S390アーキテクチャに基づくシステムにはいくつかの困難があったと書いています。 「競合状態」の実際的な可能性は、とりわけシステムのパフォーマンスに依存し、その時点で攻撃は実現不可能であるため、おそらく彼らはこれに注意を払っていませんでした。 その結果、2007年以降のLinuxカーネルのすべてのバージョンに脆弱性が存在し、現時点ではどこにもパッチが適用されていません。 すべては問題ありませんが、「現場」での悪用の証拠があります。

他に何が起こった:

Google はニューラルネットワークを作成しました 。これは完全に独立して新しい暗号化アルゴリズムを開発しました(データを解読しようとする別のprotoAIから自身を保護します)。 ニューラルネットワークを作成した研究者は、アルゴリズムがどのように機能するのか完全にはわかりません。 「間違いなくXOR。」

Adobe Flashの緊急パッチ 。

古物

家族「サラトガ」

常駐する危険なウイルスのファミリー。 2番目または10番目のEXEファイル(ウイルスのバージョンに応じて)は、実行またはメモリへのロード時に標準的な方法でヒットします。 ファイルの感染が成功するたびに、現在のディスクの空きクラスターの1つが「不良」と呼ばれます(いわゆる擬似障害クラスター)。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 44ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。